热门标签

热门文章

- 1Oracle-第一章-多表查询和其他_oracle 关联查询 默认是inner

- 2(二)vue获取鼠标位置,在光标位置插入文本(三)v-for循环的元素获取鼠标位置,在光标处插入文本_vue 在dom点击位置添加文本

- 32023图灵奖得主揭晓!史上首位计算机和数学最高奖“双料王”诞生

- 4[linux] conda设置清华源_conda清华源

- 5如何识别网络应用层协议?_协议识别

- 6【EI会议征稿】2024年先进机械电子、电气工程与自动化国际学术会议(ICAMEEA 2024)

- 7使用STM32CubeMx完成FreeRTOS操作系统移植_stm32cubemx freertos

- 8极简使用︱Gensim-FastText 词向量训练以及OOV(out-of-word)问题有效解决_glove处理oov

- 9Git本地仓库管理远程库(GitHub)——clone(下载)、commit(添加到本地仓库)、push(提交到远程仓库)、pull(拉取)操作_git clone commit

- 10Matlab 回归分析与预测_matlab线性回归预测代码

当前位置: article > 正文

杂项MISC-云剑杯_binwalk分离出一个zlib文件

作者:你好赵伟 | 2024-04-23 04:25:10

赞

踩

binwalk分离出一个zlib文件

LSB隐写解题

ASS

附件下载后得到一张照片

将其用binwalk分离,发现确实有东西

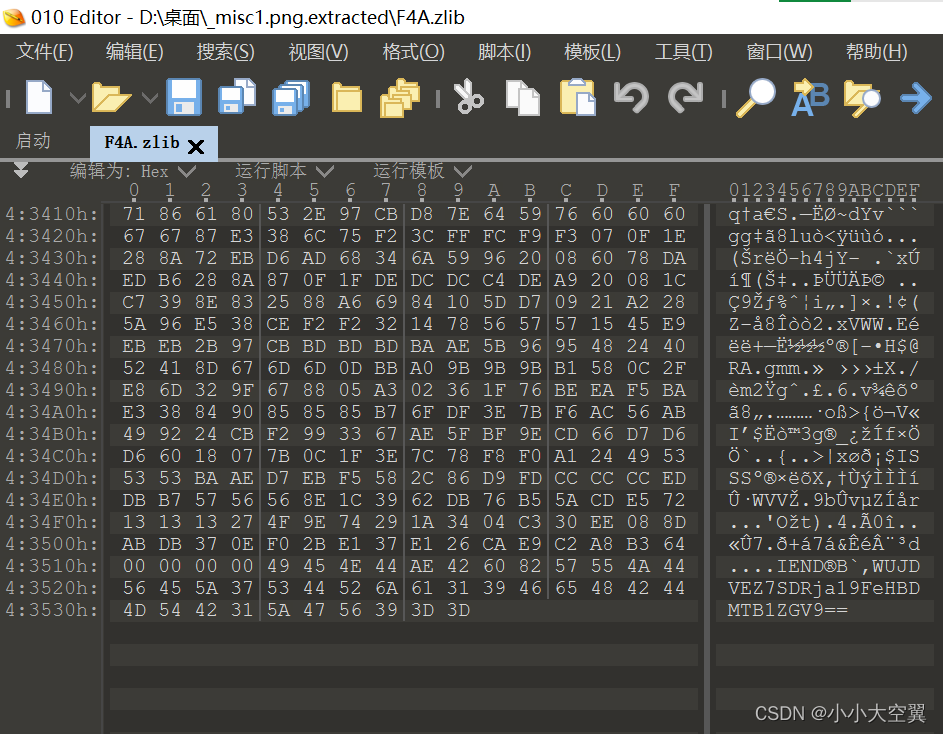

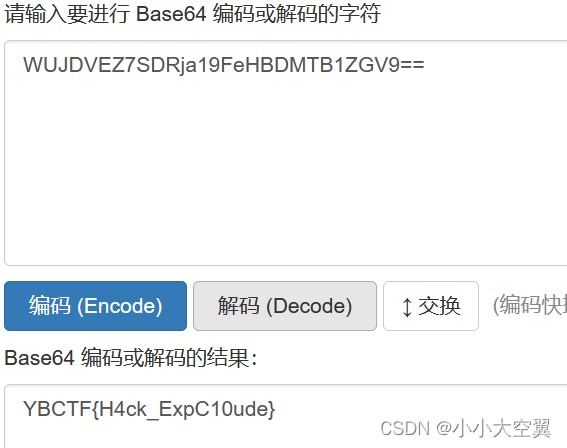

将其用010editor打开,发现在F4A.zlib文件的末尾有一段base64编码

解码得到flag

ypa

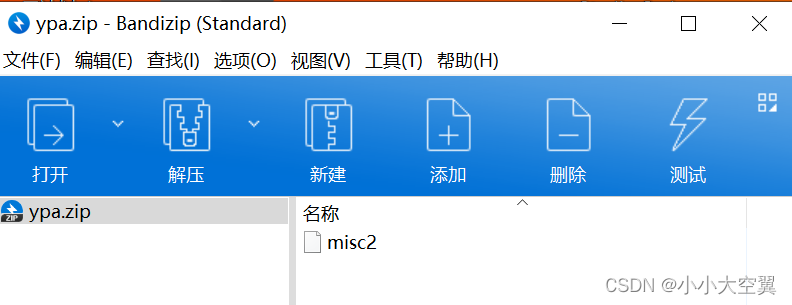

附件下载后得到一个压缩包

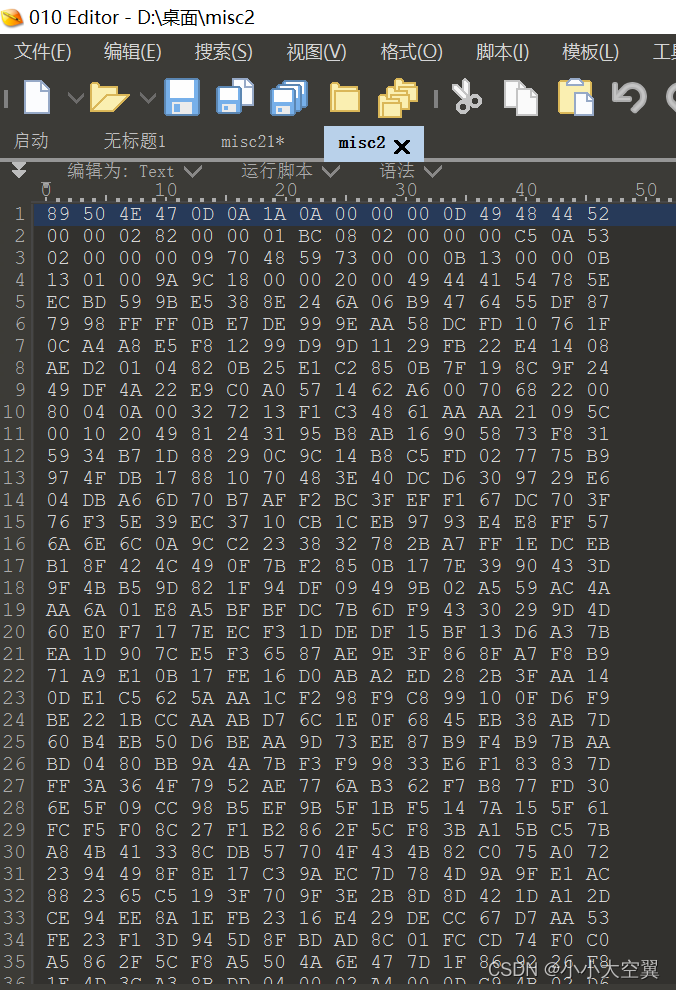

发现里边是没有后缀的文件,故用010editor打开(发现文本信息全是16进制)

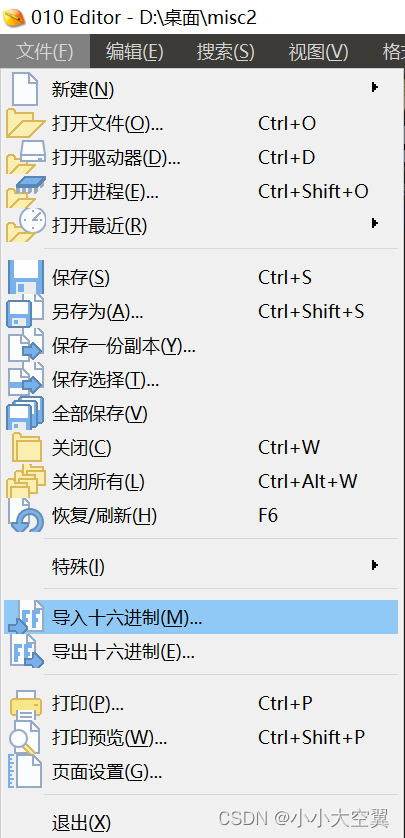

因此需要将这些16进制内容全部转化为ANSI值(文件-导入16进制-选择导入刚刚的文件)

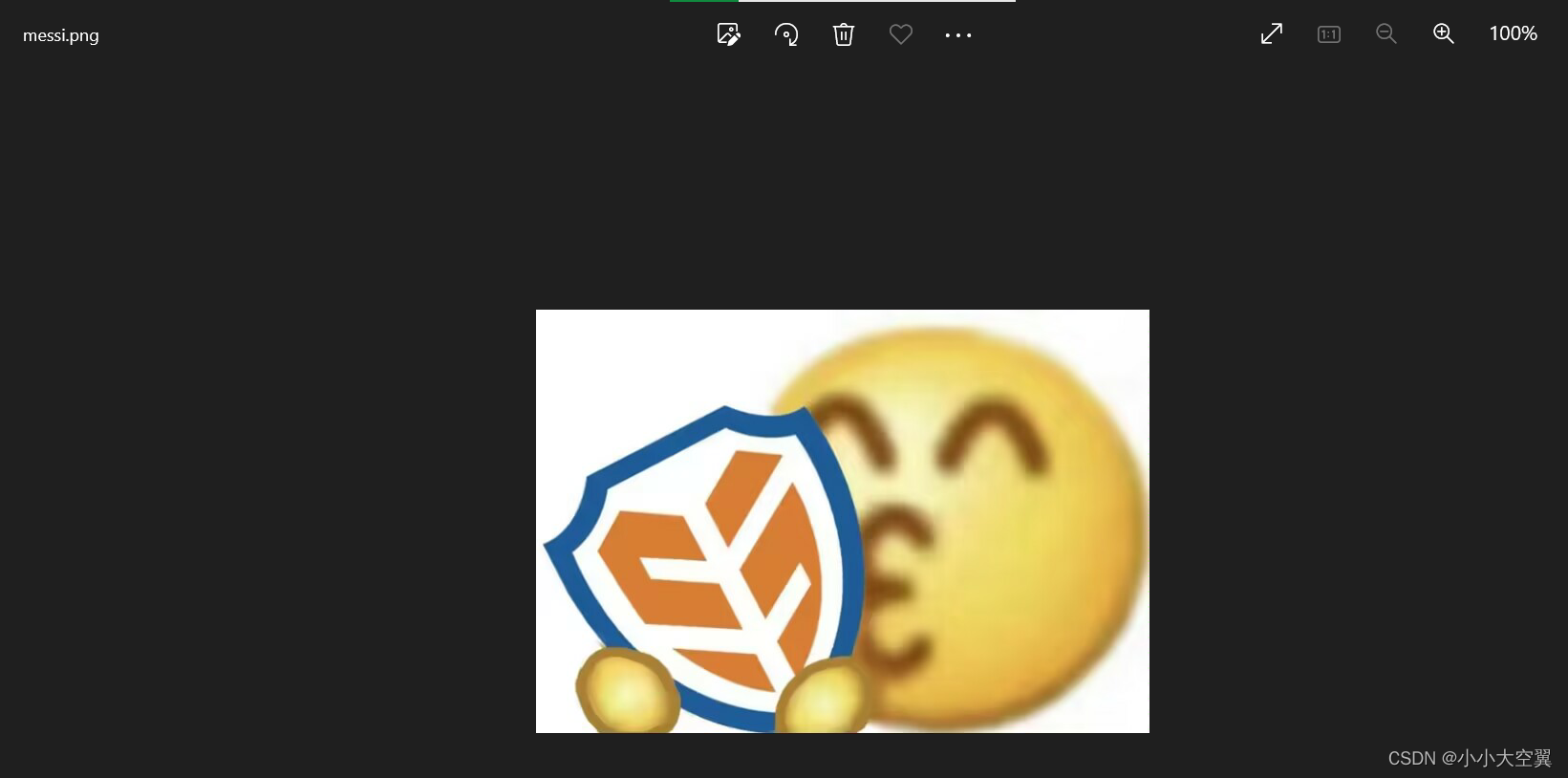

导入16进制文件后,发现它其实是一张PNG图片,于是我们将其另存为messi.png

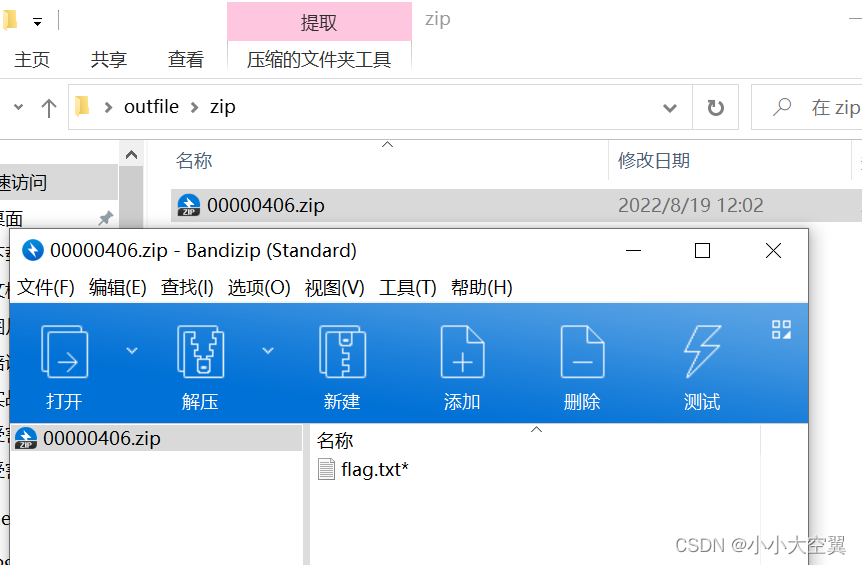

接下来还是用foremost工具将其分离,发现有点东西

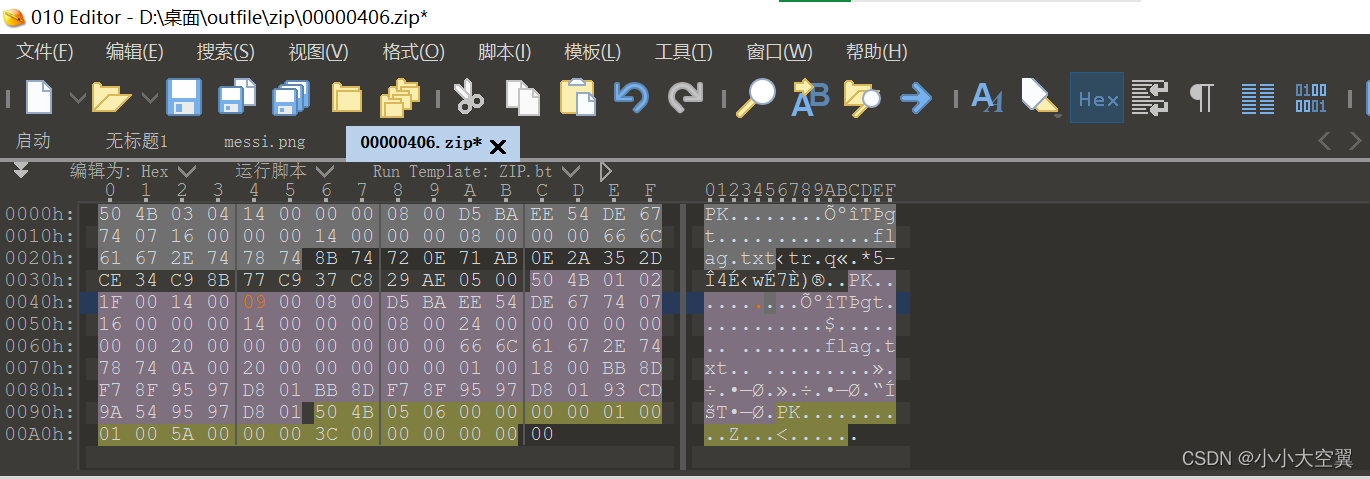

我们发现这个压缩包里的内容被加密了,根据题目提示是伪加密,因此我们用010editor或者winhex打开,发现确实做了伪加密

压缩源文件数据区:504B0304140000000800D5BAEE54DE677407160000001400000008000000666C61672E7478748B74720E71AB0E2A352DCE34C98B77C937C829AE0500

我们只要看504B03041400后面的4个数

压缩源文件目录区:504B01021F00140000000800D5BAEE54DE6774071600000014000000080024000000000000002000000000000000666C61672E7478740A0020000000000001001800BB8DF78F9597D801BB8DF78F9597D80193CD9A549597D801

我们只要看504B01021F001400后边的4个数,如果为0900就是伪加密

- 1

- 2

- 3

- 4

无加密

压缩源文件数据区的全局加密应当为00 00

且压缩源文件目录区的全局方式位标记应当为00 00

假加密

压缩源文件数据区的全局加密应当为00 00

且压缩源文件目录区的全局方式位标记应当为09 00

真加密

压缩源文件数据区的全局加密应当为09 00

且压缩源文件目录区的全局方式位标记应当为09 00

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

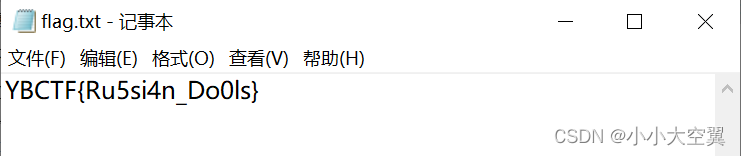

我们发现压缩源文件数据区的全局方式位为0000但是压缩源文件目录区的全局方式位是0900,解除伪加密只需将0900改为0000即可,修改后保存,再次打开压缩包,不会出现密码可以直接解压,得到flag

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/你好赵伟/article/detail/472142