- 1【前沿课堂】国内可免费使用的ChatGPT网站汇总(2024/5/13)

- 2SQL去重的三种方法汇总_sql 去重合计

- 3Tuxera for Mac2024永久免费高效稳定的NTFS读写工具_mac ntfs读写工具免费

- 4Mysql死锁问题如何排查和解决_mysql查询死锁进程

- 5Nacos Go 微服务生态系列(一)| Dubbo-go 云原生核心引擎探索_nacos如何探活dubbo服务

- 6第十六届智能车竞赛全国总决赛究竟该怎么举办讨论中的“混沌”现象_智能车大赛为啥这么慢呢

- 7SpringBoot 1.X,2.X解决使用 Jetty 容器启动项目_springboot 如何不使用 jetty

- 8【数据结构】循环链表和双向链表_双向链表和循环链表

- 9macos vscode 激活虚拟环境

- 10pytorch神经网络对Excel数据集进行处理2.0(读取,转为tensor格式,归一化),并且以鸢尾花(iris)数据集为例,实现BP神经网络_鸢尾花数据集excel

浅谈微信小程序渗透_proxypin

赞

踩

-

小程序测试流程分为两个方面,解包可以挖掘信息泄毒问题、隐藏的接口,抓包可以则试一些逻辑漏洞、API安全问题。两者结合起来就可以边调试边进行测试,更方便于安全测试。

-

本文就从自己平时的抓包+解密+解包的方式去做简单技术分享

1 PC端小程序抓包教程

ProxyPin是一款免费开源抓包工具,支持Windows、Mac、Android、IOS、Linux 全平台系统。

01 准备工作

ProxyPin(本机安装SSL证书)

BurpSuite(本机安装SSL证书)

流量走向和抓包方案:

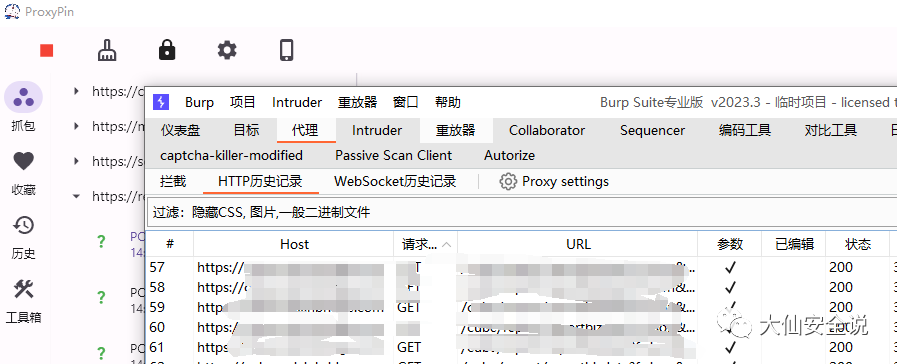

在这个流程中,流量首先从个人电脑上的微信小程序发出,然后通过ProxyPin代理到达Burpsuite工具,最终使用Burpsuite对流量进行修改和重放。简而言之,这个过程中使用了一个代理链。

02 配置环境

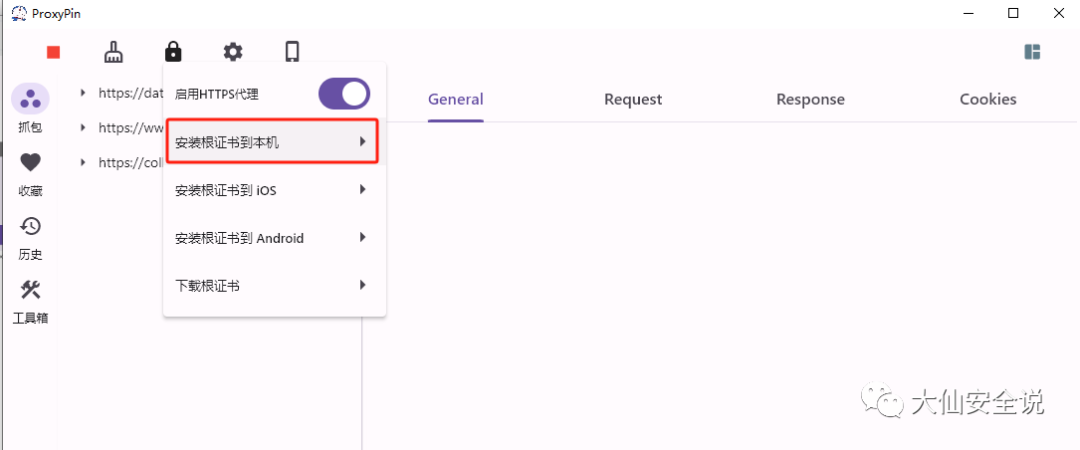

001 设置ProxyPin监听

安装SSL证书到本机并开启HTTPS代理

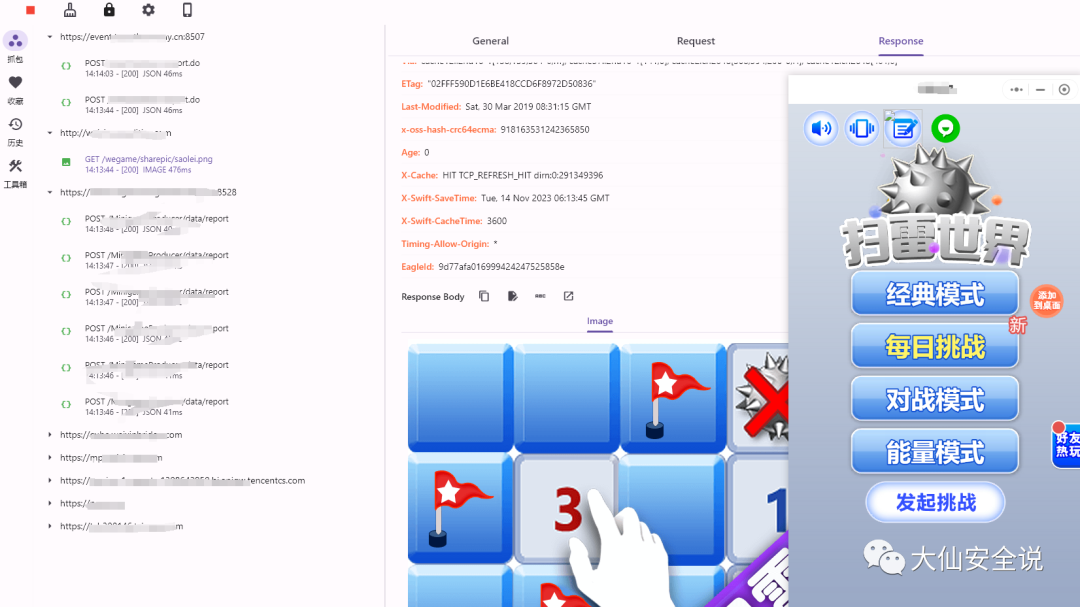

打开需要抓包的微信小程序

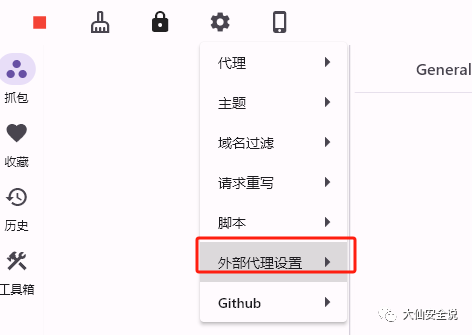

将流量转发到BurpSuite,在ProxyPin中设置外部代理

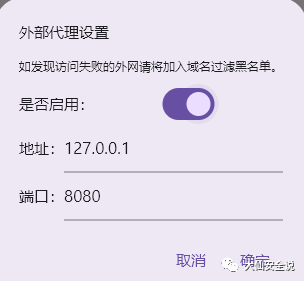

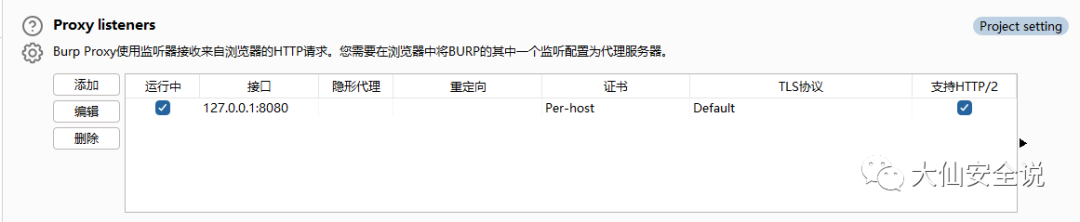

这块设置BurpSuite的监听端口

002 打开BurpSuite

设置监听本地8080端口(BurpSuite需要安装证书,自行百度)

现在就可以使用Burpsuite对流量进行修改和重放

2 解密 + 解包

这块有很多工具推荐,下面简单列几个自己觉得比较好用方便的:

01 wxapkg

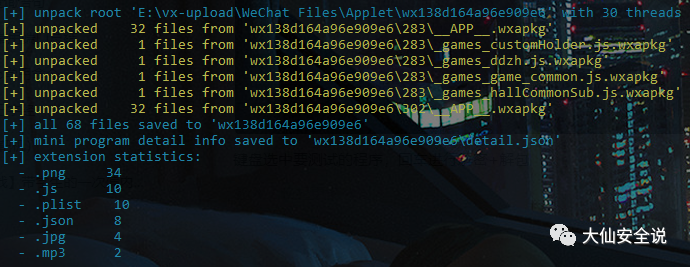

一般用法如下,目前只支持 windows 系统:

-

用 PC 版微信打开小程序来让微信下载小程序

-

使用 wxapkg.exe scan 命令来扫描所有小程序。需要联网获取小程序的名称、路径、wxid(用于后续解密)等信息

-

使用键盘上下键选中想要处理的小程序,然后按回车来执行解密+解包

注意:如果wx是默认安装位置,直接scan就行,否则需要指定路径

![]()

键盘选中要测试的程序,回车进行解密+解包

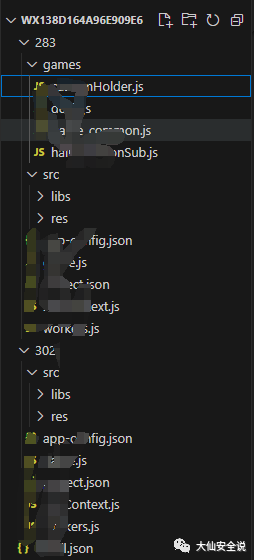

拿vscode打开审计即可,也可以利用正则去匹配一些信息,url、路径、ak/sk、IP、token之类的

02 wxAppInfo

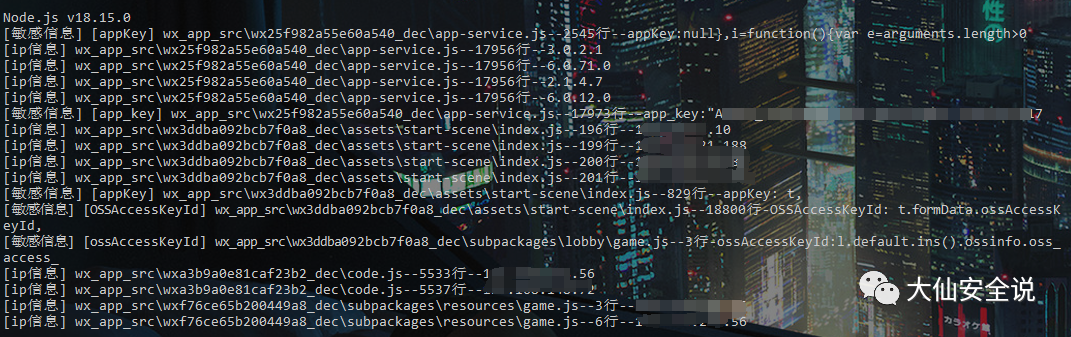

该工具就比较自动化,支持微信小程序一键自动化解密-->反编译-->提取敏感信息。

001 环境准备

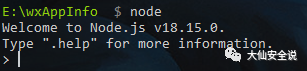

需要安装nodejs环境,自行百度教程安装,安装完成打开cmd输入node

如果能进入到node的交互式终端,说明node已经可以正常使用了

002 使用

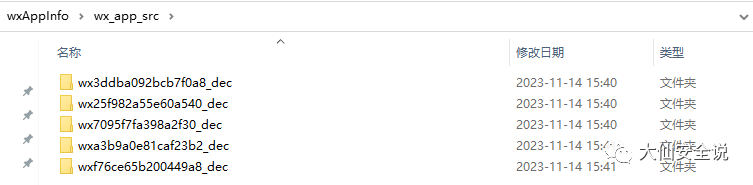

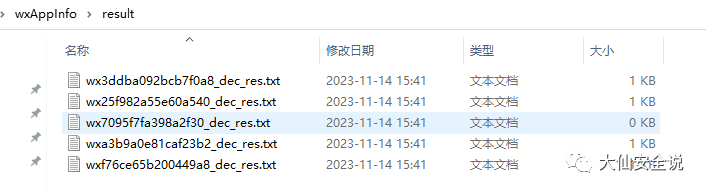

python3 wxAppInfo.py -d "E:\vx-upload\WeChat Files\Applet" -o result-d 指定微信小程序路径-o 结果导出地址

源码文件

敏感信息

03 总结

抓包是指捕获和分析小程序与服务器之间的通信数据包。通过抓包工具,如Burpsuite,测试人员可以拦截和查看小程序发送和接收的网络请求和响应。这样可以检测小程序中的逻辑漏洞、API安全问题以及可能的数据传输问题。抓包还可以用于模拟攻击、重放请求、修改数据等,以测试小程序在各种攻击场景下的安全性。

解包是指将小程序的源代码进行解压,以便分析和挖掘潜在的安全问题。通过解包,测试人员可以深入研究小程序的逻辑和实现细节,并发现可能存在的信息泄漏问题或隐藏的接口。解包还可以揭示小程序中使用的第三方库、组件和插件,帮助测试人员更好地理解小程序的构建和功能。

结合解包和抓包,测试人员可以在调试和测试过程中相互补充。解包提供了对小程序代码和结构的深入了解,帮助测试人员发现潜在的漏洞和安全隐患。而抓包则提供了对小程序与服务器交互的实时监控和分析能力,使测试人员能够模拟攻击并检测可能的安全问题。