热门标签

热门文章

- 1Flink 部署——概览_flink客户端

- 2医咖会免费STATA教程学习笔记——日志文件_stata smcl文件

- 3UE5.1 利用WEBUI插件完成UE与JS的交互 (UE5.1嵌入WEB)_ue webui

- 4毕业设计-基于大数据的房地产数据分析与预测-python_基于数据挖掘的房价预测分析

- 5MATLAB机器学习、深度学习_matlab app 机器学习和深度学习

- 6CDH集群配置过程中若干个坑加配置教程_grant all on oozie.* to 'oozie'@'%' identified by

- 7你做的 9 件事表明你不是专业的 Python 开发人员

- 8【Java面试题】八、String str = “hello“ 和 String str = new String(“hello“) 一样吗?_string s="hello"; 与string s=new string("hello");有何

- 9探索最前沿SLAM技术: YiChenCityU/Recent_SLAM_Research

- 10打破知识壁垒,电子类比赛的百科全书_电赛是一年一次吗

当前位置: article > 正文

漏洞扫描的那些事,怎样通过IP就能发现目标漏洞?你应该知道的事_怎么利用ip找网站漏洞

作者:你好赵伟 | 2024-05-06 23:35:05

赞

踩

怎么利用ip找网站漏洞

什么是Nessus

在人们熟知的希腊神话里,半人马的毒血夺取了赫拉克勒斯的性命。Nessus这个名字正式由此而来!Nessus收录了各种平台的多种协议上的漏洞,通过简单设置就可以在线扫描主机的已知安全漏洞。

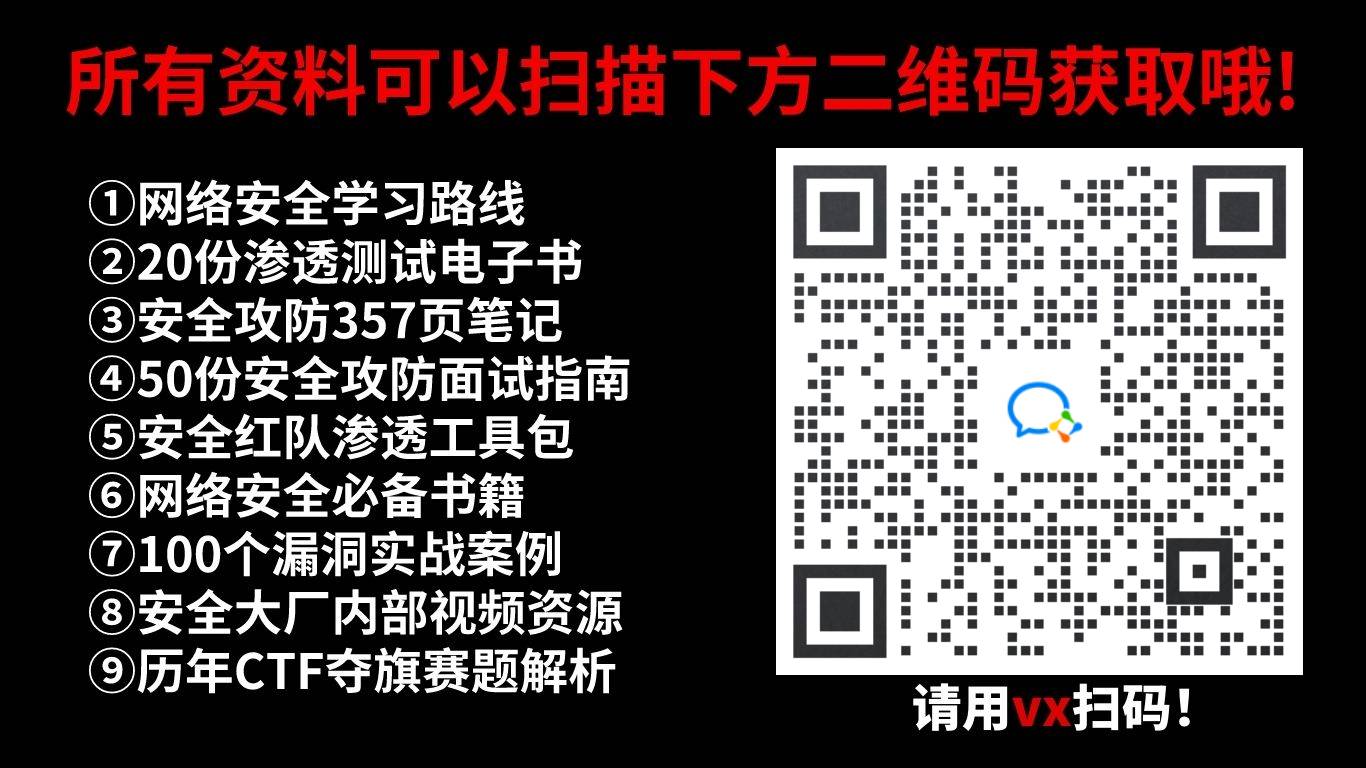

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-fHJXEqim-1682658515525)(https://p3-sign.toutiaoimg.com/dfic-imagehandler/6cb0437f-57e8-48c8-a3cb-586c21569cb3~noop.image?_iz=58558&from=article.pc_detail&x-expires=1683263247&x-signature=qyvnTXBkuhQH5nNT%2FCYeoFQxg0g%3D)]](https://img-blog.csdnimg.cn/8f4e49d04b2d4e9ba8f4bf1980be526f.png)

网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

Nessus是渗透人员或嘿客爱好者不可或缺的工具宝典。

然而kali没有预装它,下面我们来进行安装。

如何安装和注册?

本工具在平台具有敏感性,这里就不演示nessus的注册和安装。

操作nessus发现远程电脑漏洞

1、如果你已经参照前面获取的文档进行了安装注册,那么请在Kali终端下运行:

service nessusd start ——打开kali中的nessusd服务

说明,没有安装注册,是无法启动该服务器的。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-sAQV1xlk-1682658515529)(https://p3-sign.toutiaoimg.com/pgc-image/411cbb46c6e24301a780f4c5362b8da9~noop.image?_iz=58558&from=article.pc_detail&x-expires=1683263247&x-signature=vkpBhkXRR9w8MwBSyX%2F6ZV3rsOw%3D)]](https://img-blog.csdnimg.cn/73ddce8fec8b4dac88fa3cf7dc719e52.png)

2、打开物理机windows的浏览器,输入:

192.168.31.206:8834(前缀https)

这个ip指的是你kali的ip,不要弄错了。就会自动进入Nessus的安全漏洞审计页面。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-1eilwKd8-1682658515529)(https://p3-sign.toutiaoimg.com/pgc-image/32315678638d45e3afb8a22e24ba4505~noop.image?_iz=58558&from=article.pc_detail&x-expires=1683263247&x-signature=NhzXBMZj28kstE%2FQO8bVrVmDu94%3D)]](https://img-blog.csdnimg.cn/fb50f928699446e189e2bc48ef7f5bbc.png)

第一次进入nessus,物理主机必须接通网络,在nessus的界面中就会开始显示加载依赖插件,需要很长的时间,大家不要关闭,否则无法进入。直到加载插件成功,才可以进行登录到nessus的扫描页面。

3、开始扫描远程主机

建立扫描类型和目标,扫描靶机:192.168.31.50,大家根据自己的确定。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-D1dnWWrC-1682658515530)(https://p3-sign.toutiaoimg.com/pgc-image/4c1ce560986c4c7fbca6a479b024dcde~noop.image?_iz=58558&from=article.pc_detail&x-expires=1683263247&x-signature=iCzriMpU6%2BWkeRcQYgCHxm7EJw0%3D)]](https://img-blog.csdnimg.cn/efb5c53f89d04b91b36d7945bc29a38a.png)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-3XrXTNfb-1682658515533)(https://p3-sign.toutiaoimg.com/pgc-image/a7ff275bb3c040389e38eb1d2424caa3~noop.image?_iz=58558&from=article.pc_detail&x-expires=1683263247&x-signature=juyxDM%2F8KrKsYgPYIQcplFlBAQc%3D)]](https://img-blog.csdnimg.cn/ac4ccf5cef7d4d2ab5c1ab807fb31d4e.png)

点击save,然后在任务栏中运行扫描即可。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-hSzIefL7-1682658515536)(https://p3-sign.toutiaoimg.com/pgc-image/da6cb22566174a0794912a85f9ec3fbf~noop.image?_iz=58558&from=article.pc_detail&x-expires=1683263247&x-signature=3gyHW3tpwRMiiGDZMW41AY8XO8s%3D)]](https://img-blog.csdnimg.cn/bbef65dec61f4e0da075f9ebef79b03d.png)

审计扫描结果:

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-wPRWhNj4-1682658515537)(https://p3-sign.toutiaoimg.com/pgc-image/fa4a303c29e44ca5af96321756069a56~noop.image?_iz=58558&from=article.pc_detail&x-expires=1683263247&x-signature=ndq3g%2F%2B5uKepMWb8fycLQNhjKQk%3D)]](https://img-blog.csdnimg.cn/247a847beaf04f14a9efac3c750d5607.png)

如图,你会看到不同颜色分类的漏洞说明,包含一些服务banner。这里的每一项信息你都要仔细研读,因为这就是对方的缺陷,还内置一些查阅相关漏洞的说明网站,metasploit利用,可谓非常给力!

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-97WlMnTY-1682658515538)(https://p3-sign.toutiaoimg.com/pgc-image/240d71c9545b4506ac4aa696f5e0462b~noop.image?_iz=58558&from=article.pc_detail&x-expires=1683263247&x-signature=IZadMH51UuhhhjSdD0ndU0Qj6uk%3D)]](https://img-blog.csdnimg.cn/40d49be2f0aa40d2b142fcbc50d6cbda.png)

还发现了ftp服务,而且可以连接!

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-vP98hsV6-1682658515538)(https://p3-sign.toutiaoimg.com/pgc-image/47438f2cc09a467ca40193675b57c5ab~noop.image?_iz=58558&from=article.pc_detail&x-expires=1683263247&x-signature=UjlNSWPKcoZS4qsQ%2FMQTJMD7QxM%3D)]](https://img-blog.csdnimg.cn/d0360dbb1c584edfaa55711574efa80d.png)

本文内容由网友自发贡献,转载请注明出处:【wpsshop博客】

推荐阅读

相关标签