热门标签

热门文章

- 1Docker数据目录迁移解决方案_群晖docker安装目录迁移

- 2mysql主从同步_mysql主从同步需打开哪些端口

- 3集群部署dolphinscheduler踩坑_nettyremotingserver bind 5678 fail

- 4dubbo中关于@reference注解无法配置MethodConfig的解决方法_dubbo 注解 method

- 5赢在CSDN,在创作中成长_csdn软文在哪里接

- 6matlab 线性四分之一车体模型

- 7IP地址的两种表示方法:整数和点分十进制_ip地址是一个 位的标识符 一般采用“点分十进制”的方法表示

- 8《微SaaS创富周刊》第4期:2023年50+个微SaaS创业思路、时间管理APP 为我创收60万美元_upvoty

- 9Java可变参数(举例说明)_java中可变参数的例子

- 10DPlayer使用和下载_dplayer官网

当前位置: article > 正文

nspack脱壳(手动,esp法)

作者:凡人多烦事01 | 2024-02-27 00:40:05

赞

踩

nspack

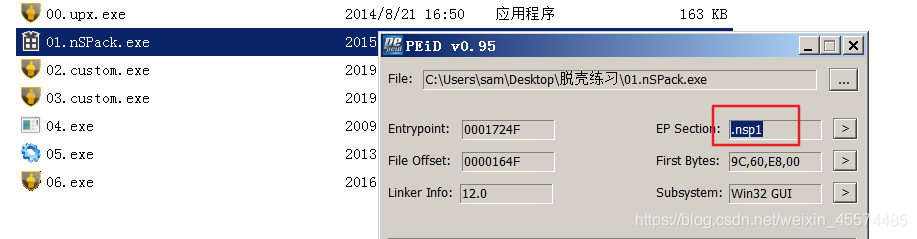

1.查壳,直接丢查壳工具就可以查看,进行重定位已分离(不知道的可以看我上一篇文章https://mp.csdn.net/mdeditor/100102533#)

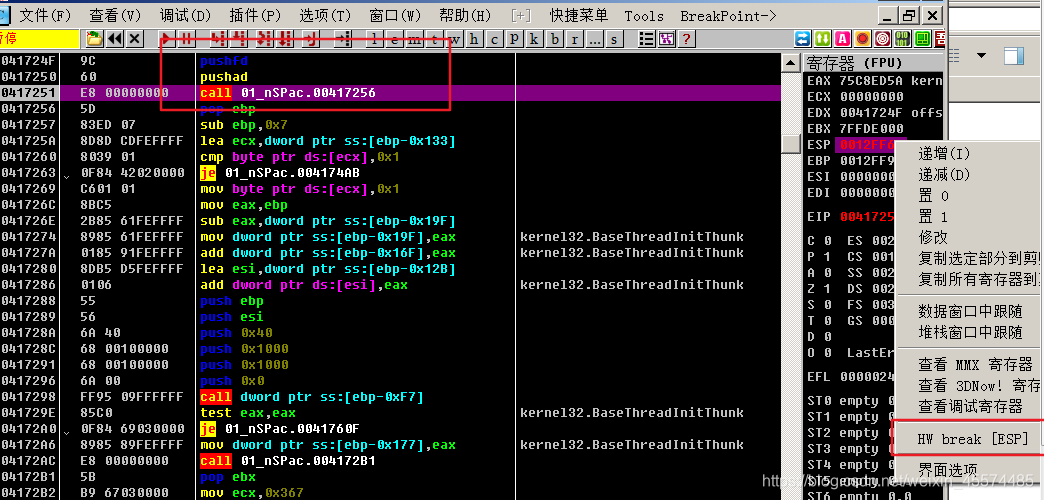

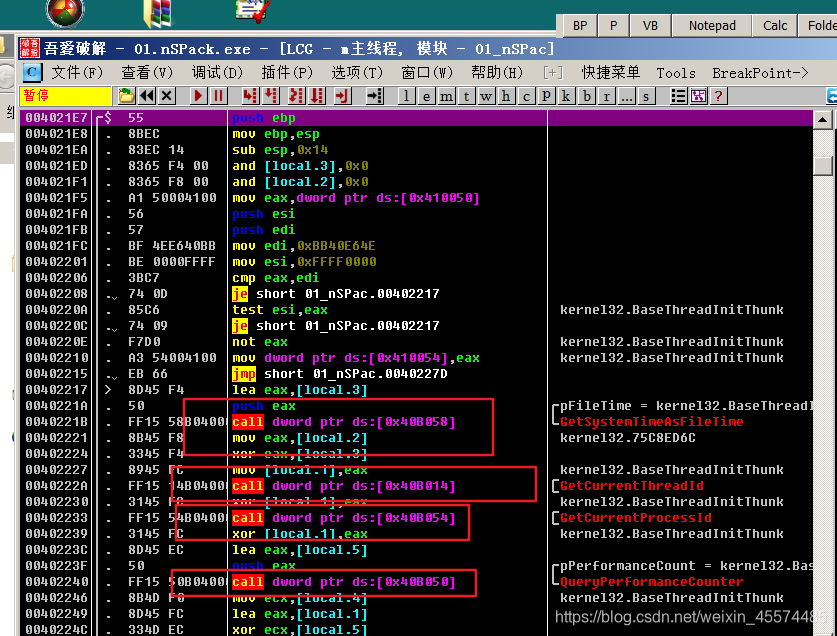

2.用od打开,可以发现pushfd和pushad,f8单步执行两下,在右边选中esp,下硬件断点

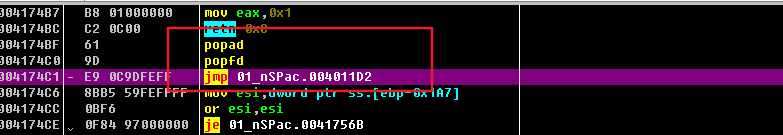

3.f9执行到硬件断点,此时可以看到popfd和下面一个jmp,先f8一次

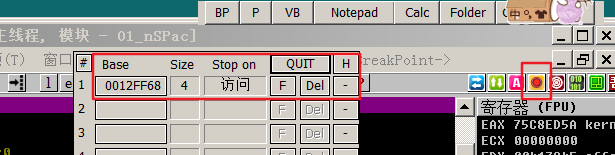

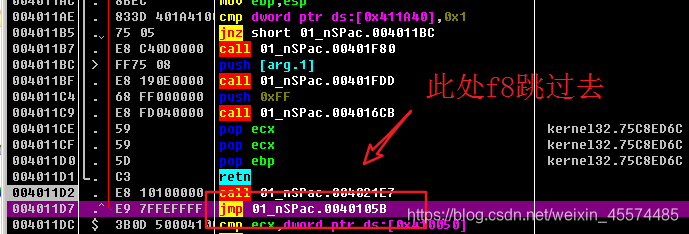

4.再f8一次,可以看到代码被od误解析成数据,此时,ctr+a,可以看到如下代码界面

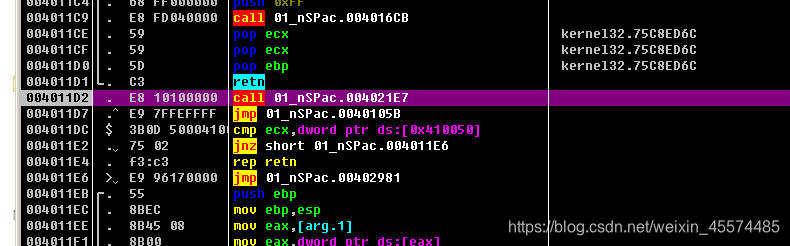

5.回车进入这个call,发现其有很明显的四个call,这是主函数前的安全函数常调用的call

6.esc回到call之前,下面的jmp就是跳向oep,此时需要先把硬件断点取消掉,不然f8过不去,会先遇到硬件断点。(方法:od右上角有一栏,点击其中原点那个图标,就可以看到硬件断点了)

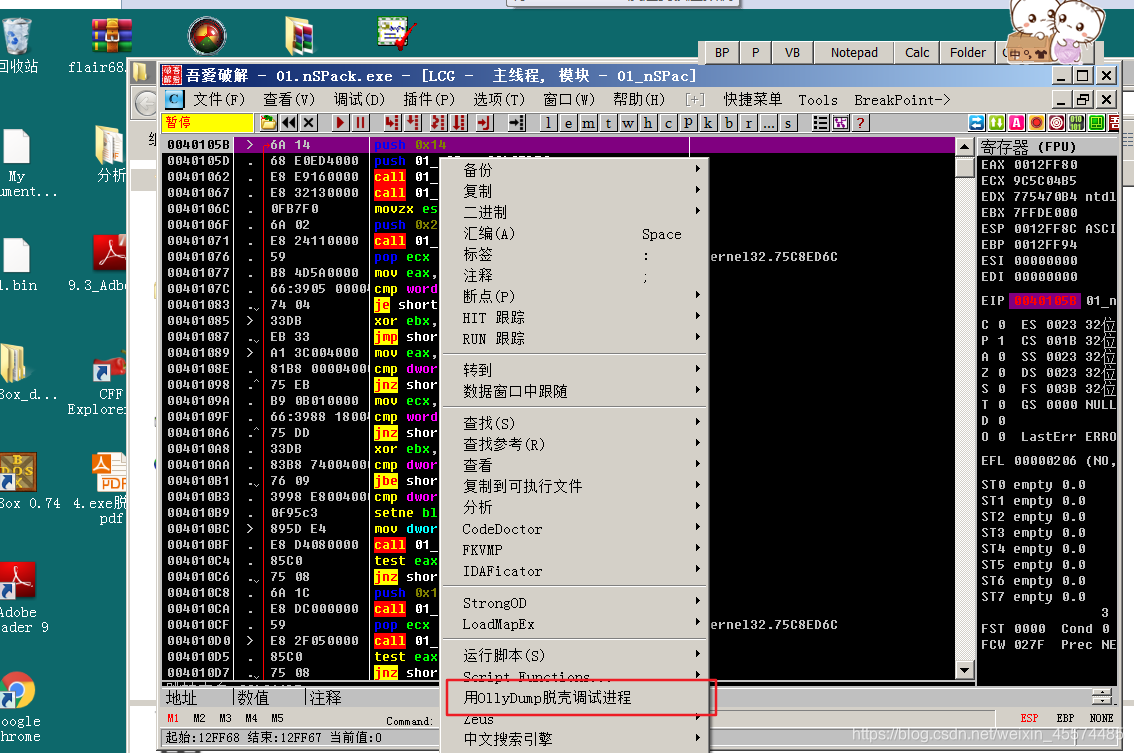

7.f8两次,调到oep

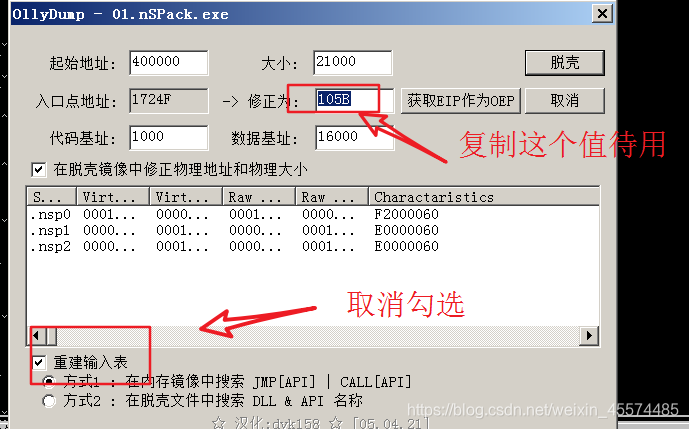

8.使用od自带的工具脱壳,右键—使用od脱壳调试教程—取消勾选重建输入表—随便取个名字保存—od别关

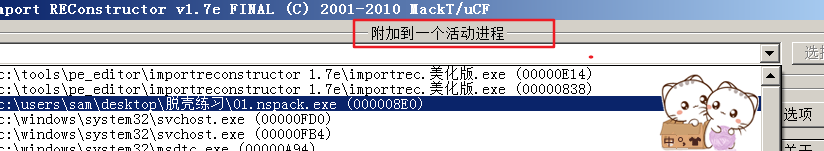

9.打开import reconstructor,附加一个活动进程—选中od正在调试的程序

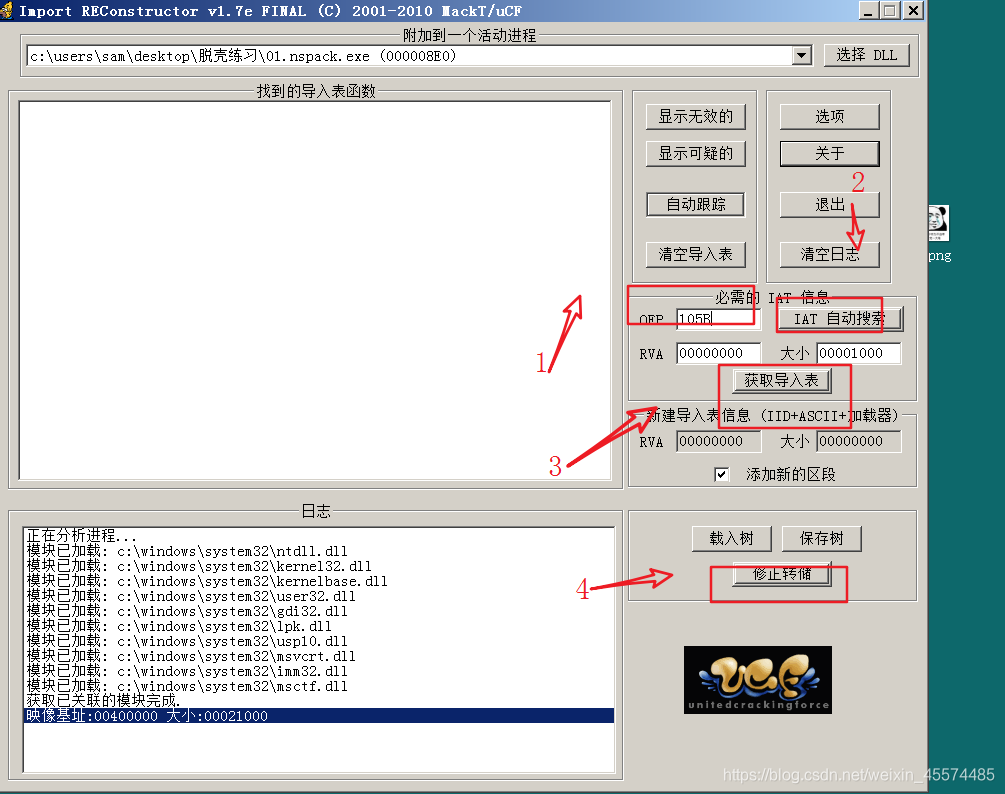

10.将刚刚的地址复制到oep栏,按下图顺序操作

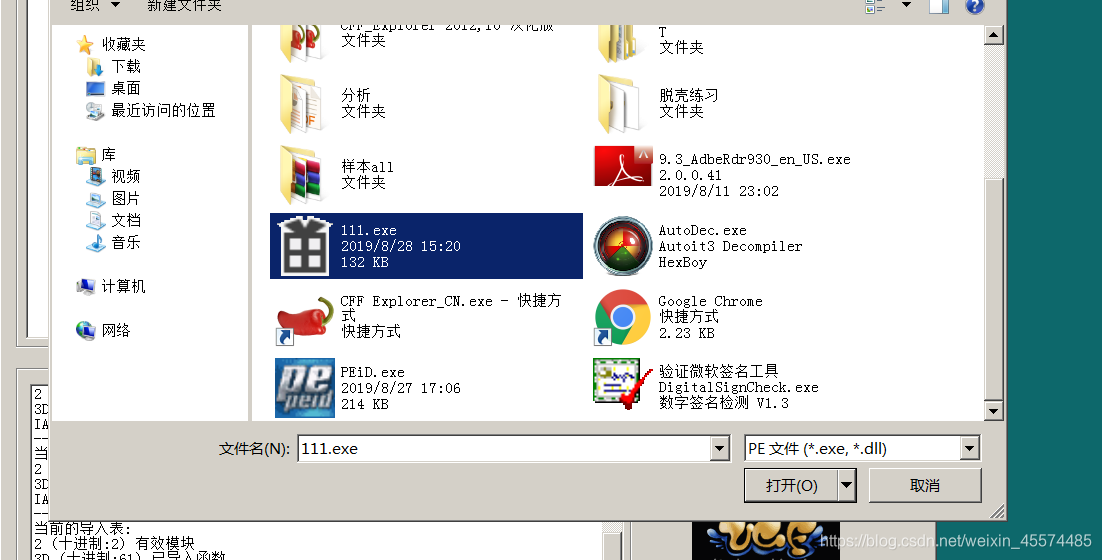

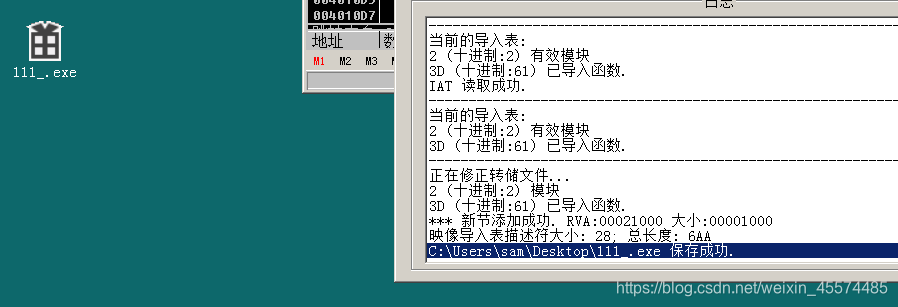

11.修正转储,选中od刚才dump出来的程序,打开,就可以生成脱壳后的程序

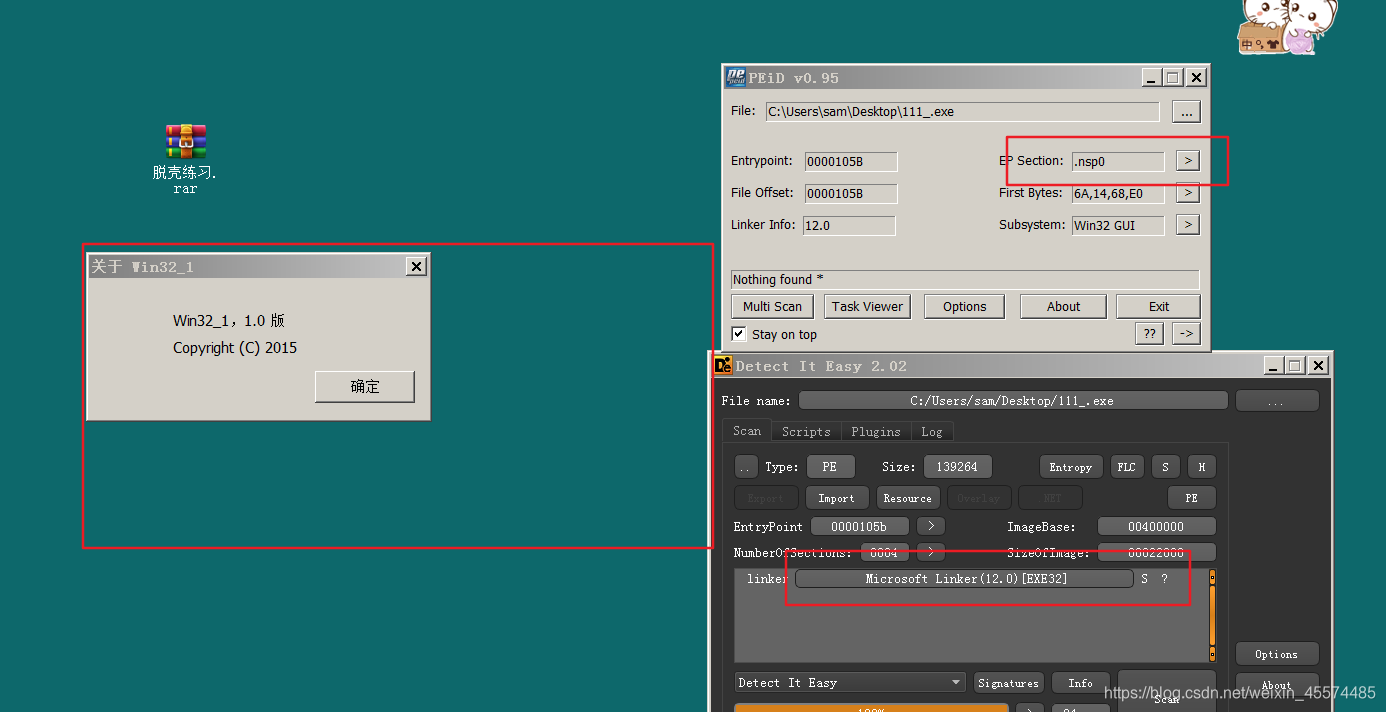

12.打开dump好的123_.exe,发现能运行,用查壳工具,壳不见了(因为工具原因,peid显示还有壳,die显示没有壳了)

13.逆向这种东西,就是要多学会几种工具,你不能保证哪个工具一定不会出错。好了,that’s all for nspack

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/凡人多烦事01/article/detail/148654

推荐阅读

相关标签