- 1实战:win10安装docker并用docker-compose构建运行容器_windows docker compose

- 2《python语言程序设计》课后练习答案部分-北京理工大学_python语言程序设计基础教程答案

- 3智慧轨道交通运维监控解决方案_地铁mcc自动化运维服务报价方案

- 4程序员跳槽时,如何高效地准备面试?

- 5hadoop修改配置文件和环境变量_hadoop命令环境变量export配置_hadoop修改配置文件yarn-site.xml文件

- 6h5(html5)+css3+移动端前端_h5+

- 7基于微信小程序的毕业设计题目(3)php评选投票小程序(含开题报告、任务书、中期报告、答辩PPT、论文模板)_投票微信小程序用户验收报告模板

- 8android RadioButton自定义图片样式_安卓radiobutton增加图片

- 9SpringSecurity整合JWT_spring security3.1.1

- 10nginx升级,添加ssl模块_--with-http-stub

TPM之VMK密封

赞

踩

本篇文章主要介绍基于TPM的Bitlocker全盘加密时,VMK密钥的密封(Seal)流程,至于TPM、Bitlocker、密钥保护器、VMK密钥等这些东西是什么,这里不做解释,需要自己脑补一下(╮(╯▽╰)╭)。

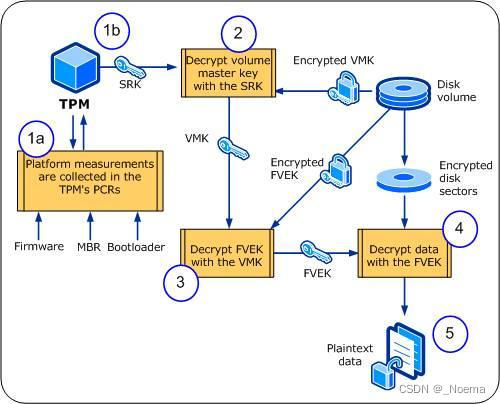

首先看看一张结构图(来自网络),了解一下TPM加密的基本框架与流程:

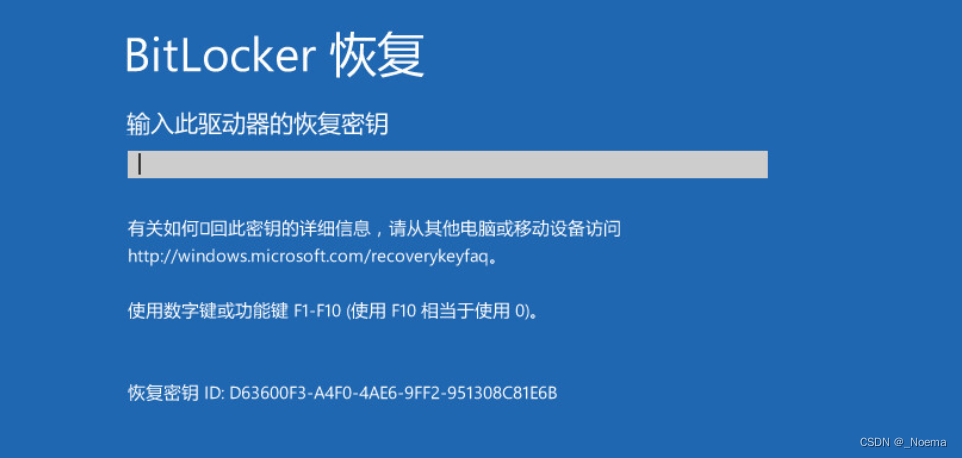

同样,基于TPM的安全启动链也不做过多解释,简单说就是当电脑通过TPM进行全盘加密后,后期对电脑的改动影响系统启动,PCR校验不通过时,触发输入恢复密钥的“蓝屏”。

在Windows中,用户层与内核层的交互通常使用DeviceIOControl这个API来进行。同样的,具备TPM芯片的电脑,在系统中存在一个\Device\TPM的设备以及对应的TPM驱动程序,所以,当对系统进行基于TPM芯片的Bitlocker加密时,存在DeviceIOControl的交互,下面通过抓包来窥探这一过程。

“工欲善其事,必先利其器”,这里介绍一个抓包工具IRPMon,获取不到的你可能需要一个“梯子”。

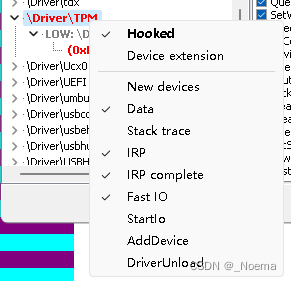

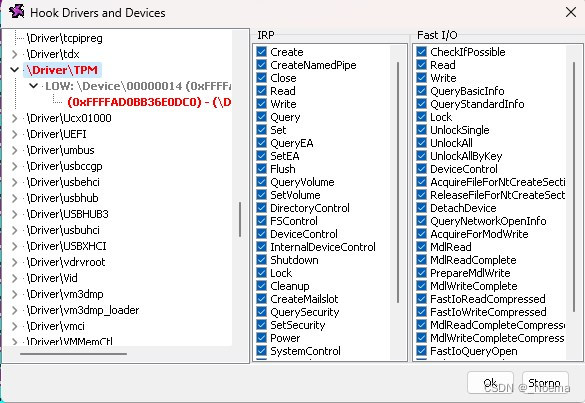

IRPMon安装完成后,打开软件,在菜单项中选择“Action”->“Select drivers / devices...”,随后弹出“Hook Drivers and Devices”对话框,在该对话框的右侧树形控件中,下拉寻找“\Driver\TPM”项,如下图所示,右击“\Driver\TPM”项,在右键菜单中选择“Hooked”,同时选中“Data”选项,这样在随后的抓包中才能看到抓包的数据内容。

右键菜单项

最终配置

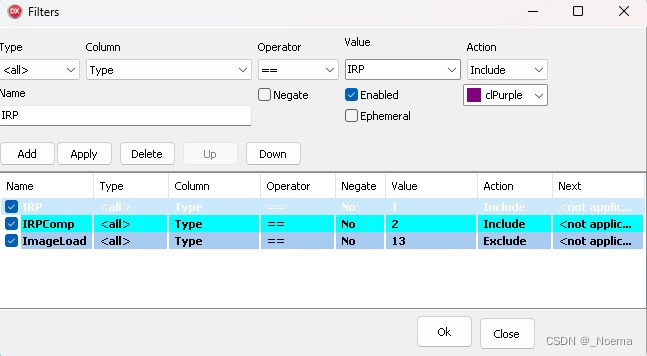

启用基于TPM的Bitlocker加密,之后便可以抓到一堆IRP通信的数据包,可以对抓取到的数据包做一些过滤,仅保留感兴趣的数据。

设置过滤条件

过滤后的数据详情

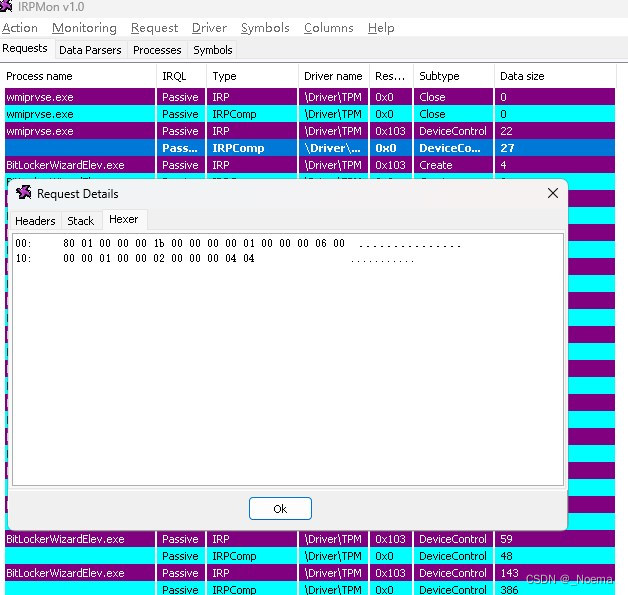

直接通过IRPMon查看抓取的数据比较麻烦,这里通过导出抓取的数据,在编辑器gvim中查看。同时,IRPMon支持自己开发插件来解析抓取的数据,如果有时间的话,可以自己开发一个插件,用来解析TPM的数据包。

在菜单项中,选择“Action” -> “Save..”,在弹出的对话框中选择文件格式为“JSON Array [*.json]”格式,最后将其按json格式保存到文件。

通过分析保存的json格式的文件,分析时,只关注“Major Function”的值为“DeviceIOControl”的数据包,并且“Data0”的数据为“0201”或“0202”开头的数据包。在追踪完一些文件句柄以及句柄关联的数据后,最终确定该句柄(0xFFFFAF0BB990187B0)就是密封VMK密钥时,与TPM设备通信的文件句柄。

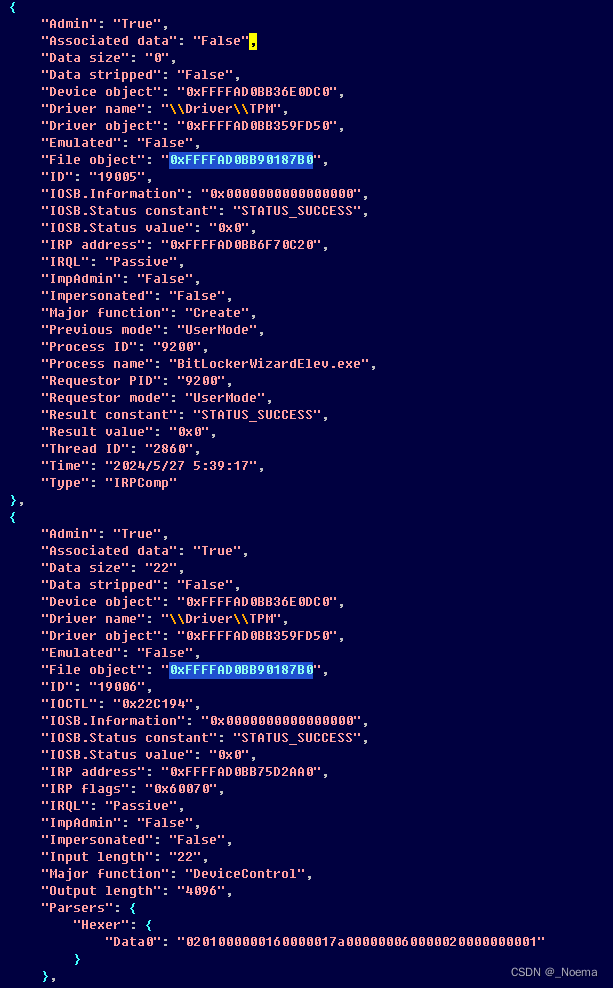

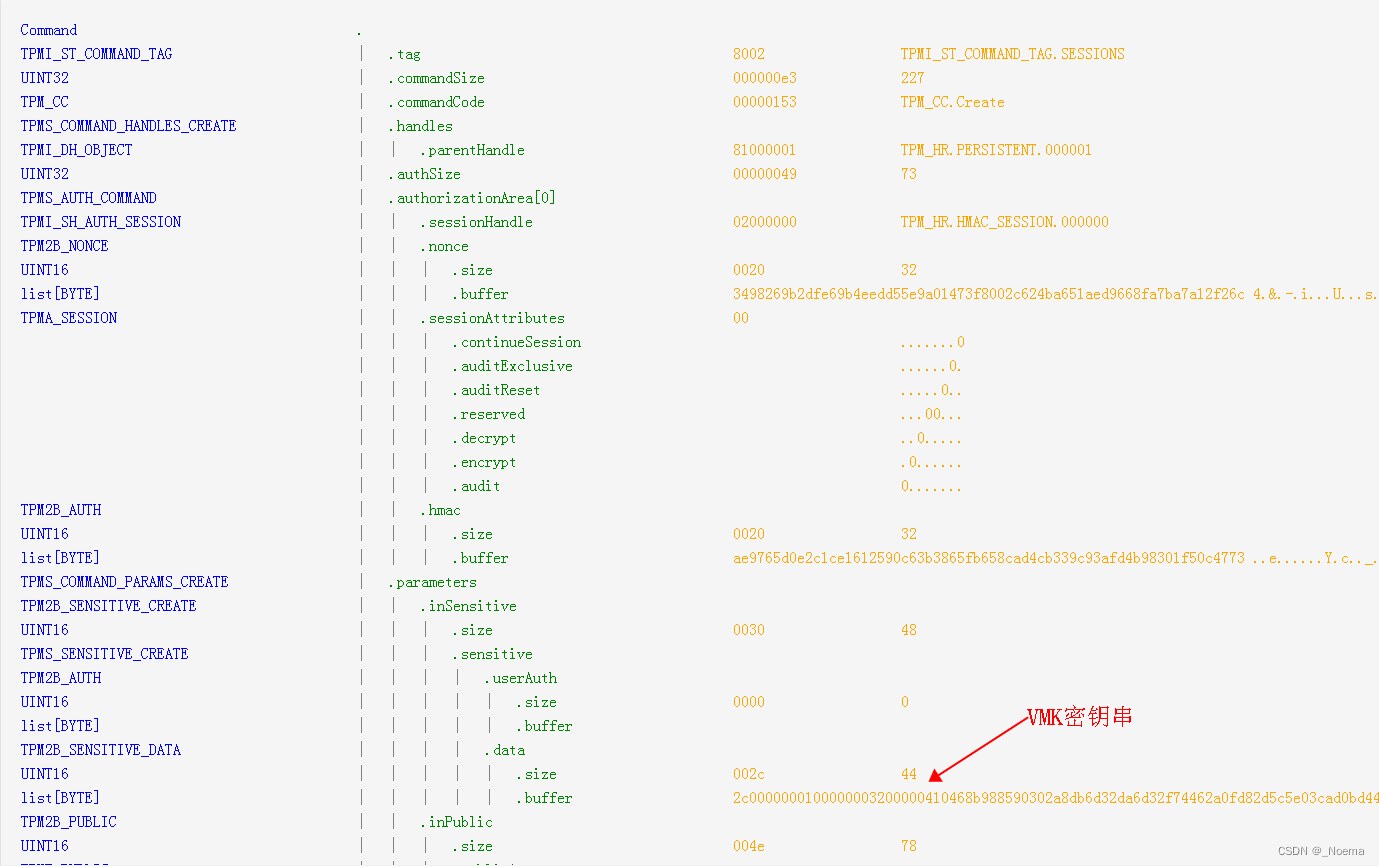

图中的Data0字段后的十六进制值是发送到TPM的数据包,可以通过在线工具tpmstream对Data0的数据进行翻译,转换为按TPM协议结构方式展示(这里需要将“0201”或“0202”修改为“8001”或“8002”才能正确展示),TPM通过协议可以参考这里和这里。

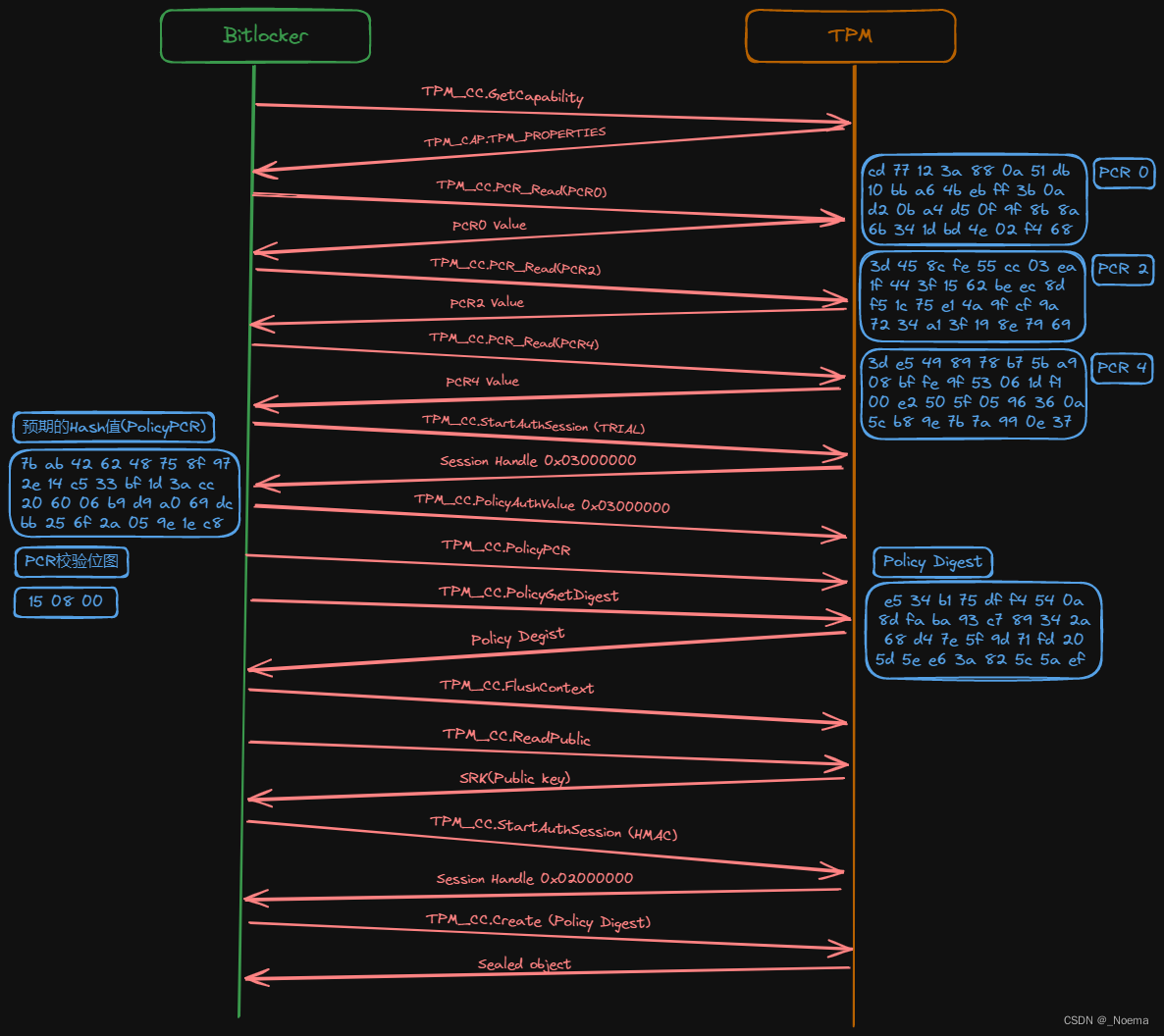

通过对整个会话数据包的分析,得到与TPM交互的如下VMK密封创建过程,最后的TPM_CC_Create交互包含VMK明文密钥以及加密后的信息,存储在FVE metadata结构中。

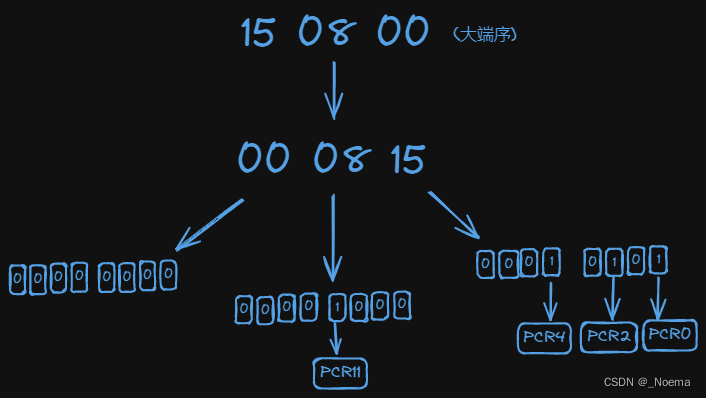

PCR校验位图解释如下

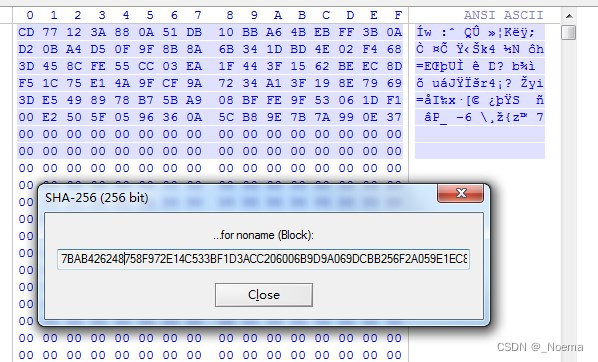

这里的预期的Hash值计算公式如下

预期Hash = Hash(PCR0 || PCR2 || PCR4 || PCR11)

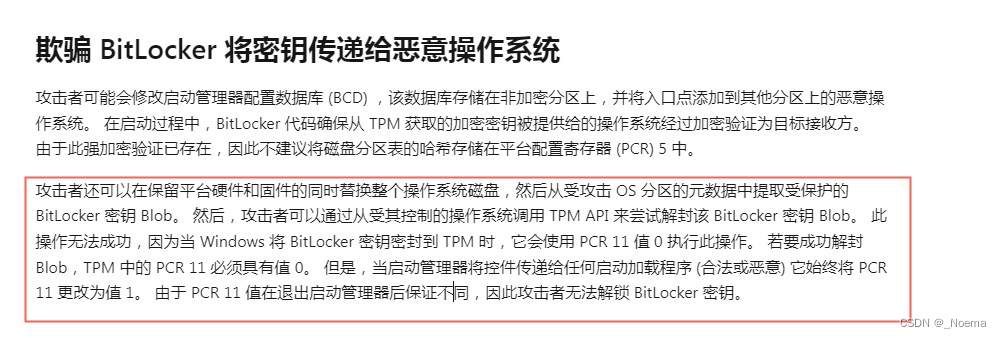

这里的PCR11之所以设定为0,来自微软的解释。

随后,该预期Hash值存储在加密后的磁盘上,位于FVE metadata中,解封VMK密钥时用到此值

下图是执行TPM的TPM_CC_Create命令时包含的即将密封的VMK密钥

通过该VMK密钥,可实现提取TPM加密磁盘的恢复密钥,这里通过我开发的恢复密钥提取工具实现

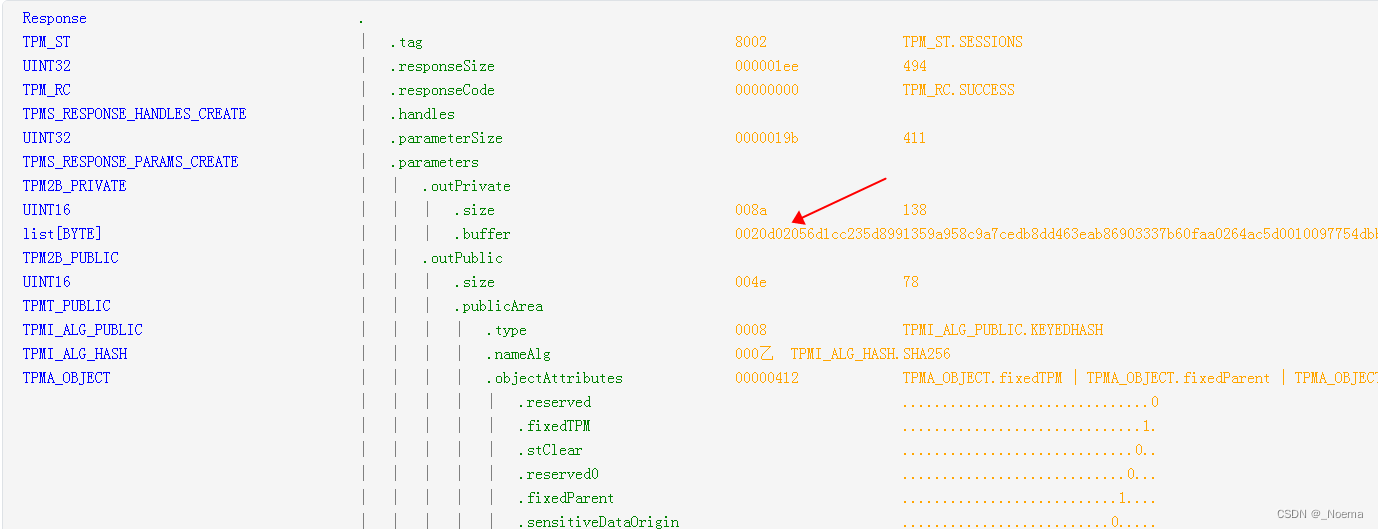

下图为TPM_CC_Create命令执行后的Response结果,其中的一些数据最后保存在加密磁盘的FVE metadata数据中,在解封时用于解密VMK密钥

TPM_CC_Create命令返回的Response部分数据

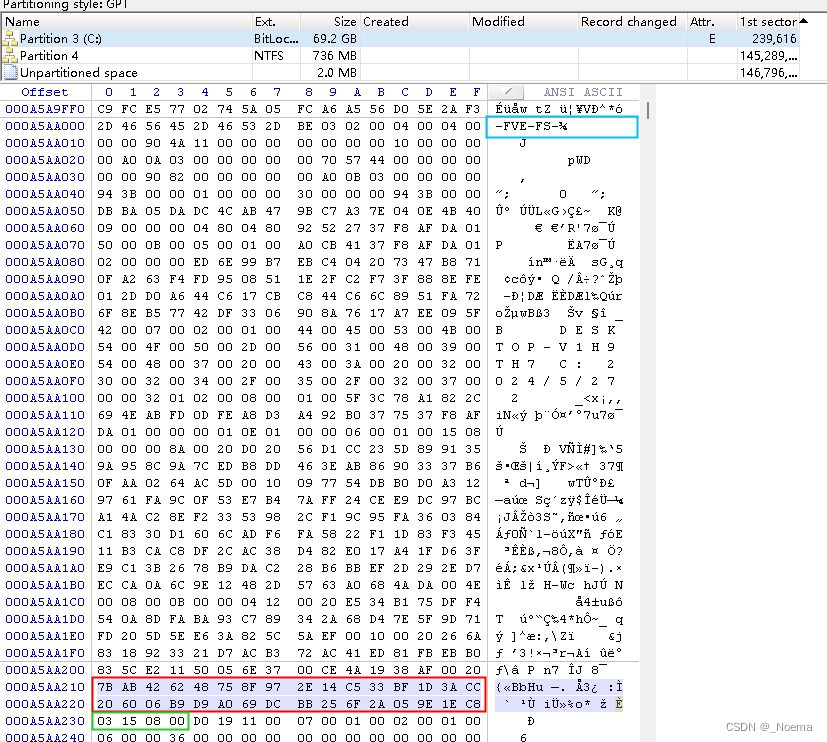

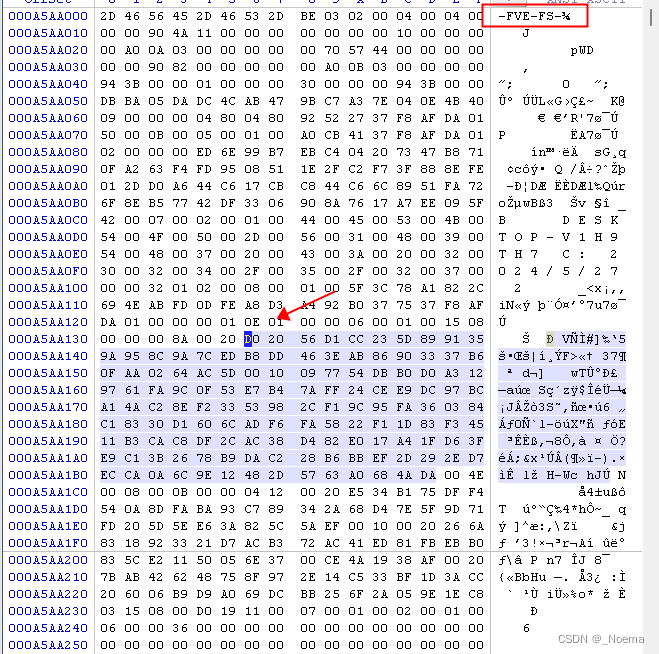

Response中数据存储在磁盘中的FVE

Response中数据存储在磁盘中的FVE