热门标签

热门文章

- 1perl 语言(数组)_perl 数组

- 2hdfs datanode节点间balance_hdfs指定datanode节点balancer

- 3Spring Boot 中的熔断器:原理和使用_springboot熔断器

- 4pytorch CNN特定人脸识别入门实战_pytorch 人脸识别

- 5网上商城的设计与实现(论文+源码)_基于java的网上商城设计与实现

- 6Android Studio实现花店App_android studio花店项目

- 7【BFS】八数码问题(c++基础算法)_八数码问题例题

- 82024年面试复盘大全500道:Redis+ZK+Nginx+数据库+分布式+微服务_2024数据库面试

- 9格式化 Json 数据输出_json字符串格式化输出

- 10【DevOps】深入理解 Nginx Location 块:配置示例与应用场景详解_nginx配置 location

当前位置: article > 正文

恶意代码分析实战 1 静态分析基础技术

作者:凡人多烦事01 | 2024-06-16 03:54:19

赞

踩

恶意代码分析实战

1.1 Lab 1-1

对Lab01-01.exe和Lab01-01.dll进行分析

问题

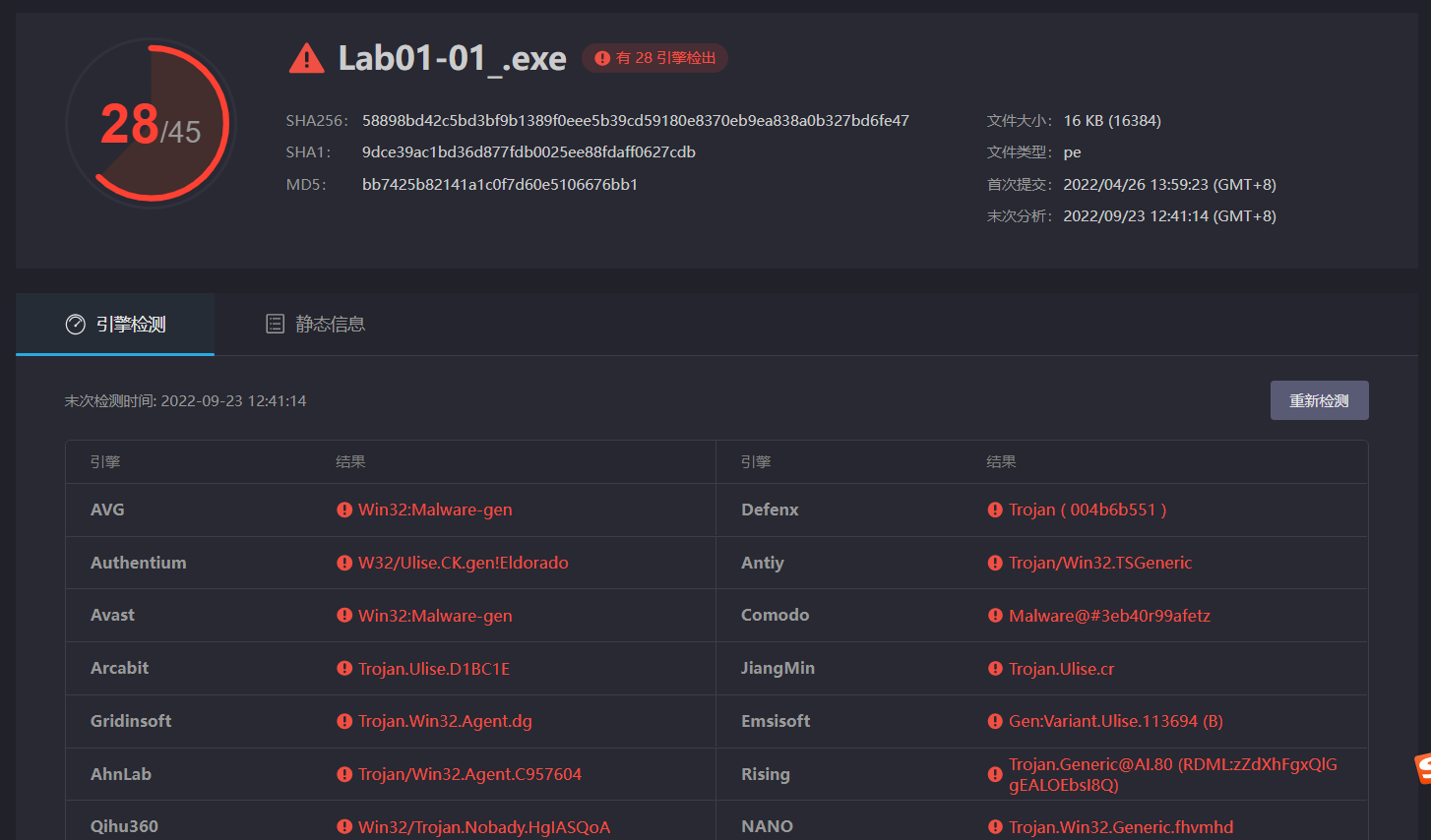

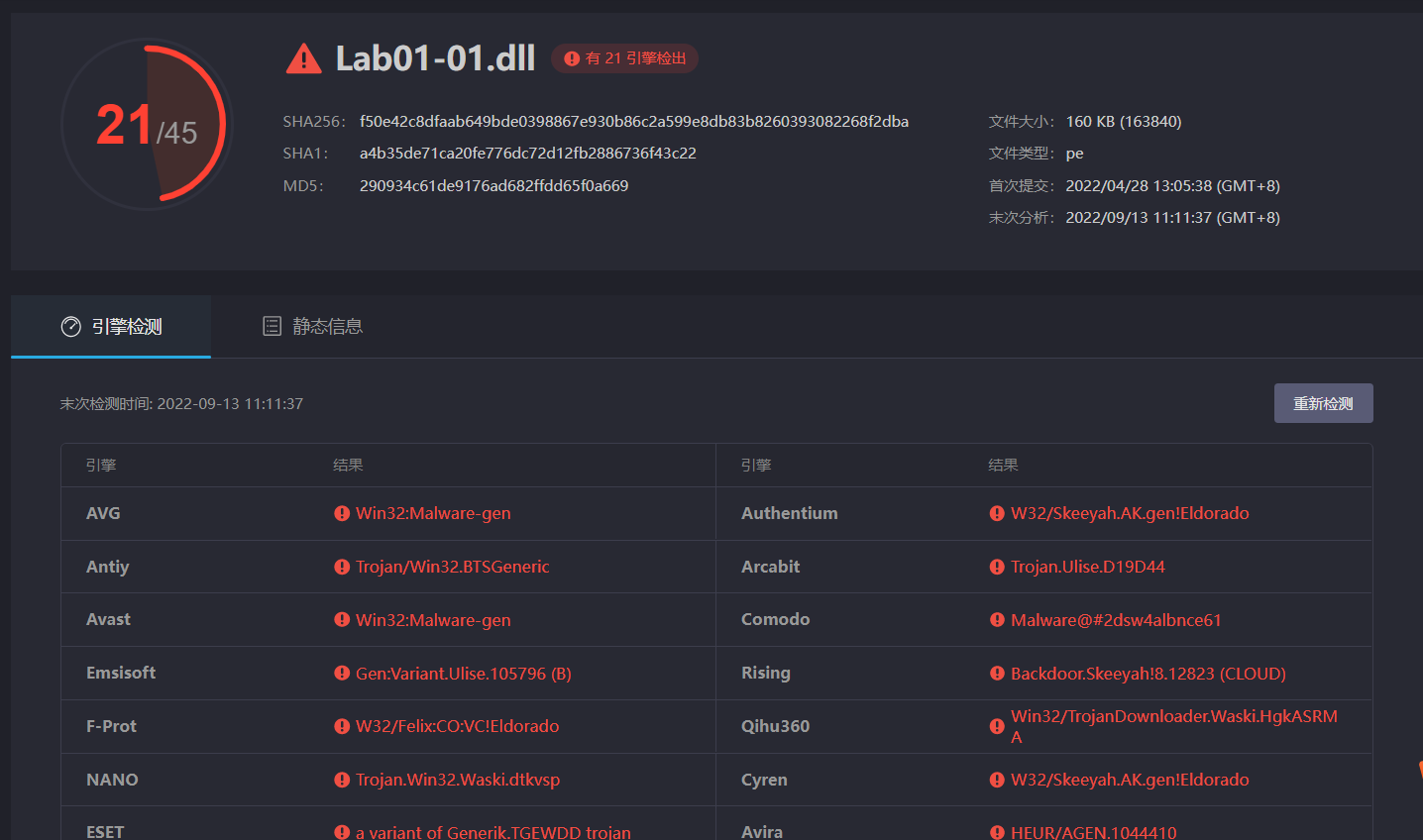

- 将文件上传至http://www.VirusTotal.com进行分析并查看报告。文件匹配到了已有的反病毒软件特征吗?

首先查看Lab-01-01.exe。

然后查看Lab01-01.dll。

这两个文件应该都是恶意文件。

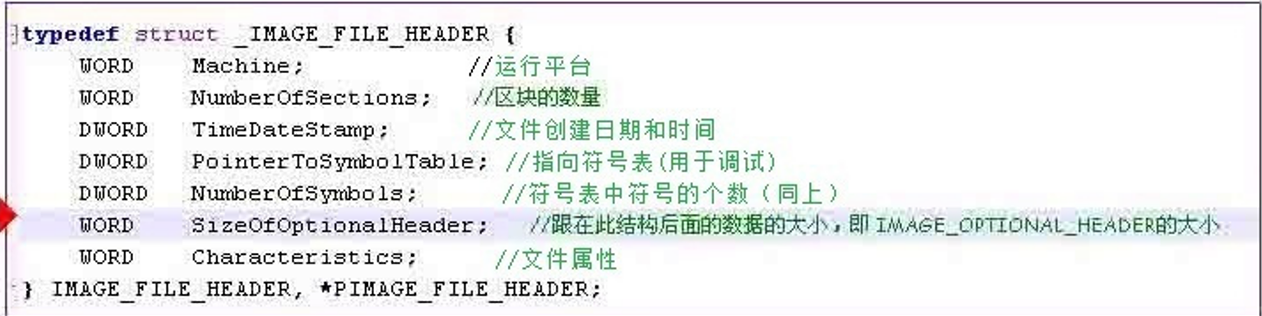

- 这些文件是什么时候编译的?

查看PE文件的结构:

通过PE Tools查看文件头:

Lab-01-01.exe 编译时间是2010年12月19日 16:16:19.

Lab-01-01.dll 编译时间是2010年12月19日 16:16:38.

这两个文件编译的时间非常接近,极有可能就是同时编译的。

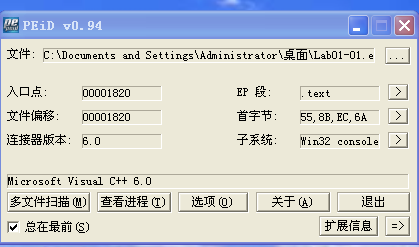

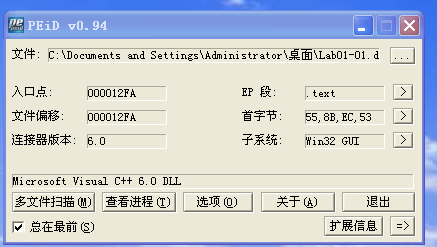

- 这两个文件中是否存在迹象说明它们是否被加壳或混淆?如果是,这些迹象在哪里?

两个文件都没有加壳迹象。

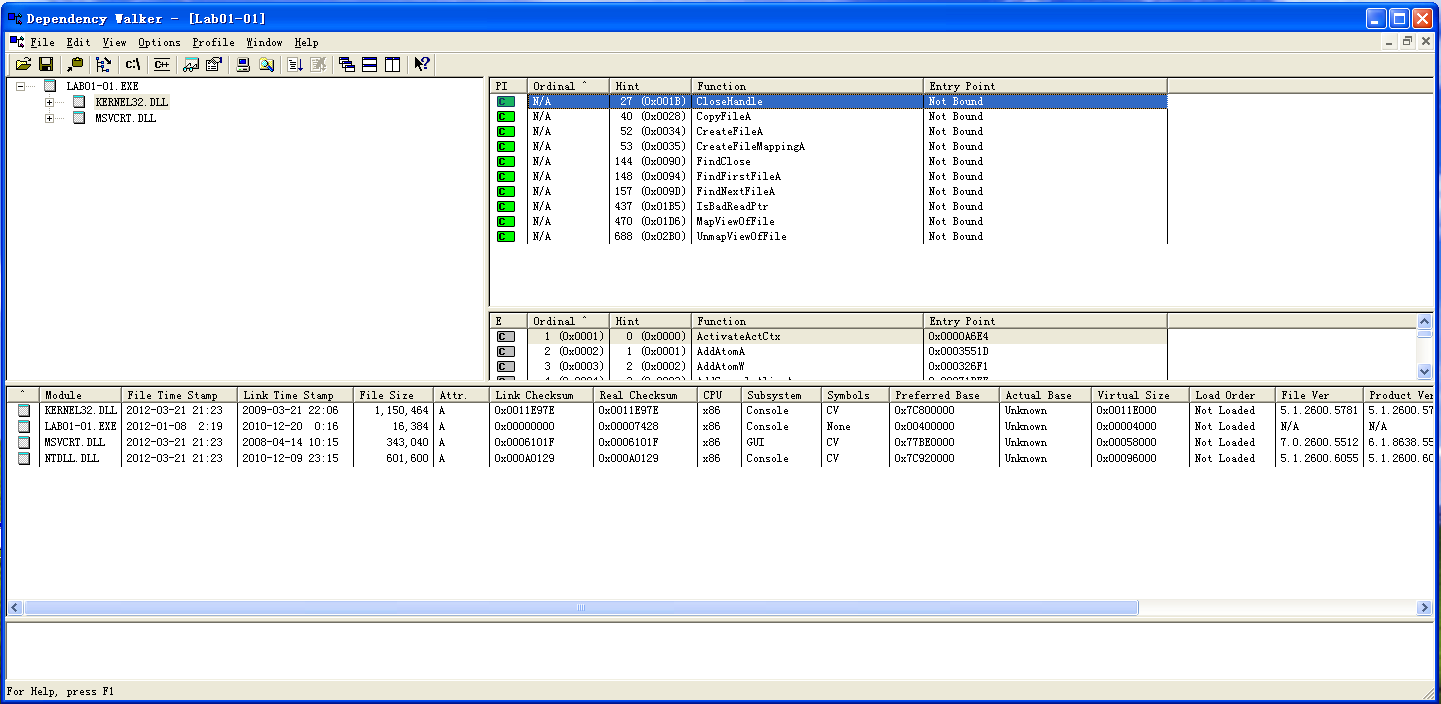

- 是否有导入函数显示出了这个恶意代码是做什么的?如果是,是哪些导入函数?

Lab-01-01.exe :

导入函数有很多,一个一个看:

Kernel32.dll

- CloseHandle:关闭一个内核对象。其中包括文件、文件映射、进程、线程、安全和同步对象等。在CreateThread成功之后会返回一个hThread的handle,且内核对象的计数加1,CloseHandle之后,引用计数减1,当变为0时,系统删除内核对象。

- CopyFileA:将现有文件复制到新文件。

- CreateFileMappingA:为指定文件创建或打开命名或未命名的文件映射对象。

- FindClose:关闭由 FindFirstFile、FindFirstFileEx、FindFirstFileNameW、FindFirstFileNameTransactedW、FindFirstFileTransacted、FindFirstStreamTransactedW 或 FindFirstStreamW 函数打开的文件搜索句柄。

- FindFirstFileA/FindNextFileA:用于搜索文件目录和枚举文件系统的函数。

- IsBadReadPtr:验证调用进程是否具有对指定内存范围的读取访问权限。

- mapViewOfFile :映射一个文件到内存,将文件内容变得通过内存地址可访问。启动器、装载器和注入器使用这个函数来读取和修改PE文件。通过使用mapViewOfFile 函数,恶意代码可以避免使用WriteFile来修改文件内容。

- UnmapViewOfFile** 本文内容由网友自发贡献,转载请注明出处:【wpsshop博客】

推荐阅读

相关标签

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。