热门标签

热门文章

- 1OpenHarmony 实战开发 - 如何在源码中编译复杂应用(4.0-Release)_openharmony4.0北向开发全教程

- 2Android-13-BroadcastReceiver(广播接收者)_android 13 broadcastreceiver

- 3Gartner加速数字化电子书系列(下):IT部门数字化业务转型路线图_it部门数字化转型

- 4零基础入门Jetson Nano——MediaPipe双版本(CPU+GPU)的安装与使用_mediapipe gpu

- 5Ubuntu升级OpenSSH至安全版本9.8_ubuntu 升级openssh

- 6linux下静态库和动态库的区别_linux动态库和静态库的区别

- 7 大数据下的用户行为分析_大数据下用户行为有哪些?

- 8硬件面试题_硬件面试问什么内容

- 9【DevOps】Elasticsearch在Ubuntu 20.04上的安装与配置:详细指南_ubuntu安装es

- 10分类算法matlab实例,数据挖掘之分类算法---knn算法(有matlab例子)

当前位置: article > 正文

BurpSuite

作者:喵喵爱编程 | 2024-08-18 18:55:02

赞

踩

BurpSuite

如果只能用一个Web渗透工具,我选BurpSuite。

Web应用程序(Web Application)

- 不同于传统的静态网站

- 所有程序的特点是接收、处理用户输入并返回结果

- 服务器端是个程序,需要程序代码实现业务功能(java、php、asp.nse)

- Web服务器(Apache、IIS)

- 数据库(oracle、mysql)

- 其他后端组件(soap、web service)

- 客户端浏览器代码

BurpSuite

Web应用安全集成测试平台

-

最高效的Web安全测试工具

-

胡同的模块化架构

-

Java编写,跨平台

-

手动自动

-

文档健全

-

截断代理(最有效)

-

安装字体(Linux)ttf-wqy-microhei(这是个中文字体,如果你的Kali或者Burp都是英文的,而服务器返回的是中文的,就可能导致乱码)

-

PortSwigger 公司开发

-

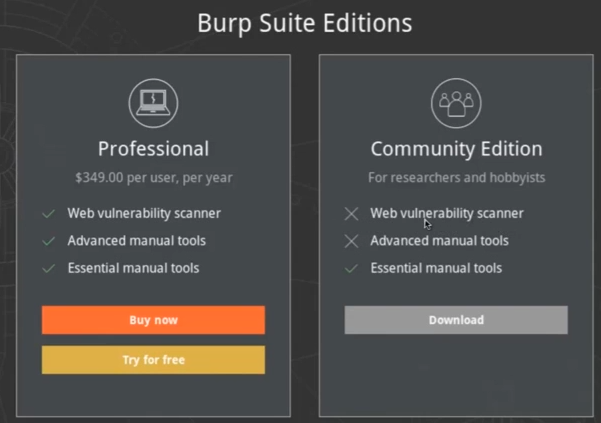

免费版

-

付费版

使用

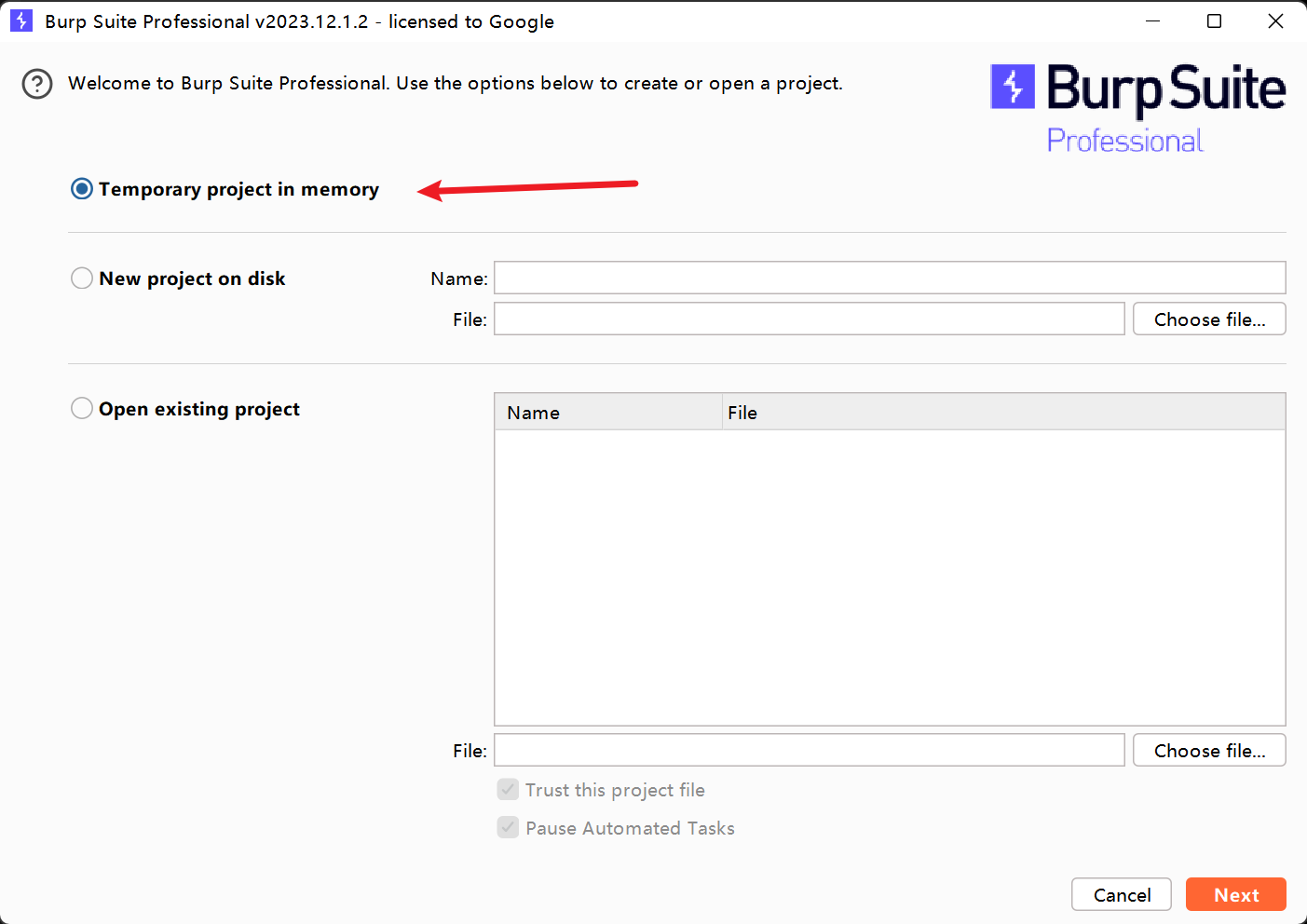

Temporary project in memory临时项目,如果用完就关闭的话,在你下次打开的时候之前的记录就都不在了- 需要重复渗透测试的就选

New project on disk

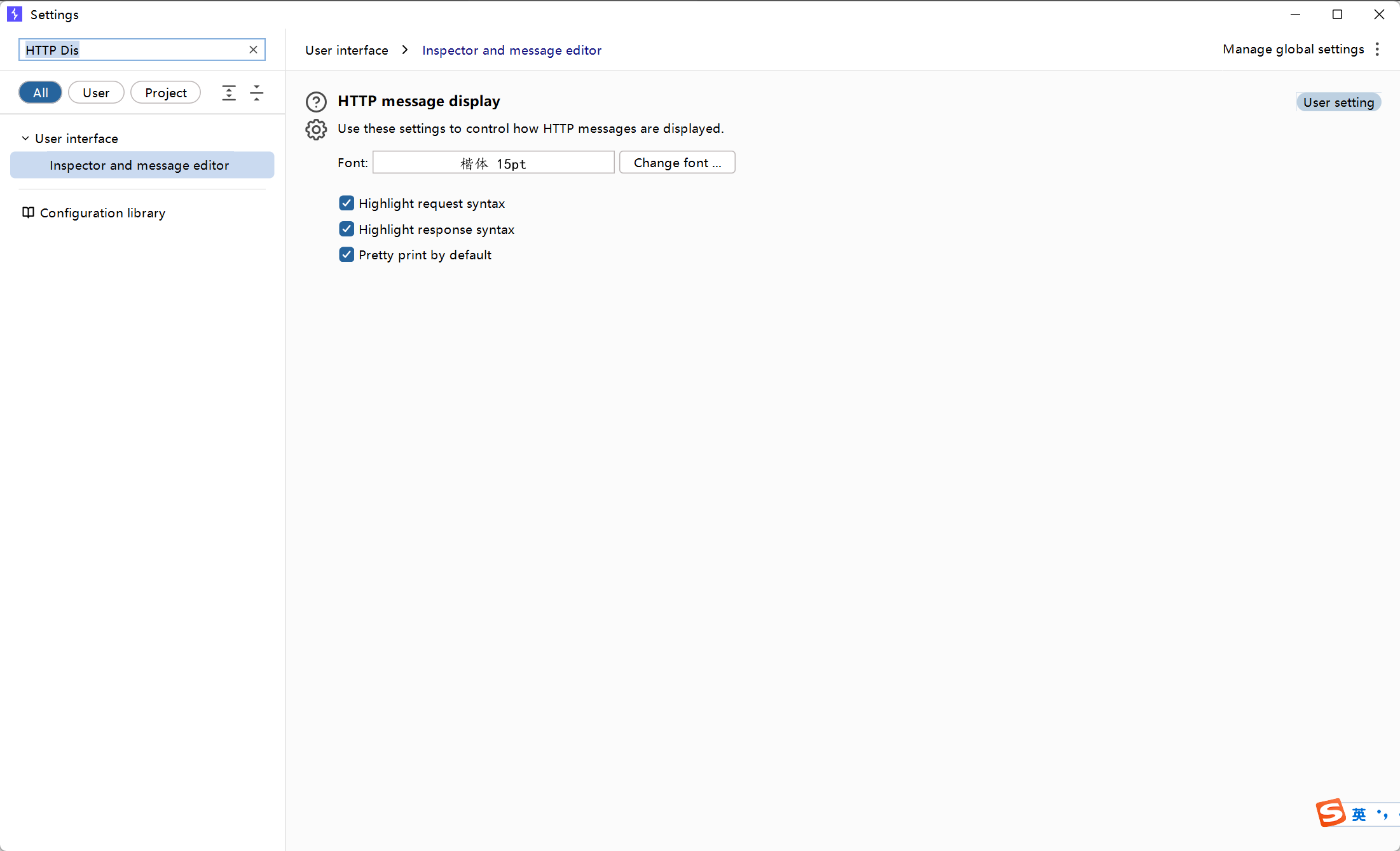

User Option可以调整字体

HTTP message display改成中文字体,这样返回包有中文就不会乱码了

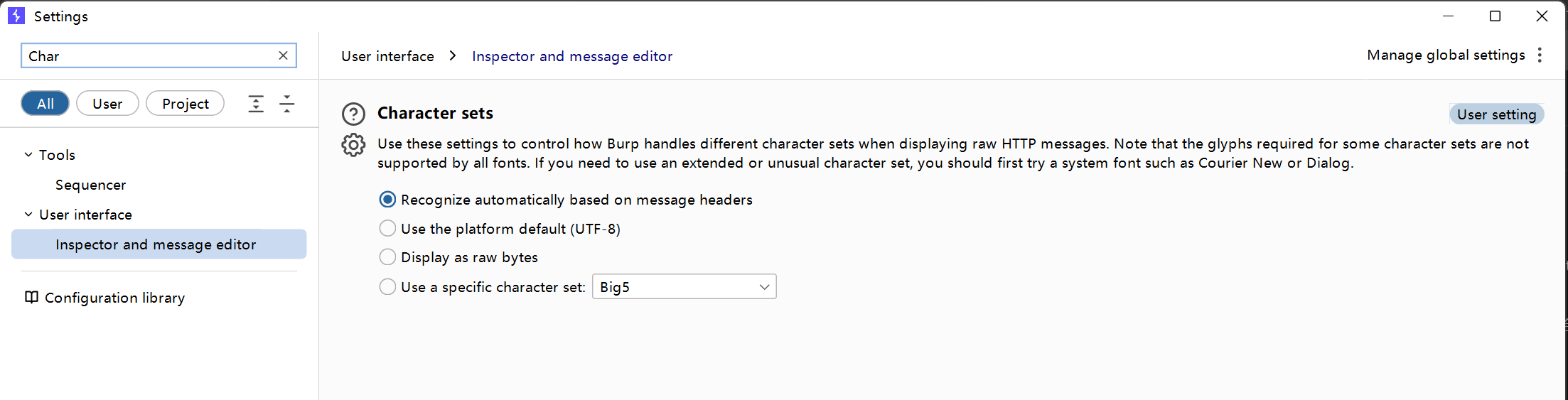

Character sets选择第一个,设置字符自动识别,可以很省事,是UTF-8就UTF-8,是Big5就Big5

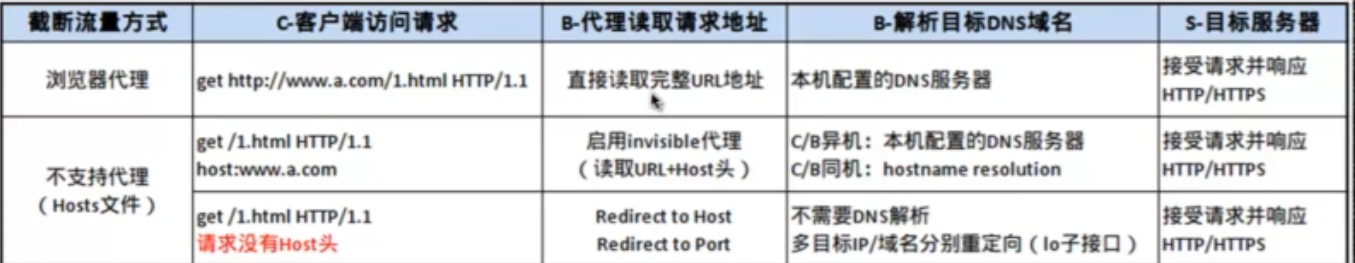

截获流量

- 手机:全局代理

- CA证书:SSL流量截获

- 代理选项

启动

-

Project

-

Projection Option

-

Configuration file

-

User Option

-

Target

-

Site Map(比较)

-

Scope

-

Filter

-

Web扫描器:爬网、扫漏洞

-

Sipder

-

手动爬

-

自动爬

-

Option

-

Scanner

-

Extender(http://www.jython.orq/downloads.html)

-

Option

-

Queue

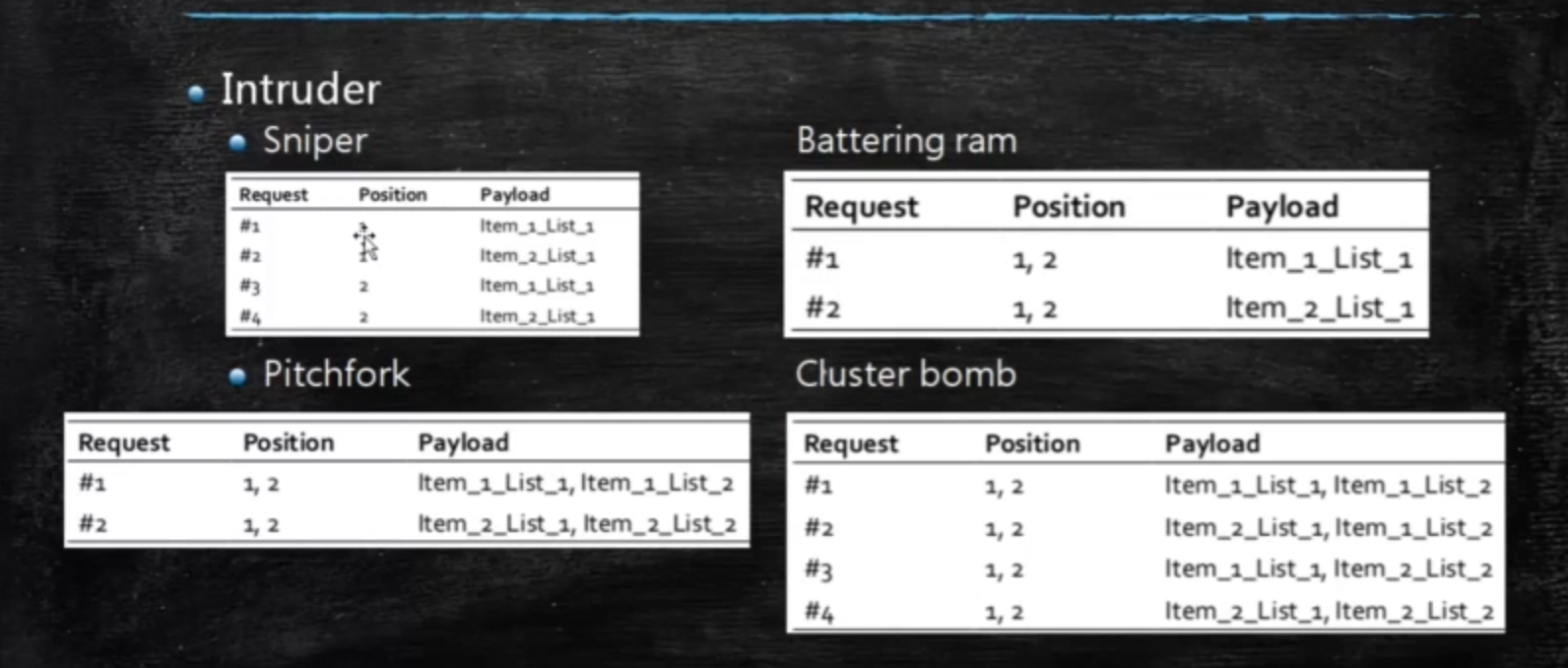

Intruder

客户端验签

- 浏览器客户端:分析客户端脚本

- APP客户端:反编译客户端程序/探测

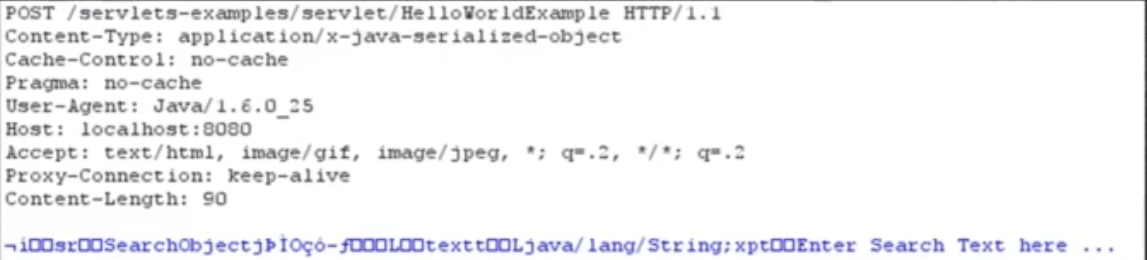

Java序列化

- 基于Java的富客户端程序(BurpJDSer反序列化、插件)

- https://github.com/khai-tran/BurpJDSer

Repeater

- Change request method

- Change body encoding

- Copy as curl command

Sequencer

- 分析随机数据的可预测性

- Session cookies

- anti-CSRF tokens

- Start live capture

- FIPS——美国联邦信息处理标准(Federal Information Processing Standard)

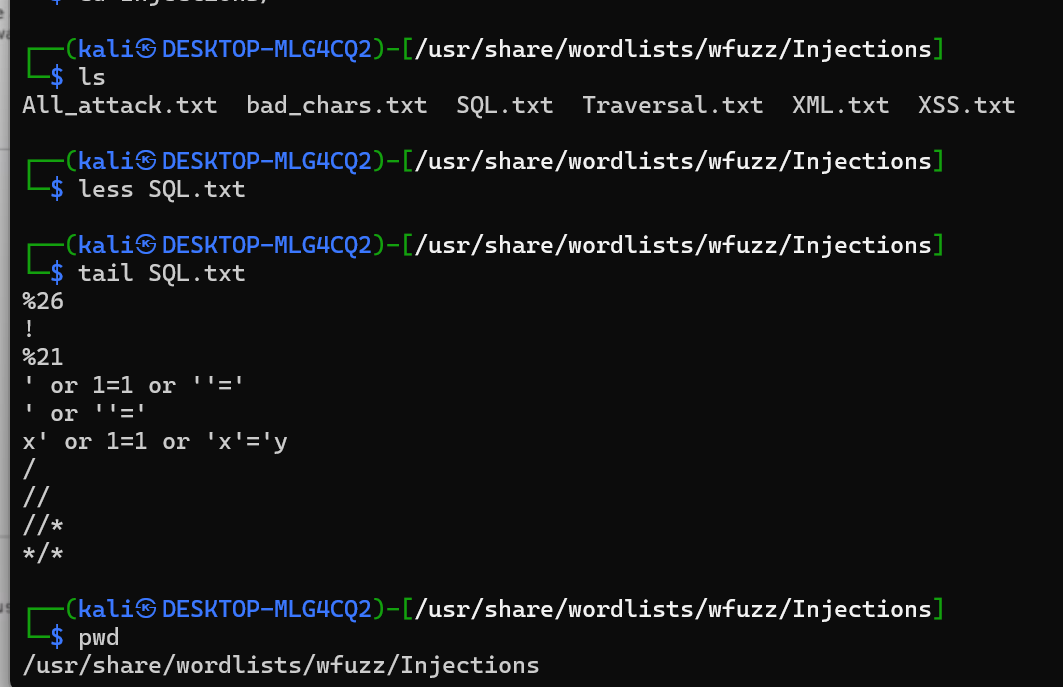

Kali里面有很多自带的字典:

Decoder

- smart decode

Collaborator

- 对于无法直接发现的漏洞,通过payload出发 W 与 C 服务器交互

- param=http://rd8bxznao38t15fs234q5vt4ivomcc01.oastify.com

- W DNS解析、HTTP请求发给 C

- 基于密钥的身份识别

- 官方 C、自建C、不用C

- 安全问题:C 短时间在内存中保存数据

- 项目选项->Misc->Burp Collaborator Server

Infiltrator

- 部署在服务器端,注入hook指令,发现存在风险的API调用

- 不可逆的修改服务器端字节码文件

- 会造成性能、稳定性、通信质量、信息泄露等问题(测试环境)

- 仅支持Java(1.4-1.8)、.NET语言环境

- 从Burp导出安装包

- 与Collaborator结合使用

Clickbandit

- 检测点击解除漏洞的客户端脚本

- 不支持微软 IE、Edge浏览器

- Web Developer -> Console

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/喵喵爱编程/article/detail/998720

推荐阅读

相关标签