热门标签

热门文章

- 1分布式缓存之redis介绍、安装、主从、集群实例_分布式有几个redis实例

- 2cpu通过http接口部署qwen1.8b_qwen-1.8b下载

- 3springboot整合ehcache实现二级缓存踩坑_cacheable 踩坑

- 4Android可穿戴设备世界之旅

- 5Docker常用容器命令_docker logs -f -t

- 6简要讲解高速信号的眼图_加重_均衡(高速收发器六)_高速信号眼图

- 7思科校园网络设计,cisco校园网设计,适合毕设,满满的干货_思科毕业设计

- 8基于Java+SpringBoot制作一个景区导览小程序

- 9C++中的stringstream用法_c++ stringstream

- 10github合作_在github上合作

当前位置: article > 正文

(最新)Tomcat弱口令-上传war包获取websehll漏洞复现_apache tomcat 后台 上传webshell

作者:寸_铁 | 2024-06-25 11:37:47

赞

踩

apache tomcat 后台 上传webshell

1、漏洞介绍

tomcat存在管理后台进行应用部署管理,且管理后台使用HTTP基础认证进行登录。若用户口令为弱口令,攻击者容易进行暴力破解登录后台并进行应用管理。登录成功后有上传点,上传压缩包 xxx.war的.war不会被解析,直接访问 xxx/xxx.jsp下的木马文件,拿到webshell

2、漏洞复现

漏洞复现使用vulfocus里的靶场,可以使用docker一键安装

docker pull vulfocus/tomcat-pass-getshell:lates

- 1

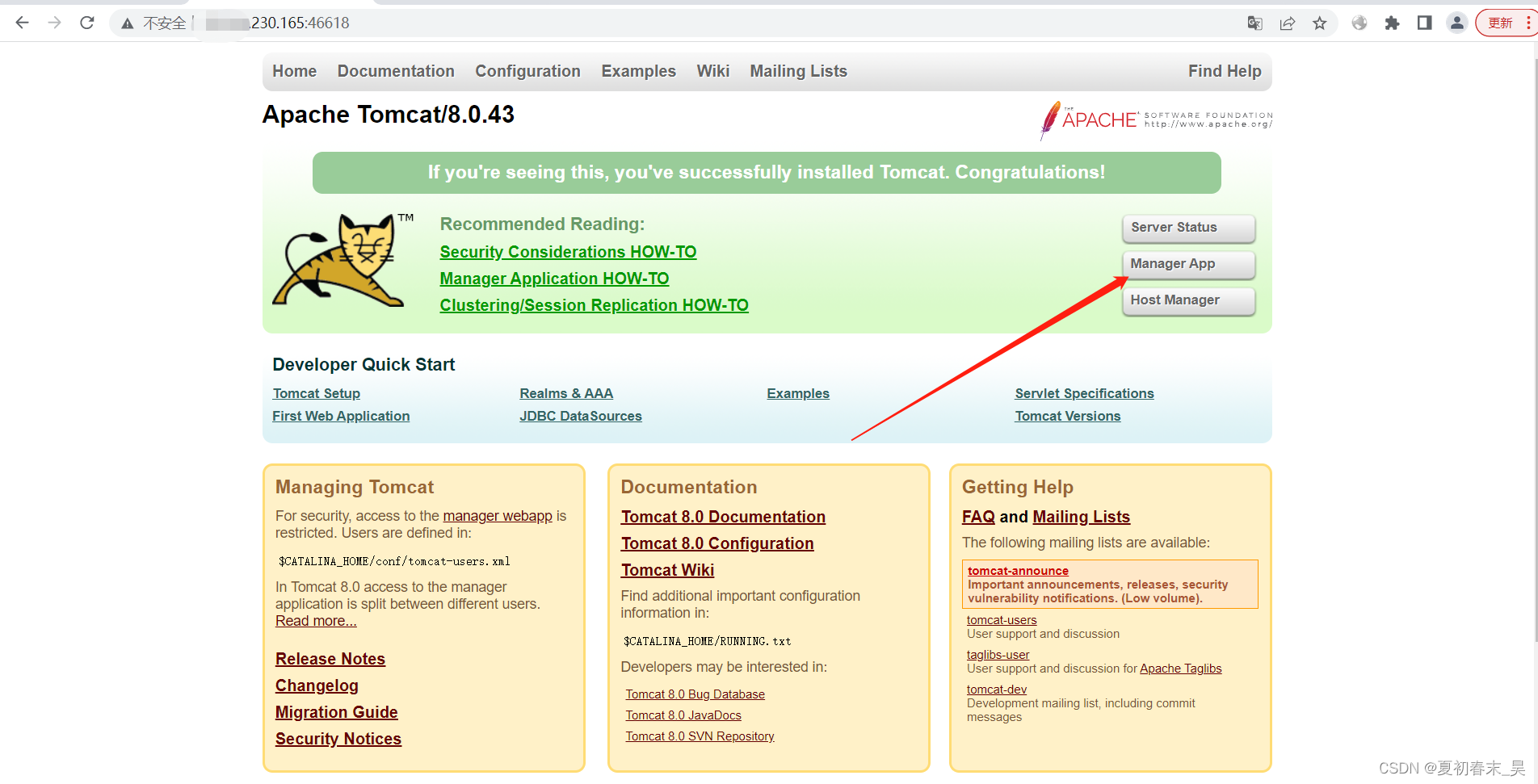

启动靶场后,点击Manager App

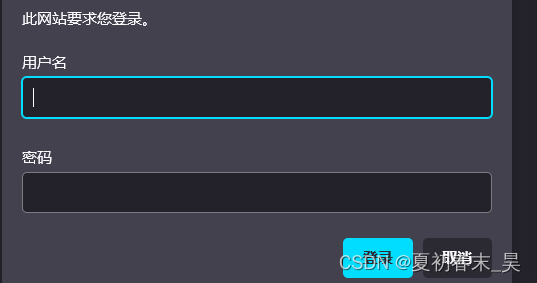

输入默认口令tomcat/tomcat

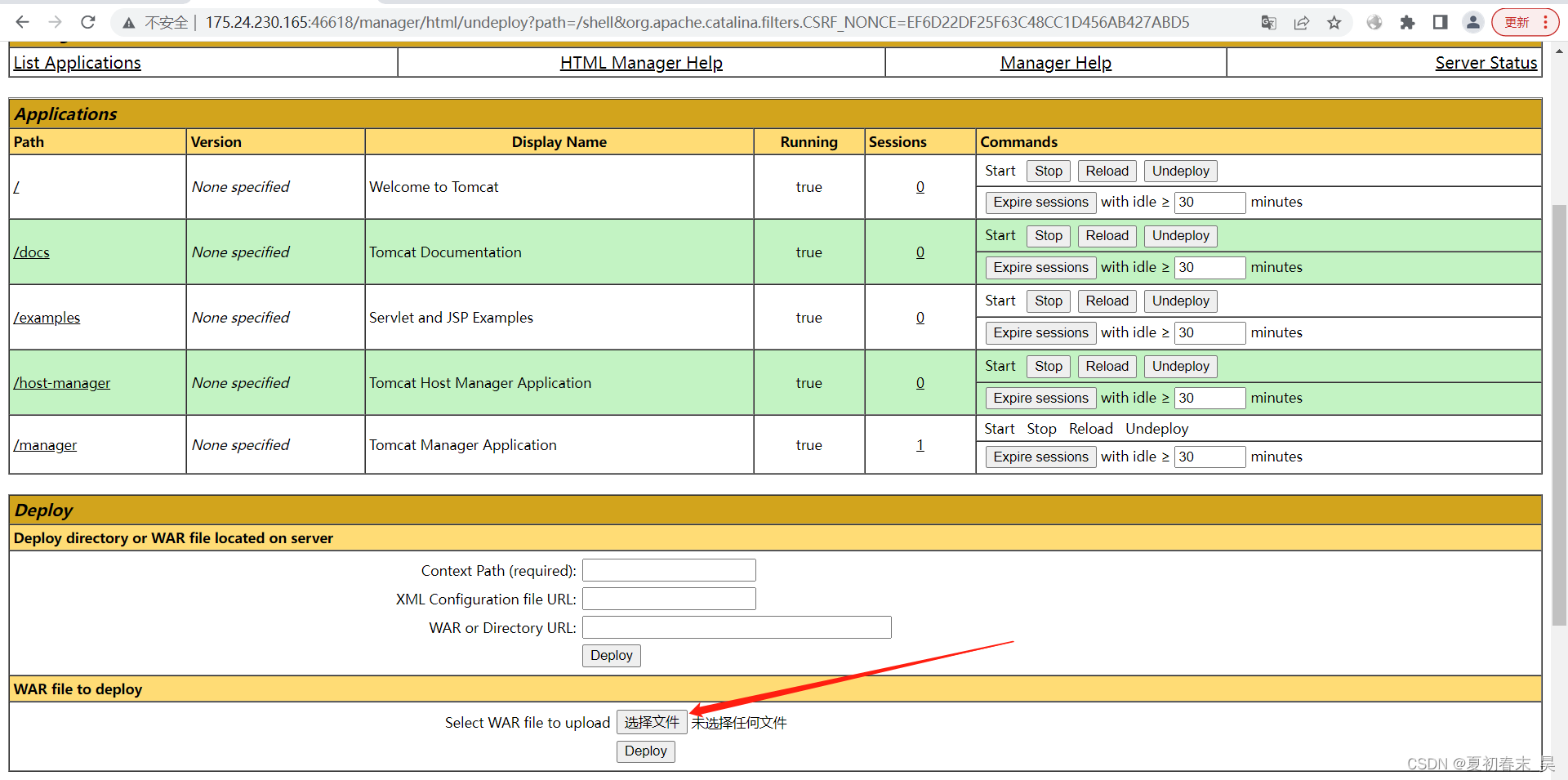

进入管理页面后,可以在箭头指向处上传木马war包

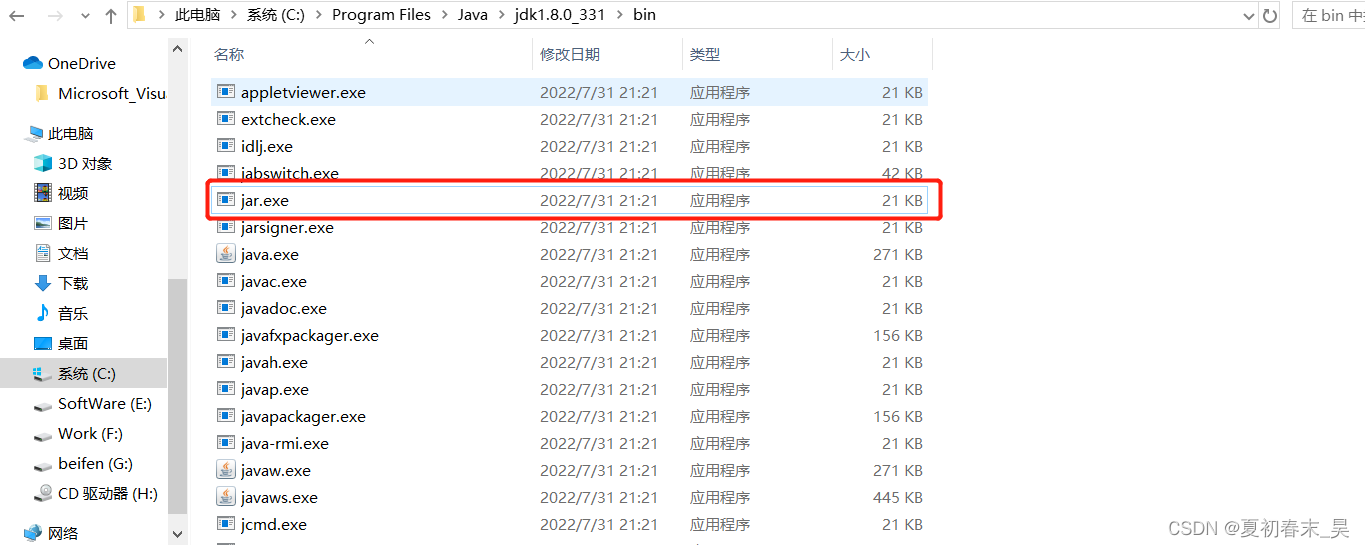

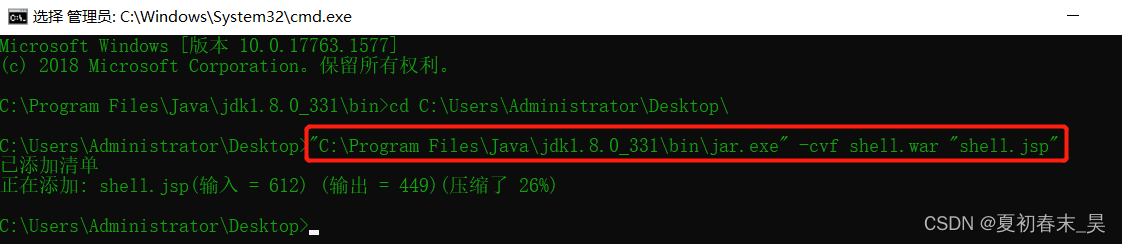

先准备一个后门jsp文件,使用jdk安装目录的jar.exe文件将jsp文件编译为war包

jar.exe -cvf shell.war "shell.jsp"

- 1

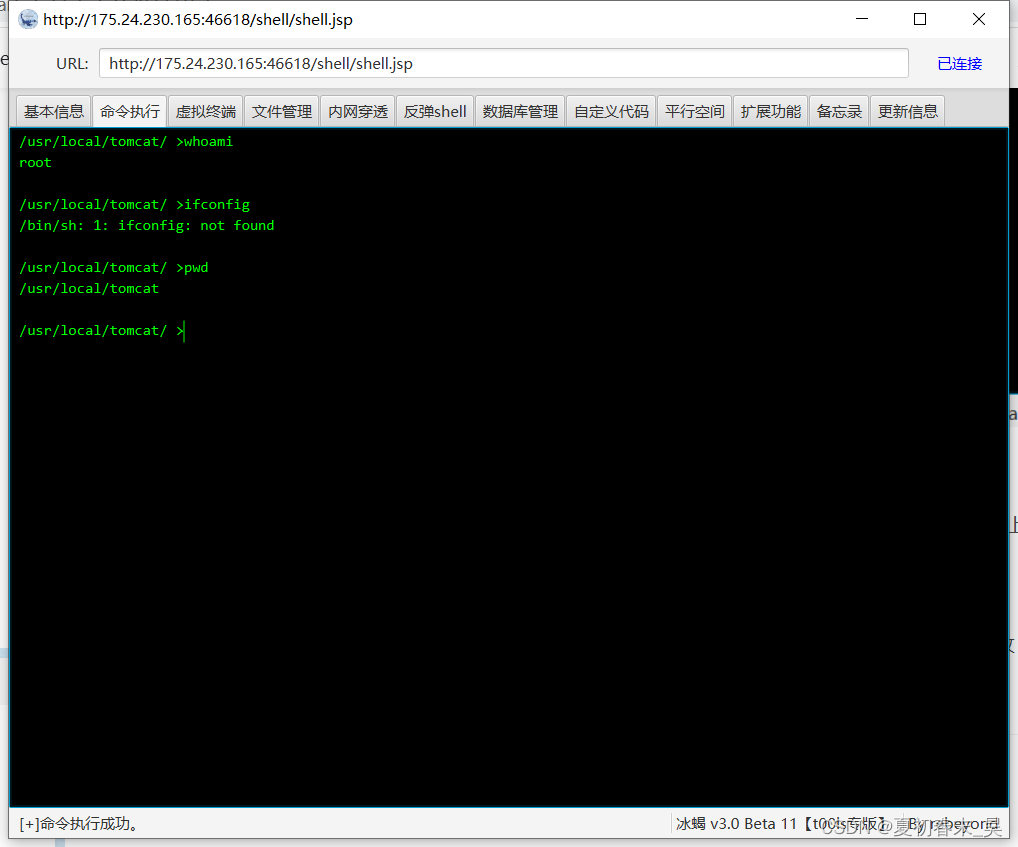

编译成功后,上传木马war文件,点击Deploy

使用冰蝎等webshell连接工具可直接获取shell

声明:本文内容由网友自发贡献,转载请注明出处:【wpsshop】

推荐阅读

相关标签