- 1uni-app 中 swiper 轮播图高度自适应_uniapp swiper自适应高度

- 2MySQL分区知识及操作详解

- 3HTTP的场景实践

- 4python基于爬虫的个性化书籍推荐系统_文献推荐系统 python

- 5autodock tool文件_理解autodock分子对接思路和流程--系列导读

- 6Error: ‘shared_ptr’ in namespace ‘std’ does not name a type_linux error: ‘std’ in namespace ‘std’ does not nam

- 7交叉验证(s折、分层、留一法)_s折交叉验证

- 8【机器学习】太香啦!只需一行Python代码就可以自动完成模型训练!

- 9【Neo4j系列】Neo4j之CQL语句和函数介绍_neo4j cql

- 10linux ---17 --18----信号量编程实现_信号量17

SonarQube安全扫描_sonarqube扫描项目

赞

踩

目录

一、Jenkins安装集成sonarqube

1.安装插件

2.配置权限(Jenkins访问Sonar的token)

3.jenkins创建访问SonarQube凭据

4.配置服务地址

5.全局工具配置

6.项目中增加构建步骤

二、本地安装集成sonarqube

1.准备工作

1.1 安装JDK11+

1.2 安装SonarQube

2.使用SonarQube进行安全扫描

2.1 启动SonarQube

2.2 创建项目

三、SonarQube导出PDF报告

1.安装插件

2.导出PDF报告

四、SonarQube安全扫描思路

SonarQube是一个开源的代码分析平台,用来持续分析和评测项目源代码的质量。接下来将会简单介绍在Jenkins上如何集成SonarQube,在项目中实现安全扫描和分析代码质量。

一、Jenkins安装集成sonarqube

1.安装插件

在jenkins上点击【系统管理】-【插件管理】-可用的插件,搜索“sonar”,安装成功后,会在已有插件显示。

2.配置权限(Jenkins访问Sonar的token)

登录sonar地址—【配置】-【权限】-【用户】-生成令牌,创建了新令牌“WEB-

CSP”。请立即复制,不会再显示第二次!记得要复制这里的令牌哦,后面会用到!!

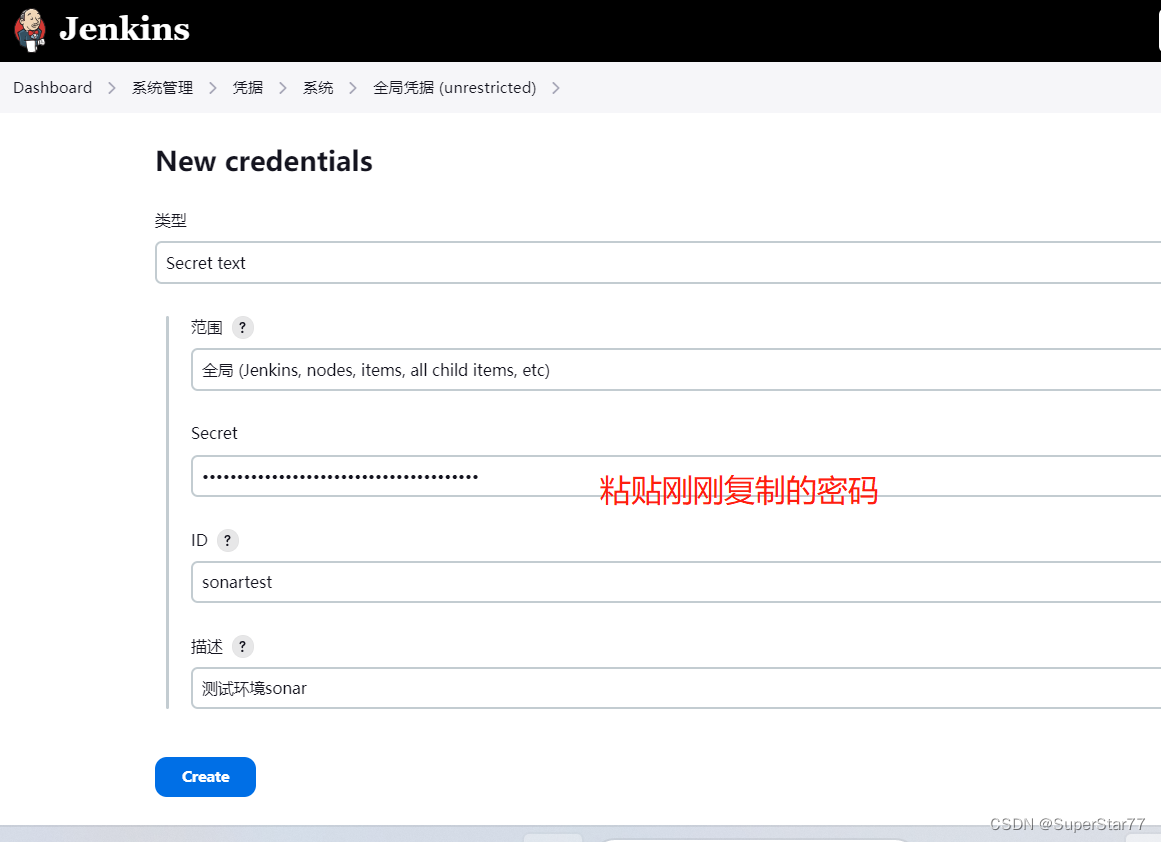

3.jenkins创建访问SonarQube凭据

路径:【系统管理】-【凭据】-【系统】-【全局凭据】-新建凭据

4.配置服务地址

路径:【系统管理】-【系统设置】-【SonarQube servers】-配置参数并选择刚刚设置的全局凭据。

5.全局工具配置

路径:【系统管理】-【全局工具配置】-【SonarScanner for MSBuild安装】和【SonarQube

Scanner安装】-新增并勾选自动安装

6.项目中增加构建步骤

【项目】-【配置】-【增加构建步骤】,并在Analysis properties中配置sonar参数,保存后点击构建,控制台可查看到sonar执行成功。

二、本地安装集成sonarqube

1.准备工作

1.1 安装JDK11+

SonarQube从7.9版本开始,就需要有JDK11的环境。首先在本地安装JDK11。

1.2 安装SonarQube

下载地址:https://www.sonarqube.org/downloads/

下载社区版本即可,我本地下载的版本是:sonarqube-8.9.10.61524,下载后解压即可。

2.使用SonarQube进行安全扫描

2.1 启动SonarQube

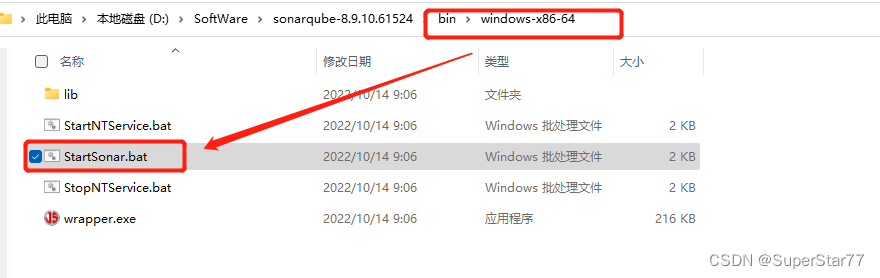

下载得到的压缩包解压后,进入到/bin/windows-x86-64目录,双击StartSonar.bat启动服务。

这里最开始我下载的10.3版本过高,会出现命令框闪黑关闭的情况,后面下载低版本8.9问题解决。

启动成功效果显示:

启动成功后,访问:http://localhost:9000 ,通过初始账号密码admin/admin登录,首次登录成功后修改密码。

2.2 创建项目

点击创建项目-选择Manually,填写project key和Display name

然后点击continue继续,生成token令牌,点击continue。

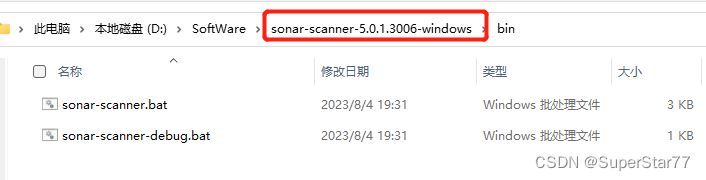

根据自己的项目情况选择构建类型和操作系统。我是构建选择Other操作系统为Windows,选择后点击链接下载windows版本的sonar-

scanner并配置对应的环境变量。

最后在对应的项目目录下复制扫描命令并执行,扫描成功后可查看到扫描结果。

可点击数字查看详情,可查看代码具体情况。

三、SonarQube导出PDF报告

1.安装插件

下载sonar-pdf-plugin插件,下载链接:https://gitee.com/zzulj/sonar-pdf-plugin/releases

下载sonar-pdfreport-

plugin-4.0.0.jar,将下载好的插件拷贝到SonarQube安装目录的/exensions/plugins目录下,然后重启SonarQube服务。

2.导出PDF报告

重启完成后,进入项目目录,在more下看看到Download Pdf Report

在Administration–>Configuration–>General Settings–>PDF

Report目录下,设置下载的用户名和密码。

接下来就可以正常下载生成的扫描报告啦~

四、SonarQube安全扫描思路

1.确定安全扫描工具—SonarQube

2.确定使用方式—Jenkins集成或本地安装集成

3.设计安全场景

4.编写安全场景测试用例

5.安全测试报告—

主要包含:概要信息(报告的标题、日期、扫描范围等)、漏洞概况(对扫描结果进行概括性描述,包括漏洞数量、严重程度等)、漏洞详情(逐个漏洞详细说明,包括漏洞类型、影响范围、修复建议等)、风险评估、修复措施

6.同开发沟通处理步骤—优先处理高风险漏洞;分析漏洞原因;修复漏洞;加强安全意识培训;定期重复安全扫描

接下来我将给各位同学划分一张学习计划表!

学习计划

那么问题又来了,作为萌新小白,我应该先学什么,再学什么?

既然你都问的这么直白了,我就告诉你,零基础应该从什么开始学起:

阶段一:初级网络安全工程师

接下来我将给大家安排一个为期1个月的网络安全初级计划,当你学完后,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web渗透、安全服务、安全分析等岗位;其中,如果你等保模块学的好,还可以从事等保工程师。

综合薪资区间6k~15k

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(1周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(1周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(1周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

那么,到此为止,已经耗时1个月左右。你已经成功成为了一名“脚本小子”。那么你还想接着往下探索吗?

阶段二:中级or高级网络安全工程师(看自己能力)

综合薪资区间15k~30k

7、脚本编程学习(4周)

在网络安全领域。是否具备编程能力是“脚本小子”和真正网络安全工程师的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力。

零基础入门的同学,我建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习

搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP,IDE强烈推荐Sublime;

Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,没必要看完

用Python编写漏洞的exp,然后写一个简单的网络爬虫

PHP基本语法学习并书写一个简单的博客系统

熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选)

了解Bootstrap的布局或者CSS。

阶段三:顶级网络安全工程师

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里 本文内容由网友自发贡献,转载请注明出处:https://www.wpsshop.cn/w/寸_铁/article/detail/973127

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。