- 1LINUX笔记

- 2Android设置启动页_安卓启动页

- 3【Unity】2D物理事件表

- 4UE4运用C++和框架开发坦克大战教程笔记(十五)(第46~48集)

- 5影院电影售票管理系统_idea电影管理系统

- 6【Redis实战】有MQ为啥不用?用Redis作消息队列!?Redis作消息队列使用方法及底层原理高级进阶

- 7SpringBoot+vue文件上传&下载&预览&大文件分片上传&文件上传进度_springboot+vue大文件上传下载预览

- 8python卷积神经网络回归预测_回归[keras]的一维卷积神经网络,做

- 9React Hooks详解

- 10【ChatGLM】记录一次Windows部署ChatGLM-6B流程及遇到的问题_runtimeerror: internal: d:\a\sentencepiece\sentenc

HTTP攻击,该怎么防护

赞

踩

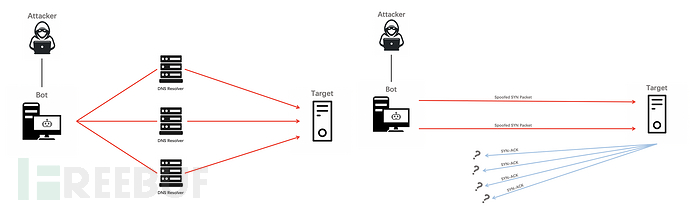

一般网络世界里为人们所熟知的DDoS攻击,多数是通过对带宽或网络计算资源的持续、大量消耗,最终导致目标网络与业务的瘫痪;这类DDOS攻击,工作在OSI模型的网络层与传输层,利用协议特点构造恶意的请求载荷来达成目标资源耗尽的。

不过除了这类在网络传输层大做文章的DDoS攻击外,还有一类应用层DDoS攻击。应用层DDoS攻击,通过向应用程序发送大量恶意请求实现攻击效果,以每秒请求数 (QPS) 来衡量攻击量级与规模;这类攻击也称为 7 层 DDoS 攻击,可针对和破坏特定的网络应用程序,而非整个网络。

此外,由于应用层流量更贴近业务逻辑,在应用层发起DDoS攻击可以同时对目标网络与目标服务器的稳定性造成威胁,并且往往只需较小的成本,就可实现大的破坏效果,这样的不对称性自然更受攻击者们的关注与青睐。

HTTP DDoS(CC)攻击攻击类型:

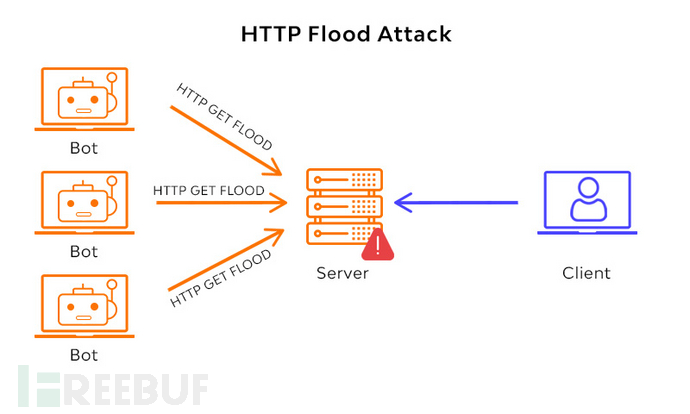

(1) HTTP floods

这种攻击主要分为两种形式。第一种是HTTP GET request floods,攻击者通过构造HTTP GET请求报文,向目标服务器发送针对特定资源的大量请求。在客户端执行一条HTTP请求的成本很低,但是目标服务器做出对应的响应成本却可能很高。比如加载一个网页,服务端通常需要加载多个文件、查询数据库等才能做出响应;例如在Web业务的防护中,对于有SSR(Server-side rendering)功能页面的HTTP floods攻击,其量级与频率更加突出明显,也更容易对业务造成影响与危害。第二种是HTTP POST request floods,与GET request floods的显著区别是,POST请求往往需要携带表单参数或请求体信息,而这通常意味着服务端需要对请求内容进行相关解析处理,并将数据进行持久化(通常需要进行DB操作)。发送POST请求一般仅需较小的计算与带宽成本,而服务端进行处理操作的过程往往消耗更高。可以说这种攻击形式下,形成这种请求响应间资源消耗差异的空间或可能性更大,更容易实现让服务器过载从而拒绝服务的目标。

(2) Large Payload POST requests通过POST方法发送容量大、结构复杂的请求体到目标服务器,使得目标服务器在解析这些请求内容的过程发生过载(CPU或内存);一般而言,攻击者通过构造特定的序列化请求体,如xml、json等,在服务端执行反序列化操作时引起服务过载。

(3) Asymmetric requests这种类型的攻击,利用的就是请求与响应的非对称性,请求的目标路径会执行高消耗操作而发起攻击请求轻而易举。通常来说,这类攻击需要对目标服务有一定的熟悉与了解,明确攻击目标哪些地方存在这种非对称性利用的可能及利用方式。比如通过从数据库服务器下载大型文件或大量执行数据库的查询等接口,就容易被这种类型攻击所利用。

(4) Low&Slow attack(Slowloris/Slow Post/Read attack)这种类型的攻击更多是面向连接层面,以基于线程的Web服务器为目标,通过慢速请求来捆绑每个服务器线程,从而消耗服务器的线程&连接资源,这类攻击中主要可分为Slowloris、Slow Post/Read 几种攻击方式。

HTTP DDoS攻击攻击特点:

(1) 攻击门槛、成本低相较于4层DDoS攻击,发起HTTP DDoS攻击往往无需构造复杂的攻击报文,仅需较少的带宽就能实现强大的攻击效果。(2) 攻击目标更精细攻击的目标可以精细到服务接口粒度,例如直播页面等,而不需要瘫痪目标的网络也能让业务出现拒绝服务。

(3) 破坏范围广,危害程度高虽然HTTP DDoS攻击的首要目标是瘫痪目标服务,但并不意味着对目标网络的可用性没有威胁。当HTTP floods量级到一定程度时,也存在瘫痪请求接入层网络的可能性。

(4) 攻击源分布广,隐匿性强实际的HTTP DDoS攻击中,攻击者常常利用规模庞大的肉鸡/代理IP,而HTTP DDoS攻击报文中往往不具备或具备难以察觉的恶意特征。对这些攻击源进行封禁处置效果有限甚至有误报风险,攻击者却可以随时更换新一批攻击源。

(5) 请求特征容易伪装,防护难度大不同于Web注入攻击场景,HTTP DDoS的攻击请求的报文特征常常处在一个难以判定好坏的区间,有时部分的异常特征不足以支撑执行拦截决策。攻击者可通过模拟、重放正常请求来发起攻击,即便在请求报文中某些特征被防护方捕获并针对性处置,攻击者也能感知到并作出调整。

HTTP DDoS攻击,通常不会使用畸形报文,也无需使用伪装技巧。这类攻击往往通过使用大量的肉鸡+IP代理池发起,所以简单的封禁策略往往难以起到预期效果,这也是HTTP DDoS难以防护的原因。

德迅云安全多年的网络安防经验,建议可以从以下着手:

- 与网络安全团队配合,做好网络安全方面的检查,对承载业务的情况提前做好云监测,可以帮助客户全面掌握业务系统风险态势;

- 部署安全方案,提高自身防护能力。HTTP DDoS攻击发生时往往来势汹汹,事先并没有任何征兆。这就意味着事中、事后的处置策略对当前攻击通常只能起到应急补救的效果。因此,对于存在攻击风险的网站业务,预先进行安全防护就显得更为重要。