- 1基于tensorflow的校园绿植识别_基于tensorflow的植物识别

- 2简单总结一下计算机科学(CS)的课程体系_cs 学科体系

- 3Android 进程与进程之间的通信--Messager 详细教程,两个app实现_android messager

- 4Postgresql总结几种HA的部署方式_postgresql ha

- 5宋江是怎么当上老大的

- 6【unity】动画状态机中Transition的settings两段动画如何设置?

- 7阿尔法python练习(4-7答案)_阿尔法平台考试

- 8Linux下SVN的三种备份方式_linux svn 备份

- 9Elasticsearch:在 Elastic Stack 8.0 中引入近似最近邻搜索_elasticsearch ann

- 10ATF源码篇(一):起始_atf代码

使用Python PySNMP模块获取设备指标

赞

踩

一、PySNMP模块介绍:

PySNMP 是一个跨平台的纯Python SNMP 引擎实现。它具有功能齐全的 SNMP 引擎,能够充当代理/管理器/代理角色,通过 IPv4/IPv6 和其他网络传输传输 SNMP v1/v2c/v3 协议版本。目前,使用较多的是SNMP v3和v2c版本。三个版本的区别如下:

SNMPv1:SNMP的第一个版本,它提供了一种监控和管理计算机网络的系统方法,它基于团体名认证,安全性较差,且返回报文的错误码也较少。它在RFC 1155和RFC 1157中定义。

SNMPv2c:第二个版本SNMPv2c引入了GetBulk和Inform操作,支持更多的标准错误码信息,支持更多的数据类型。它在RFC 1901,RFC 1905和RFC 1906中定义。

SNMPv3:鉴于SNMPv2c在安全性方面没有得到改善,IETF颁布了SNMPv3版本,提供了基于USM(User Security Module)的认证加密和基于VACM(View-based Access Control Model)的访问控制,是迄今为止最安全的版本。SNMPv3在RFC 1905,RFC 1906,RFC 2571,RFC 2572,RFC 2574和RFC 2575中定义。

模块官网地址:https://pysnmp.readthedocs.io/en/latest/

二、SNMP v2c实验

实验目的: 通过PySNMP Version 4.4.12 SNMP v2c收集Cisco ASAv防火墙的各项指标。

实验设备: ASAv 992,IP地址10.1.102.254。(该设备资源已经上传到CSDN,下载地址:https://download.csdn.net/download/tushanpeipei/86268754?spm=1001.2014.3001.5501

实验步骤:

首先对ASAv设备进行初始化配置:

interface GigabitEthernet0/0

nameif inside

security-level 100

ip address 10.1.102.254 255.255.255.0

no shutdown

- 1

- 2

- 3

- 4

- 5

接下来配置SNMPv2,允许来自inside区域的10.1.1.1设备进行SNMP访问,只读community值为tcpipro。

snmp-server enable

snmp-server host inside 10.1.1.1 community tcpipro

snmp-server community tcpipro

- 1

- 2

- 3

配置完成后,通过如下Python代码进行测试:

from pysnmp.hlapi import * def snmpv2_get(ip, community, oid, port=161): # varBinds是列表,列表中的每个元素的类型是ObjectType(该类型的对象表示MIB variable) errorindication, errorstatus, errorindex, varbinds = next( getCmd(SnmpEngine(), CommunityData(community), # 配置community UdpTransportTarget((ip, port)), # 配置目的地址和端口号 ContextData(), ObjectType(ObjectIdentity(oid)) # 读取的OID ) ) # 错误处理 if errorindication: print(errorindication) elif errorstatus: print('%s at %s' % ( errorstatus, errorindex and varbinds[int(errorindex) - 1][0] or '?' ) ) # 如果返回结果有多行,需要拼接后返回 result = "" for varBind in varbinds: result = result + varBind.prettyPrint() # 返回结果! # 返回的为一个元组,OID与字符串结果 return result.split("=")[0].strip(), result.split("=")[1].strip() if __name__ == "__main__": ASA_oid = {"CPUTotal1min": "1.3.6.1.4.1.9.9.109.1.1.1.1.7.1", "MemoryUsed": "1.3.6.1.4.1.9.9.48.1.1.1.5.1", "MemoryFree": "1.3.6.1.4.1.9.9.48.1.1.1.6.1", "ifInOctets-G0-Outside": "1.3.6.1.2.1.2.2.1.10.3", "ifOutOctets-G0-Outside": "1.3.6.1.2.1.2.2.1.16.3", "ifInOctets-G1-Inside": "1.3.6.1.2.1.2.2.1.10.4", "ifOutOctets-G1-Inside": "1.3.6.1.2.1.2.2.1.16.4", "TotalIPSec": "1.3.6.1.4.1.9.9.392.1.3.26.0", "L2LIPSec": "1.3.6.1.4.1.9.9.392.1.3.29.0", "AnyConnectVPN": "1.3.6.1.4.1.9.9.392.1.3.35.0", "WebVPN": "1.3.6.1.4.1.9.9.392.1.3.38.0"} for key, value in ASA_oid.items(): try: print(key + ':', snmpv2_get("10.1.102.254", "tcpipro", value)) except Exception as e: print(e)

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

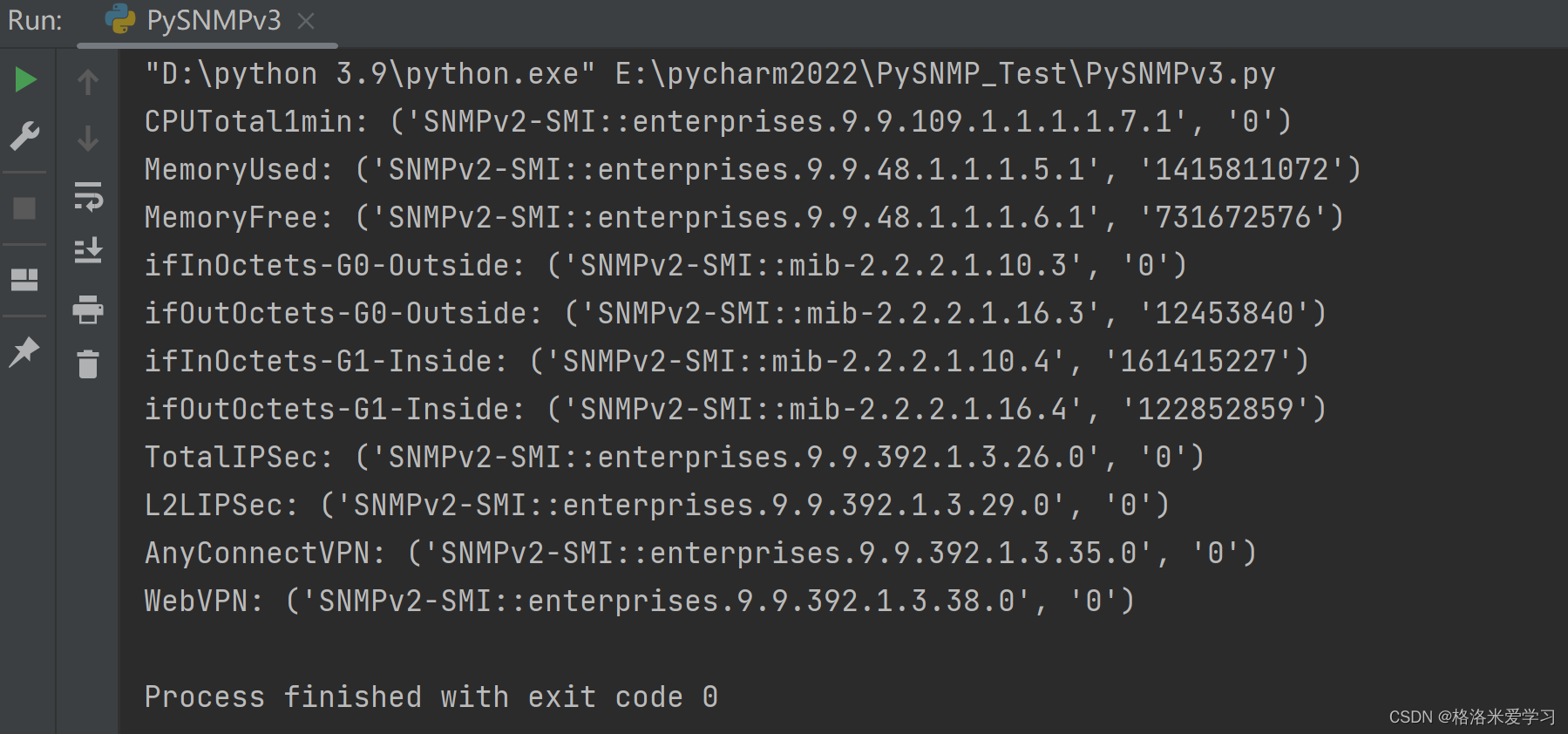

Tips:要获取特定 ASA 的受支持 SNMP MIB 和 OID 的列表,请输入以下命令:show snmp-server oidlist进行查看。或者,我们可以通过一些SNMP测试软件进行查询,例如ByteSphere OidView。最终python测试结果如图1所示:

三、SNMP v3实验

实验目的: 通过PySNMP的SNMP v3收集Cisco ASAv防火墙的各项指标。

实验设备: ASAv 992,IP地址10.1.102.254。

实验步骤:

完成ASA接口初始化配置后,进行SNMP v3的配置,如下所示:

snmp-server enable

snmp-server group snmpgroup v3 priv

snmp-server user admin snmpgroup v3 auth sha Cisc0123 priv aes 256 Cisc0123

snmp-server host inside 10.1.1.1 version 3 admin

- 1

- 2

- 3

- 4

SNMP v3配置中需要注意的是,首先我们创建了一个SNMP v3认证group snmpgroup,在这个group的用户数据需要同时进行身份验证和加密(priv)。其中,auth 关键字可启用数据包身份验证。noauth 关键字表示未在使用数据包身份验证或加密。priv 关键字可启用数据包加密和身份验证。auth 或 priv 关键字不存在默认值。接下来,我们在该组内创建了用户admin,使用的SHA作为哈希算法,密钥是Cisc0123;加密算法则使用的是AES256,密钥同样是Cisc0123。最后,与SNMP v2c相似,我们需要配置允许inside区域10.1.1.1 IP地址的admin用户使用SNMP v3访问该ASA设备。

完成SNMP v3配置后,我们可以通过如下SNMPv3 Python代码进行测试:

from pysnmp.hlapi import * def snmpv3_get(ip, oid, username, authkey, privkey, authprotocol, privprotocol, port=161): # 通过数字映射,对应SNMPv3使用的认证和加密算法 auth_map = {'0': usmNoAuthProtocol, '1': usmHMACSHAAuthProtocol, '2': usmHMAC128SHA224AuthProtocol, '3': usmHMAC192SHA256AuthProtocol, '4': usmHMAC256SHA384AuthProtocol, '5': usmHMAC384SHA512AuthProtocol} priv_map = {'0': usmNoPrivProtocol, '1': usmAesCfb128Protocol, '2': usmAesCfb192Protocol, '3': usmAesCfb256Protocol} # varBinds是列表,列表中的每个元素的类型是ObjectType(该类型的对象表示MIB variable) errorindication, errorstatus, errorindex, varbinds = next( getCmd(SnmpEngine(), UsmUserData(userName=username, authKey=authkey, privKey=privkey, authProtocol=auth_map.get(authprotocol), privProtocol=priv_map.get(privprotocol)), UdpTransportTarget((ip, port)), # 配置目的地址和端口号 ContextData(), ObjectType(ObjectIdentity(oid)) # 读取的OID ) ) # 错误处理 if errorindication: print(errorindication) elif errorstatus: print('%s at %s' % ( errorstatus, errorindex and varbinds[int(errorindex) - 1][0] or '?' ) ) # 如果返回结果有多行,需要拼接后返回 result = "" for varBind in varbinds: result = result + varBind.prettyPrint() # 返回结果! # 返回的为一个元组,OID与字符串结果 return result.split("=")[0].strip(), result.split("=")[1].strip() if __name__ == "__main__": ASA_oid = {"CPUTotal1min": "1.3.6.1.4.1.9.9.109.1.1.1.1.7.1", "MemoryUsed": "1.3.6.1.4.1.9.9.48.1.1.1.5.1", "MemoryFree": "1.3.6.1.4.1.9.9.48.1.1.1.6.1", "ifInOctets-G0-Outside": "1.3.6.1.2.1.2.2.1.10.3", "ifOutOctets-G0-Outside": "1.3.6.1.2.1.2.2.1.16.3", "ifInOctets-G1-Inside": "1.3.6.1.2.1.2.2.1.10.4", "ifOutOctets-G1-Inside": "1.3.6.1.2.1.2.2.1.16.4", "TotalIPSec": "1.3.6.1.4.1.9.9.392.1.3.26.0", "L2LIPSec": "1.3.6.1.4.1.9.9.392.1.3.29.0", "AnyConnectVPN": "1.3.6.1.4.1.9.9.392.1.3.35.0", "WebVPN": "1.3.6.1.4.1.9.9.392.1.3.38.0"} for key, value in ASA_oid.items(): try: print(key + ':', snmpv3_get("10.1.102.254", value, 'admin', 'Cisc0123', 'Cisc0123', '1', '3')) except Exception as e: print(e)

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

需要注意的是,这里我们对SNMP v3的加密和HASH算法进行了映射,后续只需要传入相关的数字编号,即可设置SNMP v3的安全参数。最终的测试结果如图2所示: