热门标签

热门文章

- 1python自动化设备工程师-机械设计制造及其自动化专业就业前景怎么样?薪资如何?...

- 2LeetCode50. Pow(x, n)_leetcode 50. pow(x, n)

- 3Vue3 Scss的使用(一)

- 42023年贵州省职业院校技能大赛高职组信息安全管理与评估-竞赛试题_贵州省职业院校技能大赛 信息安全管理与评估竞赛

- 5动手学深度学习--线性神经网络篇_深度学习之线性神经网络

- 6面试两个月!费时一个星期写下万字java面经,希望对大家有帮助!

- 7动态规划入门(走楼梯问题 c++)_动态规划爬楼梯c++

- 8Protobuf—简介,优缺点_protobuf 是可读的吗

- 9设计模式学习笔记 - 设计模式与范式 -行为型:11.迭代器模式(下):如何设计实现一个支持“快照”功能的Iterator

- 10测试开发入门指南,专治不舒服

当前位置: article > 正文

基线与基线检查

作者:很楠不爱3 | 2024-04-13 13:53:50

赞

踩

基线检查

目录

一、什么是基线

基线指操作系统、数据库及中间件的安全实践及合规检查的配置红线,包括弱口令、账号权限、身份鉴别、密码策略、访问控制、安全审计和入侵防范等安全配置检查。

二、安全基线与配置核查

安全基线:是保持信息系统安全的机密性、完整性、可用性的最小安全控制,是系统的最小安全保证,最基本的安全要求。

配置核查:是业务系统及所属设备在特定时期内,根据自身需求、部署环境和承载业务要求应满足的基本安全配置要求合集。

三、常见安全配置问题

- 重要服务器系统存在弱口令账户,被恶意用户轻松突破。

- 发生安全问题,却由于缺乏有效的日志记录而无法溯源。

- 设备类型太多,不知道什么样的配置是安全的。

- 操作系统、应用系统版本漏洞未及时修补,可被远程利用。

- 访问控制设置不严格,为恶意用户提供了可乘之机。

- 设备基础安全配置不够,如开放无用端口、口令安全。

- 网络设备多,新系统建设多,安全配置无法跟上要求,手工更加无法完成。

四、配置检查目的

配置检测服务的目的是找出信息系统的主机、网络设备、安全设备、数据库等资产的配置错误及弱点信息,并及时进行威胁消除,以免这些配置错误被攻击者利用,给业务系统带来危害。

五、配置检查标准

- GBT 18018-2007 信息安全技术 路由器安全技术要求

- GBT 21050-2007 信息安全技术 网络交换机安全技术要求(评估保证级3)

- GBT 21028-2007 信息安全技术 服务器安全技术要求

- GBT 20272-2006 信息安全技术 操作系统安全技术要求

- GBT 20273-2006 信息安全技术 数据库管理系统安全技术要求

- GBT 20281-2006 信息安全技术 防火墙技术要求和测试评价方法

- GBT 20278-2006 信息安全技术 网络脆弱性扫描产品技术要求

- GBT 20280-2006 信息安全技术 网络脆弱性扫描产品测试评价方法

六、基线检查标准

- GBT 20270-2006 信息安全技术 网络基础安全技术要求

- GBT 20279-2006 信息安全技术 网络和终端设备隔离部件安全技术要求

- GBT 20275-2006 信息安全技术 入侵检测系统技术要求和测试评价方法

- GBT 20945-2007 信息安全技术 信息系统安全审计产品技术要求和测试评价方法

- GBT 20519-2006 信息安全技术 公钥基础设施 特定权限管理中心技术规范

- GBT 20009-2005 信息安全技术 数据库管理系统安全评估准则

- GBT 20271-2006 信息安全技术 信息系统安全通用技术要求

七、安全基线与漏扫的异同

相同点

同属于扫描类产品,同属主动安全范畴,主动安全的核心是弱点管理,弱点有两类:

- 漏洞:系统自身固有的安全问题,软硬件BUG。

- 配置缺陷:也叫暴露,一般是配置方面的错误,并会被攻击者利用。

不同点

来源不同

- 漏洞:系统自身固有的安全问题,软硬件BUG,是供应商的技术问题,用户是无法控制的,与生俱来的。

- 配置缺陷∶配置是客户自身的管理问题,配置不当,主要包括账号、口令、授权、日志、IP通信等方面内容。

八、安全基线体系

(1)检测范围 :检测范围包括操作系统、网络设备、数据库、中间件等多类设备及系统。

(2)检测内容 :检测的内容主要集中在设备账号管理、口令管理、认证授权、日志配置、进程服务、外部端口等几个方面,覆盖了与安全问题相关的各个层面。

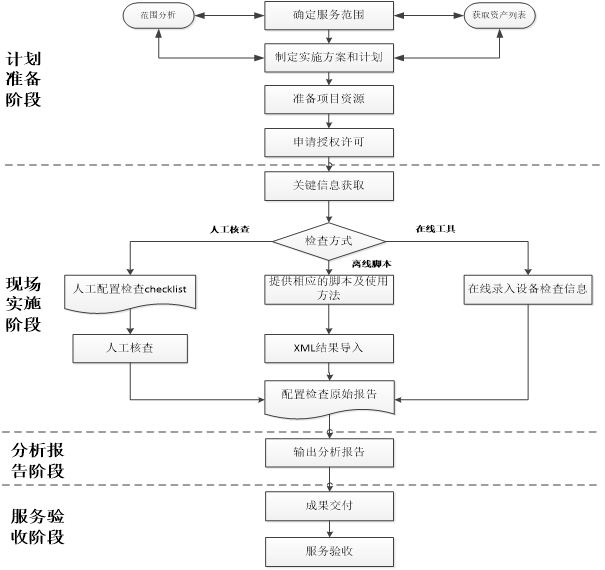

(3)检测流程 安全基线体系的实施过程可分为计划准备、现场实施、分析报告、服务验收四个阶段。

九、安全配置核查关注什么

口令策略

- - 检查口令重复使用次数限制

- - 检查口令生存周期要求

文件权限

- - 检查关键权限指派安全要求:取得文件或其他对象的所有权

- - 查看每个共享文件夹的共享权限,只允许授权的账户拥有权限共享此文件夹

用户账户

- - 检查是否禁用guest用户

- - 删除匿名用户空链接

系统服务

- - 检查是否配置NFS服务限制检查

- - 是否禁止ctrl_alt_del

认证授权

- - 对于VPN用户,必须按照其访问权限不同而进行分组,并在访问控制规则中对该组的访问权限进行严格限制,检查口令生存周期要求。

- - 配置访问控制规则,拒绝对防火墙保护的系统中常见漏洞所对应端口或者服务的访问。

网络通信

- - 防火墙对UDP/TCP协议对外提供服务,供外部主机进行访问,如作为NTP服务器、TELNET服务器、TFTP服务器、FTP服务器、SSH服务器等,应配置防火墙,只允许特定主机访问。

日志审计

- - 设备配置远程日志功能,将需要重点关注的日志内容传输到日志服务器。

十、安全基线检查的技术方法

自动化工具及脚本

(1)自动化工具检查

- 自动化工具检查是借助某些安全配置核查系统(CVS)或专门开发的检查脚本来自动化完成部分工作。自动化工具主要自动化完成目标设备登录、设备配置检测和配置信息记录工作,此部分工作借助自动化工具是为了消除手工误操作的隐患,提高检查效率和精确度。

(2)离线脚本检查

- 离线脚本检查是借助某些安全配置核查系统(CVS)中提供的离线脚本及使用方法进行安全配置检测。

人工检查checklist

人工检查的主要工作内容是信息收集、人工安全配置检测和配置报告分析等,其中:

- 人工安全配置检测主要是利用人工检查checklist对目标范围内无法进行自动化工具及离线脚本的系统或设备进行安全配置检测;

- 配置报告分析是比较重要的环节,分析结果直接影响报告的准确性、权威性。

推荐阅读

相关标签