热门标签

热门文章

- 1Hive——Hive安装全流程_hive 数据库的 安装操作

- 2JAVA常见报错和异常_java报错

- 3idea将新项目推送到gitlab上_idea 新项目推送到gitlab

- 4navicat设置MySQL字段int类型的长度INT(M)_navicat int长度改不了

- 5python1_turtlependown的作用

- 6SpringBoot启动过程探究及配置文件优先级解析_bootstrapregistryinitializer

- 7Arduino ESP32Web配网(二)_esp32 web配网

- 8C#调用python脚本_c# 调用py脚本

- 92024华为OD面试手撕代码真题目录_华为od手撕代码

- 10Python MD5加密方式_pythonmd5加密

当前位置: article > 正文

NetworkMiner识别原理_network miner

作者:很楠不爱3 | 2024-04-18 23:55:07

赞

踩

network miner

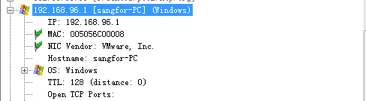

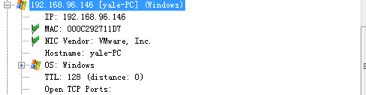

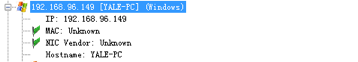

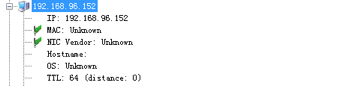

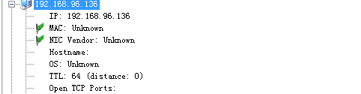

LAN中5台机器,1,146,149是win,254是kali,136是centos

扫描识别出的结果分别是

Linux的没有识别出来,即centos,kali没识别出来

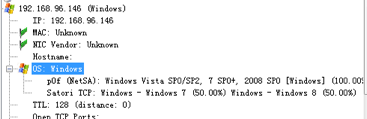

展开146的结果,可以看到networkminer其实是用的p0f,Satori的指纹数据库来检测,猜测目标操作系统并给出概率

原来应该就是发/收几个数据包,然后将捕获的数据包交给p0f,Satori检测

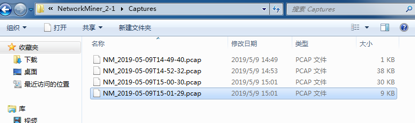

在软件安装目录下的Captures文件夹下看到了捕获的数据包

打开看看

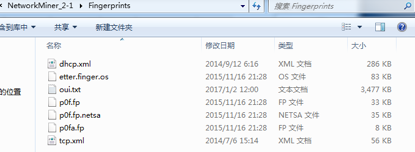

在networkminer安装目录下的fingerprint文件夹下也有p0f等指纹库

dhcp.xml是通过dhcp 来判断的

Etter.finger.os是ettercap是被动指纹库,从注释中可以看到也是基于tcp/ip协议栈的实现不同来进行判断的,下图的下方是部分示例

Oui.txt是用于判断设备制造厂商的

P0f.fp是分析syn 指纹

P0fa.fp是分析syn ack的指纹

P0f已经做过了,后面做Satori等。

关于NetworkMiner就分析到这个程度。

声明:本文内容由网友自发贡献,转载请注明出处:【wpsshop博客】

推荐阅读

相关标签