- 1浅析安全启动(Secure Boot)_安全启动有什么作用

- 2【【重要通知】HCIE-Routing & Switching切换HCIE-Datacom补充公告】_datacomehcie

- 33ds Max与Maya不同之处?两者哪个更适合云渲染?

- 4STM32+DHT11 ----标准库代码 ------快来看白嫖代码!_dht11与stm32代码

- 5一、spark 数据类型(Data Types)

- 6GPT3在机器人控制中的应用_gpt-3模型的实际应用

- 7YOLOV5 数据集的划分的详细流程(超详细)_yolov5数据集划分

- 8PgSQL-执行器机制-Unique算子

- 9Elasticsearch基础操作

- 10【强化学习小例子 DQN基于Pytorch】_pytorch 强化学习

HFish蜜罐的部署和使用(VMware+Ubuntu 版)_hfish使用方法

赞

踩

一、下载、安装虚拟机

我选用的是VMware+Ubuntu

1.VMware Wworkstation Pro下载

(1)vmware官网下载:vmware

(2)官网下载速度非常感人, 这里给大家附上我弄好的压缩包网盘链接

链接更新2023-08-09,期限永久

链接:百度网盘链接

提取码:6x6y

密钥去百度拿一个就行(温馨小提示:越新日期的帖子中越靠中间的越容易一试就成)

2.安装

(1)新建虚拟机:打开下好的VMware,在最左边那栏白色区域右键——新建虚拟机 选择推荐的就好

(2)安装映像:会需要选择一个虚拟机的光盘映像文件,我以前下过所以这里就选择的是老搭档ubuntu,有需要的可以去ubuntu官网下载:ubuntu官网

然后经过一系列的操作等他安装完就可以用啦。(安装过程可能会耗费很长时间)

二、Ubuntu安装部署HFish蜜罐

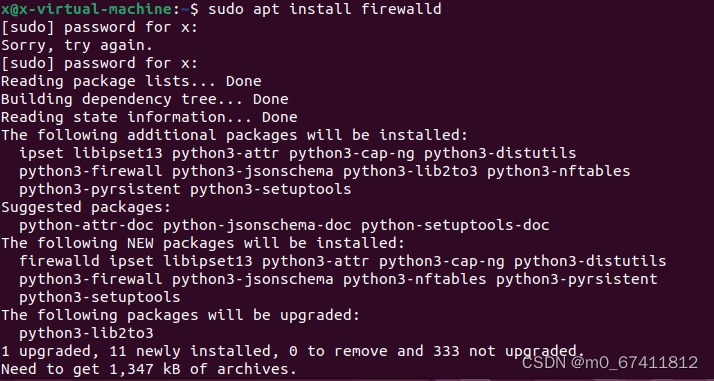

1. sudo apt install firewalld

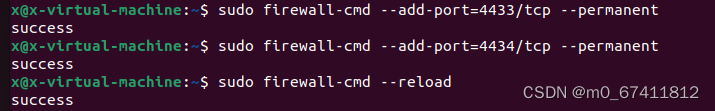

2. 开放4433、4434端口(出现success就表示成功了)

sudo firewall-cmd --add-port=4433/tcp --permanent

sudo firewall-cmd --add-port=4434/tcp --permanent

sudo firewall-cmd --reload

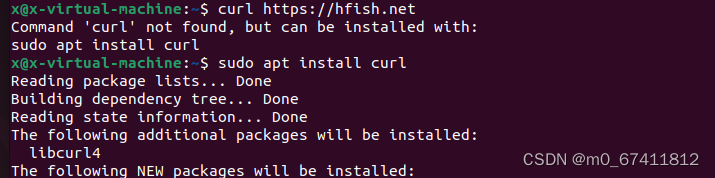

3.检测网页的连通性 curl https://hfish.net

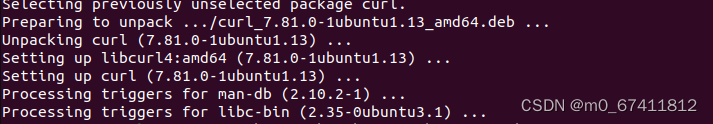

若显示无命令则 sudo apt install curl

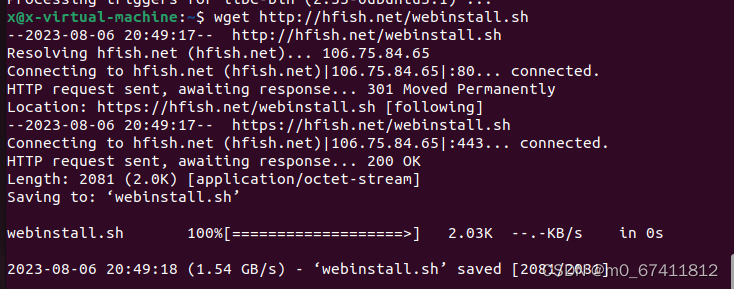

4. wget http://hfish.net/webinstall.sh

5. sudo chmod u+x webinstall.sh

6. sudo ./webinstall.sh 输入:1 ,出现install hfish finished! 就是好了

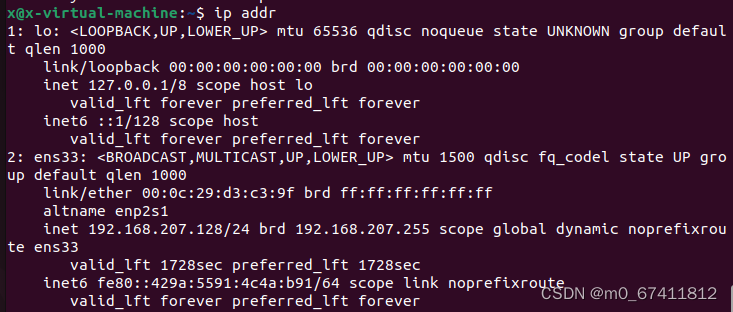

7.获取系统ip方法很多,自己选就行

8.浏览器输入:https://系统IP:4433/web

默认账户:admin

默认密码:HFish2021(会有六次机会,一定要看清楚两个大写字母,本人因为没有注意就......)进去后选择比较适合新手的内网进行使用

三、HFish蜜罐的使用

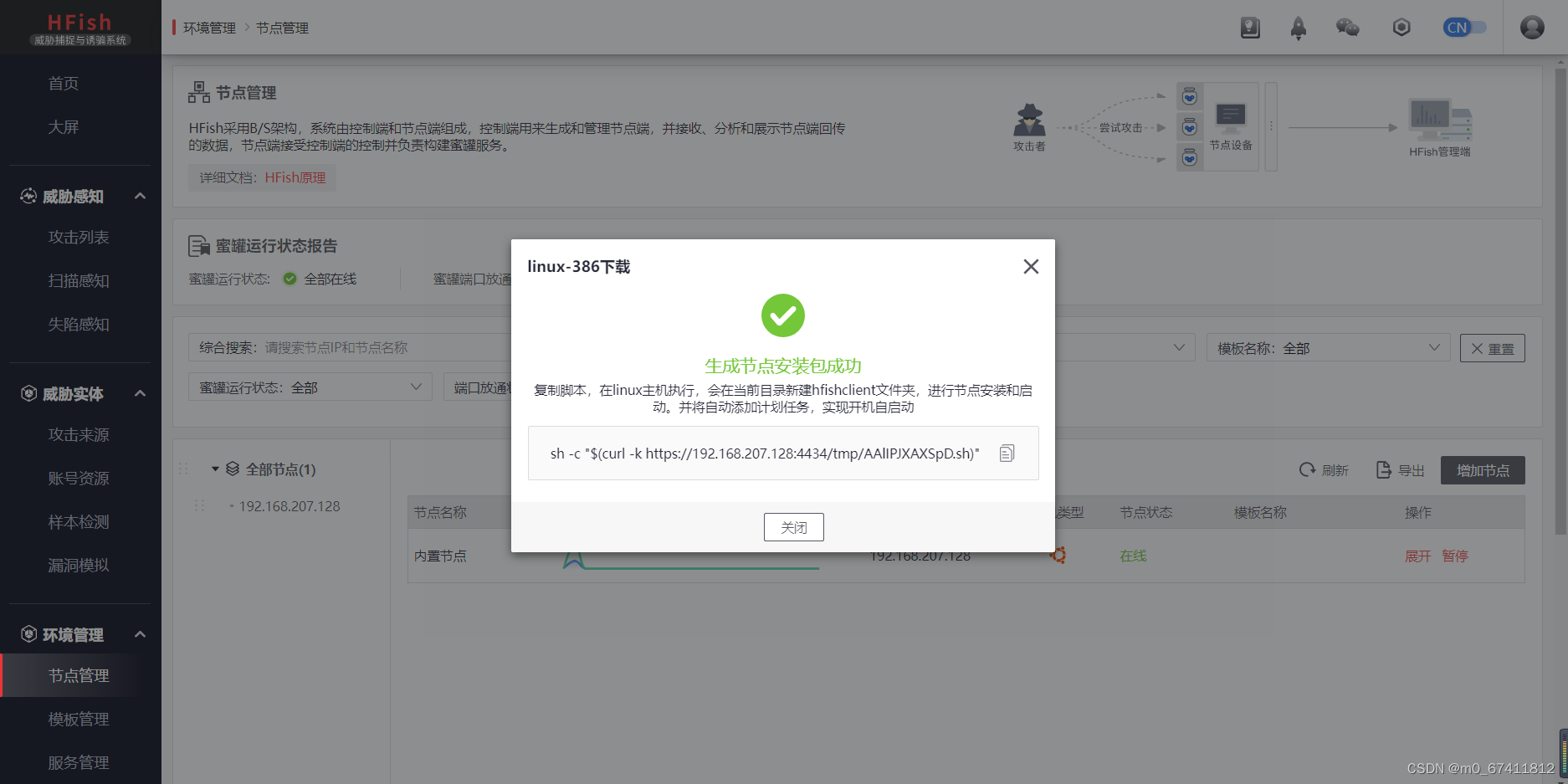

1.增加、删除节点

(1)增加节点:节点管理——增加节点——在节点机器执行命令语句

(2)删除节点:节点管理——删除(要删除的节点右侧)

HFish需要二次验证您的管理员身份,输入admin密码后,节点将被删除。

节点被删除后,节点端进程会自动退出,但程序会保留在原有路径,需要手动二次删除。

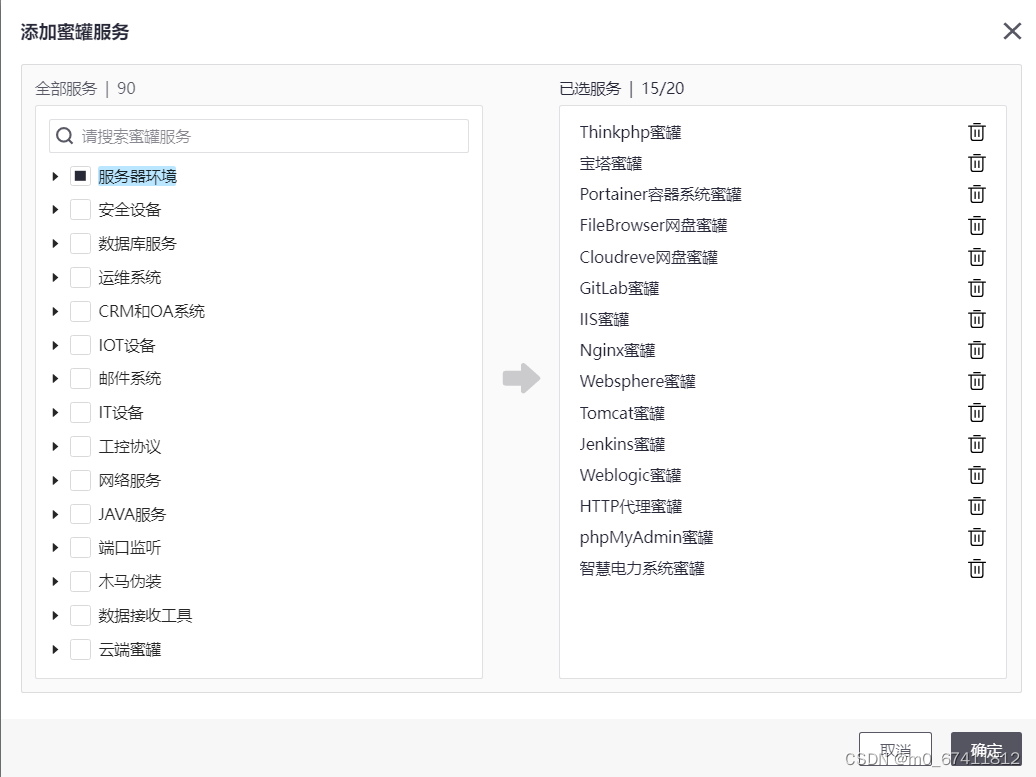

2. 添加蜜罐服务

单击确定,添加完成,添加好之后需要打开相应的防火墙端口,这时候启用蜜罐就会自行打开了

3.攻击查看

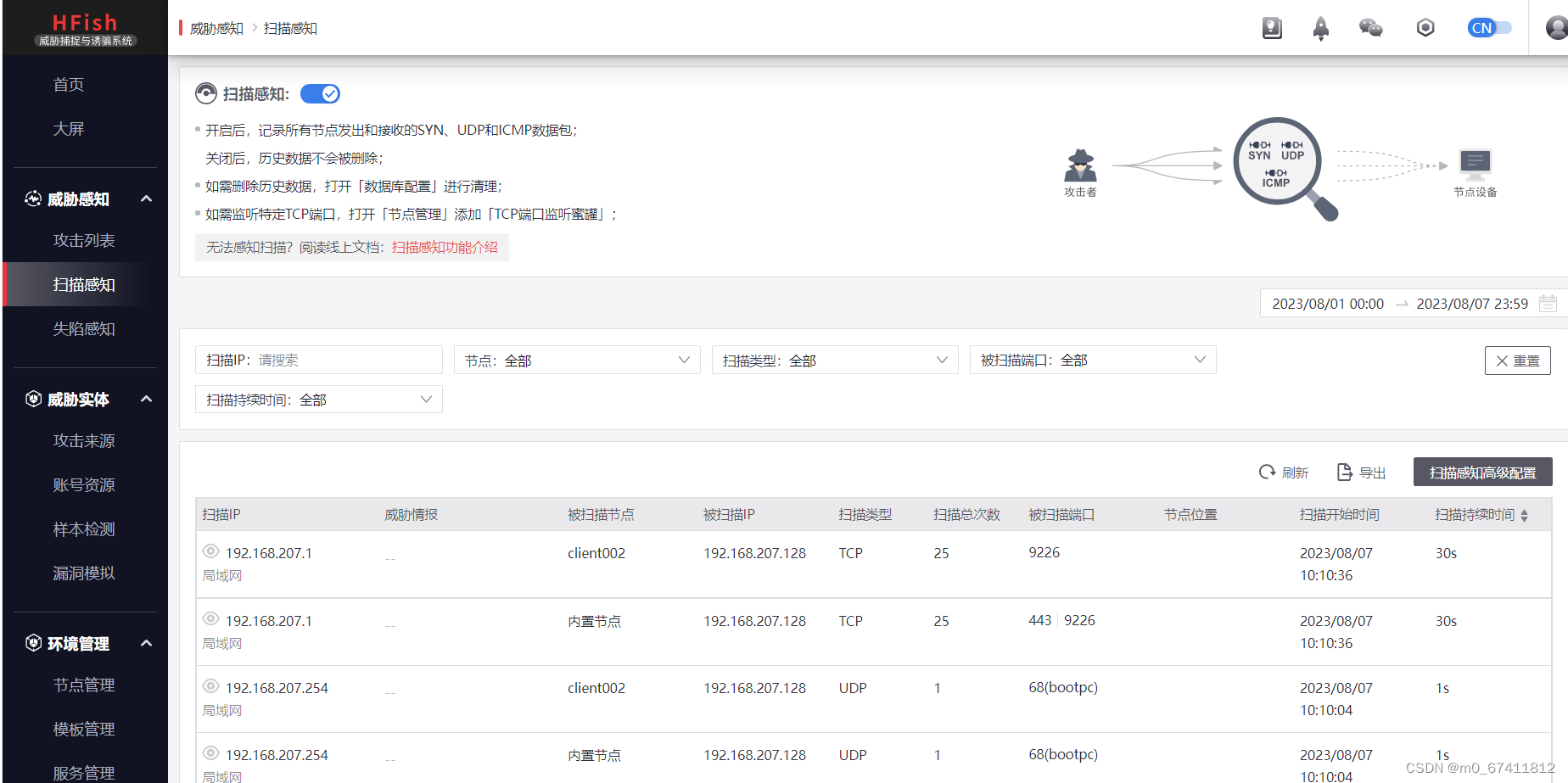

(1)扫描感知

我们用的是虚拟机,所以显示的是虚拟机网卡定时扫描

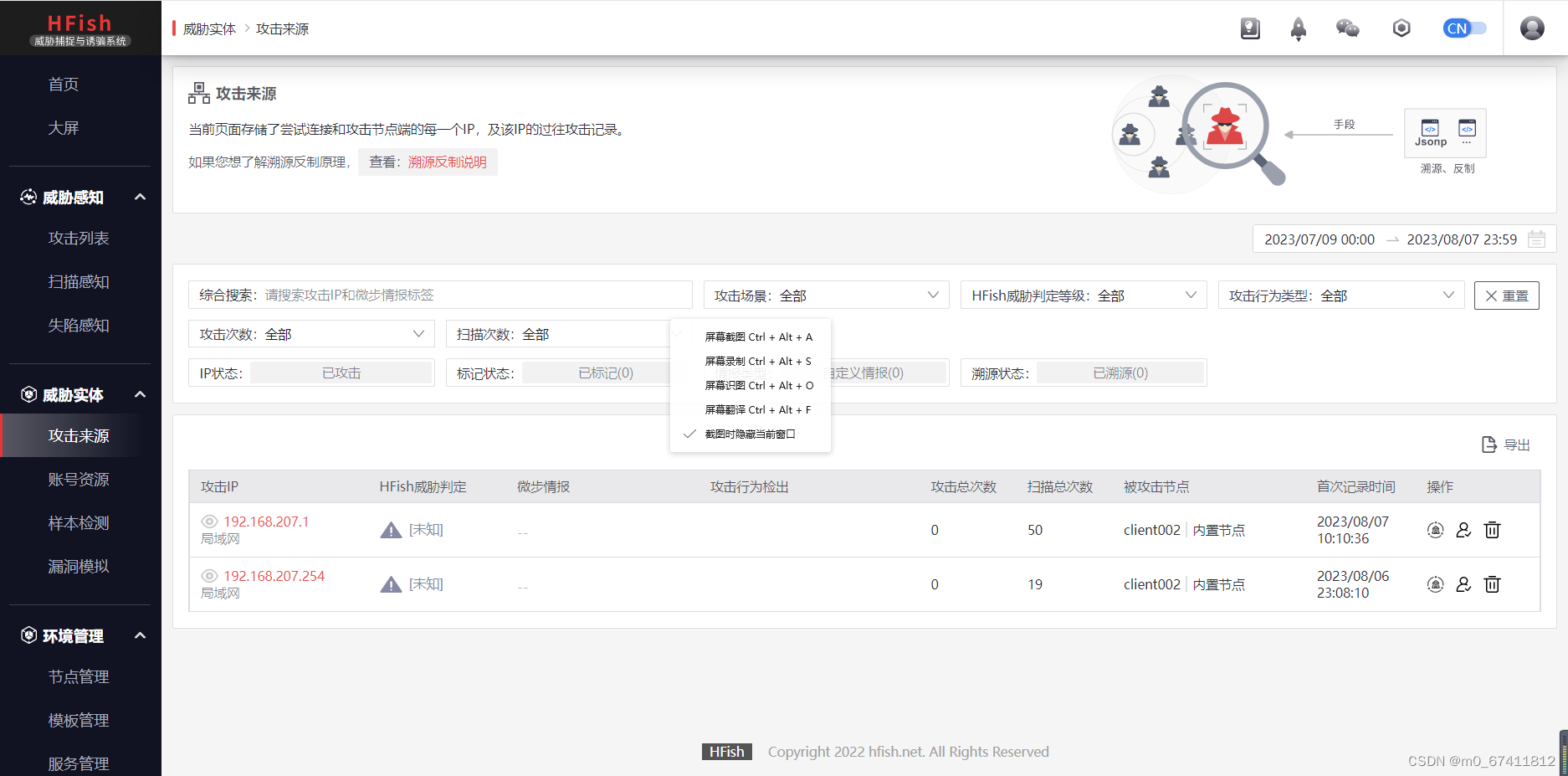

(2)攻击来源查看

所有尝试连接和攻击节点的IP信息都被记录在攻击来源中,如果蜜罐溯源和反制成功,信息也会被记录其中

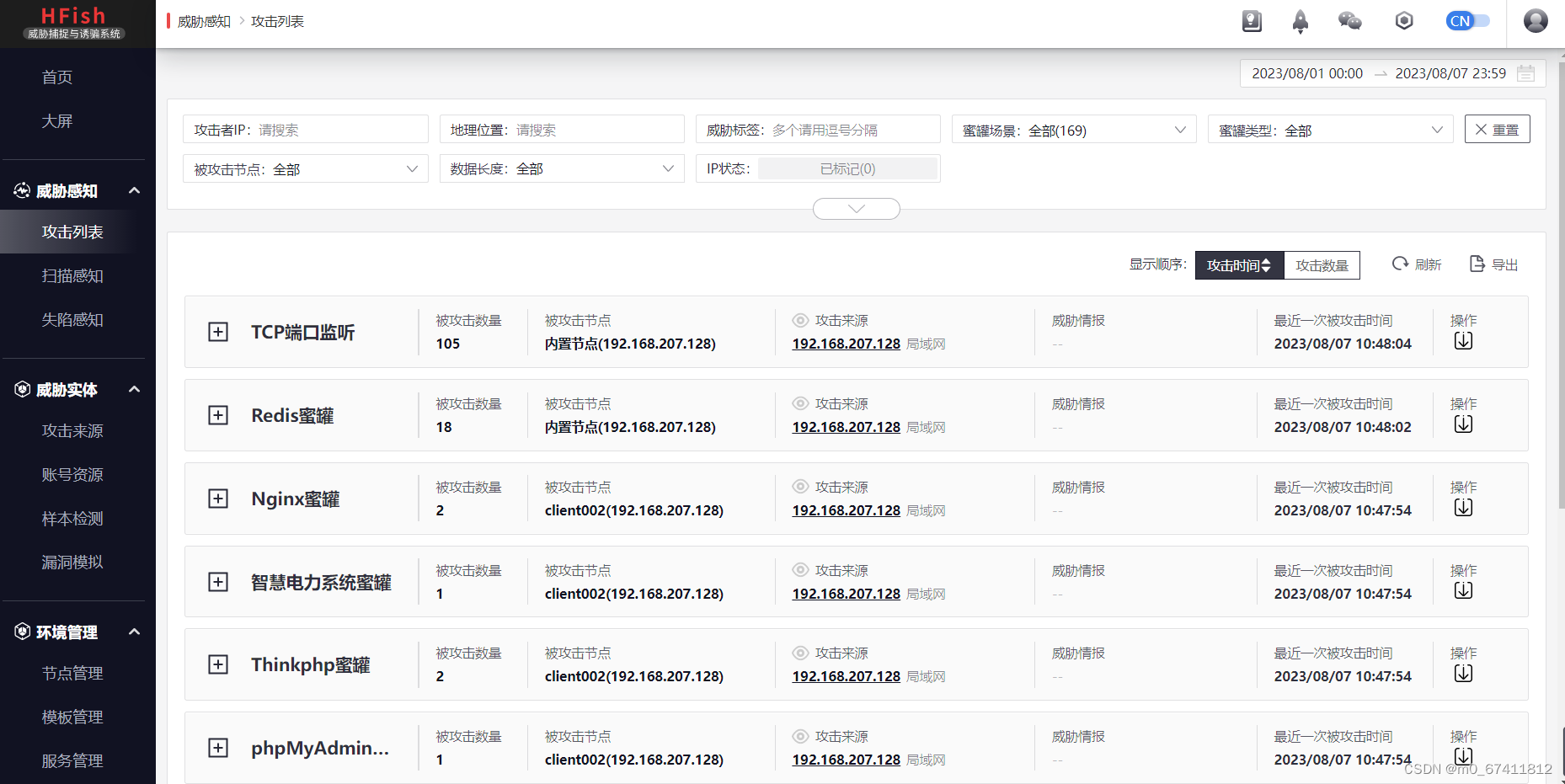

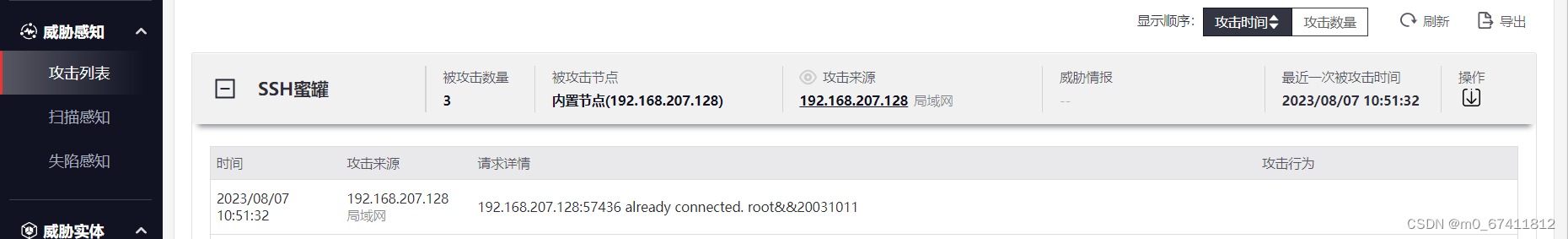

(3)攻击列表

用于展示、聚合、搜索、分析和导出HFish蜜罐捕获攻击数据

(4)失陷感知

利用已经播撒的蜜饵实现主机失陷感知威胁,用户可以在该页面生成蜜饵,并观测蜜饵失陷状况

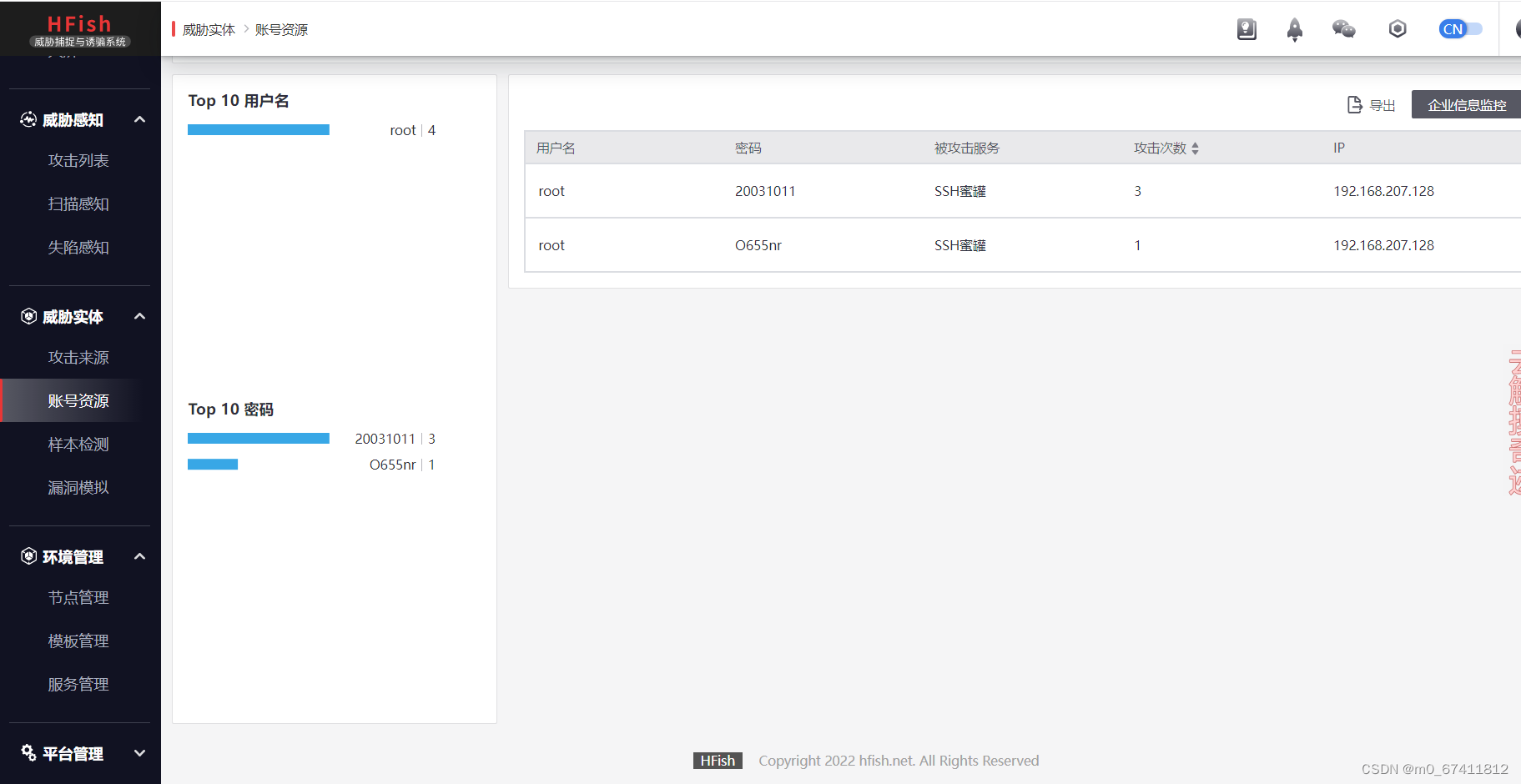

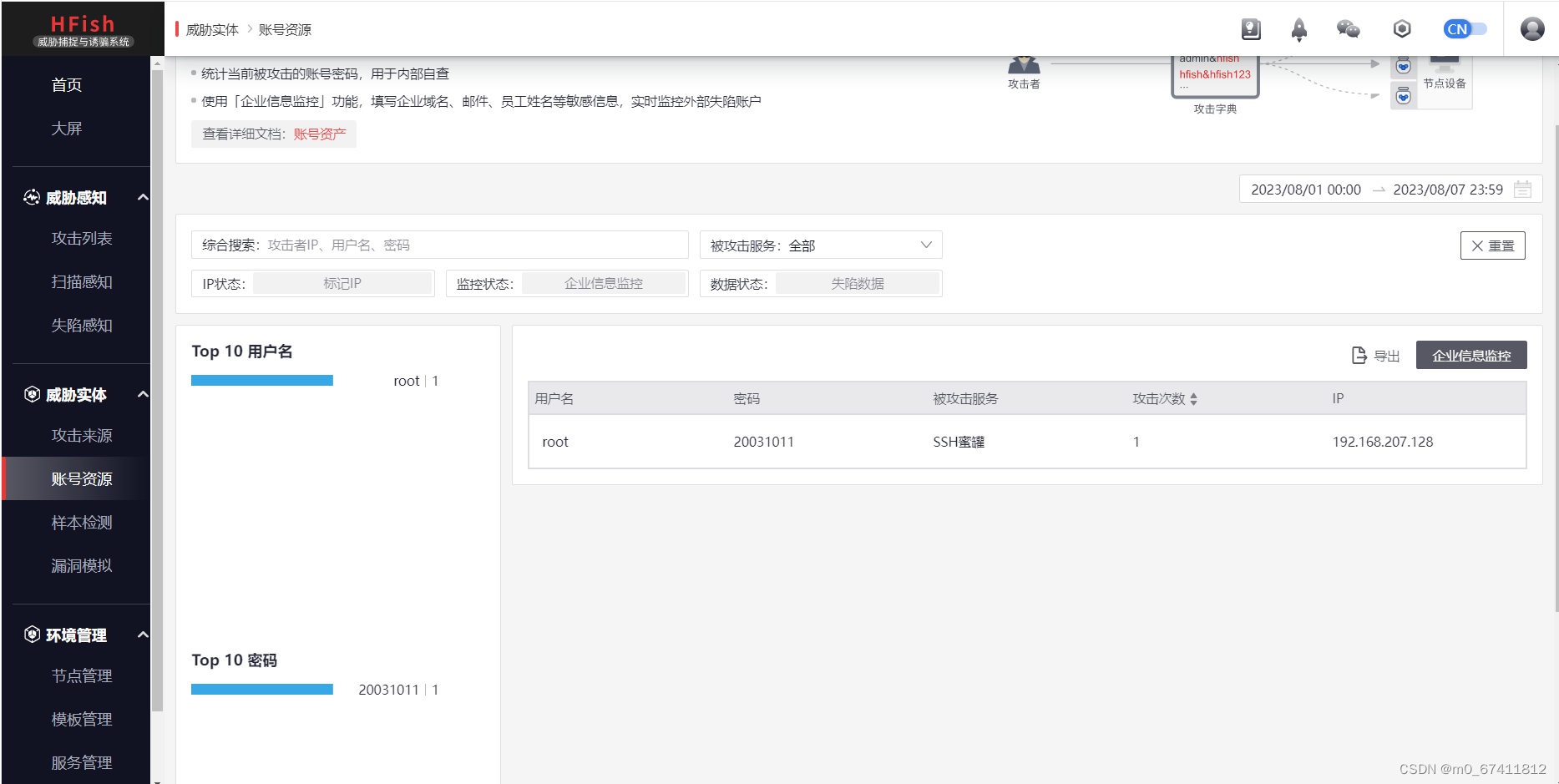

(5)账户资源

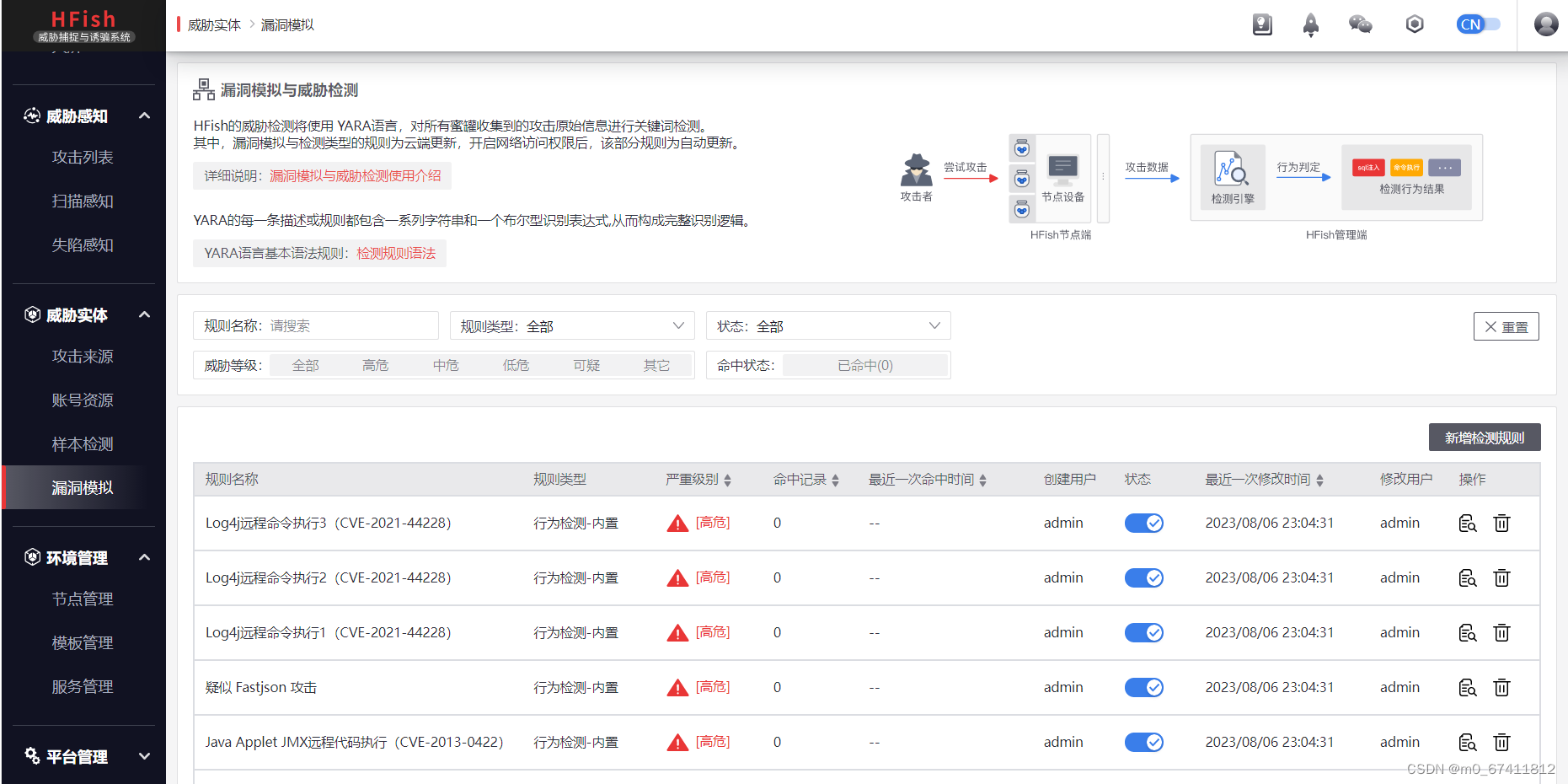

4.漏洞模拟与威胁检测

HFish的威胁检测将使用 YARA语言,对所有蜜罐收集到的攻击原始信息进行关键词检测,支持自定义规则。其中,漏洞模拟与检测类型的规则为云端更新,开启网络访问权限后,该部分规则为自动更新。

四、HFish蜜罐实验测试

1.使用nmap扫描蜜罐端口

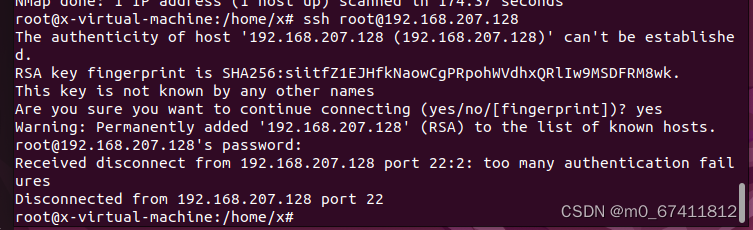

2.开放ssh连接,查看攻击情况

3.连接Mysql服务

3.连接Mysql服务

4.失陷测试

(1)添加密饵文件,并开放端口

(2)用HFish提供的命令下载饵料文件,在攻击者机器上执行

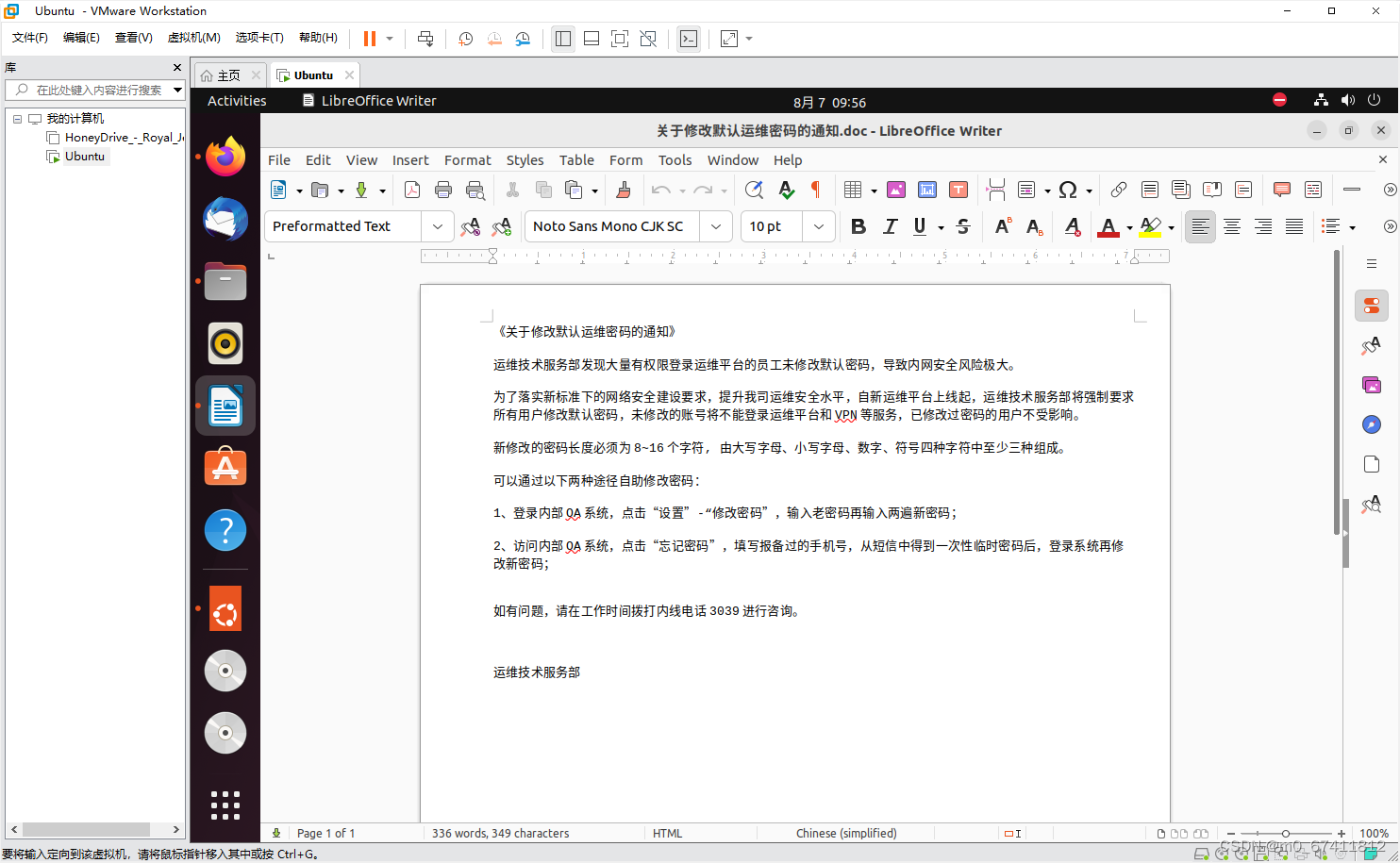

curl -o 关于修改默认运维密码的通知.doc http://192.168.207.128:7878/download/token/3/3

(3)查看饵料文件

(4)在失陷感知处查看相关的失陷信息

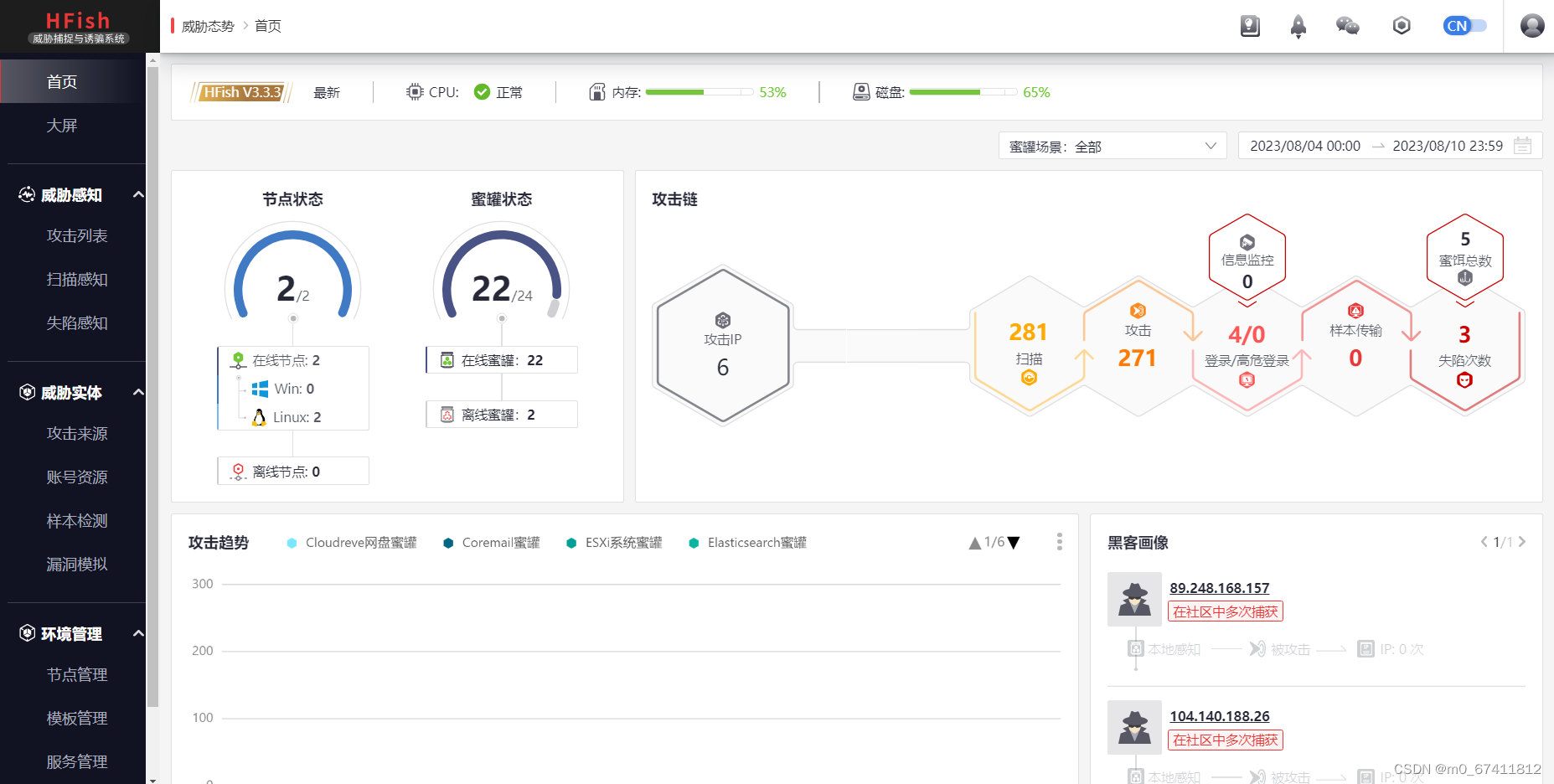

5.威胁态势查看

(1)首页

(2)大屏

希望我的文章能对一些刚开始使用HFish蜜罐的小伙伴有用,有错误的地方还请大佬们帮忙留言指正。