- 1Python向Excel写入内容的方法大全_python写入excel

- 2原生JS实现点击导航栏鼠标左右滑动(适用于PC端和移动端)_js左右滑动的实现

- 3【算法专题】动态规划之路径问题

- 4Spring中Bean的生命周期(五步)(七步)(十步)_bean生命周期七个过程

- 5c语言加加运算符是什么意思,c语言*p++是什么意思?

- 6JAVA经典面试题附答案(持续更新版)_java面试题

- 723. Opencv——图像拼接项目_cv2.surf_create()

- 8【Python编程快速上手】【实践项目】利用openpyxl模块创建EXCEL空行插入程序_python excel插入空行

- 9FCN(Fully Convolutional Network)全卷积网络笔记

- 10Sublime Text内运行javascript(ES6)及代码检查_sublime text能不能运行js代码?

【Azure】Azure 中的基于角色的访问控制 (RBAC) 与基于属性的访问控制 (ABAC)

赞

踩

在任何公司中,网络用户必须先经过身份验证和授权,然后才能访问可能导致安全漏洞的系统部分。获得授权的过程称为访问控制。在本文中,我将讨论管理系统访问控制的两种主要方法——基于角色的访问控制 (RBAC)和基于属性的访问控制 (ABAC) ,它们的区别,以及使用访问权限管理工具的重要性。以便其帮助团队更轻松地监控整个组织的访问控制。

一、身份验证和授权

安全的两个基本方面是身份验证和授权。在你输入凭据以登录计算机或登录应用程序或软件后,设备或应用程序会进行身份验证以确定你的授权级别。授权可能包括你可以使用哪些帐户、你可以访问哪些资源以及允许你执行哪些功能。

二、基于角色的访问控制 (RBAC) 与基于属性的访问控制 (ABAC)

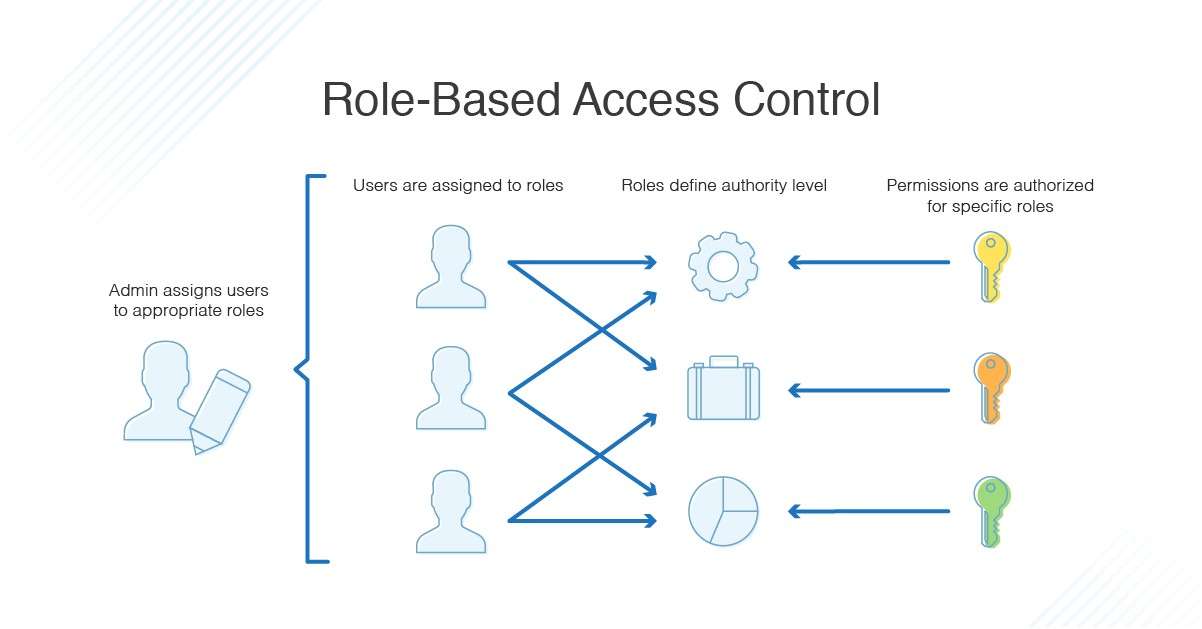

基于角色的访问控制(RBAC)和基于属性的访问控制(ABAC)是控制认证过程和授权用户的两种方式。RBAC 和 ABAC 之间的主要区别在于,RBAC 提供基于用户角色的资源或信息访问权限,而 ABAC 提供基于用户、环境或资源属性的访问权限。本质上,在考虑 RBAC 与 ABAC 时,RBAC 控制整个组织的广泛访问,而 ABAC 采用细粒度方法。

2.1 什么是 RBAC?

对于任何使用云的组织而言,RBAC 是基于角色的,因此根据你在组织中的角色,你将拥有不同的访问权限。这由管理员决定,管理员设置角色应具有的访问权限的参数,以及为哪些用户分配了哪些角色。例如,一些用户可能被分配到一个角色,他们可以在其中编写和编辑特定文件,而其他用户的角色可能仅限于读取文件但不能编辑它们。

可以为一个用户分配多个角色,使他们能够访问许多不同的文件或能力。假设有一群人在做一个大项目。项目经理将有权访问所有文件,并可以编辑和更改项目中的内容。但是,开发团队可能只被允许访问编程文件,而不能查看或编辑项目的财务信息或员工详细信息。另一方面,人力资源或管理团队可能可以访问所有员工和财务信息,但对编程文件没有用处。

组织可能会为这样的项目使用 RBAC,因为有了 RBAC,每次人员离开组织或更换工作时不需要更改策略:他们可以简单地从角色组中删除或分配给新角色。这也意味着新员工可以相对较快地获得访问权限,具体取决于他们在组织中扮演的角色。

Azure RBAC 是在 Azure 资源管理器基础上构建的授权系统,针对 Azure 资源提供精细的访问权限管理。

2.1.1 Azure RBAC 有什么用途?

下面是 Azure RBAC 的用途的一些示例:

- 让一个用户管理订阅中的虚拟机,另一个用户管理虚拟网络

- 让 DBA 组管理订阅中的 SQL 数据库

- 让某个用户管理资源组中的所有资源,例如虚拟机、网站和子网

- 允许某个应用程序访问资源组中的所有资源

2.1.2 Azure RBAC 的工作原理

使用 Azure RBAC 控制资源访问权限的方式是分配 Azure 角色。 这是一个需要理解的重要概念 — 它涉及到如何强制实施权限。 角色分配包含三个要素:安全主体、角色订阅和范围。

2.2 什么是 ABAC?

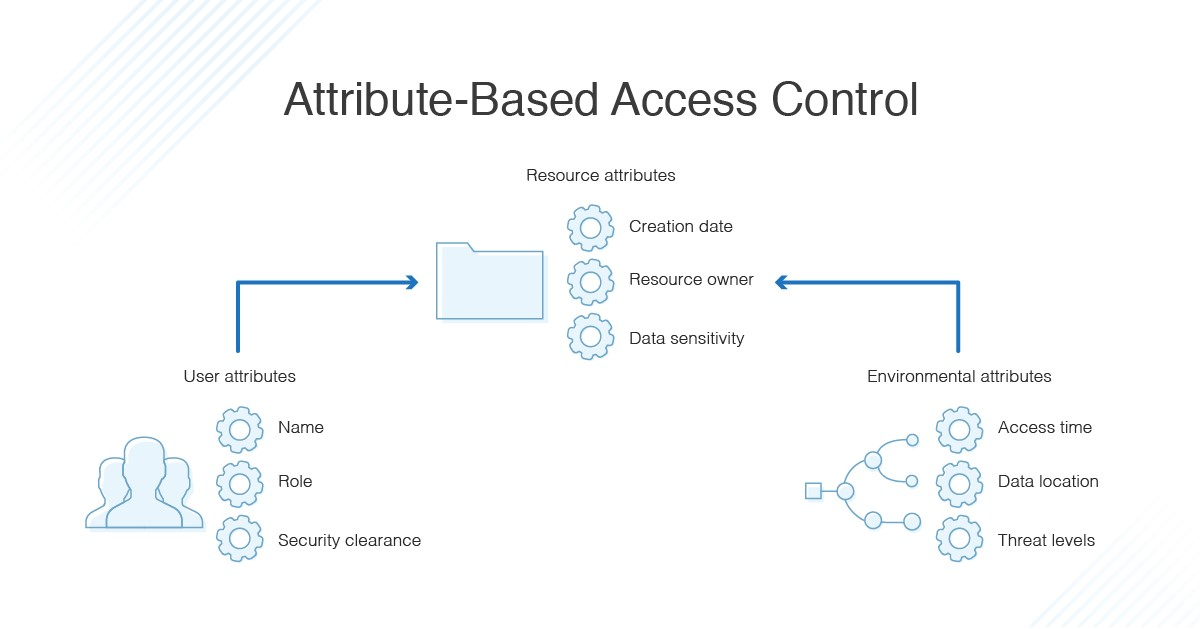

基于属性的访问控制利用了一组称为“属性”的特征。这包括用户属性、环境属性和资源属性。

- 用户属性包括用户名、角色、组织、ID 和安全许可等内容。

- 环境属性包括访问时间、数据位置和当前组织威胁级别。

- 资源属性包括创建日期、资源所有者、文件名和数据敏感性等内容。

本质上,ABAC 比 RBAC 具有更多的可能控制变量。实施 ABAC 是为了降低由于未经授权的访问而带来的风险,因为它可以在更细粒度的基础上控制安全和访问。例如,ABAC 可以进一步限制角色的访问权限,而不是 HR 角色的人员总是能够访问员工和工资单信息,例如只允许在特定时间或与相关员工相关的某些分支机构访问。这可以减少安全问题,也有助于以后的审计过程。

2.2.1 什么是角色分配条件?

Azure 基于角色的访问控制 (Azure RBAC) 是一个授权系统,可帮助管理谁有权访问 Azure 资源、他们可对这些资源执行哪些操作,以及他们有权访问哪些区域。 在大多数情况下,Azure RBAC 将使用角色定义和角色分配提供所需的访问管理。 但在某些情况下,你可能想要提供更精细的访问管理,或者简化对数百个角色分配的管理。

Azure ABAC 构建在 Azure RBAC 之上,它在特定操作上下文中根据属性添加角色分配条件。 角色分配条件是一项额外检查,你可选择将其添加到角色分配中,来提供更精细的访问控制。 条件会筛选找到作为角色定义和角色分配的一部分而授予的权限。 例如,为了读取对象,你可添加要求对象具有特定标记的条件。 你无法使用条件显式拒绝对特定资源的访问。

2.2.2 为什么要使用角色分配条件?

使用角色分配条件主要有三个优点:

- 提供更精细的访问控制

角色分配使用带有操作和数据操作的角色定义来向安全主体授予权限。 你可编写条件来对这些权限进行筛选,以提供更精细的访问控制。 还可将条件添加到特定操作。 例如,只有在 Blob 被标记为 Project=Blue 时,才能向 John 授予对订阅中的 Blob 的读取访问权限。 - 帮助减少角色分配的数量

目前,每个 Azure 订阅都有角色分配限制。 某些场景需要数千个角色分配。 必须对所有这些角色分配进行管理。 在这些场景中,你可添加条件来显著减少角色分配数量。 - 使用具有特定业务含义的属性

通过条件,可在访问控制中使用具有特定业务含义的属性。 项目名称、软件开发阶段和分类级别就是这类属性。 这些资源属性的值是动态的,随着用户在团队和项目之间移动而变化。

3. RBAC 与 ABAC

通常,如果 RBAC 就足够了,你应该在设置 ABAC 访问控制之前使用它。这两个访问控制过程都是过滤器,ABAC 是两者中更复杂的一个,需要更多的处理能力和时间。如果你不需要它,那么使用这个更强大的过滤器并产生伴随的资源成本是没有意义的。

无论哪种方式,重要的是使用最少数量的 RBAC 和 ABAC 过滤器来构建你的访问和安全环境。它有助于仔细规划你的目录数据和访问方法,以确保你没有使用不必要的过滤器或使事情变得过于复杂。在许多情况下,RBAC 和 ABAC 可以分层一起使用,广泛的访问由 RBAC 协议强制执行,而更复杂的访问由 ABAC 管理。这意味着系统将首先使用 RBAC 来确定谁有权访问资源,然后使用 ABAC 来确定他们可以对资源做什么以及何时可以访问它。

三、最佳访问管理工具

无论你使用 RBAC 还是 ABAC,或者两者结合使用,我都强烈建议使用访问权限管理工具。一个好的工具可以简化设置并减少设置和管理过滤器所涉及的管理开销。

个人觉得 Azure IAM 和 Azure Active Directory中 包括用户管理系统,用于监视、分析和报告 Active Directory和组策略,并可以向你显示所做的更改、更改人员以及更改时间,这有助于你将内部威胁的可能性降至最低。它包括旨在帮助你实施特定于角色的安全性以及用户帐户的配置和取消配置的模板。你可以在一个简单的过程中顺利地委派对文件、文件夹或资源的访问,以减少管理开销。

在安全方面,仔细规划和监控你的访问控制流程至关重要。使用强大的访问管理工具来帮助你设置访问控制,并定期检查你的设置以确保它仍然符合你的组织需求。

[ 本文作者 ] bluetata

[ 原文链接 ] https://bluetata.blog.csdn.net/article/details/129053070

[ 最后更新 ] 06/10/2023 17:22

[ 版权声明 ] 如果您在非 CSDN 网站内看到这一行,

说明网络爬虫可能在本人还没有完整发布的时候就抓走了我的文章,

可能导致内容不完整,请去上述的原文链接查看原文。

- 1

- 2

- 3

- 4

- 5

- 6