- 1解决UnicodeDecodeError: ‘utf-8‘ codec can‘t decode byte 0xce in position 130: invalid continuation byt_invalid continuation byte

- 2python基本概念——标识符_数据库中my_name是正确的标识符吗

- 3初识flash芯片----写之前为什么要先擦除_flash擦除原理

- 4黑客必备的操作系统——kali linux安装_kelly linux

- 5阿里Java面经大全(整合版)

- 63DGS 其二:Street Gaussians for Modeling Dynamic Urban Scenes

- 7Kafka详解(四)多线程消费者实践_kafka 多线程

- 8B站小甲鱼python学习笔记_b站extend函数

- 9隐私安全保护:用技术守护个人信息的安全_网络技术进步也为隐私保护提供了新的手段

- 10echarts中树节点样式的修改方法_echarts树状图调整根节点样式

CTFWEB·通过CTFshow的例题来学习信息收集类题目的题型及对应做法_编辑器配置不当ctfshow

赞

踩

大家好,这里是KOKO师傅~

WEB方向最简单的莫过于信息收集类型题目,我们以CTFshow的相关题目作为例题对这一类型的题目进行一个模块的针对练习!

1>where is flag ?

信息收集题目首先应该 查看源码 (火狐Ctrl+U),若是源码没有再用其他方法收集flag。简单的入门类信息收集题目flag都比较好找!

2>“物理拦截”

1)有些题目会出现物理拦截,比如:

但是这种“物理拦截”真的可以实现让我们无法查看源代码吗?那我们试一下:

看来并不能真正拦截我们的查看请求,仿佛“此地无银三百两”。

2)梅开二度“where is flag ?”

我们首先 查看源码 ,发现和上题有所不同的是查看源码后:

![]()

这次确确实实被“物理拦截”了,无法通过简单的Ctrl+U查看源码了。我们再 返回查看题目的提示:

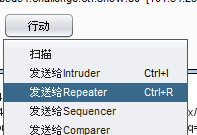

提示让我们抓个包~ 那我们抓个包看看:

抓到的包,乍一看好像没什么重要信息!

我们发送到Repeater里看能不能经过处理得到flag:

我们成功看到,在 重发 之后,包的头文件里出现了Flag!!!

3>各种泄露

1)后台泄露:

我们看到题目的提示:

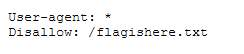

后台地址在robots文件里,因此我们通过URL访问 robots.txt 得到如下:

我们可以发现在后台有个文件 flagishere.txt ,我们访问;

成功得到 flag!!!

2)源码泄露:

题目所给的提示为:

根据提示我们可以推断出需要访问 index.phps ;

下载得到一个文件,我们打开后可得到:

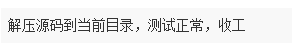

3)源码压缩包泄露

题目给出提示:

因此我们访问 www.zip ,可以得到两个文件:index.php 和 fl000g.txt ;

我们打开 index.php 文件,查看一下源码:

由源码文件我们可以得到 flag就在 fl000g.txt 文件里。

我们访问 fl000g.txt 即可得到flag!

4)版本控制泄露源码

1.Git是一个开源的分布式版本控制系统,git代码泄露,git上传代码会在目录创建隐藏文件夹.git;

因此我们访问.git 即得到了flag!

2.SVN 是subversion 的缩写,是一个开放源代码的版本控制系统;

因此我们访问.svn 即得到了flag!

5)vim临时文件泄露

临时文件是在vim编辑文本时就会创建的文件,如果程序正常退出,临时文件自动删除;如果意外退出就会保留。当vim异常退出,因为未处理缓存文件,导致可以通过缓存文件恢复原始文件内容。

访问 index.php.swp 得到文件,打开即为 flag!

6)cookie泄露

看到提示我们可以知道本题和 cookie 有关~

我们通过控制台可以查看cookie,得到了编码后的flag,解码即可:

7)域名txt记录泄露

![]()

通过题目提示我们可以得知,需要进行在线DNS域名解析,可在以下给出的网站上进行在线DNS域名解析:

- http://zijian.aliyun.com/

- http://whois.chinaz.com/

- http://intodns.com/

解析后即可得到flag:

8)敏感信息公布:

![]()

由提示可知,我们需要进入登录页面;登录名为 admin ,且在网页上会公开出现管理员的登录密码。

打开环境后是一个商城的页面,我们直接访问后台rotots.txt :

访问admin后进入登录页面:

我们在最初进入的商城页面里寻找管理员密码,在页面最下面找到:

登录后得到 flag 。

9)内部技术文档泄露:

从提示我们可以得到,我们要从环境进入的介绍网页里寻找技术文档,技术文档里含有敏感信息:

从技术文档我们得到后台地址、用户名和密码;

从给出的后台地址进入登录页面:

最终得到 flag!

10)编辑器配置不当

从题目的提示我们知道,首先访问 /editor ;

得到一个上传图片的入口,然后我们打开 图片上传 - 查看图片空间 - 找到flag的文件夹

访问 /nothinghere/fl000g.txt 即可得到flag!

11)密码逻辑脆弱

![]()

进入环境后是一个乐队的介绍网页,我们访问 /admin 进入后台:

我们不知道账号和密码是多少,所以点击忘记密码:

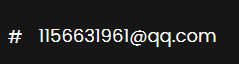

需要知道所在地,我们返回最初的页面,看能不能找不到一些信息。由题目的提示我们可以得知,应该可以找到邮箱:

我们通过QQ查找一下所在地,QQ的所在地显示为 西安 。

输入后可以得到:

登录即可得到 flag!

12)探针泄露

Tips:PHP探针是用来探测空间、服务器运行状态和PHP信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡流量、系统负载、服务器时间等信息。

URL后缀名添加 /tz.php 访问探针,版本是雅黑PHP探针:

我们点击 PHPINFO,在页面内即可找到 flag !

13)JS文件

我们查看源码后发现需要查看JS文件:

找到函数:

进行unicode解码:

进行unicode解码:

因此访问 /110.php 得到 flag!

14)源代码泄露

![]()

查看源码,可以看到只需要进行POST传参,即可得到 flag !

15)文件泄露

![]()

由提示可得,我们访问 /db/db.mdb ,即可得到数据库文件,打开后即可得到 flag!

16)备份sql文件泄露

![]()

我们打开CTFShow的提示可以看到:

因此我们打开环境后搜索backup.sql看能不能找到文件:

因此我们打开环境后搜索backup.sql看能不能找到文件:

搜索后发现下载了一个backup.sql文件:

我们用记事本打开后即可看到flag:

我们用记事本打开后即可看到flag: