- 1如何在64位WIN7旗舰版下安装SQL2000

- 2MongoDB 覆盖索引查询:提升性能的完整指南_db 索引覆盖

- 3Macbook m1使用vsCode调试C++_codelldb下载

- 4超维空间S2无人机使用说明书——51、基础版——使用yolov8进行目标跟踪_无人机yolo识别

- 5pytorch中分布式训练DDP教程(新手快速入门!)_torch ddp

- 6linux7安装mysql8的详细步骤## 标题_11.通过rpm -e mariadb-libs5.5.5

- 7如何在VMware Workstation的Mac OS X系统下,安装VMsvga2_v1.2.5_OS_10.9.pkg 改变显示分辨率(亲测有效)

- 8探索Whisper Streaming:实时语音转文本的高效解决方案

- 9vue2实现海康威视根据海康插件进行监控实时预览和回放功能,全套代码,开箱即用。_vue2封装海康实时监控播放步骤

- 10数据仓库与数据挖掘实验练习6-7(实验四2024.5.22)

BurpSuite超详细安装教程-功能概述-配置-使用教程---(附下载链接)_burpsuite下载安装_burpsuite插件配置文件位置

赞

踩

一、介绍

BurpSuite是渗透测试、漏洞挖掘以及Web应用程序测试的最佳工具之一,是一款用于攻击web 应用程序的集成攻击测试平台,可以进行抓包、重放、爆破,包含许多工具,能处理对应的HTTP消息、持久性、认证、代理、日志、警报。

二、工具下载链接

链接:百度网盘链接

提取码:ranz

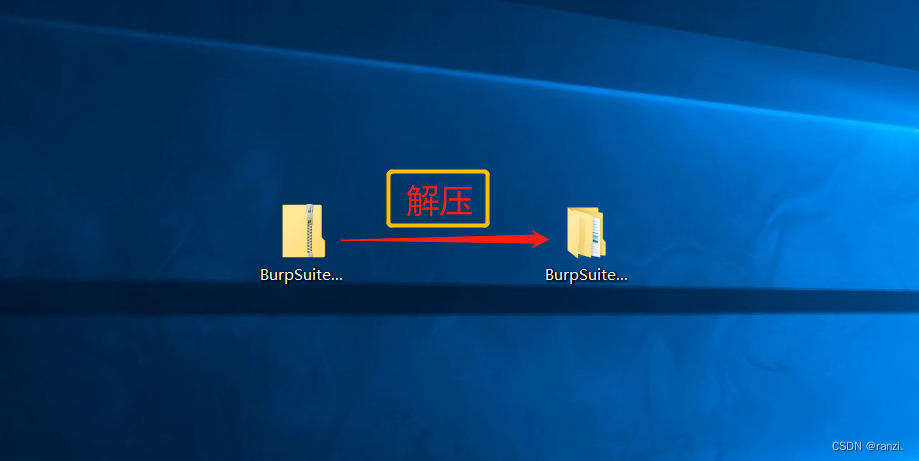

下载后解压

如果没有网盘会员感觉下载太慢的话,可以关注后评论里发送“BurpSuit”,之后私信发给你。

三、下载安装jdk和jre

注意:此过程中所有文件安装路径不要包含中文!!!

1.jdk

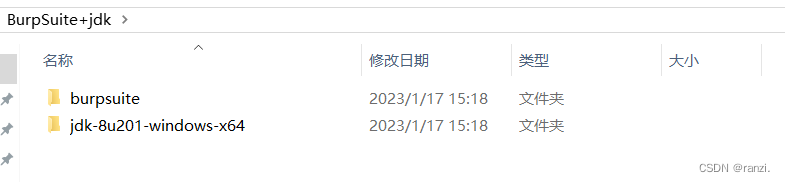

打开刚刚解压出来的文件夹,在“BurpSuite++jdk\jdk-8u201-windows-x64”路径下双击文件“jdk-8u201-windows-x64”进行运行。

点击【下一步】。

更改安装路径后点击【下一步】(注意:确保稍后自己可以找到安装位置)。

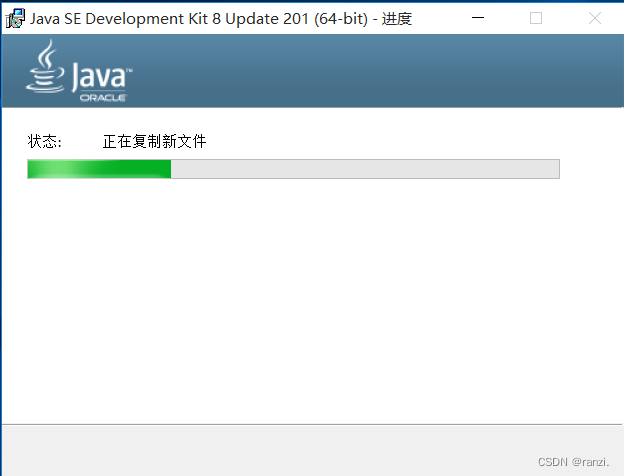

等待其安装(约30秒)

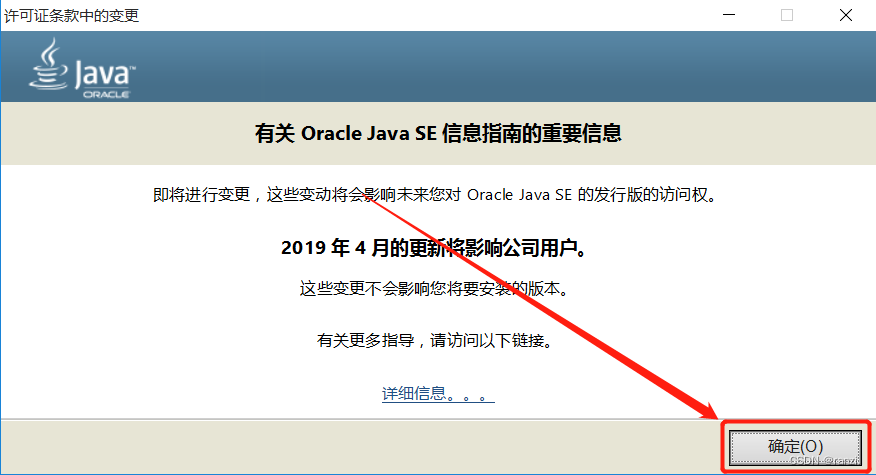

安装完成后会弹出下面窗口,点击【确定】即可。

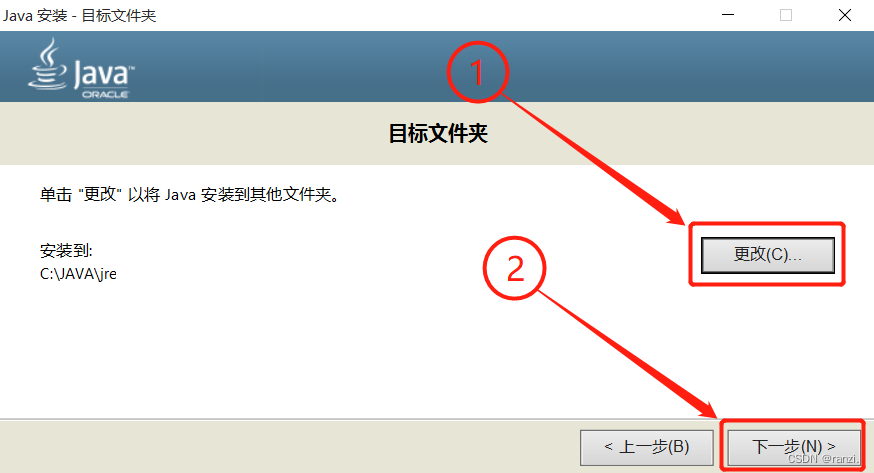

2.jre

上一步点击【确定】后会自动弹出安装jre的窗口。

更改安装路径后点击【下一步】(注意:确保稍后自己可以找到安装位置)。

等待其安装完成(约30秒)

出现下面窗口代表已经安装完成,点击【关闭】即可。

四、配置JAVA环境变量

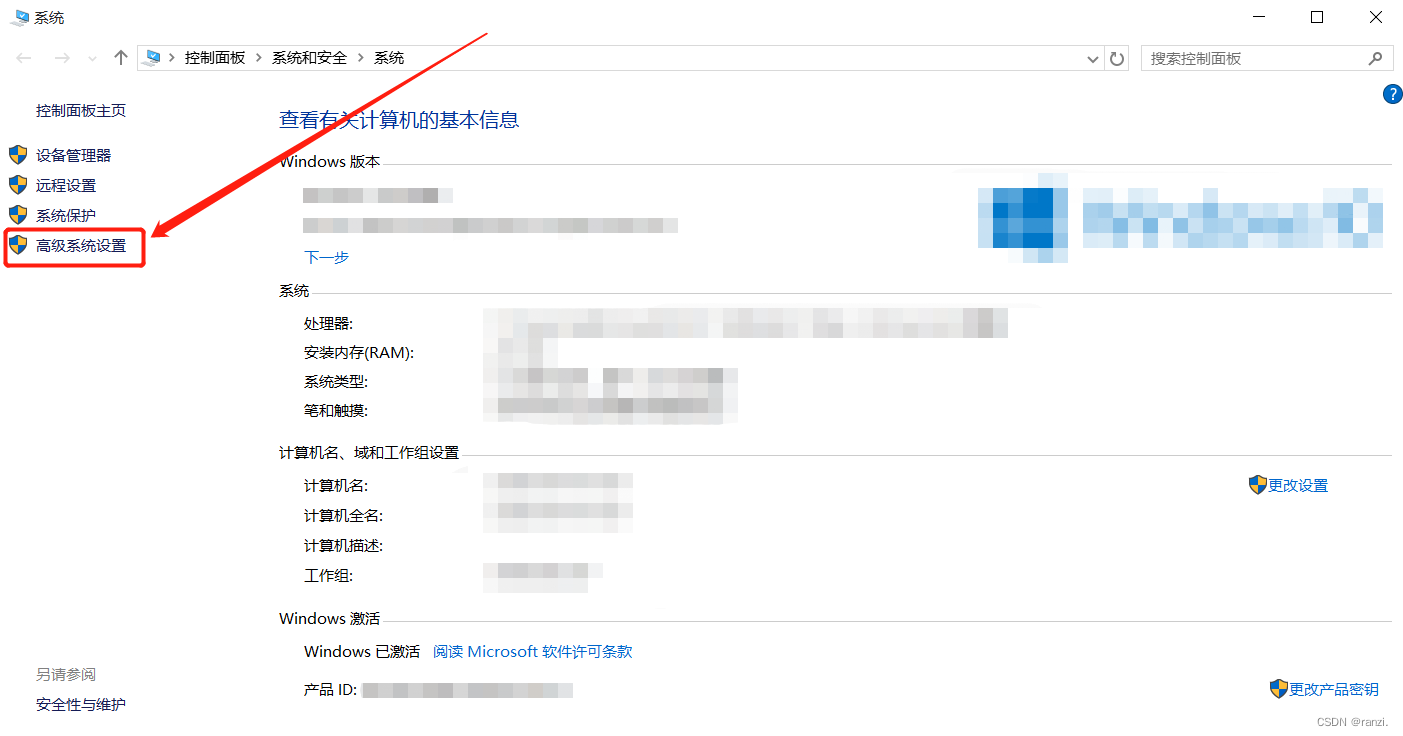

1.鼠标右键点击【此电脑】后点击【属性】

2.点击【高级系统设置】

3.点击【环境变量】

4.点击系统环境变量下的【新建】

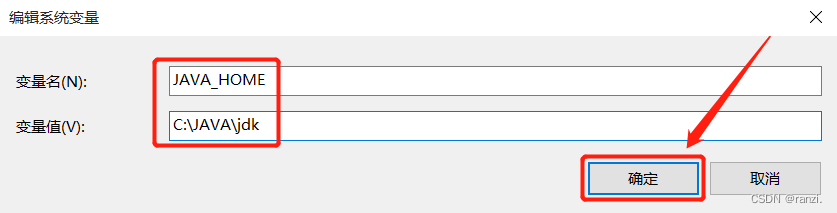

5.创建系统环境变量“JAVA_HOME”

变量名(直接复制粘贴):

JAVA_HOME

- 1

- 2

变量值(刚刚安装的jdk的路径,需要根据自己安装的位置进行填写):

C:\JAVA\jdk

- 1

- 2

6.创建系统环境变量“CLASSPATH”

变量名(直接复制粘贴):

CLASSPATH

- 1

- 2

变量值(直接复制粘贴):

.;%JAVA_HOME%\lib\dt.jar;%JAVA_HOME%\lib\tools.jar

- 1

- 2

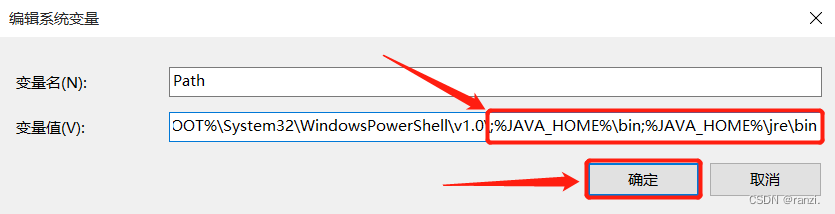

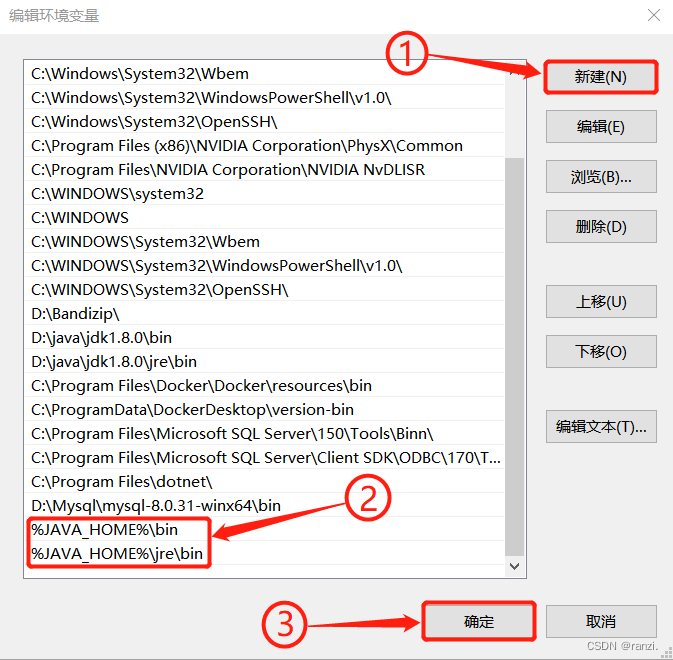

7.修改“Path”变量(单行、列表显示)

这里可能会遇到两种情况,一种是双击Path变量后编辑页面时单行显示,另一种是列表显示,两种情况的处理方法如下。

<Path变量单行显示>

双击Path变量,在弹出的窗口中的【变量值】部分的末尾粘贴下面变量值后点击【确定】。

变量值(直接复制粘贴到单行变量的末尾):

;%JAVA_HOME%\bin;%JAVA_HOME%\jre\bin

- 1

- 2

- 3

- 4

<Path变量列表显示>

双击Path变量,在弹出的窗口点击【新建】后分别输入下面的变量值,两个变量值均创建完成后点击【确定】。

变量值1(直接复制粘贴):%JAVA_HOME%\bin

变量值2(直接复制粘贴):%JAVA_HOME%\jre\bin

- 1

- 2

- 3

- 4

8.以上三个变量都添加和修改完成后点击【确定】

9.再次点击【确定】

10.验证

使用键盘“win+R”键输入“cmd”打开命令提示符。

在命令提示符下分别输入“java”以及“javac”,得到以下页面就代表JAVA成功安装并配置完成。

11.结束

至此,JAVA环境变量就配置完成了!

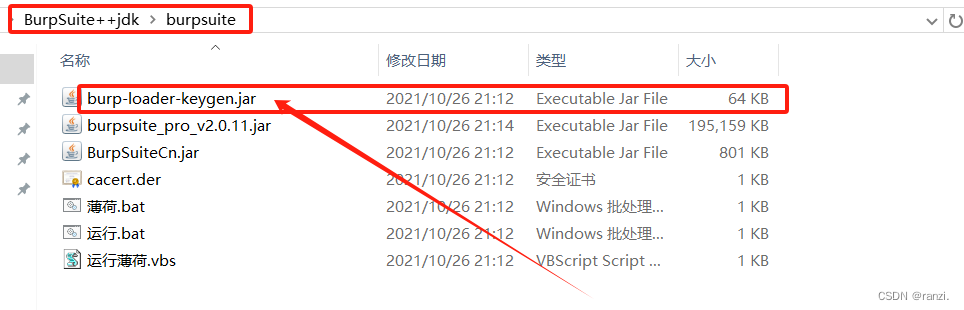

五、破解打开BurpSuite

1.在“BurpSuite++jdk\burpsuite”路径下双击文件“burp-loader-keygen”进行运行。

**补充:可能遇到双击“burp-loader-keygen”没反应的情况,如果遇到这种情况,可以在cmd中用java打开它。(这里打不开大概率是环境变量配置有问题,可以检查一下环境变量配置的是否有问题)**

**在文件路径栏输入cmd即可在当前文件打开cmd,然后输入:**

- 1

- 2

- 3

java -jar burp-loader-keygen.jar

- 1

2.点击【run】

**补充:可能遇到点击“run”没反应的情况,如果遇到这种情况,可以回到文件列表手动点击“运行薄荷.vbs”或者点击“运行.bat”。**

- 1

3.等待约7s后点击【I Accept】

4.将左边窗口里的代码复制后粘贴到右面窗口

5.点击【Next】

6.点击【Manual activation】

7.在右面窗口点击【Copy request】后将代码粘贴到左面窗口

8.将左边窗口里的代码复制后粘贴到右面窗口

9.点击【Next】

10.点击【Finish】

11.点击【Next】

12.点击【Start Burp】

13.结束

至此,BurpSuit就已经破解并成功打开了!

14.创建快捷方式

**每次点“运行.bat”即可打开burpsuite。**

**可以将此bat文件右键添加快捷方式方便打开。**

- 1

- 2

- 3

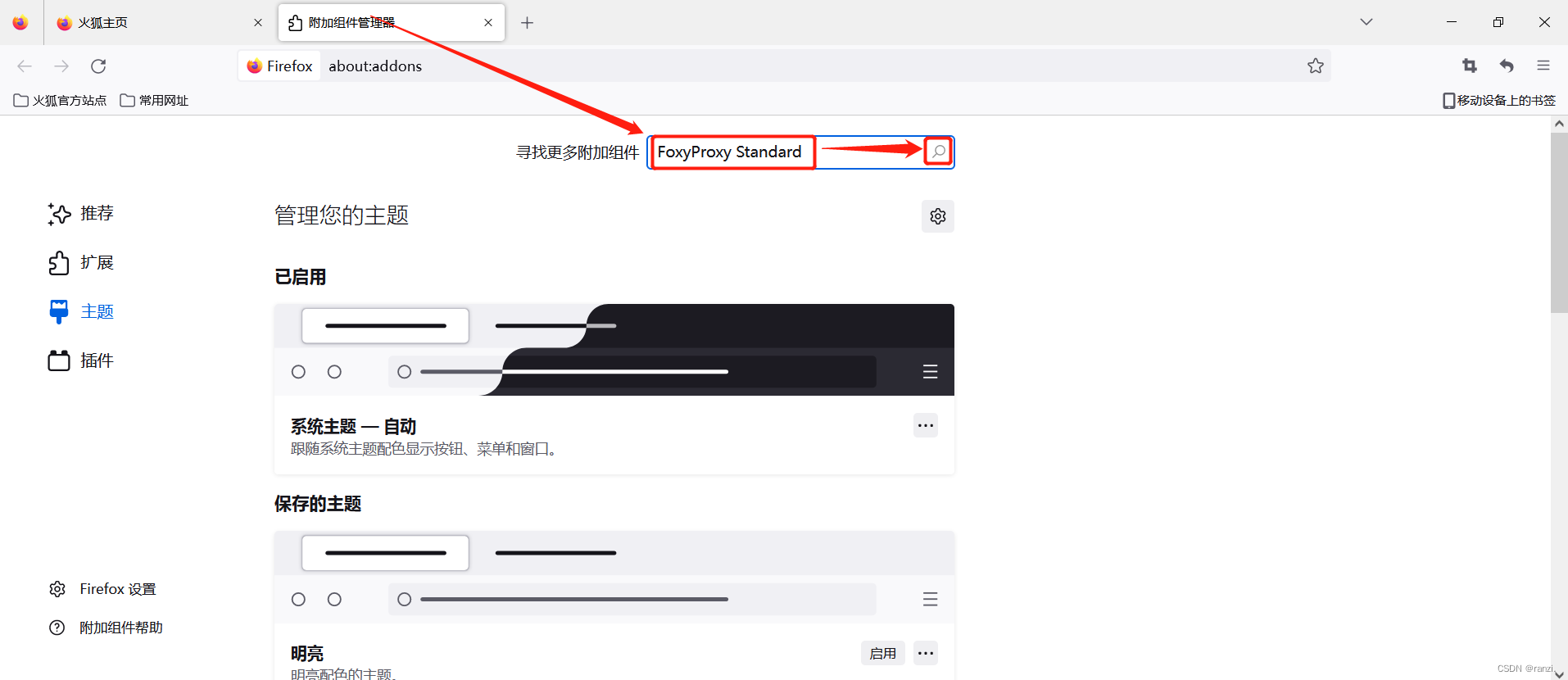

六、配置代理

这里推荐大家使用火狐浏览器

1.打开火狐浏览器,点击【扩展和主题】

2.在搜索框输入“FoxyProxy Standard”后搜索

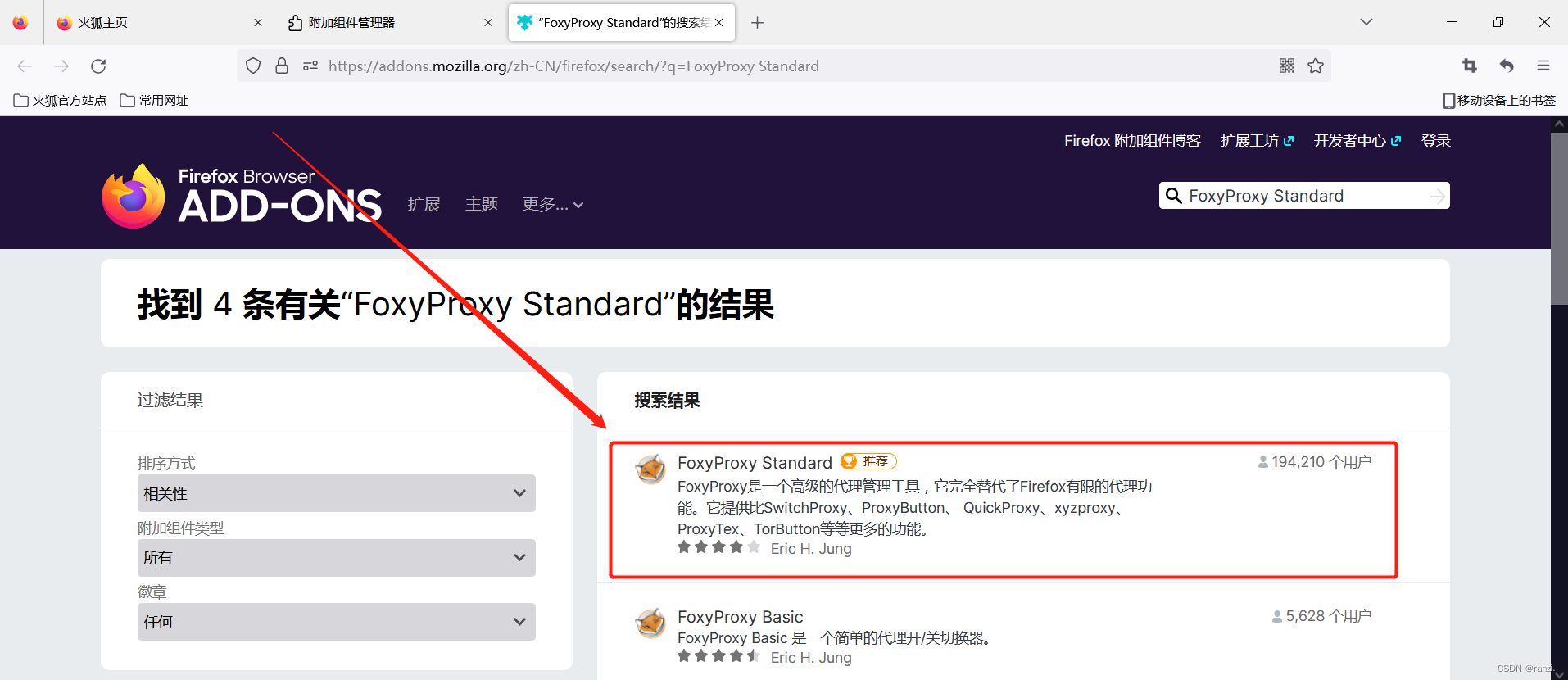

3.点击第一个

4.点击【添加到 Firefox】

5.点击【添加】

6.在弹出的页面下滑后点击【返回】

7.点击【添加】

8.代理ip地址和端口处分别输入“127.0.0.1”、“8080”后点击【保存】

9.得到以下页面即配置完成

10.结束

至此,浏览器代理配置就已经完成了!

七、使用教程

以抓取百度搜索时的数据包为例

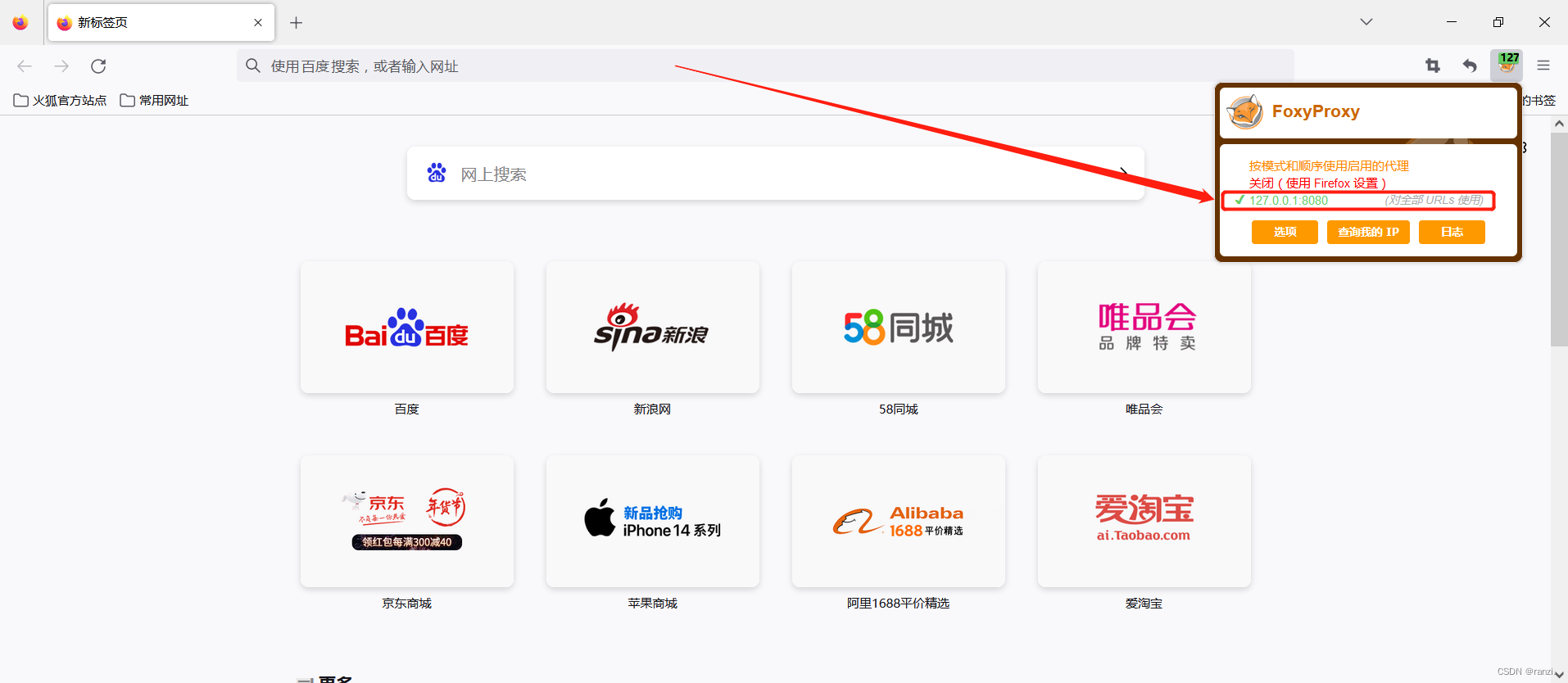

1.打开浏览器代理

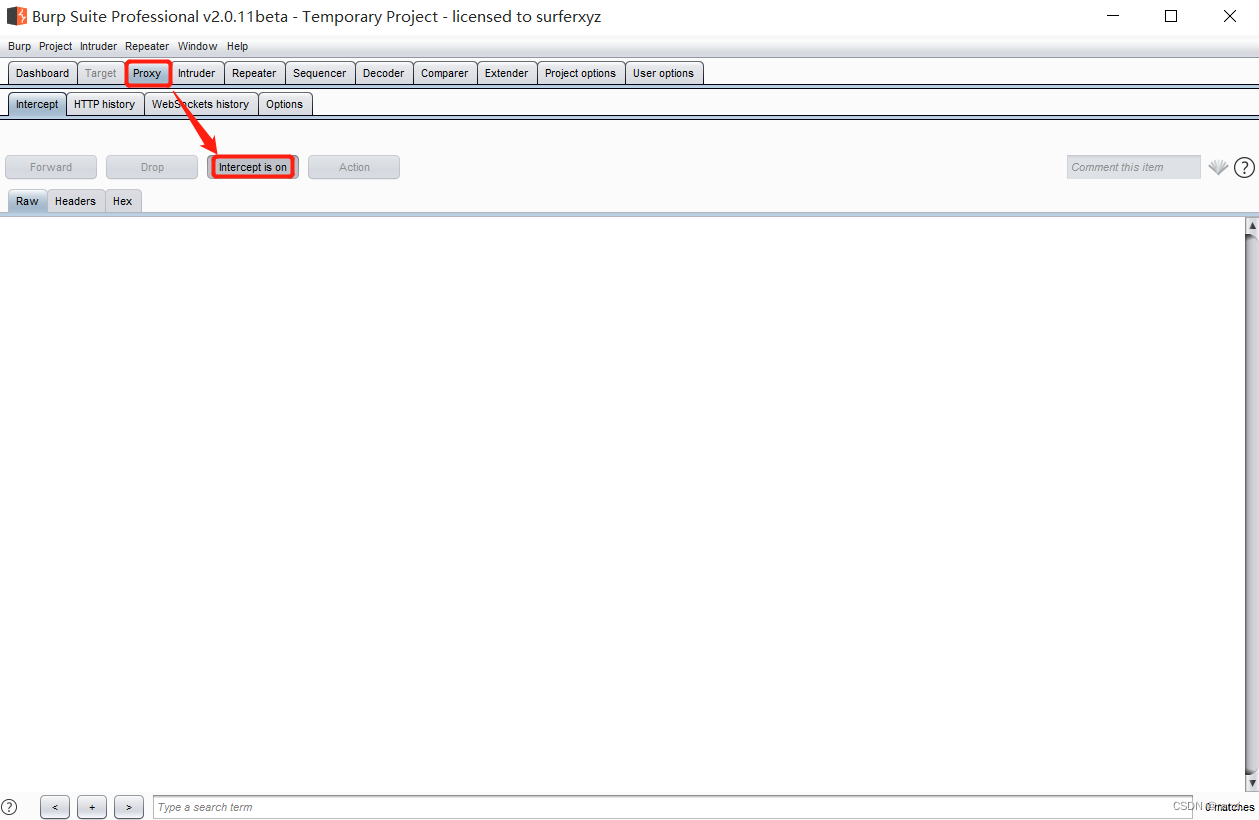

2.开启拦截

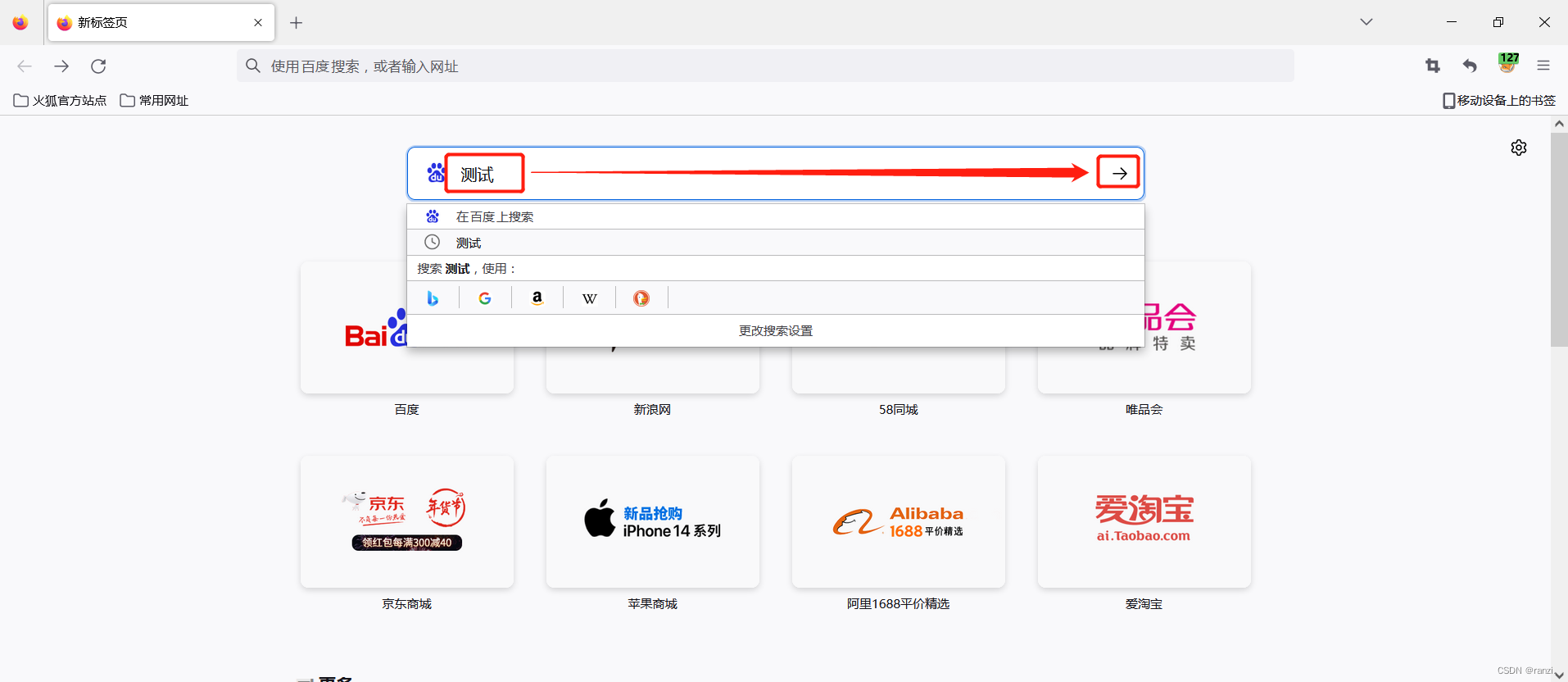

3.开始搜索

4.第一次使用可能会出现以下弹窗

5.点击【高级】后点击【接受风险并继续】

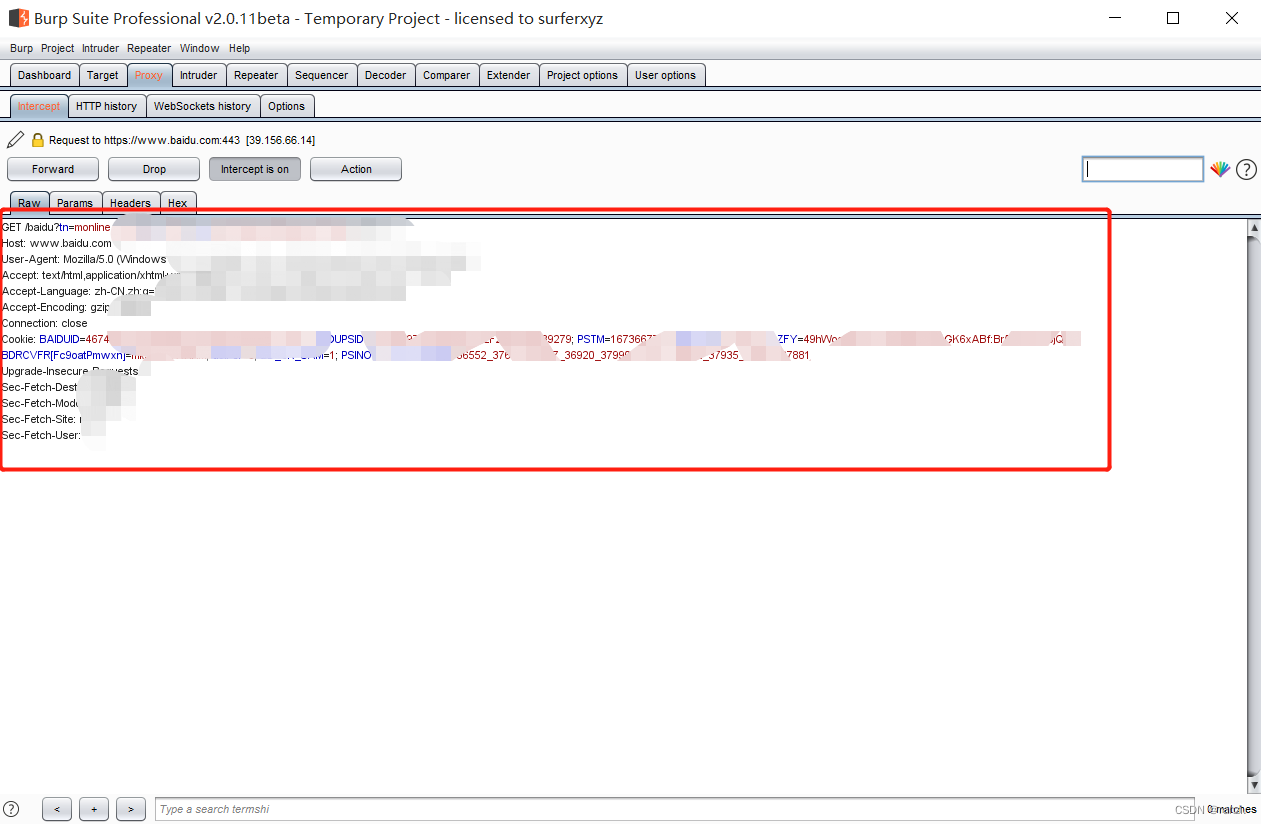

6.再次进行上述步骤后可以看到数据包已经成功抓取到

7.结束

至此,简单演示完成

八、BurpSuite功能介绍

Target(目标)——显示目标目录结构的的一个功能。

- 1

Proxy(代理)——拦截HTTP/S的代理服务器,作为一个在浏览器和目标应用程序之间的中间人,允许你拦截,查看,修改在两个方向上的原始数据流。

- 1

Spider(蜘蛛)——应用智能感应的网络爬虫,它能完整的枚举应用程序的内容和功能。

- 1

Scanner(扫描器)——高级工具,执行后,它能自动地发现web 应用程序的安全漏洞。

- 1

Intruder(入侵)——一个定制的高度可配置的工具,对web应用程序进行自动化攻击,如:枚举标识符,收集有用的数据,以及使用fuzzing 技术探测常规漏洞。

- 1

Repeater(中继器)——一个靠手动操作来触发单独的HTTP 请求,并分析应用程序响应的工具。

- 1

Sequencer(会话)——用来分析那些不可预知的应用程序会话令牌和重要数据项的随机性的工具。

- 1

Decoder(解码器)——进行手动执行或对应用程序数据者智能解码编码的工具。

- 1

Comparer(对比)——通常是通过一些相关的请求和响应得到两项数据的一个可视化的“差异”。

- 1

Extender(扩展)——可以让你加载Burp Suite的扩展,使用你自己的或第三方代码来扩展Burp Suit的功能。

- 1

Options(设置)——对Burp Suite的一些设置。

- 1

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

网络安全学习资源分享:

最后给大家分享我自己学习的一份全套的网络安全学习资料,希望对想学习 网络安全的小伙伴们有帮助!

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

【点击领取】网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。【点击领取视频教程】

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本【点击领取技术文档】

(都打包成一块的了,不能一一展开,总共300多集)

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本【点击领取书籍】

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享