- 1高级DBA带你处理Mysql数据库10亿大数据条件下迁移实战_数据库迁移

- 2学习智能指针_智能指针的学习

- 3Android 8.0 Activity 启动流程_handleincominguser

- 4利用线程池优化大批量数据库操作_使用java线程池优化for循环

- 5vrep+matlab_vrep 观测末端轨迹

- 6【windows折腾日记】装系统教学,手把手教怎么制作U盘启动系统盘,Ventoy工具下载和使用_ventoy制作启动u盘

- 7windows下不同python版本切换_window切换python版本

- 8开源照片管理服务LibrePhotos

- 9使用py2neo将csv导入neo4j_neo4j导入csv文件创建关系

- 102024年网安最全万字长文,自学网络安全详细路线图来了_网络安全自学路线图

Pikachu靶场之敏感信息泄漏详解_pikachu靶场敏感信息

赞

踩

敏感信息泄漏简述

攻击方式

常见的攻击方式主要是扫描应用程序获取到敏感数据

漏洞原因

应用维护或者开发人员无意间上传敏感数据,如 github 文件泄露

敏感数据文件的权限设置错误,如网站目录下的数据库备份文件泄露

网络协议、算法本身的弱点,如 telent、ftp、md5 等

漏洞影响

应用程序、网站被修改

个人资料、公司资料泄露,被用于售卖获利

漏洞防护

对于 github 泄露,定期对仓库扫描

对于应用网站目录定期扫描

使用强壮的网络协议与算法

- 实施传输层安全性 (TLS) 以保护传输中的数据

- 尽可能避免存储敏感数据,或存储时间超过所需时间

- 加密所有需要存储的静态数据

- 通过 HTTP 严格传输安全 ( HSTS ) 或类似指令强制加密

- 不要缓存包含敏感数据的用户响应

- 对数据进行分类(处理、存储或传输)并根据分类应用控制

- 实施强大的标准算法、协议和密钥

- 使用哈希函数,例如 brcrypt、scrypt、Argon2、PBKDF2,这些函数总是对密码进行加盐和哈希处理

正式闯关

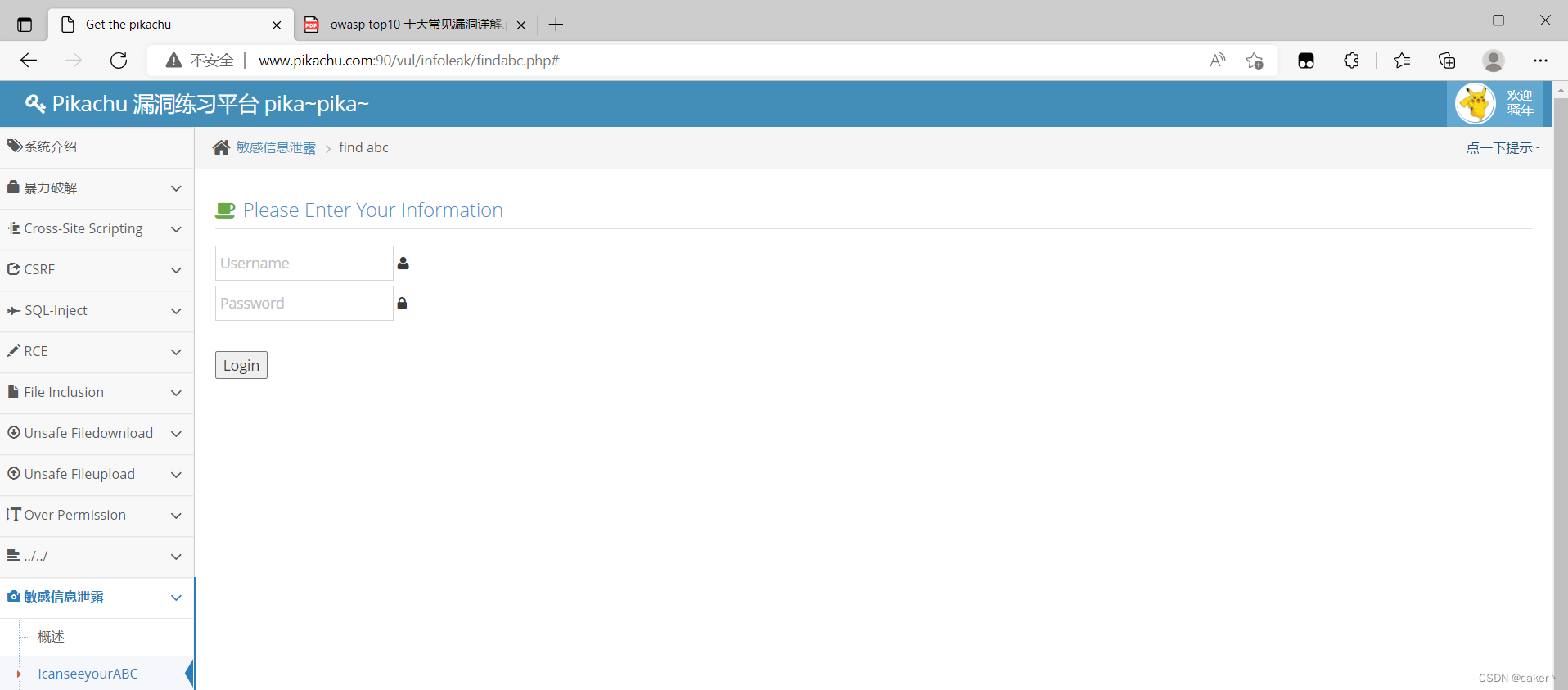

进入IcanseeyourABC关卡,看到要求登陆

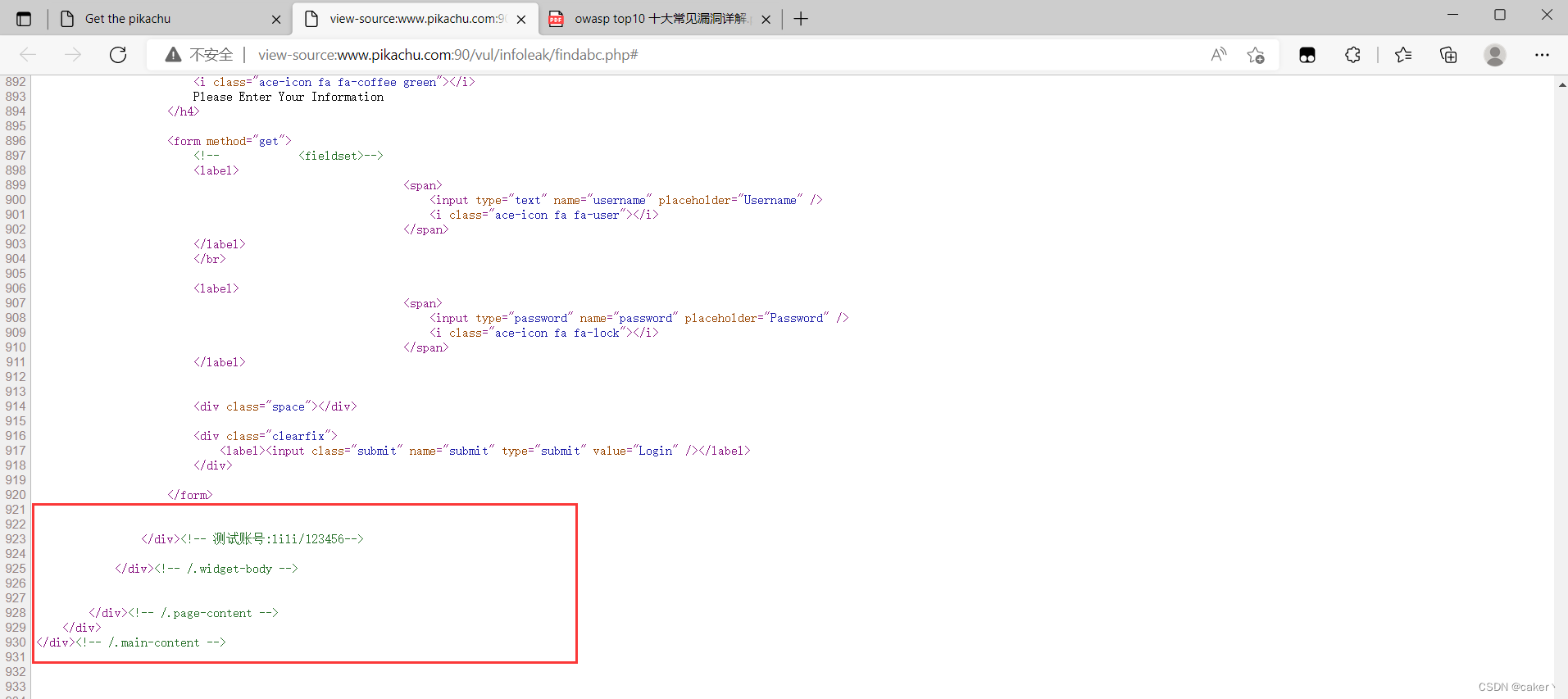

右键–>显示网页源代码,拉到靠近最下面的地方,可以看到被注释掉的测试账号

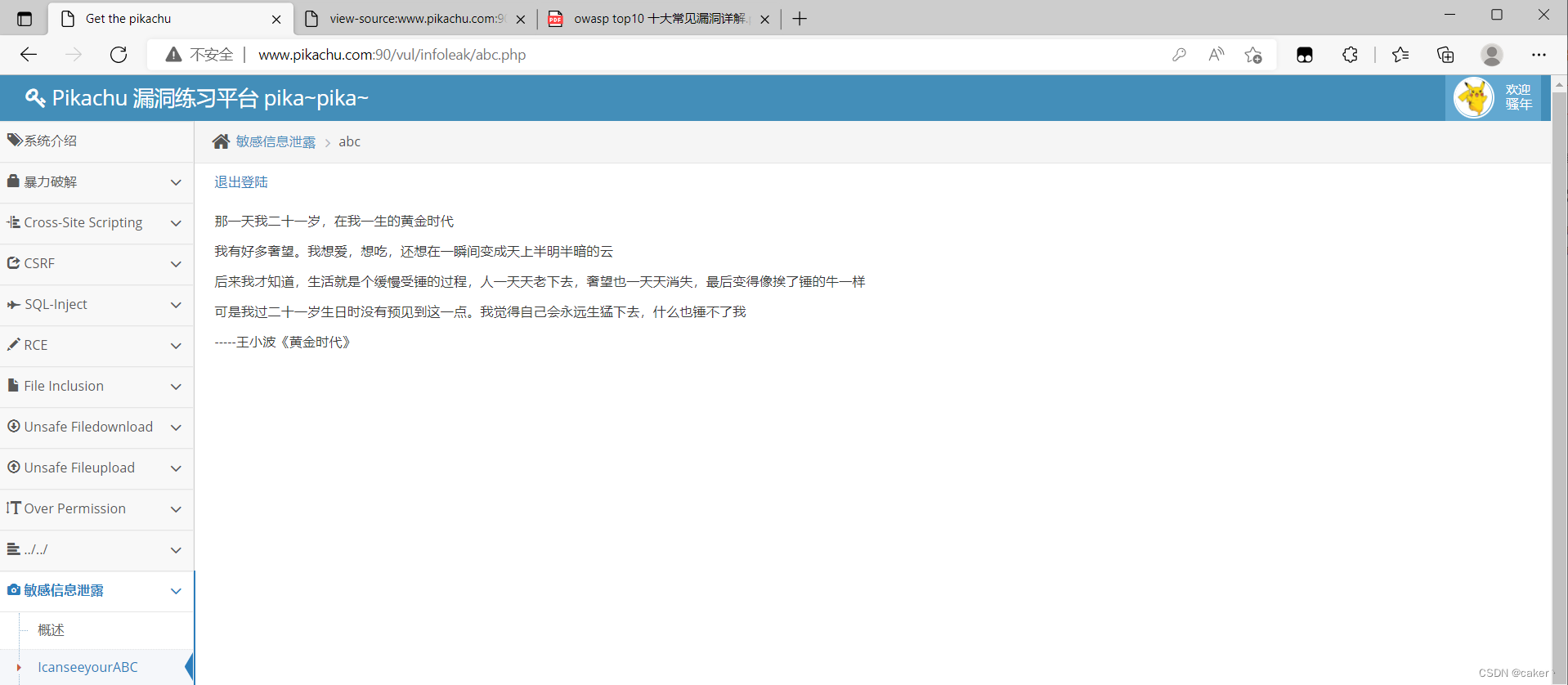

用该账号登陆成功

除此之外,还有一种方法可以直达以上页面

观察到登陆页面的url是

http://www.pikachu.com:90/vul/infoleak/findabc.php

直接删掉url中的find,访问如下url,可以绕过登陆直接访问上图页面

http://www.pikachu.com:90/vul/infoleak/abc.php

文章推荐

想要了解更详细的敏感信息泄露可以查看这篇文章链接: 敏感信息泄露总结

工具推荐

在实战应用中,如果需要找到敏感数据泄露通常是使用工具进行扫描。在这里我就推荐几款目录扫描的工具。

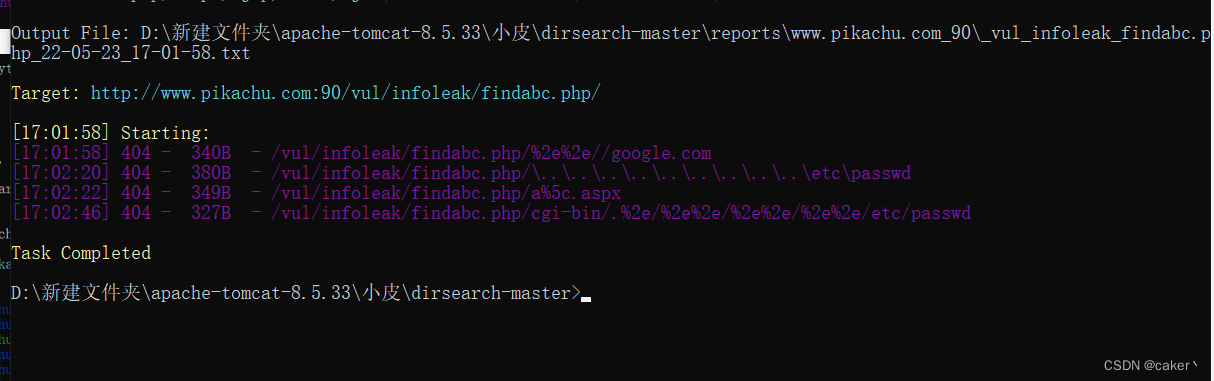

dirsearch

dirsearch是一个python开发的目录扫描工具,目的是扫描网站的敏感文件和目录从而找到突破口。

dirsearch使用

-u 指定网址

-e 指定网站语言

-w 指定字典

-r 递归目录(跑出目录后,继续跑目录下面的目录)

-random-agents 使用随机UA

用法

python dirsearch.py -u 网址 -e php 或 python .\dirsearch.py -u 网址 -e php

不过本关使用此工具扫不出关于abc的信息