- 1C# 类型系统

- 2如何在python3 中执行tcl脚本,读取tcl脚本变量。_python 读取tcl数组

- 3Python:从入门到放弃~_python从入门到放弃

- 42019 面试实战 - 第一回合

- 5HBase的site.xml配置(分区策略)_hbase 自动拆分如何配置

- 6爬虫的基本介绍_爬虫 专业描述

- 7OpenCV-Python图像处理:透视变换概念、矩阵及实现案例详解_估计变换矩阵和透视

- 8pdf在线解析html代码,使用tika解析word,xml,html,pdf生成lucene索引

- 9基于jsp+mysql+Spring+SpringMVC+mybatis的校友交流论坛_基于jsp的校友信息管理系统

- 10[总线技术]汽车ECU网络传输-诊断协议测试-基于Canoe软件CAPL脚本编写_canoe自动化测试脚本

ARP攻击、欺骗及防御_arp欺骗攻击

赞

踩

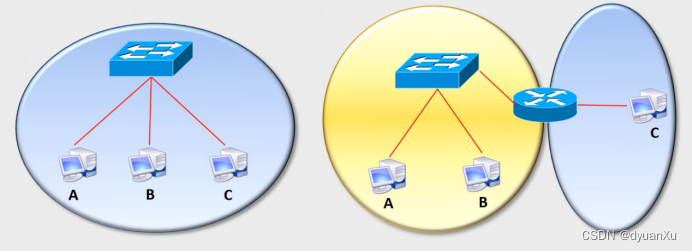

一、广播与广播域概述

1、广播与广播域

广播:将广播地址做为目的地址的数据帧。

广播域:网络中能接收到同一个广播所有节点的集合。

2、MAC地址广播

广播地址为FF-FF-FF-FF-FF-FF

3、IP地址广播

1)255.255.255.255

2)广播IP地址为IP地址网段的广播地址,如192.168.1.255/24

广播域越小越好。

交换机隔离不了广播域,路由器可以隔离广播域。

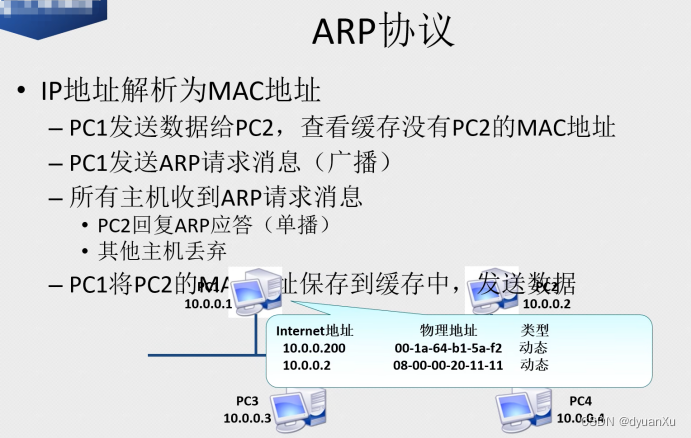

二、ARP协议概述

Address Resolution Protocol,地址解析协议

作用:将一个已知的IP地址解析成MAC地址。

靠广播实现,只能在内网,内网攻击。

只有开机才生效,缓存是在内存中。

原理:

1)发送ARP广播请求

ARP报文内容:我是10.1.1.1 我的mac:AA

谁是10.1.1.3 你的mac:?

2)接收ARP单播应答

当判断目标ip与自己在同一网段的时候,会直接发送arp广播报文,去请求他的mac地址。

如果判断目标ip与自己不在同一网段,还是会发送arp广播报文,但是问不是外网那个网段的mac地址,问的是,我是10.1.1.1,我的mac是aa,谁是网关,谁是10.1.1.254,请把你的mac发送给我。

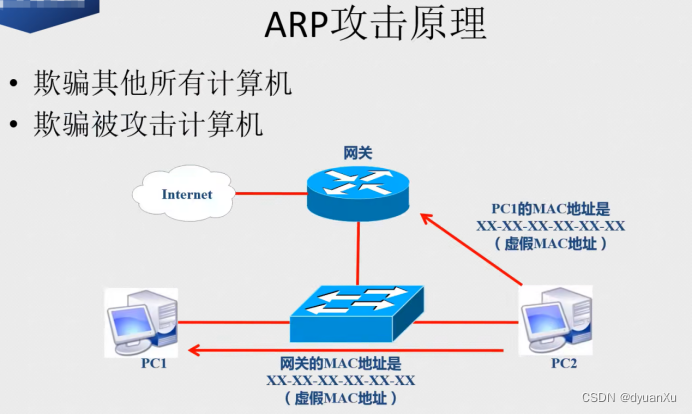

三、ARP攻击和欺骗

1、ARP攻击或欺骗的原理是:

通过发送伪造虚假的ARP报文(广播或单播),来实现的攻击或欺骗。

如虚假报文的mac是伪造的不存在的,实现ARP攻击,结果为中断通信/断网。

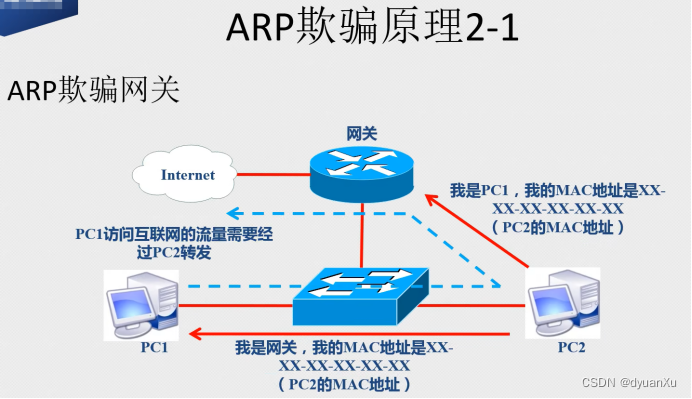

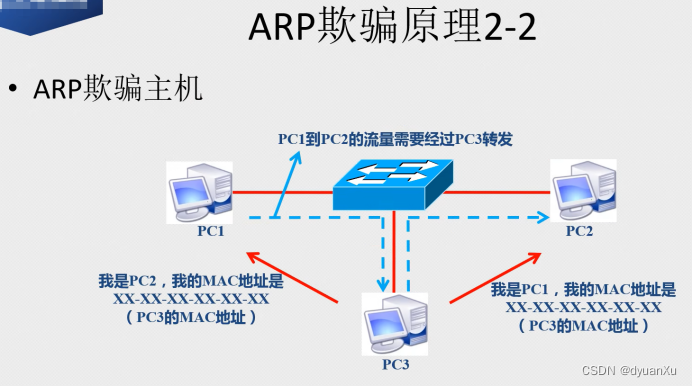

如虚假报文的mac是攻击者自身的mac地址,实现 ARP欺骗,结果可以监听、窃取、篡改、控制流量但不中断通信!

2、ARP协议没有验证机制

3、ARP攻击者通过发送虚假伪造的arp报文对受害者进行ARP缓存投毒

4、

Arp攻击中断通信,断网,通过伪造虚假的arp报文,以及虚假的mac地址,通过arp应答报文

Arp广播报文也可以攻击,伪造自己ip是254,一个假的mac,广播一下,局域网的其他的电脑都把254以及假的mac记录到缓存中,以至于局域网内所有人没法上网。

arp攻击是通过发送虚假的广播或者是应答报文,来实现让你断网。

arp欺骗的目的是截获数据。

两个windows软件:1、

2、![]()

四、路由原理

凡是可以配ip的,才有mac地址。不能配ip的,没有mac地址。

路由器的工作原理:

1、一个帧到达路由器,路由器首先检查目标MAC地址是否是自己,如果不是则丢弃,如果是则解封装,并将IP包送到路由器内部。

2、路由器检查IP包头中的目标IP,并匹配路由表,如果匹配失败,则丢弃,并向源IP回馈错误信息,如匹配成功,则将IP包路由到出接口。

3、封装帧,首先将出接口的MAC地址作为源MAC封装好,然后检查ARP缓存表,检查是否有下一跳的 MAC地址,如有,将提取并作为目标MAC地址封装到帧中,如没有,则发送ARP广播请求下一跳的MAC,并获取到对方的mac地址,再记录缓存,并封装帧,最后将帧发送出去。

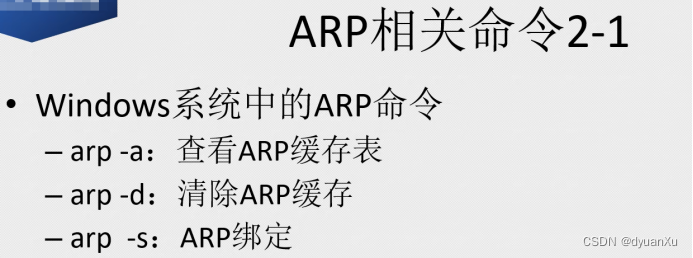

五、ARP攻击防御

1、静态ARP绑定

手工绑定/双向绑定

windows客户机上:

arp -s 10.1.1.254 00-01-2c-a0-e1-09 -s 的s是静态的意思。

arp -a 查看ARP缓存表

2、ARP防火墙

自动绑定静态ARP

主动防御

3、硬件级ARP防御

交换机支持“端口”做动态ARP绑定(配合DHCP服务器)

或做静态ARP绑定

如:

conf t

ip dhcp snooping

int range f0/1 - 48

switch(config-if-range)#