- 1LeetCode312 戳气球_312戳气球回溯法

- 2简单好玩的python编程代码,python有哪些好玩的代码_python的好玩代码

- 3springboot---定时任务实现_springboot 定时任务

- 4基于MATLAB仿真的BCC卷积码维特比译码算法

- 5计算机算法:动态规划的概念、核心要素与经典问题(详细分析与总结)_动态规划问题用什么求解

- 6使用Python开发美观GUI

- 7Spark性能调优案例-多表join优化,减少shuffle_spark sql 如何避免shuffle 失败

- 8知识图谱的应用---新零售

- 9Ubuntu 16.04 LTS上用IDEA编程操作hive报错:Table or view not found_setting hive.metastore.warehouse.dir ('null') to t

- 10Zookeeper基础安装--伪分布式集群配置_[myid:] - info [main-sendthread(master:2181):clien

第0章 恶意代码分析技术入门

赞

踩

任何以某种方式对用户、计算机或网络造成破坏的软件都可以被认为是恶意代码,包括计算机病毒、木马、蠕虫、内核套件、勒索软件、间谍软件等。

1 恶意代码分析目标

目标:确定发生了什么,确保能够定位出所有受感染的主机和文件。即确定某一特定的可疑二进制程序可以做什么,如何在网络上检测出来,以及如何衡量并消除它所带来的损害。

一旦确定了哪些文件需要全面分析,从而编写出相应的检测特征码,以便在网络中检测出恶意代码感染的主机。

(1)基于主机的特征码:感染迹象,用于在受感染主机上检测出恶意代码。这些迹象包括恶意代码所创建或修改的文件,对注册表的特定修改等。关注的是恶意代码对系统做了什么,而不是它本身的特性,这与反病毒软件所使用的病毒特征码区分开来。

(2)基于网络的特征码:监测网络流量来监测恶意代码。

2 恶意代码分析技术

(1)静态分析:不运行恶意代码

(2)动态分析:运行恶意代码

静态分析基础技术

检查可执行文件,但不查看具体指令;可以确定一个文件是否恶意,提供一些信息生成简单的网络特征码。

静态分析高级技术

对恶意代码内部机制的逆向工程,通过反汇编可执行文件,查看程序指令,来发现恶意代码到底做了什么。(学习基础:汇编语言、代码结构、Windows操作系统)

动态分析基础技术

运行恶意代码并观察在系统上的行为,产生有效的检测特征码。

动态分析高级技术

检查恶意可执行程序运行时刻的内部状态。

3 恶意代码类型

后门:恶意代码将自身安装到一台计算机来允许攻击者访问,通常让攻击者只需很少认证甚至无须认证,便可连接到远程计算机,在本地系统执行命令。

僵尸网络:与后门类似,允许攻击者访问系统,但所有被同一个僵尸网络感染的计算机将从一台控制命令服务器接收到相同的命令。

下载器:下载其他恶意代码的恶意代码。通常在攻击者获得系统的访问时首先进行安装。

间谍软件:从受害计算机上收集信息并发送给攻击者的恶意代码。比如:嗅探器、密码哈希采集器、键盘记录器等。

启动器:启动其他恶意程序的恶意代码。通常采用非传统技术来启动其他恶意程序,以确保其隐蔽性,或者以更高权限访问系统。

内核套件:用来启动其他恶意代码的恶意代码。通常与其他恶意代码(如后门)组成工具套装,来允许为攻击者提供远程访问,或者以更高权限访问系统。

勒索软件:会通知用户系统中存在恶意代码,而除掉它们的唯一办法只有购买他们的“软件”。事实上,他们所卖软件的全部功能只不过将勒索软件进行移除而已。

发送垃圾邮件的恶意代码:这类恶意代码在感染用户计算机后,会使用系统与网络资源来发送大量的垃圾邮件。

蠕虫或计算机病毒:可以自我复制和感染其他计算机的恶意代码。

大众性的恶意代码、有针对性的恶意代码

网络安全学习资源分享:

零基础入门

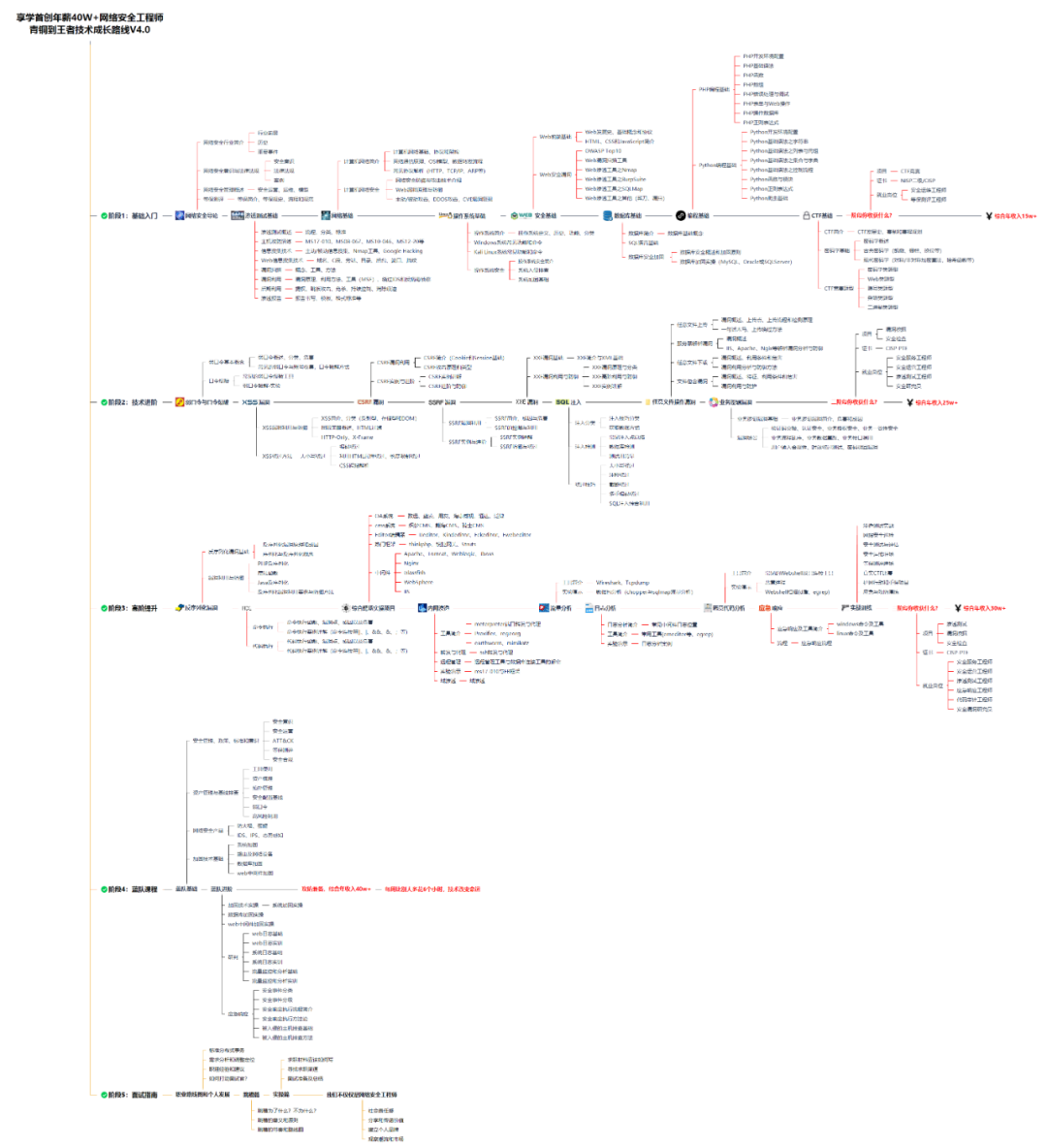

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供: