- 1风控图算法之中心性算法(小数据集Python版)

- 2【项目】仿牛客网社区开发 第8章 项目发布与总结 5 常见面试题_仿牛客论坛项目面试题

- 3【建议收藏】Android面试必备:掌握常见题型和答题技巧_安卓开发面试问题回答技巧

- 4Java语言学习总结 高级篇 ArrayList类的创建和使用_编程建立一字符串对列(arraylist),依次添加字符串("one"), ,"three","fo

- 52024年最新Python Web开发从入门到放弃_pythonweb开发需要学什么(1),2024年最新面试必问的几大问题_python web技术栈

- 6华为OD机试C卷-- 结队编程(Java & JS & Python & C)_python 某部门计划通过结队编程来进行项目开发

- 7C语言力扣刷题1——最长回文字串[双指针]_力扣最长回文子串c语言

- 8Github 2024-06-27开源项目日报Top10

- 9python与excel结合-python3与Excel的完美结合

- 10VSCode常用技巧_vscode parameter

AnyLink Vpn办公网部署,用于安全办公

赞

踩

AnyLink 是一个企业级远程办公 sslvpn 的软件,可以支持多人同时在线使用。为了省钱就用开源的吧。

一.安装步骤

1.下载安装

github地址:https://github.com/bjdgyc/anylink

下载已经编译好的release安装包https://github.com/bjdgyc/anylink/releases,无需再自己编译。

例如安装目录:/usr/local/anylink-deploy

#生成web后台登录密码

./anylink tool -p 123456

#生成jwt_secret

./anylink tool -s

#把上面两步生产的密码 和secret分别替换 conf目录下的server.toml中的 admin_pass 和jwt_secret

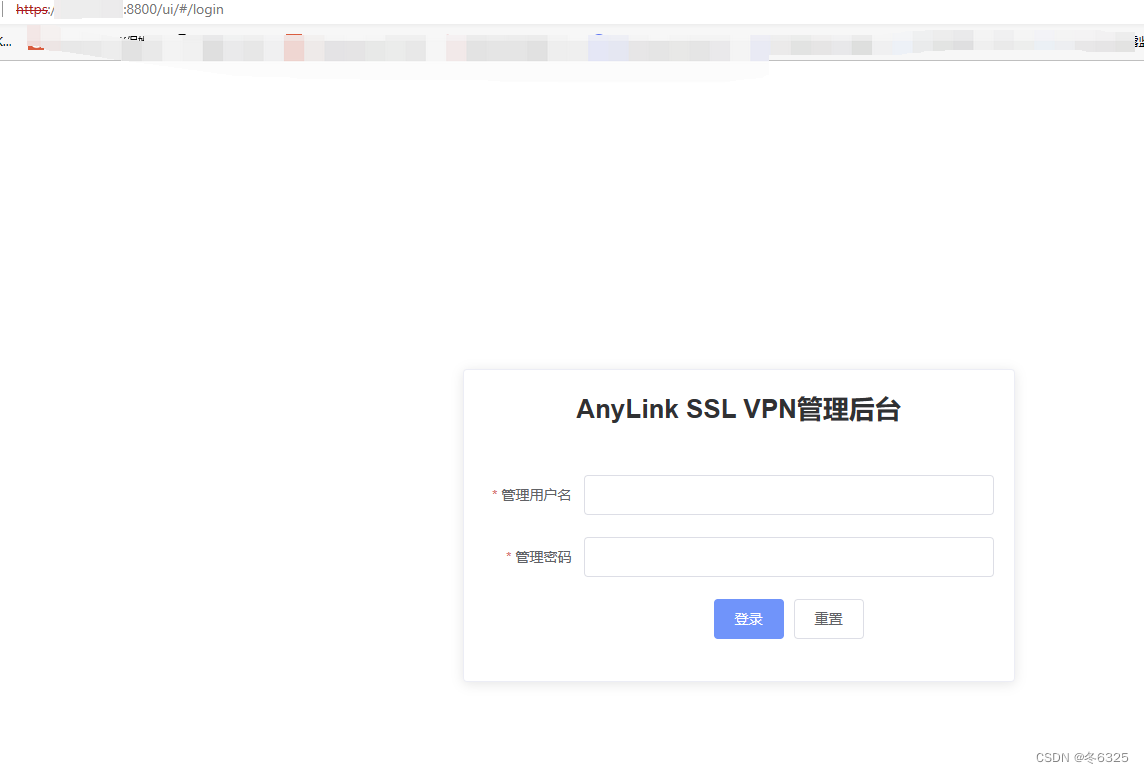

sudo ./anylink # 注意使用root权限运行cd anylink-deploy,启动后可以浏览器访问ip+端口登录后台,admin用户名,密码上面-p后面的

- 1

- 2

- 3

- 4

- 5

- 6

访问8800端口,打开后台

2.服务器配置

服务器开启转发:

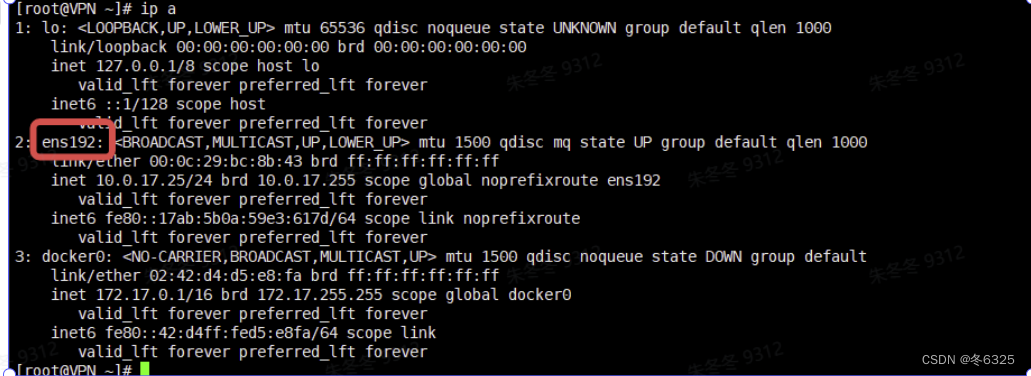

# file: /etc/sysctl.conf net.ipv4.ip_forward = 1 #执行如下命令 sysctl -w net.ipv4.ip_forward=1 # 查看设置是否生效 cat /proc/sys/net/ipv4/ip_forward #关闭防火墙 systemctl stop firewalld.service systemctl disable firewalld.service # 请根据服务器实际的内网网卡替换 ens192,查看命令如下图 iptables -t nat -A POSTROUTING -s 192.168.90.0/24 -o ens192 -j MASQUERADE # 如果执行第一个命令不生效,可以继续执行下面的命令 iptables -A FORWARD -i eth0 -s 192.168.90.0/24 -j ACCEPT # 查看设置是否生效 iptables -nL -t nat

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

3.anylink配置文件修改

/usr/local/anylink-deploy/conf/server.toml

在默认文件的基础上修改以下字段:

admin_pass:上面自己设置的密码 jwt_secret:生成的密钥 link_mode = "tun" #采用推荐的模式 tun audit_interval=1 #开启用户日志 log_level = "info" #日志级别 log_path="./log" #日志路径,没有会报错,需要自己建文件夹:/usr/local/anylink-deploy/log issuer = "bluecity-VPN" #自定义名称,随意 iptables_nat = true #是否自动添加nat #客户端分配的ip地址池,这里要跟服务器转发配置中的网段一致 ipv4_master = "ens192" #与 ip a 命令显示的网卡名称一致。 ipv4_cidr = "192.168.90.0/24" ipv4_gateway = "192.168.90.1" ipv4_start = "192.168.90.100" ipv4_end = "192.168.90.200" #下面的按需求自己配,我没有配,保持默认 #最大客户端数量 max_client = 100 #单个用户同时在线数量 max_user_client = 3 #IP租期(秒) ip_lease = 1209600

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

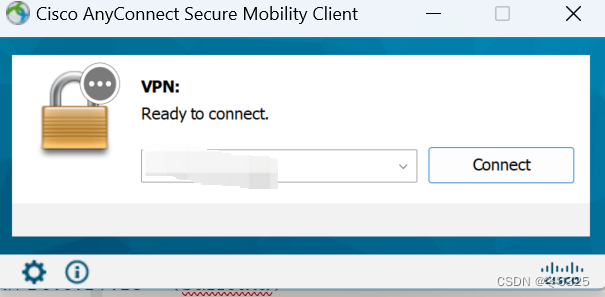

二.客户端使用

需要一个域名和证书,域名的证书替换conf下面的.crt 和 .key

测试环境可以在hosts文件,增加解析, 例如 10.0.x.x office.xxx.com

打开客户端即可连接,注意需要选择对应的分组

三.后台配置

1.新建用户组

登陆以后左侧菜单需要新增用户组,并写好路由设置>包含路由。这里写需要客户端访问的内网ip段,如 10.x.x.0/24 还有客户端的ip段

192.x.x.0/24,其他保持默认,保存

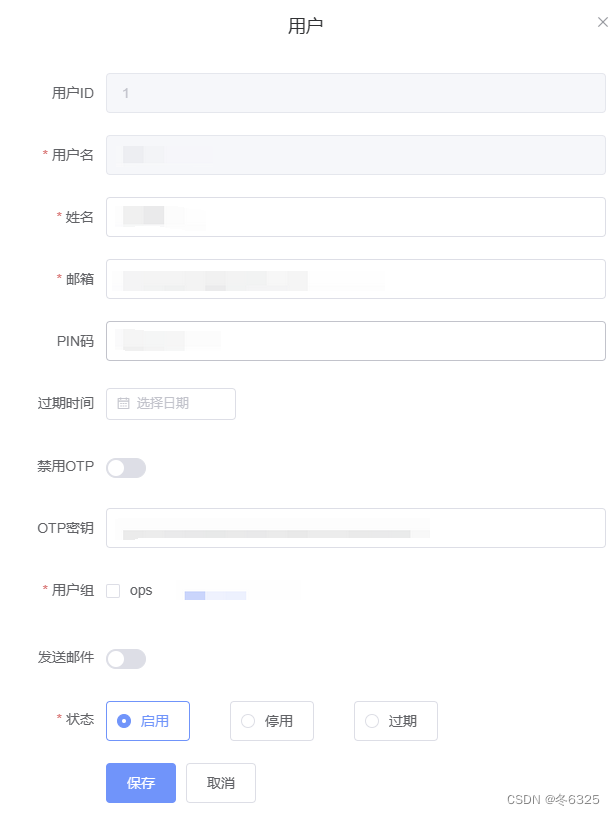

2.新建用户

用户信息>用户列表,可以新建客户端账号,其中PIN码即为vpn连接密码,选好所属分组,可以禁用otp(禁用后只用pin码登录,若开启会生成一个二维码,需要otp工具扫描识别到一个动态码,采用pin+otp码登录,更安全)

3.用户策略

用户信息>用户策略,这里跟用户组的设置一样,需要客户端网段和需要访问的内网网段,不写的话客户端无法访问,可以根据用户细化访问权限。

完成这些步骤,客户端之间,以及客户端和规定好的内网之前可以正常访问。

学习网络安全技术的方法无非三种:

第一种是报网络安全专业,现在叫网络空间安全专业,主要专业课程:程序设计、计算机组成原理原理、数据结构、操作系统原理、数据库系统、 计算机网络、人工智能、自然语言处理、社会计算、网络安全法律法规、网络安全、内容安全、数字取证、机器学习,多媒体技术,信息检索、舆情分析等。

第二种是自学,就是在网上找资源、找教程,或者是想办法认识一-些大佬,抱紧大腿,不过这种方法很耗时间,而且学习没有规划,可能很长一段时间感觉自己没有进步,容易劝退。

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。