热门标签

热门文章

- 1Ubuntu20.04网络&&网络源配置_ubuntu如何安装networking服务的源

- 2想学编程,但不知道从哪里学起,应该怎么办?

- 3【nginx实战】通过nginx实现http 长连接(即keep alive)_nginx启用长连接

- 4python基于影像Dicom标签,计算患者年龄_mri数据预测大脑年龄python

- 5DPlayer视频播放器使用方法介绍

- 6Linux宝塔详细使用教程_宝塔如何找ssh文件

- 7内网渗透之Windows反弹shell(一)_windows命令行反弹shell

- 8【计算机毕设任务书】基于VUE框架的点餐系统设计与实现_点餐系统任务书

- 9炸裂!谷歌深夜开源最强大模型Gemma!完虐LLaMA 2!

- 10讨论开源软件影响力

当前位置: article > 正文

渗透tomcat_apache tomcat 9 渗透

作者:知新_RL | 2024-03-04 06:47:25

赞

踩

apache tomcat 9 渗透

打开网页获取有效信息,Apache Tomcat/8.0.43及其醒目,猜测为一款软件以及他的版本号

- 不晓得tomcat是什么,百度一波

Tomcat是Apache 软件基金会(Apache Software Foundation)的Jakarta 项目中的一个核心项目,由Apache、Sun 和其他一些公司及个人共同开发而成。由于有了Sun 的参与和支持,最新的Servlet 和JSP 规范总是能在Tomcat 中得到体现。因为Tomcat 技术先进、性能稳定,而且免费,因而深受Java 爱好者的喜爱并得到了部分软件开发商的认可,成为目前比较流行的Web 应用服务器。

- 因为要渗透该靶场,所以查看一下tmocat的目录情况,深入了解tomcat的信息

/bin #二进制文件

startup.bat #启动tomcat服务

shutdown.bat #关闭tomcat服务

/conf #配置文件

sever.xml #定义了tomcat启动时涉及的组件属性

tomcat-users.xml #tomcat的用户密码和权限

web.xml #定义servlet

/lib #存放全局的jar包

/logs #日志

/temp #临时文件

/webapps #存放JAVA的WEB项目

/manager #后台登录界面

/ROOT #根目录

/work #存放jsp编译后产生的class文件

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- tomcat有一个后台登录界面,我们尝试访问一下,弹出登录框,我们首先想到爆破,但是可以先搜索一下tomcat有哪些漏洞可以利用

- 直接搜一波tomcat的漏洞

CVE-2017-12615

影响版本:Tomcat 7.0.0 ~ 7.0.79

影响说明:上传webshell,任意命令执行

该漏洞与提供的靶场版本不符

CVE-2020-1938

影响版本:

Apache Tomcat 9.x < 9.0.31

Apache Tomcat 8.x < 8.5.51

Apache Tomcat 7.x < 7.0.100

Apache Tomcat 6.x

影响说明:读取webapp下的所有文件

未尝试

弱口令

影响版本:全版本

环境说明:后台上传文件,getshell

-

因为存在后台登录界面,介于自锁功能已经关闭,利用弱密码漏洞进行爆破

msf自带针对tomcat弱密码的爆破功能,在修改字典文档后进行爆破,得到tomcat的账号以及密码

- 进入tomcat的后台,发现文件上传点

- 标识需要上传一个

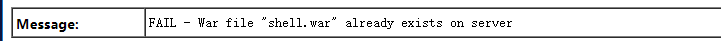

.war文件,将冰蝎自配的.jsp打包成.war文件后上传,上传成功

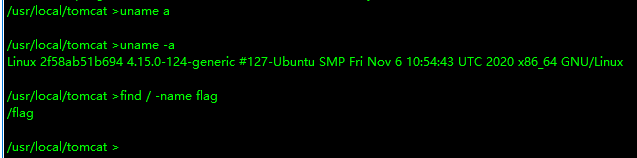

- 再用连接冰蝎,获取shell,寻找flag

- 在根目录下找到一个flag文件,但是flag信息为fake flag,进入系统命令,查看主机系统,为liunx,使用find命令查询所有带flag文件,最后发现只有一个flag文件,在根目录下,判断为所找的flag

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/知新_RL/article/detail/186752

推荐阅读

相关标签