- 1搜狗站群源码和SEO优化工具分享_搜狗站群 源码

- 2【AI视野·今日NLP 自然语言处理论文速览 第五十五期】Mon, 16 Oct 2023_instructtods: large language models for end-to-end

- 3解决elementUI中使用checkbox无法选中的问题_

- 4代码战争关卡代码_代码对战中点关卡怎么过

- 5Python 深度学习实战:语音识别_语音识别实战

- 6Vue3中computed计算属性的全面用法(简单易懂,一篇就会)_v3computed的用法

- 7java实现RS485通信接收数据(附完整源码)_java rs485

- 8【01】从零开始跟我一起制作一个鸿蒙的应用-★注册开发者和准备工具★---优雅草科技伊凡_优雅草怎样的操作方法

- 9如何在 macOS Big Sur 系统中,安装 SAP GUI for Java 7.50 rev 6_mac 安装sap gui770

- 10ModuleNotFoundError: No module named ‘torchtext‘_modulenotfounderror: no module named 'torchtext

简单认识一下mbedTLS_mbedtls偏向于用系统吗?

赞

踩

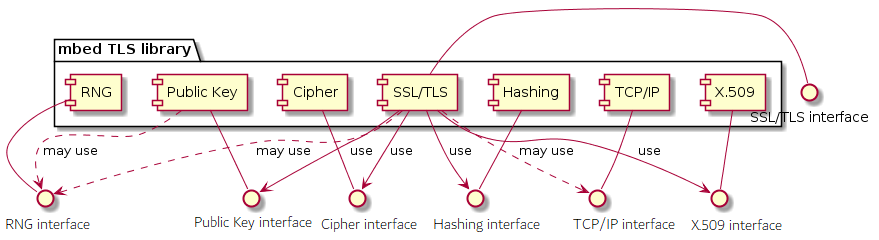

认识mbedTLS

认识mbedTLS是在code里面一个文件夹的名字,好奇这个是什么。

mbedTLS(前身 PolarSSL)是一个由 ARM 公司开源和维护的 SSL/TLS 算法库。其使用 C 编程语言以最小的编码占用空间实现了 SSL/TLS 功能及各种加密算法,易于理解、使用、集成和扩展,方便开发人员轻松地在嵌入式产品中使用 SSL/TLS 功能。

mbedTLS主要是面向小型嵌入式设备,代码紧凑,最小完整的TLS堆栈需要60KB的程序空间和64KB的RAM空间,而且执行效率高,可以说是行业内最小巧的SSL加密算法库。

另外,mbedTLS是高度模块化的设计:每个组件,如加密函数,可以独立于框架的其余部分使用。mbedTLS完全是由C语言编写的,没有外部依赖,因此,mbedTLS是应用于嵌入式系统最理想的TLS加密算法库。更重要的一点是,mbedTSL是完全OpenSource的,支持Apache 2.0 license 或者GPL 2.0 license双重许可,可以自由应用于商业项目中。

mbedTLS 软件包提供了如下的能力:

- 完整的 SSL v3、TLS v1.0、TLS v1.1 和 TLS v1.2 协议实现

- X.509 证书处理

- 基于 TCP 的 TLS 传输加密+

- 基于 UDP 的 DTLS(Datagram TLS)传输加密

- 其它加解密库实现

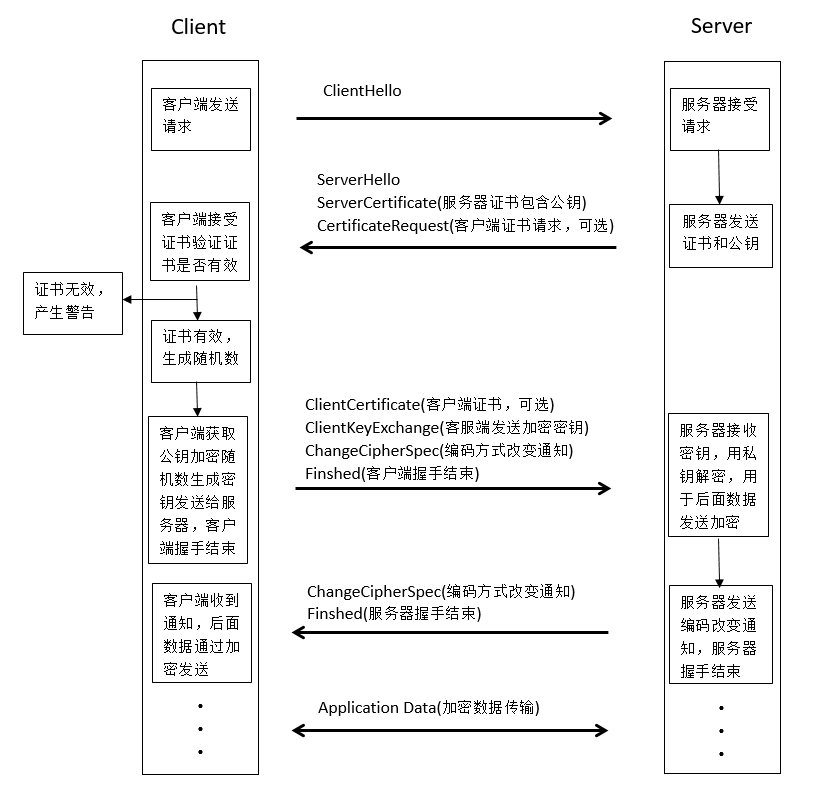

二、安全通信连接应用工作原理

mbedTLS 建立安全通信连接需要经过以下几个步骤:

- 初始化 SSL/TLS 上下文

- 建立 SSL/TLS 握手

- 发送、接收数据

- 交互完成,关闭连接

其中,最关键的步骤就是 SSL/TLS 握手 连接的建立,这里需要进行证书校验。

1-SSL/TLS 握手流程

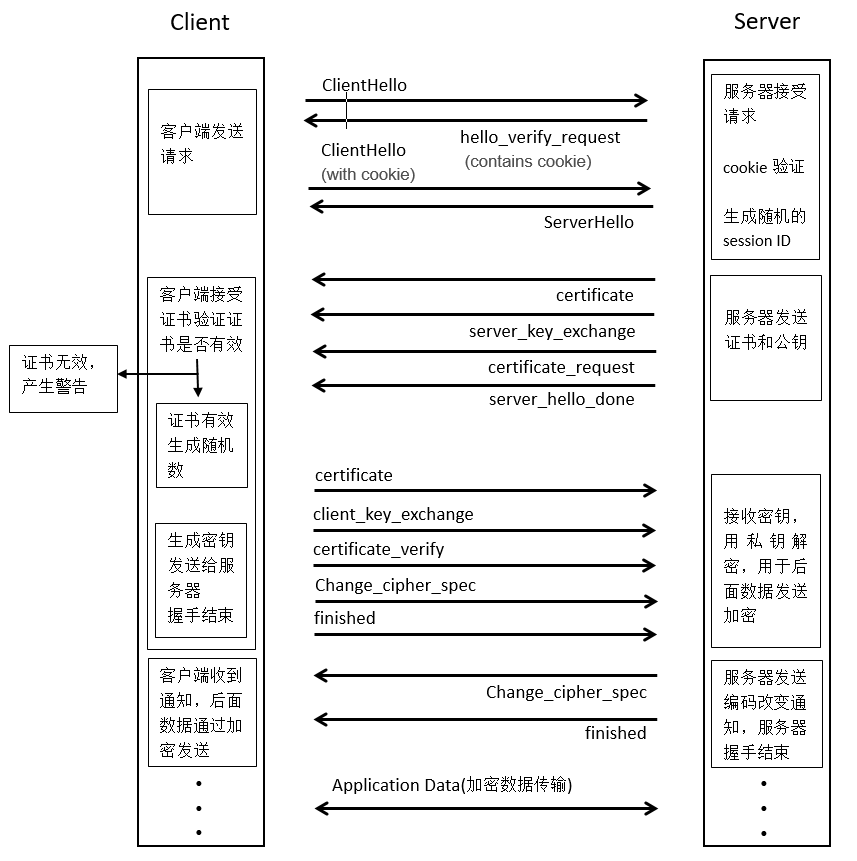

2-DTLS 握手流程

为了避免拒绝服务攻击,DTLS采用和IKE一样的无状态 cookie 技术。当客户端发送 client hello 消息后,服务器发送 HelloVerifyRequest 消息,这个消息包含了无状态 cookie。客户端收到之后必须重传添加上了 cookie 的 clienthello。

DTLS 握手流程如下图所示:

三、mbedTLS常用结构体

1. 公钥算法类型mbedtls_pk_type_t

/*

* \brief Public key types

*/

typedef enum {

MBEDTLS_PK_NONE=0,

MBEDTLS_PK_RSA,

MBEDTLS_PK_ECKEY,

MBEDTLS_PK_ECKEY_DH,

MBEDTLS_PK_ECDSA,

MBEDTLS_PK_RSA_ALT,

MBEDTLS_PK_RSASSA_PSS,

MBEDTLS_PK_SM2,

} mbedtls_pk_type_t;

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

2. 摘要算法类型mbedtls_md_type_t

typedef enum {

MBEDTLS_MD_NONE=0,

MBEDTLS_MD_MD2,

MBEDTLS_MD_MD4,

MBEDTLS_MD_MD5,

MBEDTLS_MD_SHA1,

MBEDTLS_MD_SHA224,

MBEDTLS_MD_SHA256,

MBEDTLS_MD_SHA384,

MBEDTLS_MD_SHA512,

MBEDTLS_MD_RIPEMD160,

MBEDTLS_MD_SM3,

} mbedtls_md_type_t;

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

3. 公钥上下文mbedtls_pk_context

/**

* \brief Public key container

*/

typedef struct

{

const mbedtls_pk_info_t * pk_info; /**< Public key informations 公钥信息 */

void * pk_ctx; /**< Underlying public key context 底层公钥上下文*/

} mbedtls_pk_context;

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

4. 解析证书得到的mbedtls_pk_info_t

struct mbedtls_pk_info_t //解析证书得到的 { /** Public key type */ mbedtls_pk_type_t type; /** Type name */ const char *name; /** Get key size in bits */ size_t (*get_bitlen)( const void * ); /** Tell if the context implements this type (e.g. ECKEY can do ECDSA) */ int (*can_do)( mbedtls_pk_type_t type ); /** Verify signature *///验证签名,证书,秘钥交换时服务器签名(如果有的话) int (*verify_func)( void *ctx, mbedtls_md_type_t md_alg, const unsigned char *hash, size_t hash_len, const unsigned char *sig, size_t sig_len ); /** Make signature *///用秘钥来加密 int (*sign_func)( void *ctx, mbedtls_md_type_t md_alg, const unsigned char *hash, size_t hash_len, unsigned char *sig, size_t *sig_len, int (*f_rng)(void *, unsigned char *, size_t), void *p_rng ); /** Decrypt message *///秘钥交换,服务器解密使用 int (*decrypt_func)( void *ctx, const unsigned char *input, size_t ilen, unsigned char *output, size_t *olen, size_t osize, int (*f_rng)(void *, unsigned char *, size_t), void *p_rng ); /** Encrypt message */ //秘钥交换时加密秘钥用 int (*encrypt_func)( void *ctx, const unsigned char *input, size_t ilen, unsigned char *output, size_t *olen, size_t osize, int (*f_rng)(void *, unsigned char *, size_t), void *p_rng ); /** Check public-private key pair */ int (*check_pair_func)( const void *pub, const void *prv ); /** Allocate a new context */ void * (*ctx_alloc_func)( void ); /** Free the given context */ void (*ctx_free_func)( void *ctx ); /** Interface with the debug module */ void (*debug_func)( const void *ctx, mbedtls_pk_debug_item *items ); };

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

四、mbedTLS使用事例

下面我们通过一个示例来说明如何使用mbedtls。这个示例通过介绍如何使用HMAC算法生成一个消息认证码。

hmac-test.c代码如下:

#include <string.h> #include <stdio.h> #include "mbedtls/md.h" #define mbedtls_printf printf int main(void) { int ret; unsigned char secret[] = "a secret"; unsigned char buffer[] = "some data to hash"; unsigned char digest[32]; mbedtls_md_context_t sha_ctx; mbedtls_md_init(&sha_ctx); memset(digest, 0x00, sizeof(digest)); ret = mbedtls_md_setup(&sha_ctx, mbedtls_md_info_from_type(MBEDTLS_MD_SHA256), 1); if (ret != 0) { mbedtls_printf(" ! mbedtls_md_setup() returned -0x%04x\n", -ret); goto exit; } mbedtls_md_hmac_starts(&sha_ctx, secret, sizeof(secret) - 1); mbedtls_md_hmac_update(&sha_ctx, buffer, sizeof(buffer) - 1); mbedtls_md_hmac_finish(&sha_ctx, digest ); mbedtls_printf("HMAC: "); for (int i = 0; i < sizeof(digest); i++) mbedtls_printf("%02X", digest[i]); mbedtls_printf("\n"); exit: mbedtls_md_free( &sha_ctx ); return ret; }

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- hmac算法需要两个参数,一个称为秘钥,此处为secret,另一个称为消息,此处为buffer

- 消息认证码保留在 digest 数组中

- 此处hmac算法选择sha256算法作为单向散列函数,所以hmac的计算结果一定为32字节

在mbedtls中,消息认证码的生成分为三个步骤:

- mbedtls_md_hmac_starts 设置密钥

- mbedtls_md_hmac_update 填充消息,本示例仅填充了一次

- mbedtls_md_hmac_finish 生成消息认证码,结果保存至digest中

最后把digest使用HEX格式打印至控制台。

五、mbedTLS_API分析

应用层 API 是提供给用户在 App 中直接使用的 API,这部分 API 屏蔽了 mbedtls 内部具体的操作步骤,简化了用户使用。

这里分享 【ARM mbedtls API】 手册给大家。

六、mbedtls安装与入门

如果你实在忍不住你的手,想自己实际操作一下,可以参考前辈的这篇blog:【mbedtls安装与入门】

https://blog.csdn.net/HORHEART/article/details/119973660

https://www.cnblogs.com/god-of-death/p/14365980.html