- 13、Flutter Widget - ImageFilter;

- 2Spring Boot 多环境配置:YML 文件的三种高效方法_springboot yml 环境变量

- 3基于模型预测控制与最优控制理论的Carsim和Matlab simulink联合仿真——实现汽车主动避撞和跟车功能(ACC自适应巡航),基于模型预测控制和最优控制理论的Carsim与Matlab si_simulink跟车模型

- 4python爬虫从入门到实战时间_Python爬虫从入门到实战课程

- 5MySQL InnoDB的读写参数优化_mysql innodb 优化

- 6Windows 应急流程及实战演练_服务器操作系统演练过程

- 7对于云计算,大数据和人工智能与物联网的认识及理解_谈谈你对物联网,大数据,人工智能的理解和发展

- 8SQL语句,精简版_sql精简版

- 9AList dokcer安装及百度网盘挂载_alist docker

- 10如何在gitee创建账号和提交项目代码_gitee的账户如何注册

Linux系统配置核查-【等保测评】网络安全等级保护测评 S3A3 计算环境操作系统(Linux)_等保 s3a3(3)_等保三级linux系统设置

赞

踩

给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

PASS_MIN_DAYS 5

PASS_MIN_LEN 8

PASS_WARN_AGE 7

用户口令8位,采用大小写字母、数字和特殊字符组合,有效期为90天。

查询限制口令的重复使用次数:cat /etc/pam.d/system-auth

限制重复使用次数为5次。

查看系统账户的有效期:cat /etc/login.def、cat /etc/shadow,或者查看每个账户的状态:chage -l account,如:chage -l root

两次改变密码之间相距的最小天数 :5

两次改变密码之间相距的最大天数 :90

在密码过期之前警告的天数 :7

或者 服务器采用账户+口令的方式进行登录,身份标识具有唯一性,已设置口令复杂度,由大写字母、小写字母、数字、特殊字符至少三种混合组成,口令最小长度为8位,已设置口令定期更换时长为90天。 经核查:1)/etc/shadow第二字段不为空,访问操作系统需要用户输入账户和密码;2)/etc/passwd文件中不存在同名用户,且无法创建同名用户,提供有用户身份标识唯一性检查功能;3)/etc/shadow文件中操作系统第二字段均不为空,不存在空口令账户;4)/etc/login.defs文件中配置PASS\_MAX\_DAYS:99999、PASS\_MIN\_DAYS:0 、PASS\_MIN\_LEN 5、PASS\_WARN\_AGE:7;/etc/pam.d/system-auth文件中未设置密码复杂度pam\_pwquality.so try\_first\_pass local\_user\_only retry=3 minlen=8 lcredit=-1 ucredit=-2 dcredit=-4 ocredit=-1 difok=3 enforce\_for\_root authtok\_type=;5)当前root口令由12位大小写字母、数字和特殊符号组成,口令未定期更换。 **b)应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施。** ****符合建议项**** 1、登录失败:查看相关配置文件是否配置登录失败处理策略

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

cat /etc/pam.d/system-auth

cat /etc/pam.d/password-auth

cat /etc/pam.d/sshd

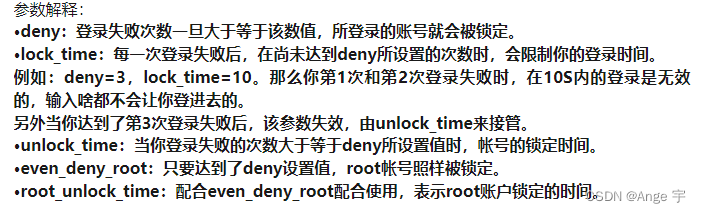

最多连续5次认证登录都出错时,600秒后解锁,root用户也可以被锁定,root用户600秒后解锁。

**添加位置要写在第一行,即#%PAM-1.0的下面。**

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

auth required pam_tally2.so onerr=fail deny=5 unlock_time=600 even_deny_root root_unlock_time=600

1.1 限制ssh登录失败处理功能 修改配置文件sshd文件: 在/etc/pam.d/sshd文件(注意添加位置,和pam.d模块判定方式有关): auth required pam\_tally2.so deny=5 unlock\_time=300 even\_deny\_root root\_unlock\_time=300 连续登录失败5次后,锁定该账户300S。立即生效,无需重启服务。 1.2 限制从终端(本地登录)的登录失败处理功能 修改system-auth文件: 在/etc/pam.d/system-auth文件下添加上述对应参数即可生效。 auth required pam\_tally2.so deny=5 unlock\_time=300 even\_deny\_root root\_unlock\_time=300  在SSH配置文件

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

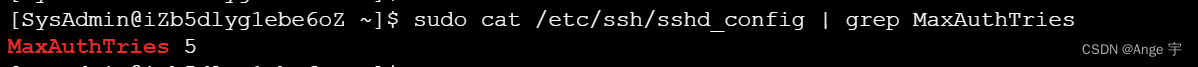

cat /etc/ssh/sshd_config | grep MaxAuthTries

2、查看是否配置登录会话超时策略:

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

cat /etc/profile

是否存在

- 1

- 2

- 3

- 4

- 5

export TMOUT=900

readonly TMOUT

或

echo $TIMEOUT

echo $TMOUT

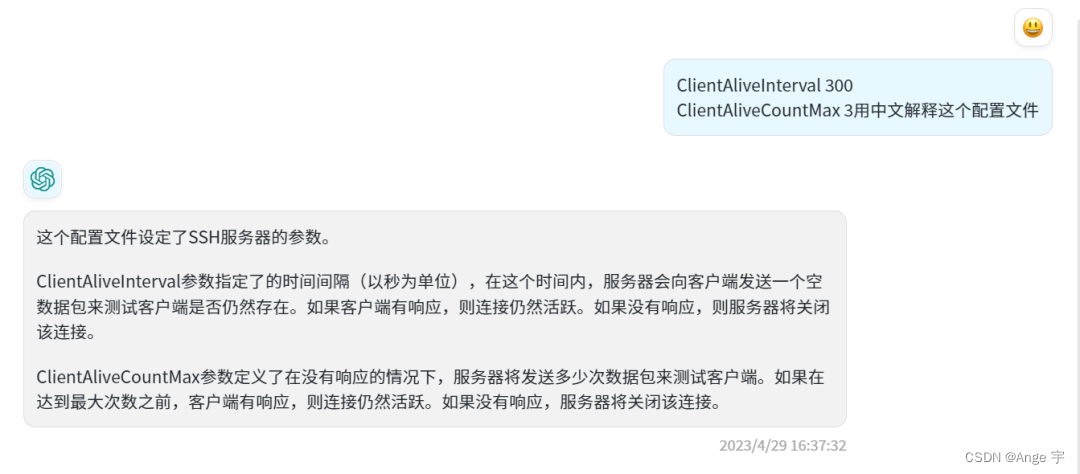

2.操作超时自动退出功能 2.1 全局配置TMOUT值 在/etc/profile文件下添加:TMOUT=600 对所有登录方式生效。 记得刷新 source /etc/profile (ps:对FTP登录方式无效) 一般应该是在/etc/profile这个文件中对所有用户进行设置,可能有极个别的会单独为每个用户配置超时时间。 所以直接查看/etc/profile文件内容,然后再用echo $TMOUT语句看看运行环境中的TMOUT变量到底是多少。 在SSH上配置

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

cat /etc/ssh/sshd_config | grep ClientAliveInterval

**结果记录**

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

1)经核查,配置并启用登录失败处理功能,查看登录失败处理功能相关参数,cat /etc/pam.d/system-auth 文件中存在“auth required pam_tally2.so onerr=fail deny=5 unlock_time=600 even_deny_root root_unlock_time=600

”;

2)经核查,配置并启用了限制非法登录功能,所有用户登录失败5次锁定600秒;

3)经核查,配置并启用登录连接超时及自动退出功能,本地登录超时时间900秒,远程登录超时时间300秒。

**c)当进行远程管理时,应采取必要措施防止鉴别信息在网络传输过程中被窃听。**

****符合建议项****

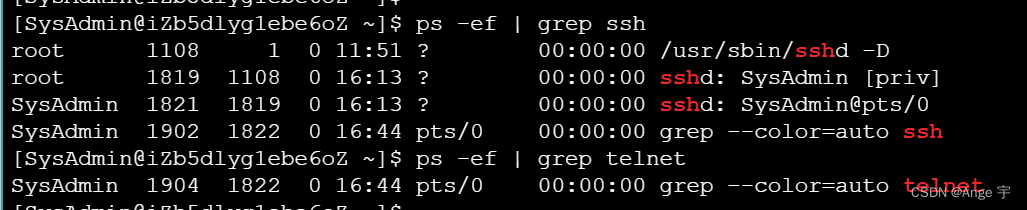

检查远程管理方式

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

ps -ef | grep ssh

ps -ef | grep telnet

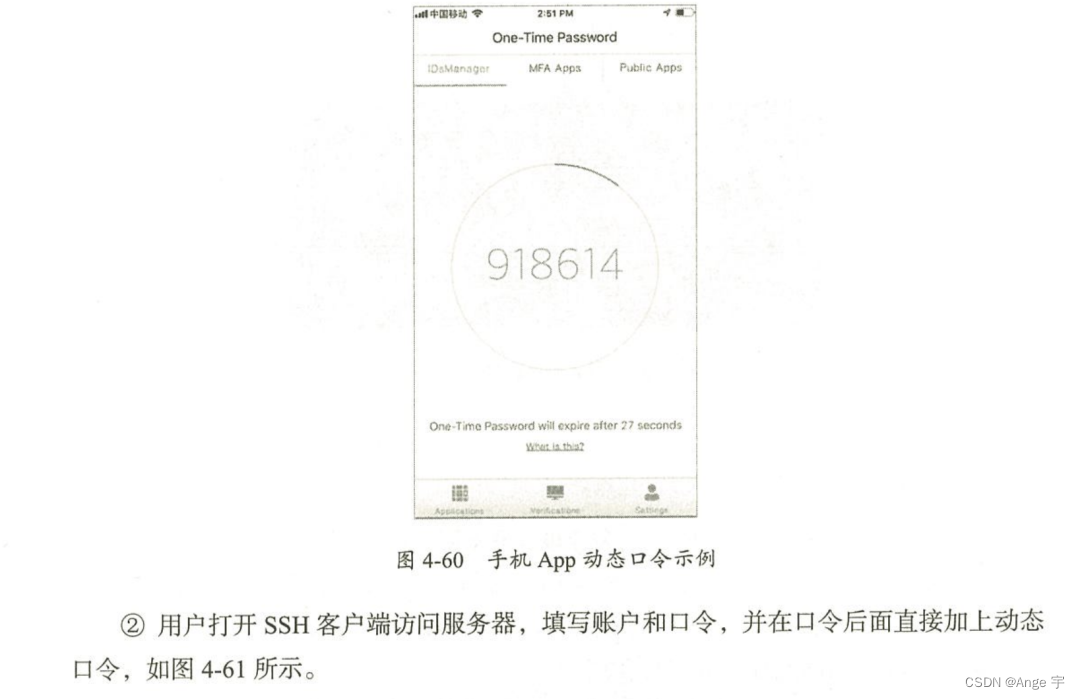

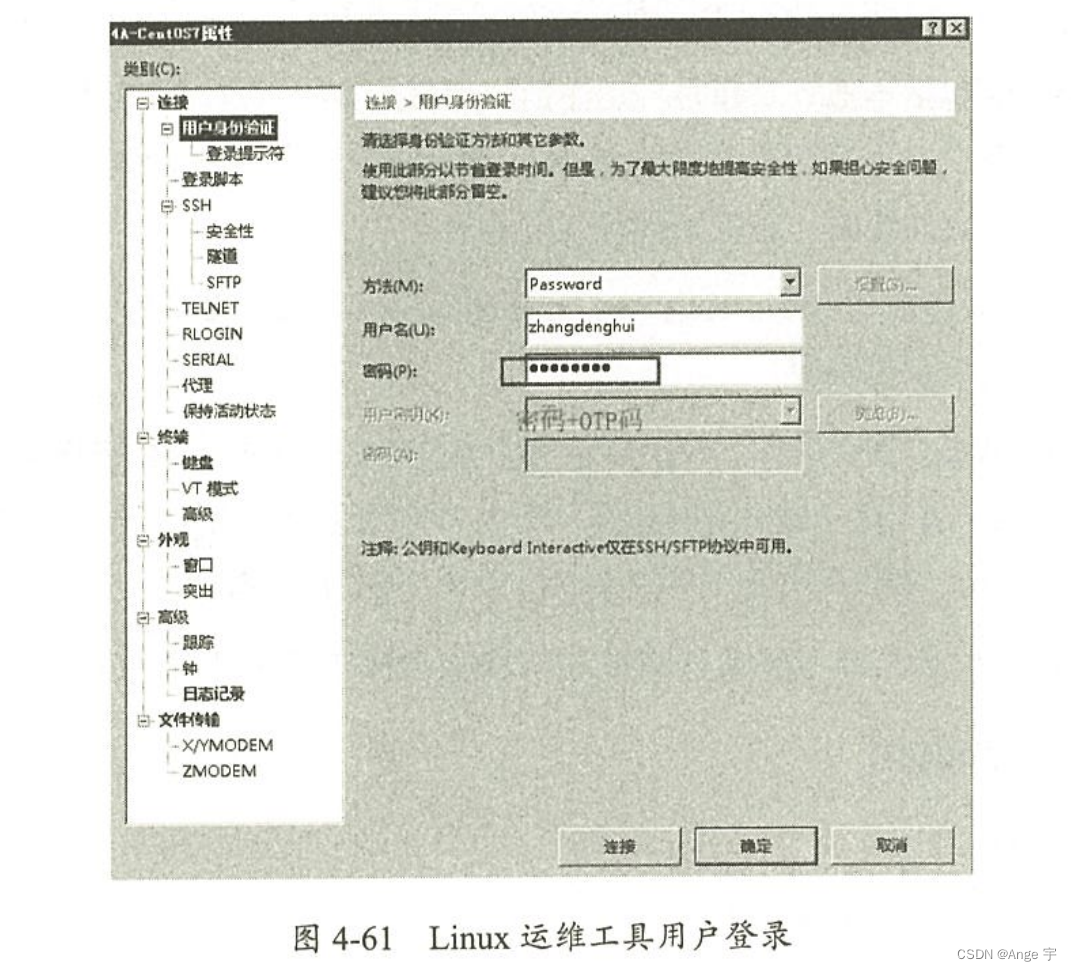

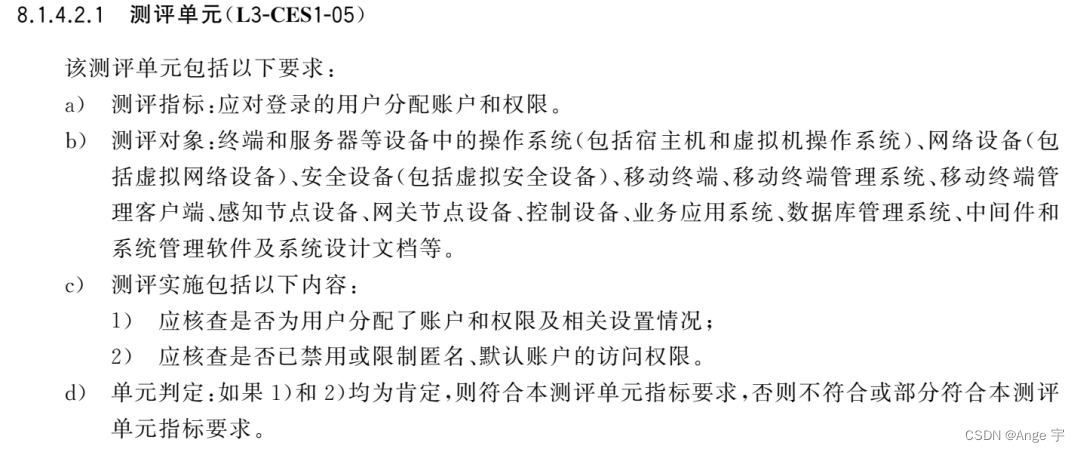

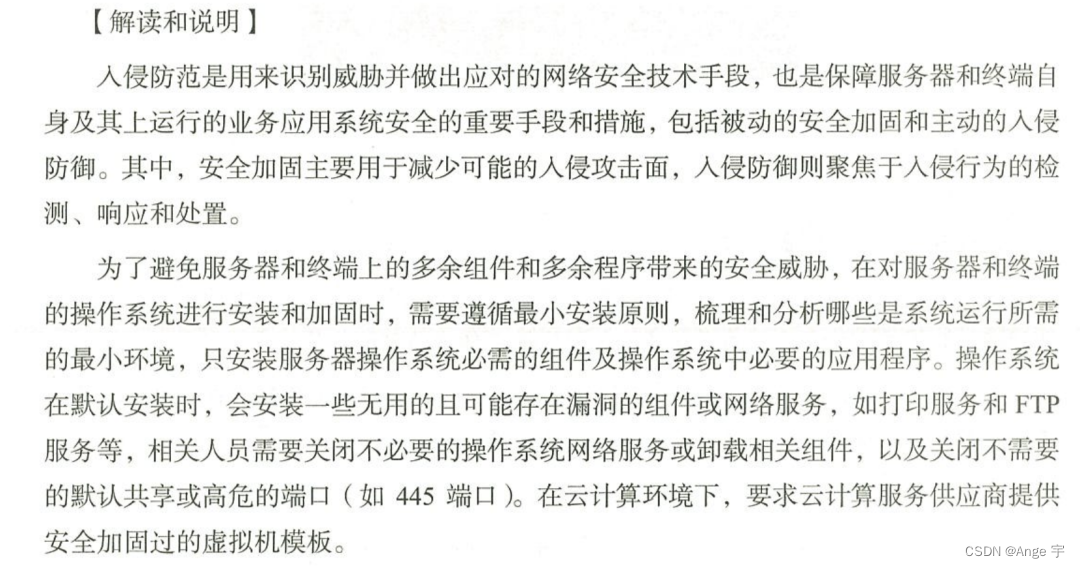

netstat -tuanp 先查看端口情况,看到不对劲的,立马去看看是不是开了telnet netstat -tlnp | grep ssh 查看远程管理是否使用SSH方式进行远程管理。  ****结果记录**** 经核查,用户通过堡垒机输入账号密码通过SSH协议远程登录服务器,可以防止鉴别信息在网络传输过程中被窃听。 **d)应采用两种或两种以上组合的鉴别技术对用户进行身份鉴别,且其中一种鉴别技术至少应使用动态口令、密码技术或生物技术来实现。** ********符合建议项********    **结果记录** 经核查,用户在登录操作系统的过程中只使用了口令鉴别技术,未采用动态口令、数字证书、生物技术或设备指纹等鉴别技术对用户身份进行鉴别。 ## **访问控制**         **应用指南**       **a)应对登录的用户分配账户和权限。** ******符合建议项****** **创建用户,三权分立** cat /etc/passwd 查看目前存在哪些帐户,询问管理员,是否启用访问控制功能,是否依据安全策略控制用户对资源的访问。

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

- 81

- 82

- 83

- 84

- 85

- 86

- 87

- 88

- 89

- 90

- 91

- 92

- 93

- 94

- 95

- 96

- 97

- 98

- 99

- 100

- 101

- 102

- 103

- 104

- 105

- 106

- 107

ls -l /etc/passwd /etc/shadow /etc/sudoers /etc/group /etc/gshadow /etc/profile /etc/crontab /etc/securetty /etc/ssh/ssh_config /etc/ssh/sshd_config

一、确定当前账户情况 通过查看/etc/passwd、/etc/shadow、/etc/group文件,查看可登录的普通账户有哪些,以及用户组的情况。 1.通过文件来判断: 1.1 /etc/passwd文件:  通过该文件,判断出哪些是普通用户(UID>1000,该设置值在login.defs文件中)、系统用户(UID<1000)和超级用户(UID=0)。 再判断哪些用户不可登录,如shell字段为/sbin/nologin、/bin/false的就不可登录。 **通过id命令查看,用法:id [user]** 包含用户id,用户组id,附加组id,若不指定用户,则默认显示当前用户基本信息 1.2 /etc/shadow文件:  用户第二字段为\*或!!为锁定状态,不允许登录。 **结果记录** 1)经核查,为用户分配了账户和权限,目前系统内账号包括超级管理员root、系统管理员SysAdmin、安全管理员SecAdmin、审计管理员AudAdmin; 2)经核查,不存在匿名,默认用户只允许超级管理员可以登录。/etc/group权限644,/etc/passwd权限为644,/etc/shadow权限为000,/etc/profile权限为644,/etc/crontab权限为644,/etc/ssh/sshd\_config权限为400。 **b) 应重命名或删除默认账户,修改默认账户的默认口令。** ********符合建议项********

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

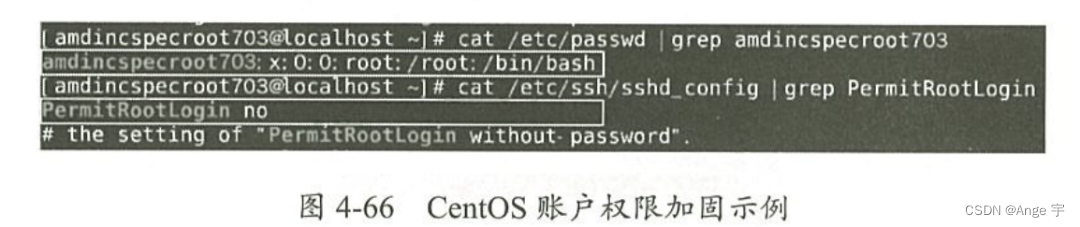

cat /etc/passwd

cat /etc/shadow

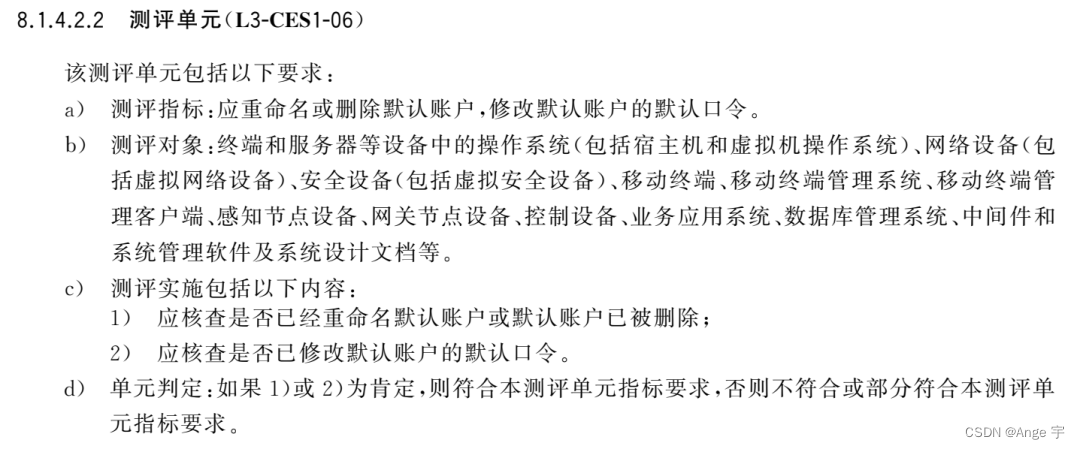

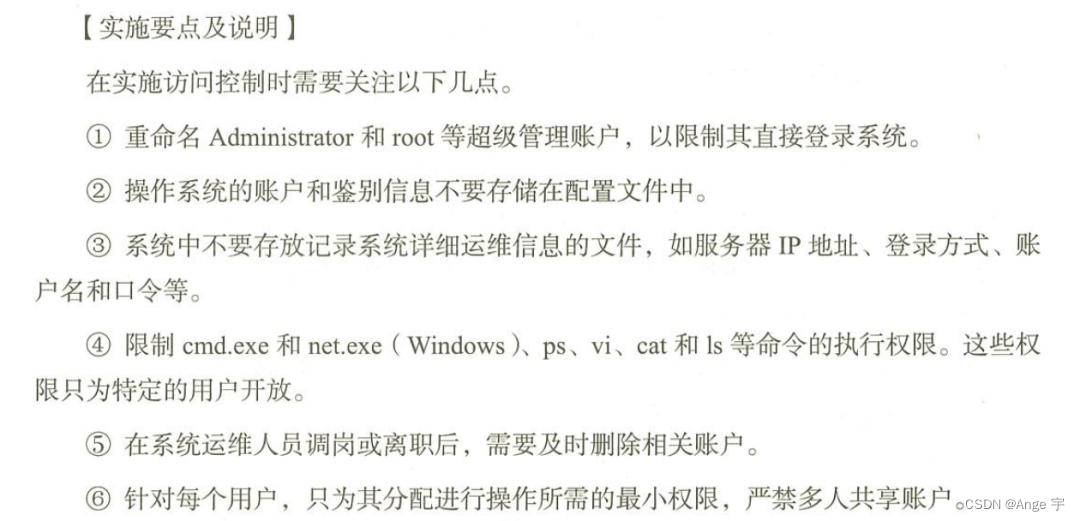

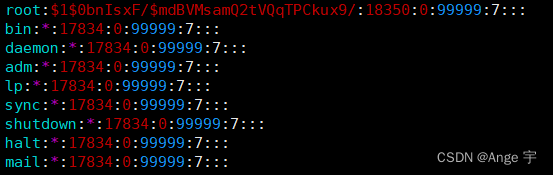

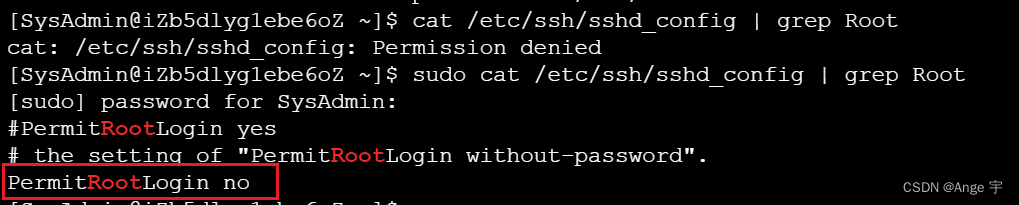

记录没有被禁用的系统默认的用户名 bin、daemon、shutdown、halt、sync、adm、lp、news、uucp、operator、games、gopher 删除多余用户 删除多余用户组 groupdel groupname:adm、lp、news、uucp、games、dip、pppusers、popusers、slipusers **正常情况下Linux默认账户除了root都被禁止登录了,所以我们正常考虑的话就考虑root账户。限制默认账户的方式有很多种,譬如重命名、禁用、降低权限、限制远程访问等等。针对Linux系统,一般不会去重命名或者禁用root,用的比较多的就是限制root账户远程登录。** 2、查看远程连接是否 PermitRootLogin no

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

cat /etc/ssh/sshd_config | grep Root

确认 /etc/ssh/sshd\_config 中 PermitRootLogin 参数配置 PermitRootLogin,yes代表允许root远程ssh登录,no代表禁止ssh远程登录

核查

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

/etc/ssh/sshd_config

- 1

- 2

cat /etc/ssh/sshd_config

cat /etc/ssh/sshd_config | grep Root

PermitRootLogin no

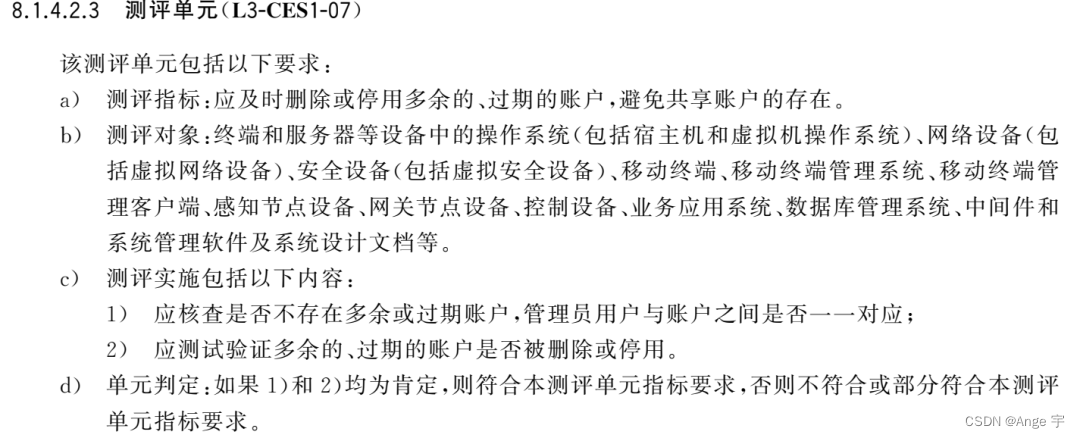

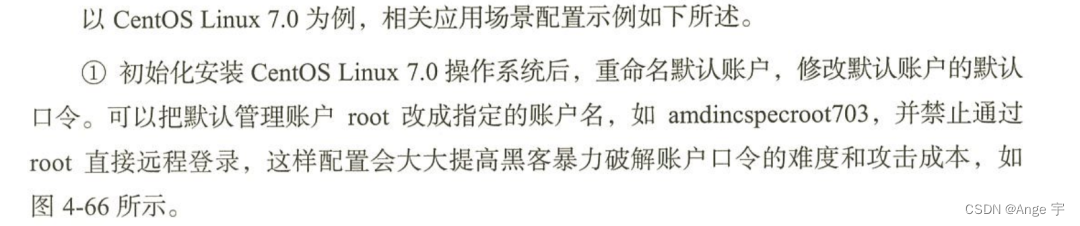

********结果记录******** 经核查,其他默认用户均已禁用,默认账户超级管理员root的默认口令已修改。查询配置文件/etc/ssh/sshd\_config,SSH 远程管理 PermitRootLogin 状态为no,禁止root用户远程登录。 **注意** 需要重命名root或者禁用删除,但依据 28448-2019,1、2为或的关系,满足一个就给符合  **c) 应及时删除或停用多余的、过期的账户,避免共享账户的存在。** **********符合建议项********** 确认管理人员与账户之间的对应关系,确认是否存在多人共用统一账户的情况存在。 **********结果记录********** 经核查,系统目前只启用root、SysAdmin、SecAdmin、AudAdmin,不存在多余或过期账户,管理员用户与账户之间是否一一对应。 **d)应授予管理用户所需的最小权限,实现管理用户的权限分离。** ************符合建议项************ 具有最少4个账户(包括一个超管权限账户root),然后对应到人 ● 三权分立原则 至少建立系统管理员、安全管理员、审计管理员三种权限帐号。 个人认为,不使用root超级管理员账户,该账户的管理权限应掌握在安全管理员手中,仅上线前用于环境部署工作。 可以参考能力验证给出的权限表  **1. 系统管理员** 用于管理整个系统,可在 /etc/sudoer 中授予各式各样的权限,但无审计管理的权限,不可中断审计进程及修改审计配置等,且不可威胁到root用户。可授予新增操作员、修改对应文件、服务等的一些操作管理。 例如仅可修改普通用户口令,不可修改root账户口令 **2. 安全管理员** 负责各类安全策略的制定与落实。包括不限于服务器口令安全策略、备份安全策略、审计安全策略、账户安全策略、防病毒策略、运维安全策略等等。例如: ⚫ 各类设备应划分系统管理员、安全管理员和审计管理员,此外数据库服务器应创建数据库管理员账号; ⚫ 应为每个用户创建账号并分配权限, 禁止出现共享账号。及时停用离职人员账号,避免出现多余账户; ⚫ 用户账户权限分配遵从“最小化”和“必须使用”原则,离岗人员的权限需收回; ⚫ 各类设备应仅允许审计管理员能够查询审计日志,管理日志策略、日志文件和日志进程; ⚫ 配置超时登录机制,登录用户无操作自动退出系统。其中, 关键资产阈值 15分钟, 重要资产阈值 30 分钟, 一般资产阈值 60 分钟。 **3. 审计管理员** 负责对系统审计日志方面的管理。 例如具有sudo systemctl audit(rsyslog)等进程的管理权限。 对于auidt,syslog轮替规则、审计规则具有配置权限等。 **4.操作员** 普通权限账户,用于正常的工作,无其他用途。 **结果记录** 1)经核查,系统进行角色划分,分为超级管理员、系统管理员、安全管理员、审计管理员; 2)经核查,管理用户的权限已经进行分离; 3)经核查,管理用户权限为其工作任务所需的最小权限。 **e)应由授权主体配置访问控制策略,访问控制策略规定主体对客体的访问规则。** **要求解读** 操作系统的访问控制策略应由授权主体(例如安全管理员)进行配置,非授权主体不得更改访问控制策略。访问控制策略规定了操作系统用户对操作系统资源(例如文件和目录)具有哪些权限、能进行哪些操作。通过在操作系统中配置访问控制策略,可以实现对操作系统各用户权限的限制。 ****结果记录**** 1)经核查,系统由授权主体安全管理员SecAdmin负责配置访问控制策略; 2)经核查,授权主体安全管理员SecAdmin依据安全策略配置了主体对客体的访问规则并统一管理; 3)经测试,系统管理员SysAdmin和审计管理员AudAdmin不可越权访问。 **f)访问控制的粒度应达到主体为用户级或进程级,客体为文件、数据库表级。** **************符合建议项************** 依据能力验证官方给出的结果记录描述,该条对于操作系统自主访问控制基本默认符合。 主体为用户级,客体为文件、目录级别。 **结果记录**

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

- 81

- 82

- 83

- 84

- 85

- 86

- 87

- 88

- 89

- 90

- 91

- 92

- 93

- 94

- 95

- 96

- 97

- 98

- 99

- 100

- 101

- 102

- 103

- 104

- 105

- 106

- 107

- 108

- 109

- 110

- 111

- 112

- 113

- 114

- 115

- 116

- 117

- 118

- 119

- 120

- 121

- 122

- 123

- 124

- 125

- 126

- 127

- 128

- 129

- 130

- 131

- 132

- 133

- 134

- 135

- 136

- 137

- 138

- 139

经核查,访问控制策略的控制粒度达到主体为用户级或进程级,客体为文件、数据库表、记录或字段级。查看cat /etc/login.defs中的Umask为077。

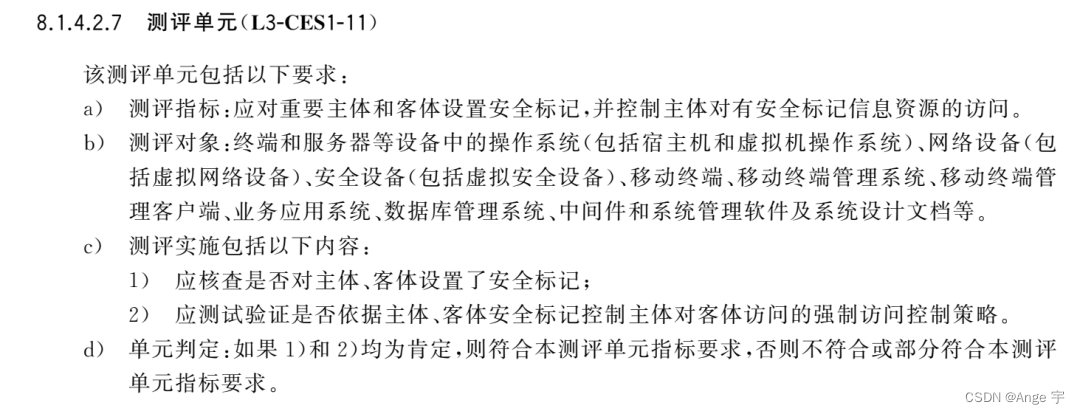

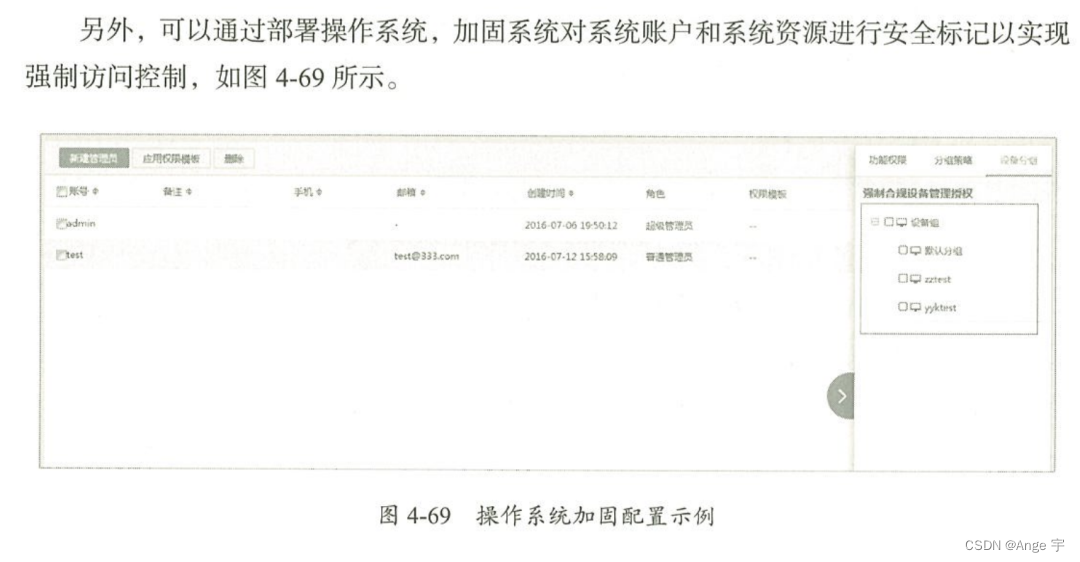

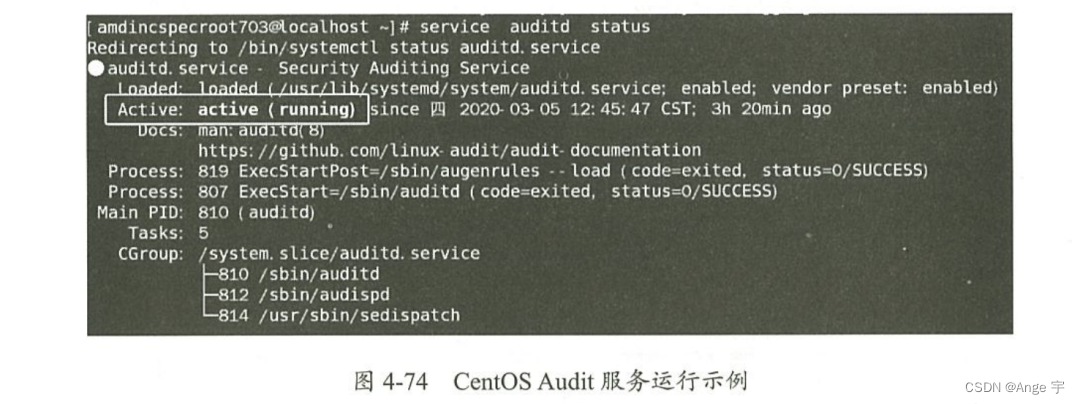

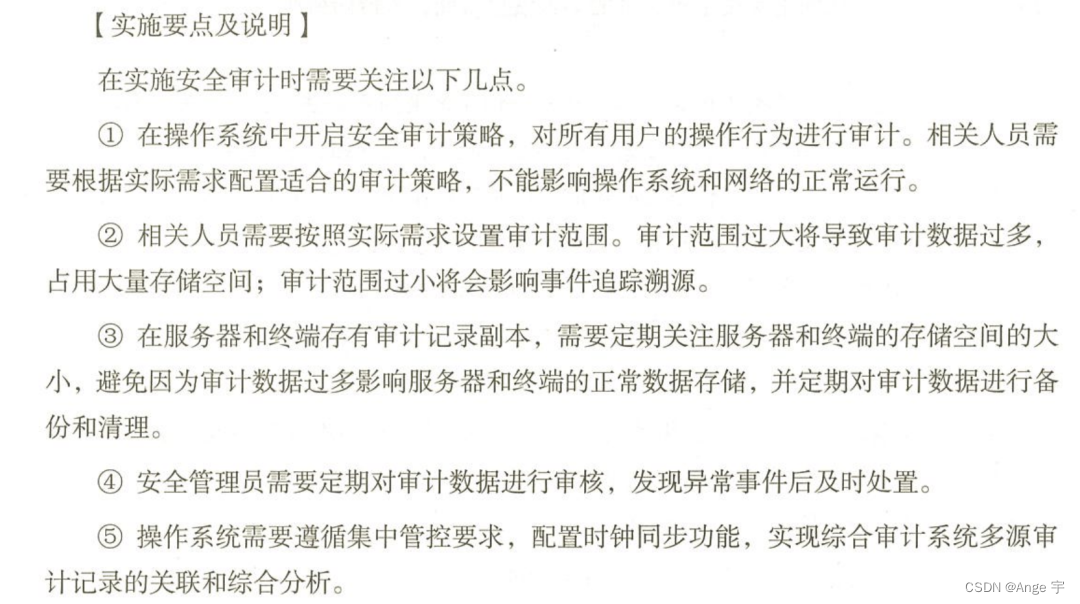

**g)应对敏感信息资源设置安全标记,并控制主体对有安全标记信息资源的访问。** **要求解读** 敏感标记是强制访问控制的依据,主体和客体都有,存在形式多样,既可能是整型数字,也可能是字母,总之,它表示主体和客体的安全级别。敏感标记由强认证的安全管理员设置。安全管理员通过对重要信息资源设置敏感标记来决定主体以何种权限对客体进行操作,实现强制访问控制。 在操作系统能够对信息资源设置敏感标记的前提下,应严格按照安全策略控制用户对相关资源的操作。 这条应该是作为做等保人员比较难测评的一条条款了,其实做了这么久,也不太明白真实符合的情况是什么样的,因为客户基本不可能会去自己配置。初级书中叫我们去查看 /etc/selinux/config 这个文件,这里可以使用 sestatus 命令查看,确认状态为 enabled,再确认具体的工作模式   **结果记录** 经核查,系统未对主体、客体设置安全标记。 ## **安全审计** **基本要求**  **测评要求**     **应用指南**       **a) 应启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计。** ****************符合建议项**************** 1、检查系统是否开启审计功能:

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

- 81

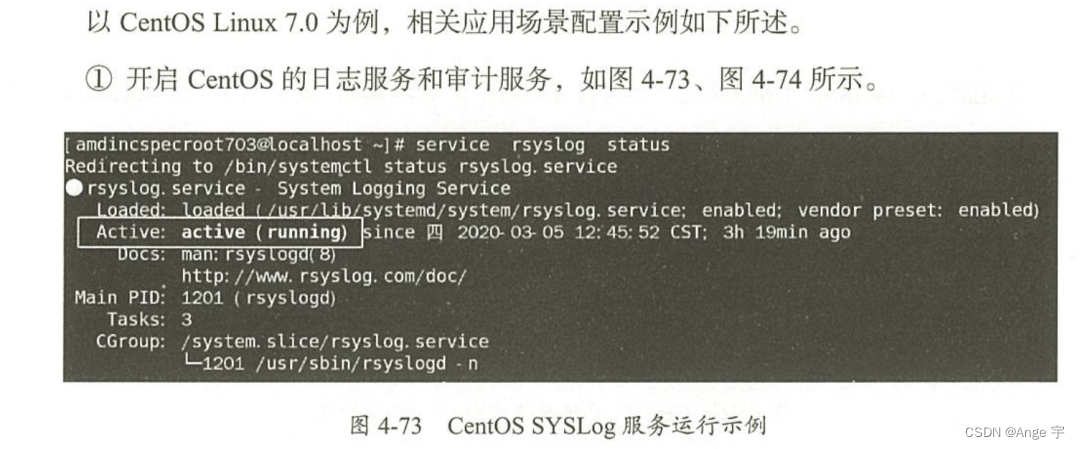

systemctl is-enabled auditd

Syslog and audit status

systemctl status auditd

systemctl status rsyslog

service auditd status

service rsyslog status

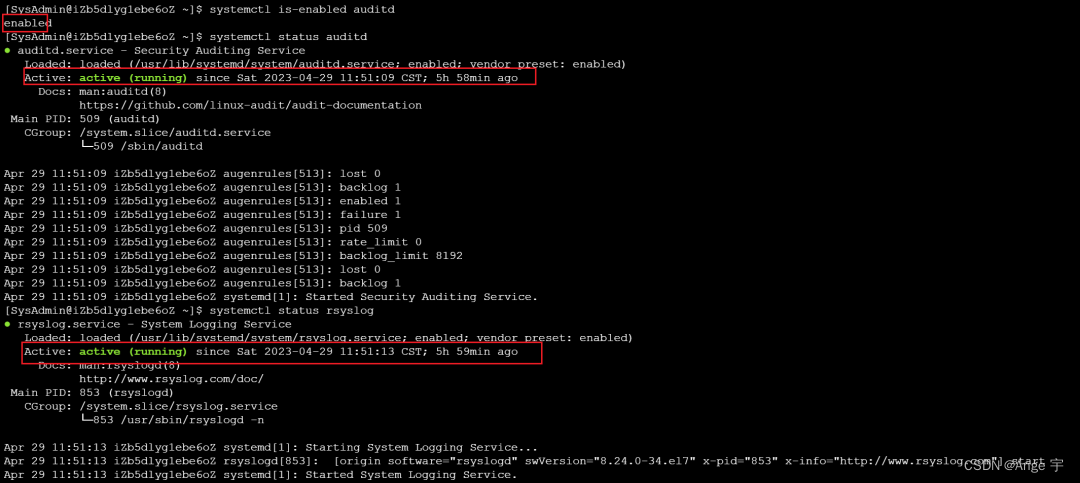

2、是否审核了审计功能启用前的进程:

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

grep “^\s*linux” /boot/grub2/grub.cfg

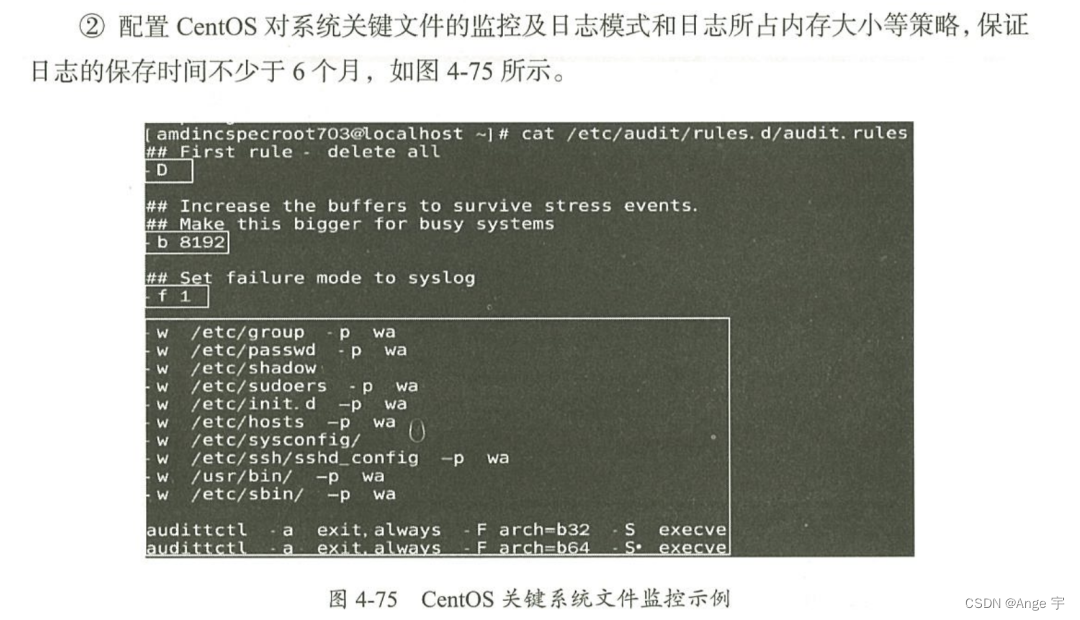

3、查看audit.rules中是否记录了修改日期和时间信息的事件(time-change)、修改用户/组信息事件(identity)、修改系统网络环境事件(system-locale)、记录用户登录退出事件(logins)、会话初始化信息(session)、访问控制权限修改事件(perm\_mod)、未经授权的文件访问失败事件(access)、记录文件被重命名或修改属性、系统管理员操作(action)、内核模块的加载和卸载(modules)等等。

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

cat /etc/audit/audit.rules

ausearch -ts today  4、若有第三方审计工具或系统则记录其运行状态是否正常。 /var/log/messages 系统启动后的信息和错误日志,是Red Hat Linux中最常用的日志之一 /var/log/secure 与安全相关的日志信息 /var/log/maillog 与邮件相关的日志信息 /var/log/cron 与定时任务相关的日志信息 /var/log/spooler 与UUCP和news设备相关的日志信息 /var/log/boot.log 守护进程启动和停止相关的日志消息

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

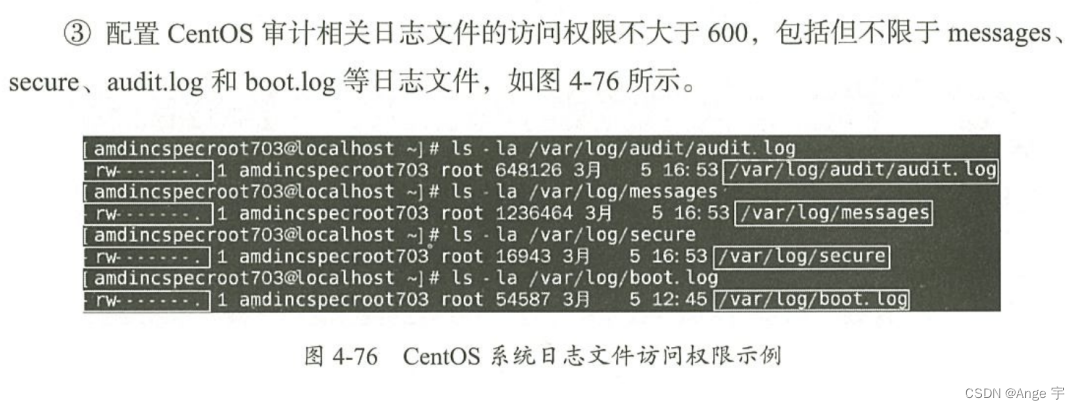

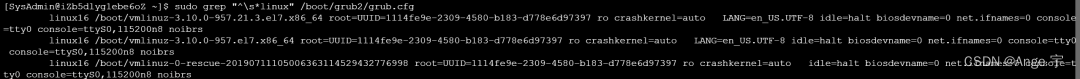

ls -l /var/log/secure /var/log/audit/audit.log /var/log/cron /var/log/lastlog /var/log/messages /etc/rsyslog.conf /etc/audit/auditd.conf

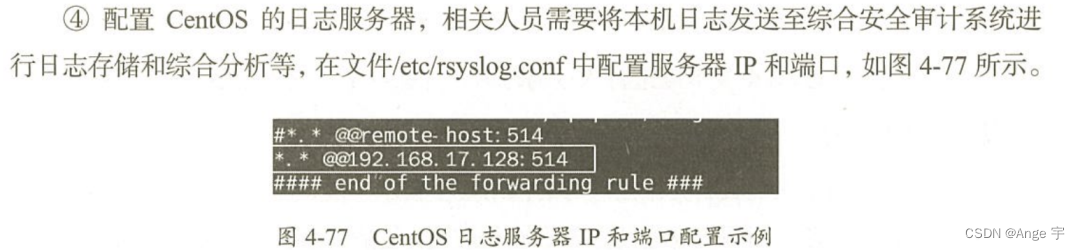

**结果记录** 1)经核查,系统开启了安全审计功能,系统审核策略:rsyslog.service和auditd.service均为active (running) ,可保证6个月留存期; 2)经核查,部署了外部Syslog日志服务器收集审计日志,审计范围覆盖到每个用户; 3)经核查,部署了外部Syslog日志服务器收集审计日志,对重要的用户行为和重要安全事件进行审计。 **b) 审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息。** **符合建议项** **1. 查看当前系统时间:**date 确认当前系统时间是否为北京时间。 **2. 查看日志信息(默认符合)**

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

ausearch -i |more

在/var/log/目录下的文件中查看即可,如message日志  **结果记录** 经核查,Linux日志包括类型、信息、pid、uid、auid、ses、具体信息、用户名、地址、终端、结果。同时部署外部Syslog日志服务器收集审计日志,审计记录信息包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息。 **c) 应对审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖等。** **1.确认本地审计记录文件权限** 日志文件权限不高于644   **2.是否定期备份** 确认是否将syslog、audit日志定期备份到日志审计设备中(可以问业主如果没做外发有无设置日志定期保存到别的地方,如果是初测一般都没做) **3.查看轮替规则** 若未定期备份审计记录,确认各日志的轮替规则 syslog配置文件 /etc/logrotate.conf

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

weekly #每周清理一次日志文件

rotate 4 #保存四个轮换日志

create #清除旧日志的同时,创建新的空日志文件

dateext #使用日期为后缀的回滚文件 #可以去var/log目录下看看

include /etc/logrotate.d #包含/etc/logrotate.d目录下的所有配置文件

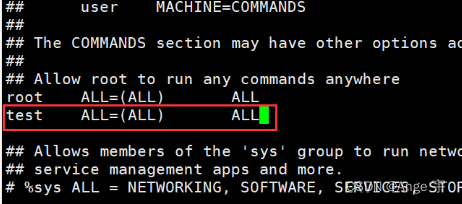

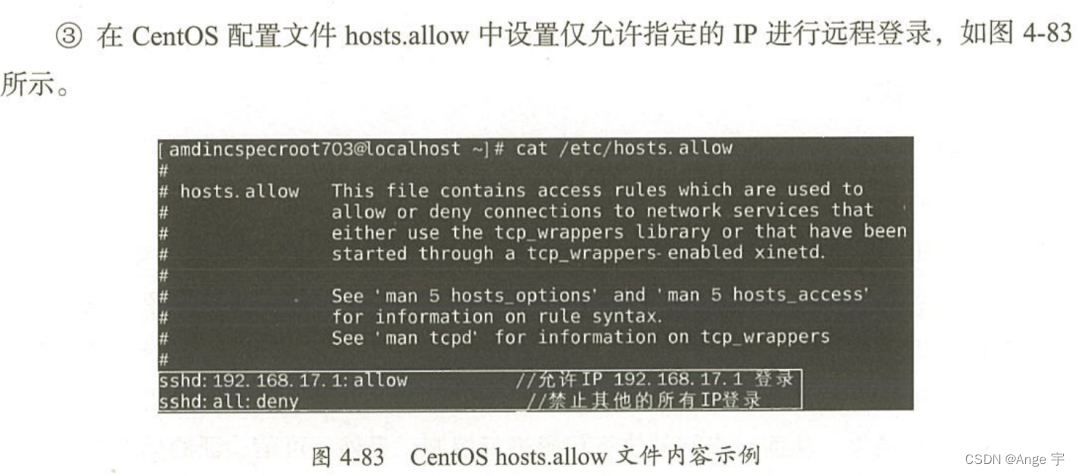

**结果记录** 1)经核查,采取了保护措施对审计记录进行保护,日志数据本地保存,覆盖周期不小于6个月; 2)经核查,部署了外部Syslog日志服务器收集审计日志,对审计记录进行定期备份,每6个月打包一次审计记录。 **d) 应对审计进程进行保护,防止未经授权的中断。** ******符合建议项****** **1. 判断哪些用户可以对审计进程进行操作** 默认情况下,仅root权限账户可中断审计进程 查看sudo文件配置情况:cat /etc/sudoers,若存在以下配置,则能中断审计进程  **结果记录** 经核查,通过系统管理员SysAdmin和安全管理员SecAdmin无法中断审计进程。同时部署了外部Syslog日志服务器收集审计日志,对审计记录进行定期备份,每6个月打包一次审计记录。 ## **入侵防范** **基本要求**  **测评要求**     **应用指南**      **a) 应遵循最小安装的原则,仅安装需要的组件和应用程序。** ********符合建议项******** 查询linux中安装的程序,一般使用yum list installed 或者rpm -qa,关键是linux中随随便便都安装得有几百个组件,而且很多组件都是存在着依赖关系。你很难或者至少很难快速的判断某组件到底是必需的还是非必需的,而被测评单位方的人也一样,他也不可能知道。 感觉从上述命令中非常难下手,稍微明显一些的,可以查看开机自启服务

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

- 81

- 82

- 83

- 84

- 85

- 86

- 87

- 88

systemctl list-unit-files | grep enabled

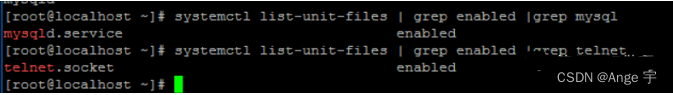

有些可能明显用不到的,比如web应用服务器上留有当时测试的mysql 程序,后续项目更新升级后使用数据库服务器,而原先的就忘了卸载删除。以及一些明显有问题的服务,例如 telnet。  1.查看是否启用多余的inetd.Services服务: chkconfig --list

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

Chargen services、daytime services、Discard wervices、Echo services、Time services

以上服务均为Debug和测试时使用。

- 1

- 2

- 3

- 4

- 5

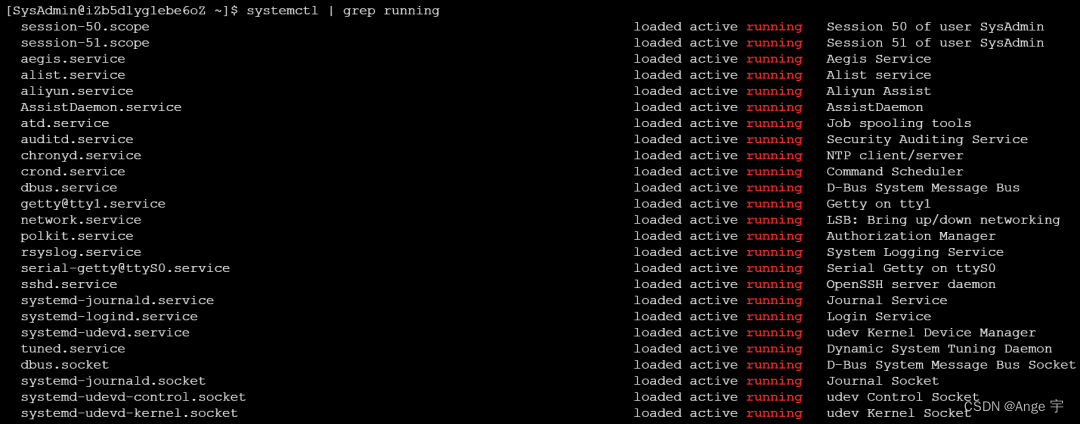

systemctl | grep running

是否对安全隐患的漏洞进行补丁修补或指定补丁策略。

2.查看已安装组件和应用程序

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

yum list installed

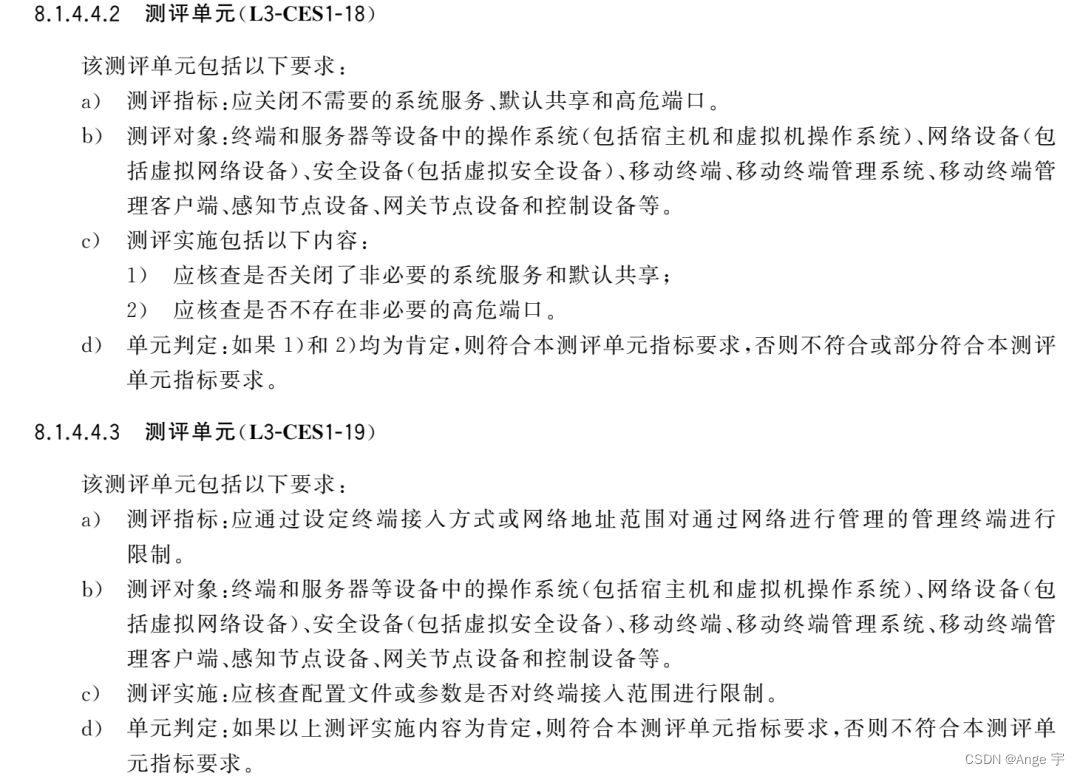

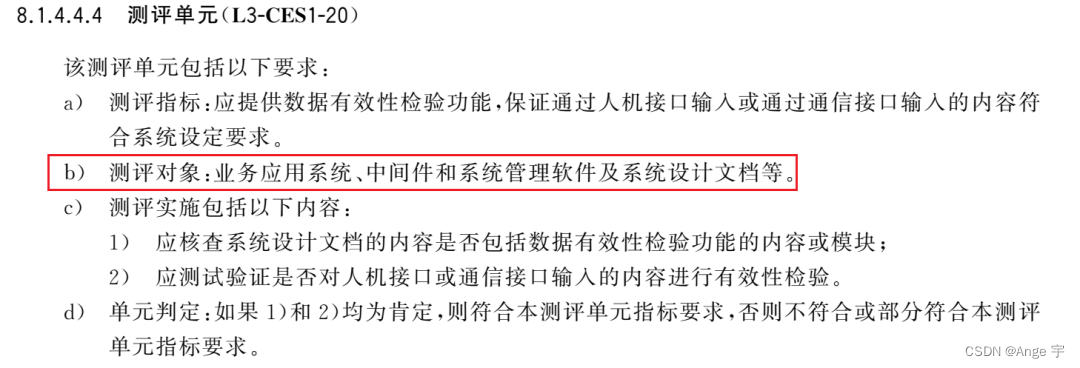

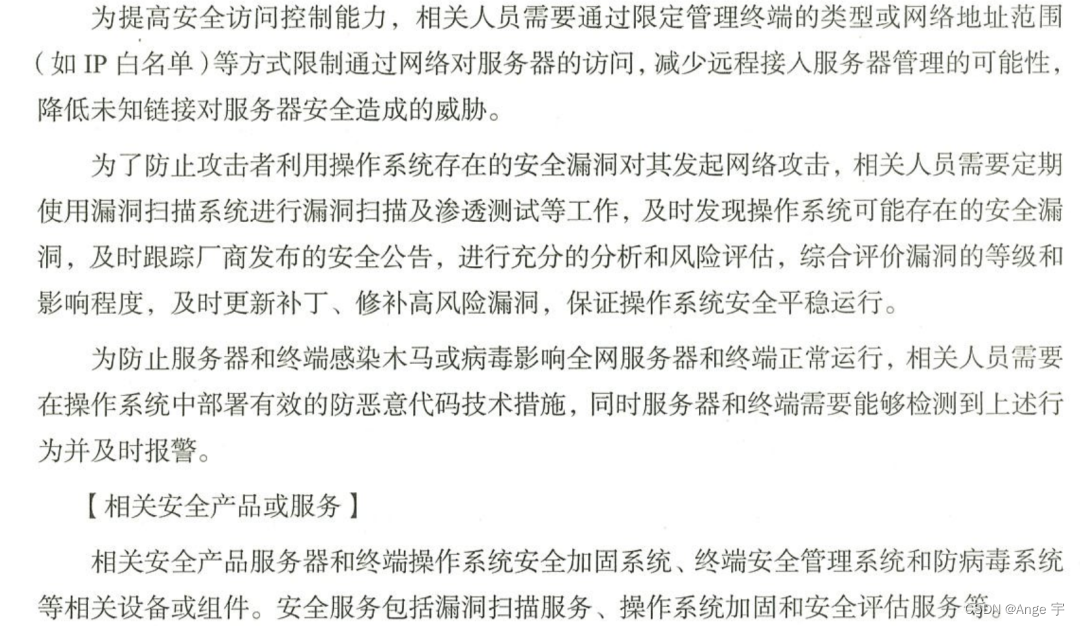

**结果记录** 1)经核查,服务器遵循最小安装原则; 2)经核查,服务器未安装非必要的组件和应用程序。 **b) 应关闭不需要的系统服务、默认共享和高危端口。** **1. 服务** 对于组件、服务、进程、端口而言,它们之间是存在着关系的:安装程序-->启动相关服务-->启动相关进程-->监听相关端口。而且,一个程序(组件)可能有数个服务,而一个服务也可能实际启动了数个进程,当然一个进程应该就对应一个端口。 ● Centos 6.x使用 service --status-all 来查看服务 ● Centos 7.x 使用 systemctl 命令来查看服务 可以根据类型列出单元 systemctl list-units --type service 估计也看不太懂,具体哪些服务是多余的,看到有明显不符合的,例如telnet 之类的就给不符合吧 **2. 端口** 使用命令:netstat -tuanp 查看系统中监听的端口以及对应的进程,进行判断哪些是多余的服务、端口,一般默认装机完毕25、111为多余端口,对应的服务也就是多余的。 **3. 共享情况** Linux 默认共享是没有的,但是可以安装对应的共享服务 **********符合建议项********** 1、检查:

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

systemctl -a

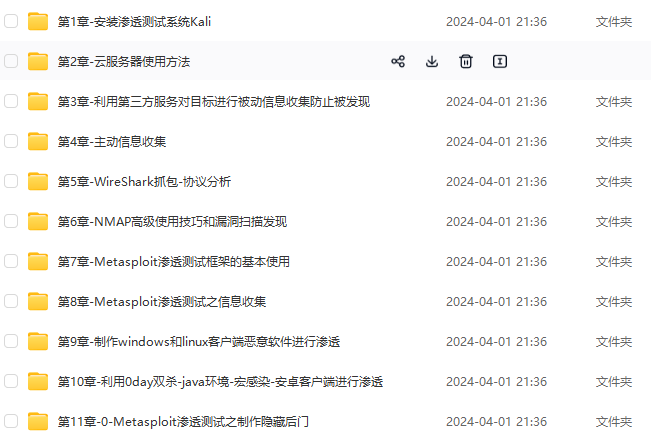

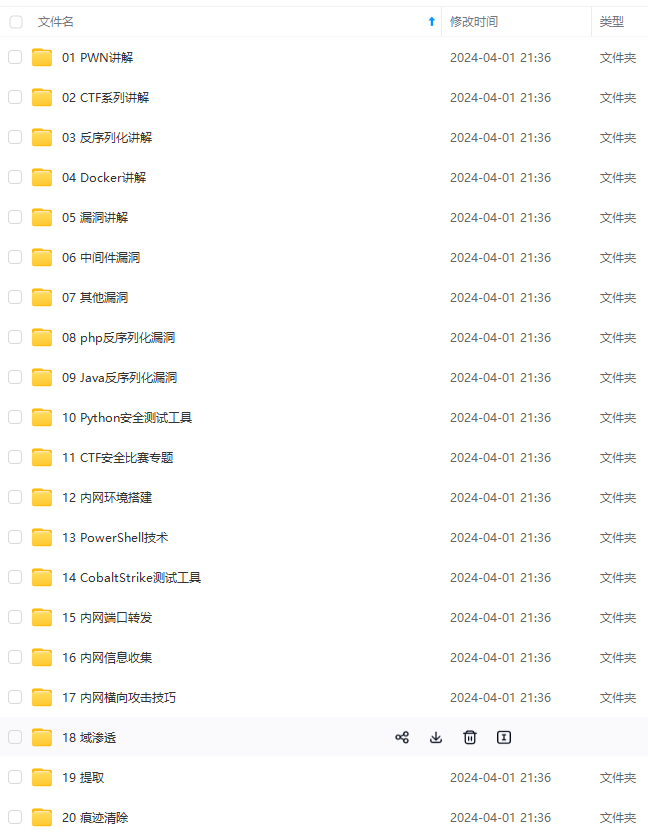

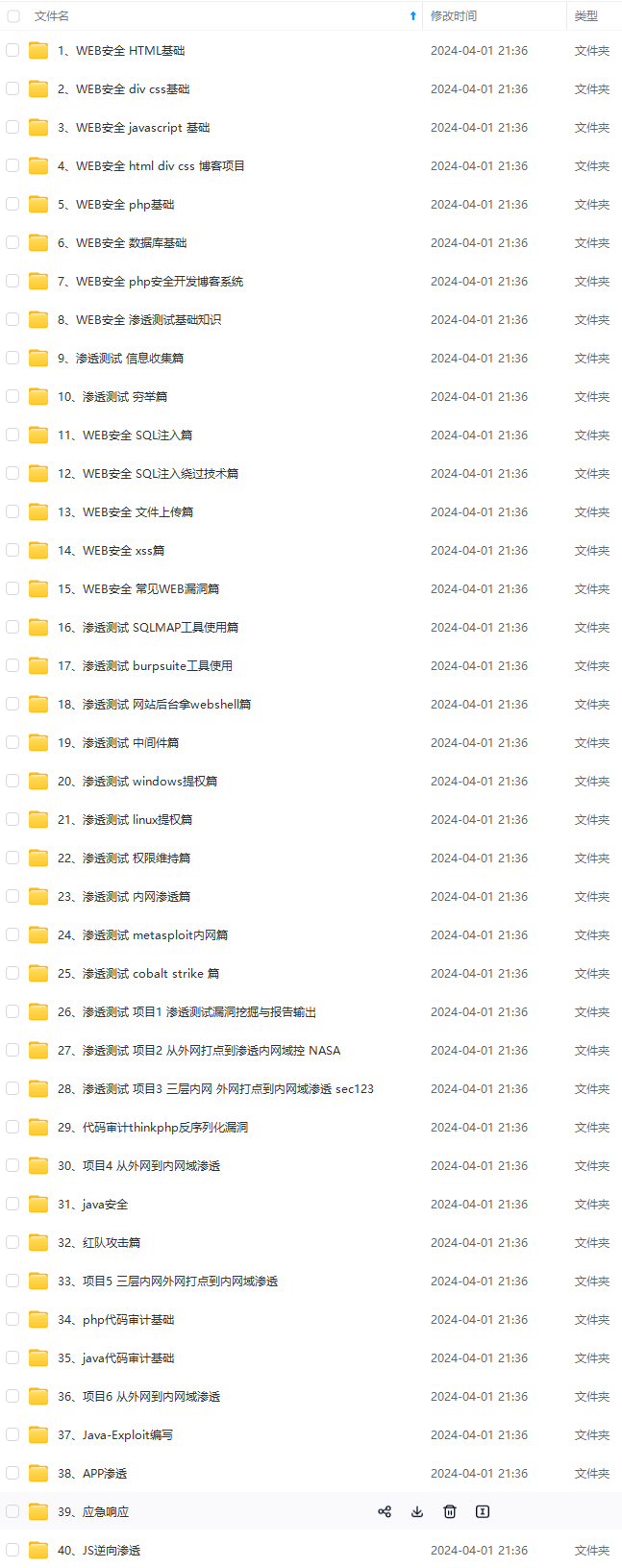

查看 CUPS、Rsh services、Talk、Telnet、tftp、、IMAP、POP3、SNMP、DHCP、rsync、NIS 等等服务应该关闭。 2. **先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7** **深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!** **因此收集整理了一份《2024年最新网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。**       **既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!** **由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新** **[需要这份系统化资料的朋友,可以点击这里获取](https://bbs.csdn.net/forums/4f45ff00ff254613a03fab5e56a57acb)** 如telnet 之类的就给不符合吧 **2. 端口** 使用命令:netstat -tuanp 查看系统中监听的端口以及对应的进程,进行判断哪些是多余的服务、端口,一般默认装机完毕25、111为多余端口,对应的服务也就是多余的。 **3. 共享情况** Linux 默认共享是没有的,但是可以安装对应的共享服务 **********符合建议项********** 1、检查:

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

systemctl -a

查看 CUPS、Rsh services、Talk、Telnet、tftp、、IMAP、POP3、SNMP、DHCP、rsync、NIS 等等服务应该关闭。 2. **先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7** **深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!** **因此收集整理了一份《2024年最新网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。** [外链图片转存中...(img-JKlLfFKH-1715541066187)] [外链图片转存中...(img-6WErpcFE-1715541066188)] [外链图片转存中...(img-tSQ2KStT-1715541066188)] [外链图片转存中...(img-wAY6Raof-1715541066189)] [外链图片转存中...(img-MQB8injh-1715541066189)] [外链图片转存中...(img-gIWnUdfO-1715541066189)] **既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!** **由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新** **[需要这份系统化资料的朋友,可以点击这里获取](https://bbs.csdn.net/forums/4f45ff00ff254613a03fab5e56a57acb)**

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31