热门标签

当前位置: article > 正文

心脏滴血漏洞复现(CVE-2014-0160)_心血漏洞是由于未能在什么调用受害用户输入的内容作为长度参数

作者:空白诗007 | 2024-06-21 01:05:51

赞

踩

心血漏洞是由于未能在什么调用受害用户输入的内容作为长度参数

一、什么是心脏滴血

心脏出血漏洞”是指openssl这个开源软件中的一个漏洞,因为该软件使用到一个叫做heartbeat(中文名称为心跳)的扩展,恰恰是这个扩展出现了问题,所以才将这个漏洞形象的称为“心脏出血”;

二、什么是openssl

在计算机网络上,OpenSSL是一个开放源代码的软件库包,应用程序可以使用这个包来进行安全通信,避免窃听,同时确认另一端连接者的身份。这个包广泛被应用在互联网的网页服务器上。

三、漏洞描述

Heartbleed漏洞是由于未能在memcpy()调用受害用户输入内容作为长度参数之前正确进行边界检查。攻击者可以追踪OpenSSL所分配的64KB缓存、将超出必要范围的字节信息复制到缓存当中再返回缓存内容,这样一来受害者的内存内容就会以每次64KB的速度进行泄露。

四、漏洞危害

如同漏洞成因所讲,我们可以通过该漏洞读取每次攻击泄露出来的信息,所以可能也可以获取到服务器的私钥,用户cookie和密码等。

五、影响范围

OpenSSL1.0.1版本

六、漏洞利用

1.准备一台kali和一台装有OpenSSL1.0.1版本的虚拟机,这里用一个bee-box。

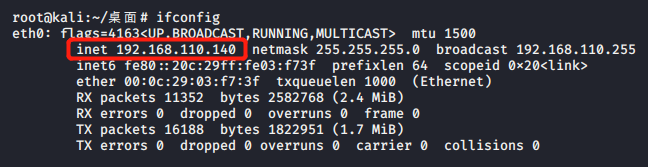

2.分别查看kali和bee-box的IP地址

推荐阅读

相关标签