- 1SQL Server语法基础:入门到精通

- 2Elasticsearch:从写入原理谈写入优化

- 3【玩转 EdgeOne】- 腾讯云下一代边缘加速CDN EdgeOne 是安全加速界的未来吗?

- 4【文末送书】一文讲透Java线程

- 5BERT、BART、T5 等LLM大语言模型的比较分析_bart模型和t5

- 6AndroidAES加密适配9.0_securerandom.getinstance("sha1prng")

- 7NodeJS常见报错_the node.js path can contain

- 8OpenHarmony开发实战:弹性布局(ArkTS)_arkts布局自动换行

- 9Opencv读取写入视频_opencv: ffmpeg: tag 0x47504a4d/'mjpg' is not suppo

- 10【由chatgpt3.5写的swagger入门教程】

内网安全(信息收集)_内网信息安全

赞

踩

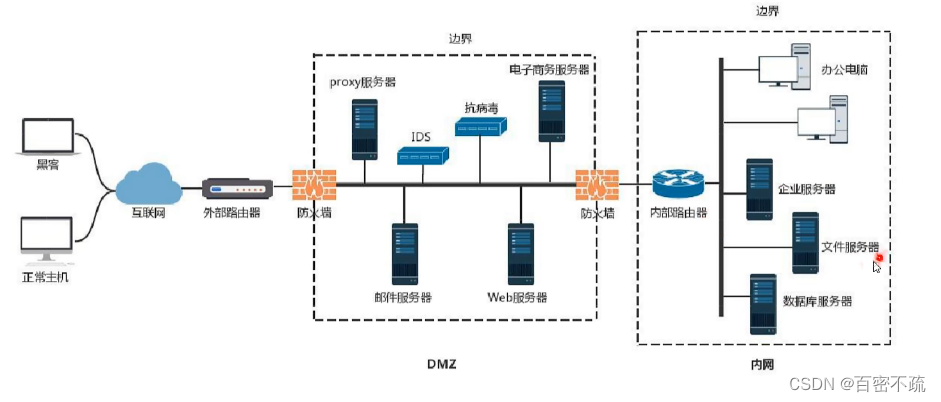

DMZ:中文名称为“隔离区”,也称“非军事化区”。一般在两个防火墙之间

DMZ 内通常放置一些不含机密信息的公用服务器,比如 WEB 服务器、E-Mail 服务器、FTP 服务器等。这样来自外网的访问者只可以访问 DMZ 中的服务,但不可能接触到存放在内网中的信息等,即使 DMZ 中服务器受到破坏,也不会对内网中的信息造成影响。DMZ 区是信息安全纵深防护体系的第一道屏障,在企事业单位整体信息安全防护体系中具有举足轻重的作用。

工作组:范围比较小的局域网组成的组

域环境:存在一台主机对全部主机进行控制,通过登录该域的帐号进行对每个人的控制

活动目录:域的功能策略(下载文件等)

DC:域控制器,象征域的最高权限

域 单域、父域和子域、域数和域森林(域森林国内没有)

Linux域渗透问题

因为Linux的域功能不强,所以一般都是windows域(真实内网一般都是windos在线,非工作人员对linux并不会熟悉),linux一般都是服务器

局域网技术实用问题

arp欺骗(是局域网,不是域)

大概内网安全流程问题

信息收集 、后续探针、权限提升、横向渗透、权限维持

基本信息收集

systeminfo 信息收集

tasklist 进程列表

schtasks 计划任务

网络信息收集

判断本主机所担任的角色、功能

判断是否域环境

ipconfig /all

它会存在主DNS后缀

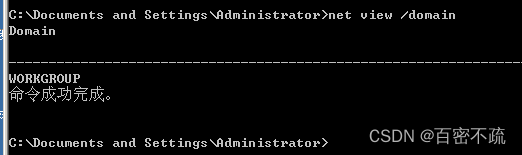

net view /domain 判断是否有域(域对象)

没有域就会报错,如下

判断是否主域

域服务器都会同时作为时间服务器

net time /domain 同步主机时间

如果存在域。则ping获取它的IP

nslookup 域名 追踪来源地址获取IP

存在域,并且当前用户是域用户C:\Users\Administrator>net time /domain\dc.test.com 的当前时间是 2022/05/17 15:18:37

当前网络环境为工作组,不存在域C:\Users\Administrator>net time /domain找不到域 WORKGROUP 的域控制器

netstat -ano 查看主机端口开放情况

用户信息收集

了解当前计算机或域环境下的用户以及用户组信息

Domain Admins 域管理员

Domain Users 域用户

Domain computers 域机器

Domain Cotrollers 域控制器

Domain Guest 域访客(权限极低)

net user 本地用户

net localgroup 本地组

net user /domain 域用户

net group /domain 域 用户组

wmic useraccount get /all 域用户详细信息

net group “Domain Admins”:Admain 查询域管理员账户

凭据信息收集

旨在收集各种密文、明文、口令等,为横向渗透做准备

计算机用户HASH

明文密码获取 mimikatz(win) mimipenguin(linux)

各种协议服务口令获取 LaZagne(all免费,但是不全) XenArmor(win收费)

netsh WLAN show profiles

netsh WLAN show profiles name = “无线名称” key=clear

探针信息收集

探针域控制器名以及IP地址

net time /domain nslookup ping

探针域存活主句以及地址信息

win自带语句

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.72.%I | findstr “TTL=”

nbtscan 192.168.72.1/24 第三方工具

nmap masscan 可能被监控

PowerShell脚本 (不会被监控)