热门标签

热门文章

- 1微信小程序-01-项目组成文件介绍(入门篇)_怎么介绍一个微信小程序项目的成员分工

- 2Hive大表join大表如何调优

- 3halcon算法思路_Halcon基础知识(五)基于形状的模版匹配

- 4AutoDL 训练SDXL大模型流程整理_sdxl大模型训练

- 5Unity动态加载与内存关系2:Resources.Load 篇_unity resource文件下的资源在游戏启动时会被加载进内存吗

- 6读书笔记 | Java 线程安全与锁优化_java 线程安全与锁的理解

- 7php使用RabbitMQ详解_php rabbitmq文档

- 82018年下半年计算机技术与软件专业,2018年下半年计算机技术与软件专业技术资格(水平)考试浙.PDF...

- 9Windows系统如何临时关闭“Windows安全中心实时保护”_实时保护在哪里关闭

- 10STM32实现MLX90614非接触测温串口显示(标准库与HAL库实现)_stm32非接触测温传感器项目全资料

当前位置: article > 正文

Apache shiro 漏洞总结_shiro框架漏洞

作者:羊村懒王 | 2024-05-14 22:36:49

赞

踩

shiro框架漏洞

目录

CVE-2016-4437(Apache shiro反序列化漏洞)

Shiro简介

Apache shiro是一个强大灵活的开源安全框架,可以完全处理身份验证、授权、密码和会话管理。

漏洞复现

CVE-2016-4437(Apache shiro反序列化漏洞)

影响版本

- Apache Shiro<=1.2.4

指纹信息

- 请求包Cookie: remeberMe

- 响应包set-Cookie: remerberMe=deleteMe

- URL含有shiro

漏洞原理

shiro1.2.4之前版本使用的是硬编码,AES加密的密钥默认在代码里面。其默认密钥的base64编码后的值为KPH+blxk5D2deZilxcaaaA==,这里可以通过构造恶意的序列化对象进行编码,加密,然后作为cookie加密发送,服务器收到解密后并触发反序列化漏洞

环境搭建

- vulhub 官网链接: https://vulhub.org

- ShiroExploit 工具链接: https://pan.baidu.com/s/1TWuuVJ7PZnnR7IzUPIV4wA 码:0000

- JDK8 环境链接:https://pan.baidu.com/s/15fagy1B1hRGK3XqMlNnKHg 码:0000

漏洞复现

1.切换到shiro目录,执行 docker-compose up -d ,然后访问 http://127.0.0.1:8080,可以看到环境搭建成功

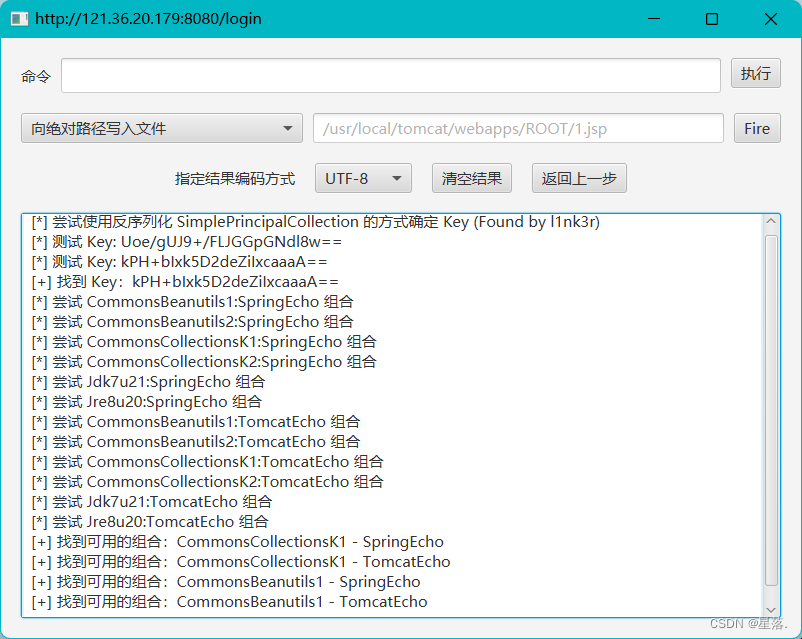

2.然后打开工具,输入目标地址,进行检测,存在漏洞。工具需要JDK环境,强力推荐JDK8,JDK11以上会导致工具打不开(巨大的坑!!!)

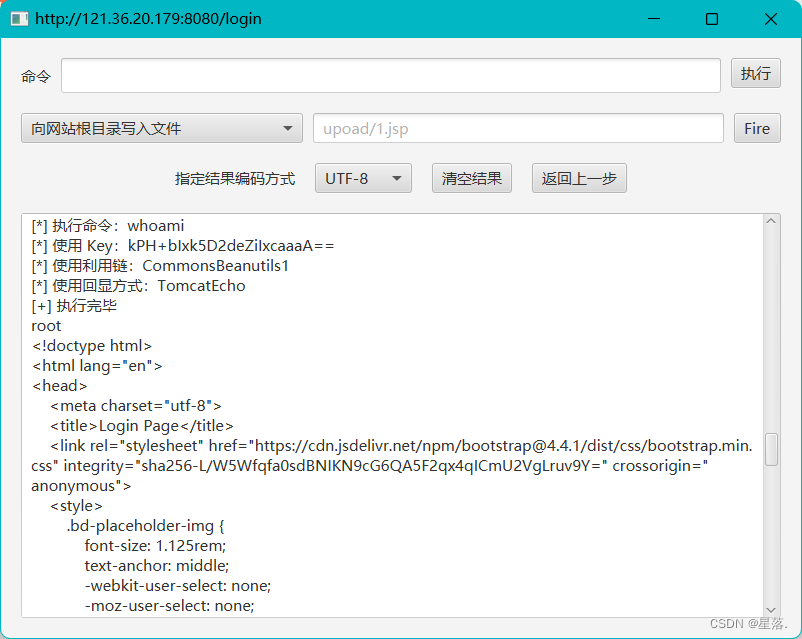

3.执行"whoami"命令,可以看到执行成功,root权限。

CVE-2020-1957(Shiro 认证绕过漏洞)

影响版本

- Apache Shiro < 1.5.1

漏洞复现

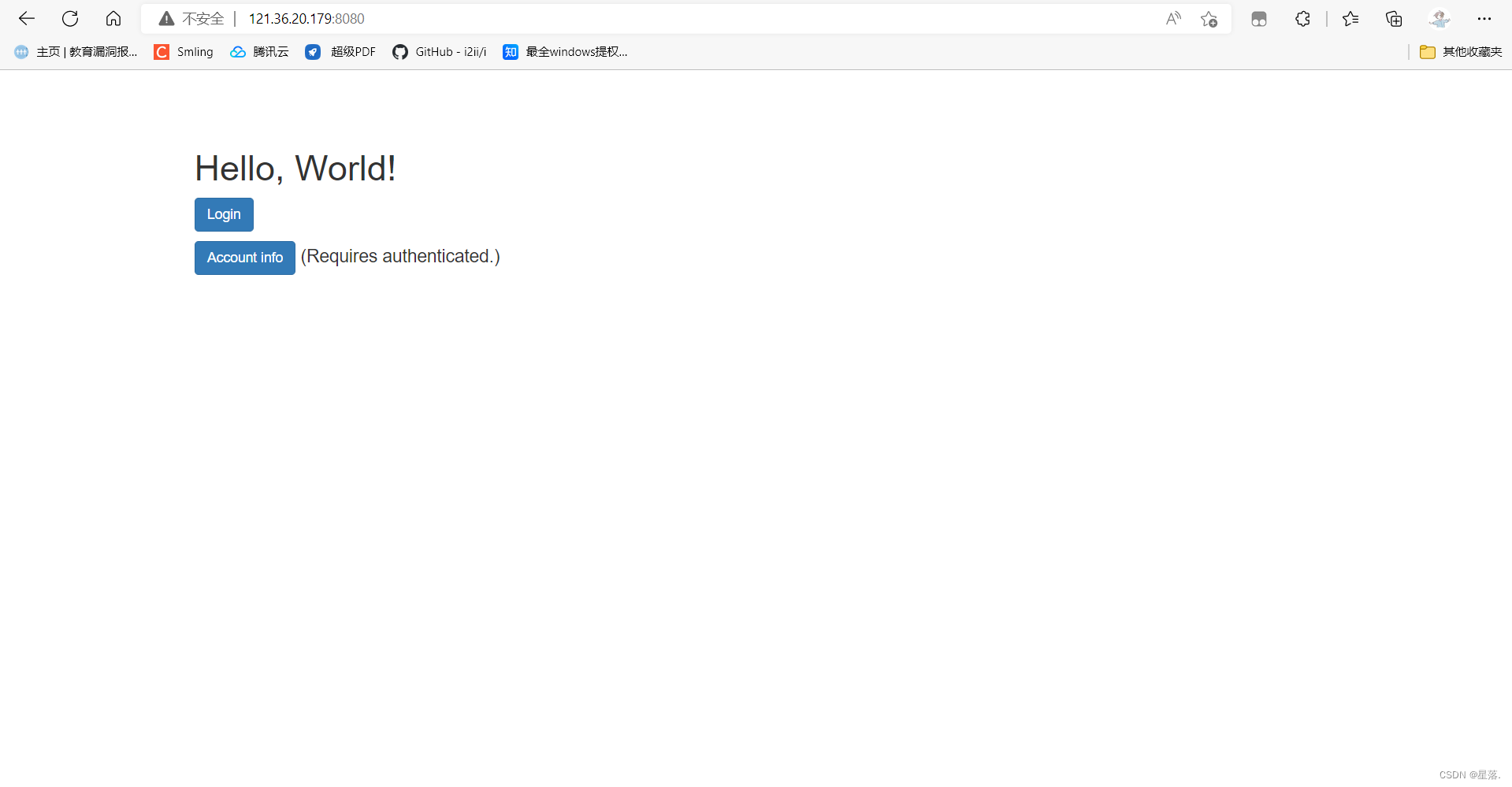

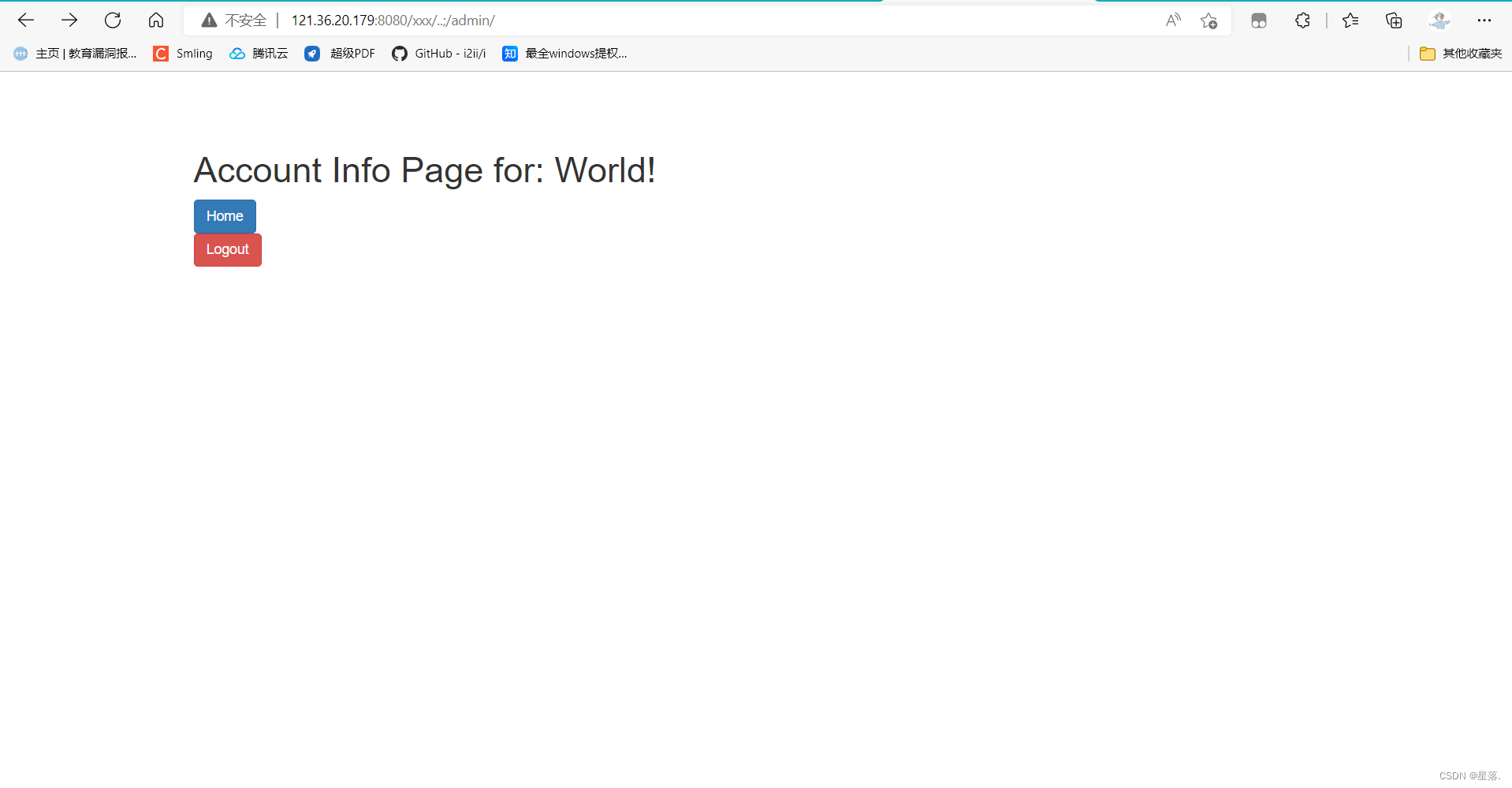

1. 切换到CVE-2020-1957目录,然后执行docker-compose up -d命令,然后访问目标服务器,可以看到服务器搭建成功。

2.然后在URL后拼接" /xxx/..;/admin/ ",即可进入shiro后台管理页面,造成权限绕过。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/羊村懒王/article/detail/570398

推荐阅读

相关标签