热门标签

热门文章

- 1已解决IndentationError: unindent does not match any outer indentation level_indentationerror: unindent doesn't match any outer

- 2如何解决 fatal: unable to access ‘https://github.com/Geekwaner/vue3-.git/‘: SSL certificate problem: una

- 3Linux网络管理命令_ether 00:0c:29:e8:13:ee txqueuelen 1000 (ethernet)

- 4DICOM标准概要_dicom官方文档

- 5python for in循环不能遍历的类型,Python错误:列表对象不能用For循环调用

- 6Windows域环境使用教程实验_windows域控制器教程

- 7zabbix 监控项-计算公式监控磁盘使用率_zabbix6磁盘使用率监控项表达式

- 8轨道交通运营模型:数学建模实战与Matlab代码解析

- 9使用colab平台训练yolov8时报错:No labels found in /xxx/xxx/labels.cache_no images found in label.cache

- 10创建Servlet实例。_servlet实例指的是

当前位置: article > 正文

应急响应-常规处置办法

作者:花生_TL007 | 2024-02-27 06:41:41

赞

踩

应急响应-常规处置办法

网站中被植入Webshell,通常代表着网站中存在可利用的高危漏洞,攻击者利用这些漏洞,将Webshell写入网站,从而获取网站的控制权。一旦在网站中发现webshell文件,可采取以下步骤进行临时处置。

入侵确定时间

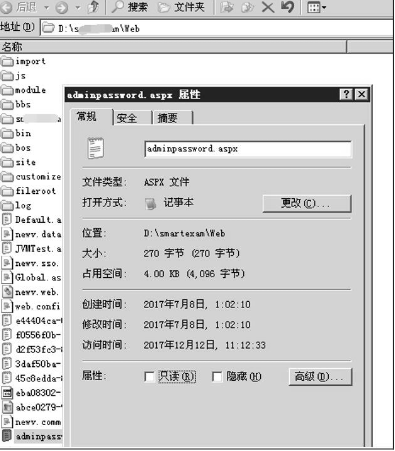

- 通过在网站目录发现的Webshell文件的创建时间,判断攻击者实施攻击的时间范围,以便后续依据此时间进行溯源分析、追踪攻击者的活动路径。如图所示,通过Webshell文件的创建时间,可以初步判断攻击者的入侵时间为2017年7月8日,1:02:10

Web日志分析

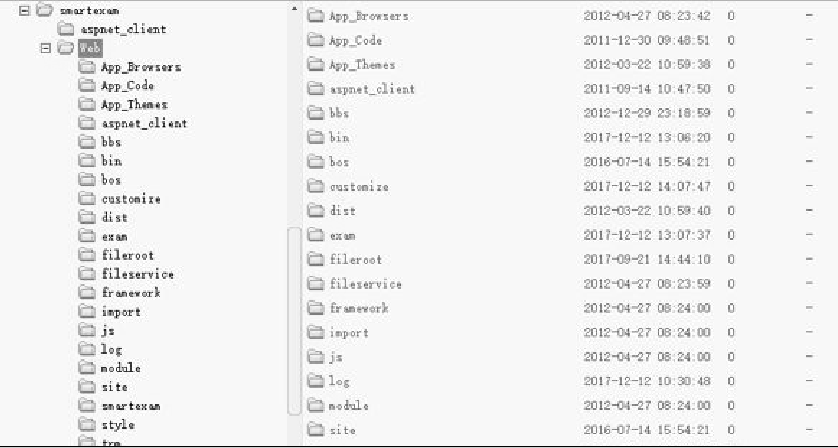

- 对访问网站的Web日志进行分析,重点关注已知的入侵时间前后的日志记录,从而寻找攻击者的攻击路径,以及所利用的漏洞。如图所示。分析Web日志发现在文件创建的时间节点并未有可疑文件上传,但存在可疑的Webservice接口,这里需要注意的是,一般应用服务器默认日志不记录Post请求内容。

漏洞分析

- 通过日志中发现的问题,针对攻击者的活动路径,可排查网站中存在的漏洞,并进行分析。如图所示,针对发现的可疑接口Webservice,访问发现变量buffer、distinctPath、newFileName可以在客户端自定义,导致任意文件都可上传。

漏洞复现

- 对已发现的漏洞进行漏洞复现,从而还原攻击者的活动路径。如图所示,对已发现的漏洞进行复现,成功上传Webshell,并获取了网站服务器的控制权,如图所示。

漏洞修复

- 清除已发现的Webshell文件,并修复漏洞。为避免再次受到攻击,网站管理员定期对网站服务器进行全面的安全检查,及时安装相关版本补丁,修复已存在的漏洞等。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/花生_TL007/article/detail/150797

推荐阅读

相关标签