- 1黑马程序员---GUI(图形化界面)_黑马 gui

- 2芒种和环境日开展互动h5小游戏的作用是什么_h5案例芒种

- 3【知识整理】vue-cli脚手架开发项目如何进行js高级加密_vue 开发时 混淆加密文件

- 4Git环境配置及基本使用_please adapt and uncomment the following lines:

- 5Laravel与Element-plus开发(一、Laravel安装)_laravel element plus

- 6Spring Boot 整合 spring-boot-starter-mail 实现邮件发送和账户激活

- 7CLUSTERDOWN The cluster is down 的解决办法

- 8springboot整合neo4j-使用原生cypher Java API_springboot neo4j

- 9虚拟机配置IP地址_虚拟机routeros配置ip地址

- 10Pytest系列(13)- 重复执行用例插件之pytest-repeat的详细使用_@pytest.mark.repeat打印第几次

蜜罐系统HFish的部署与功能实测

赞

踩

1. 引入

根据参考1对蜜罐的定义:

- 蜜罐(Honeypot)是一个计算机科学领域的术语,指用于检测或防御未经授权的行为或黑客攻击的陷阱。其名称来源于其工作原理类似于用来诱捕昆虫的蜜罐。

- 蜜罐通常伪装成看似有利用价值的网路、资料、电脑系统,并故意设置了bug,用来吸引骇客攻击。由于蜜罐事实上并未对网路提供任何有价值的服务,所以任何对蜜罐的尝试都是可疑的。蜜罐中还可能装有监控软件,用以监视骇客入侵后的举动。

根据参考3,我们可以知道蜜罐的价值:

- 蜜罐是对攻击者的欺骗技术,用以监视、检测、分析和溯源攻击行为,其没有业务上的用途,所有流入/流出蜜罐的流量都预示着扫描或者攻击行为,因此可以比较好的聚焦于攻击流量。

- 蜜罐可以实现对攻击者的主动诱捕,能够详细地记录攻击者攻击过程中的许多痕迹,可以收集到大量有价值的数据,如病毒或蠕虫的源码、黑客的操作等,从而便于提供丰富的溯源数据。另外蜜罐也可以消耗攻击者的时间,基于JSONP等方式来获取攻击者的画像。

- 但是蜜罐存在安全隐患,如果没有做好隔离,可能成为新的攻击源。

有没有什么快速部署一个蜜罐进行体验的方法呢?

2. HFish

从参考3可以看到关于HFish的更多描述:

- HFish是一款针对企业安全场景的社区型免费蜜罐,旨在提高用户在失陷感知和威胁情报领域的综合能力。它从内网失陷检测、外网威胁感知和威胁情报生产三个场景出发,为用户提供独立且实用的功能,通过中低交互蜜罐来增强用户的安全防护能力。

- HFish具有多种独特的特性,包括超过40种蜜罐环境、免费的云蜜网、高度自定义的蜜饵能力、一键部署、跨平台多架构支持、国产操作系统和CPU的适配、极低的性能要求、以及多种告警方式如邮件、syslog、webhook、企业微信、钉钉和飞书等。这些特性有助于降低用户的运维成本,提高运营效率。

- HFish支持分布式多节点部署。HFish采用B/S架构,系统由管理端和节点端组成,管理端用来生成和管理节点端,并接收、分析和展示节点端回传的数据,节点端接受管理端的控制并负责构建蜜罐服务。在HFish中,管理端只用于数据的分析和展示,节点端进行虚拟蜜罐,最后由蜜罐来承受攻击。

在linux下,可以参考4来进行快速的安装部署。

3. ubuntu下部署单节点HFish的步骤

- 确认ubuntu防火墙状态

(base) root@xdfweds:~# ufw status

Status: inactive

- 1

- 2

笔者这里防火墙是关闭的,否则需要参考4来让防火墙开启4433、4434端口。

- 在root模式运行如下命令来安装HFish

bash <(curl -sS -L https://hfish.net/webinstall.sh)

- 1

- 远程浏览器打开 登陆链接:https://[ip]:4433/web/

- 默认用户名密码见参考4

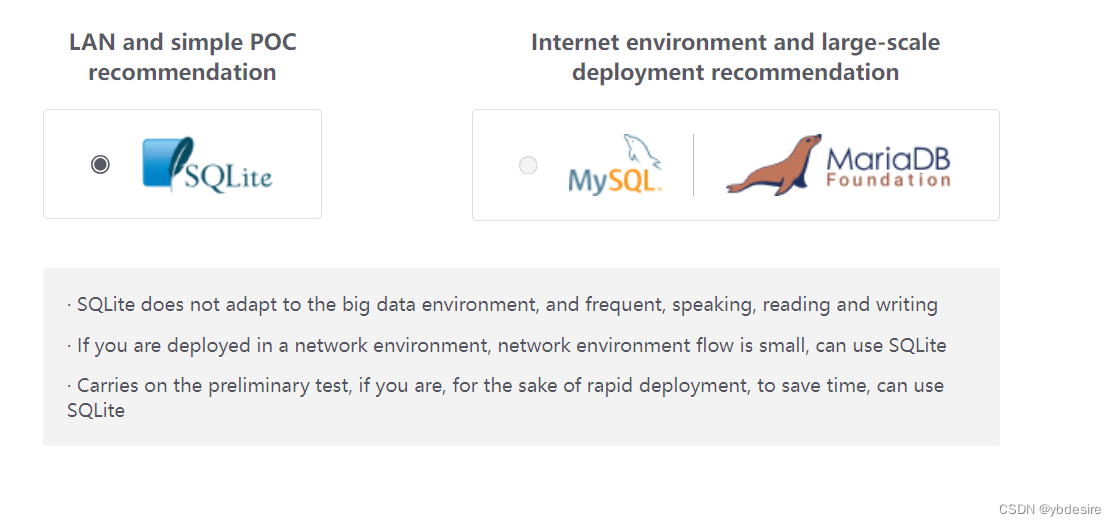

- 选择SQlite

4. 实测效果

-

登录后,稍等3分钟,就能在首页看到,笔者这台阿里云服务器,在这几分钟之内,就被扫描了151次,被攻击了5次

-

攻击列表

能看到所有攻击的来源IP,也能进行搜索过滤

-

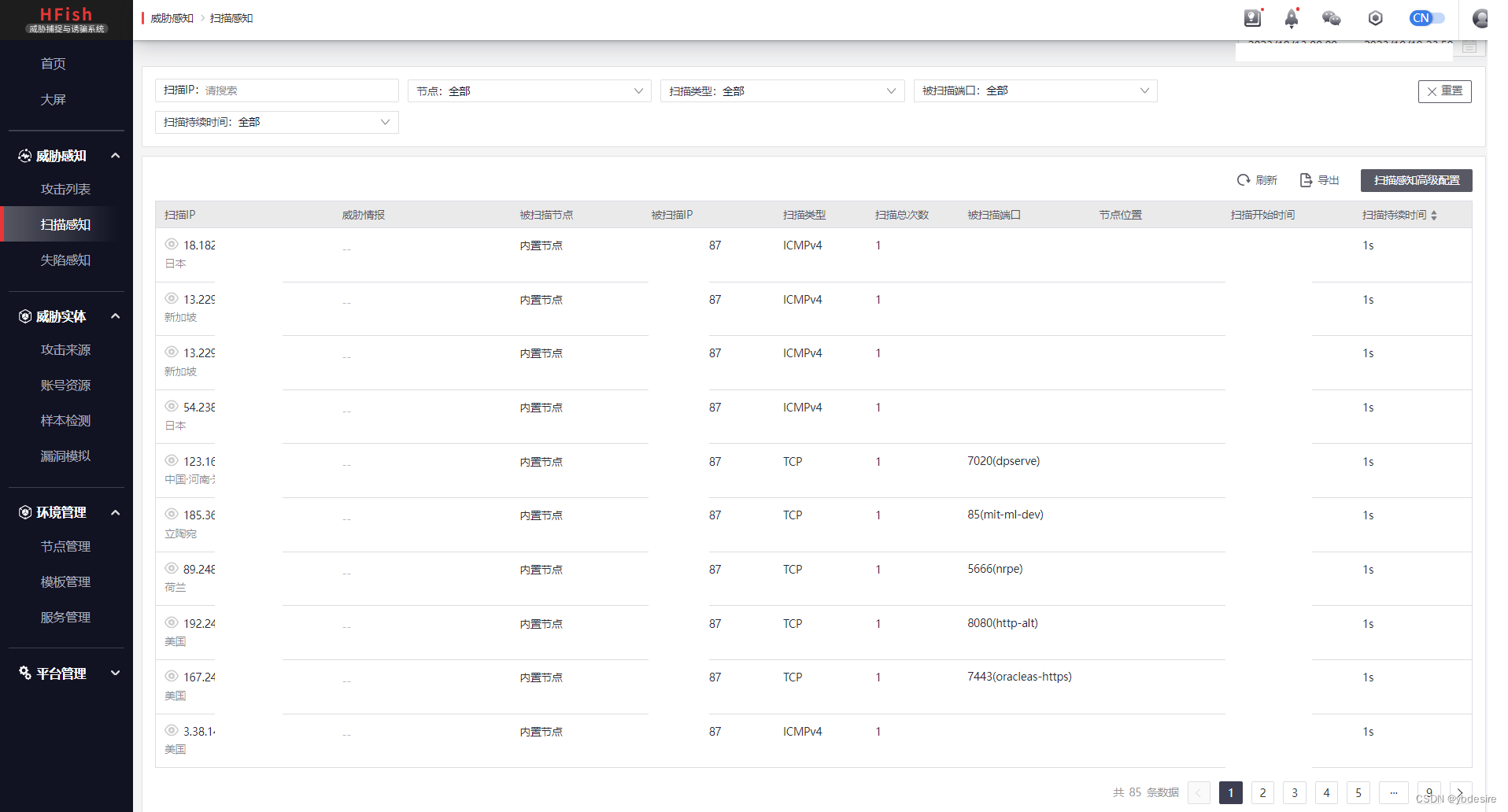

扫描感知

该页面用于展示HFish蜜罐节点被TCP、UDP和ICMP三种协议的全端口扫描探测行为。

即使节点相关端口没有开放,HFish仍能记录下扫描行为,此外,HFish还会记录节点主机本身外联行为。目前扫描感知列表内能够展示的信息如下: 扫描IP,威胁情报,被扫描节点,被扫描IP,扫描类型,被扫描端口,节点位置, 扫描开始时间,扫描持续时间。

可以看到,就部署HFish后的5分钟之内,主机就遭受来自很多个不同国家的扫描。

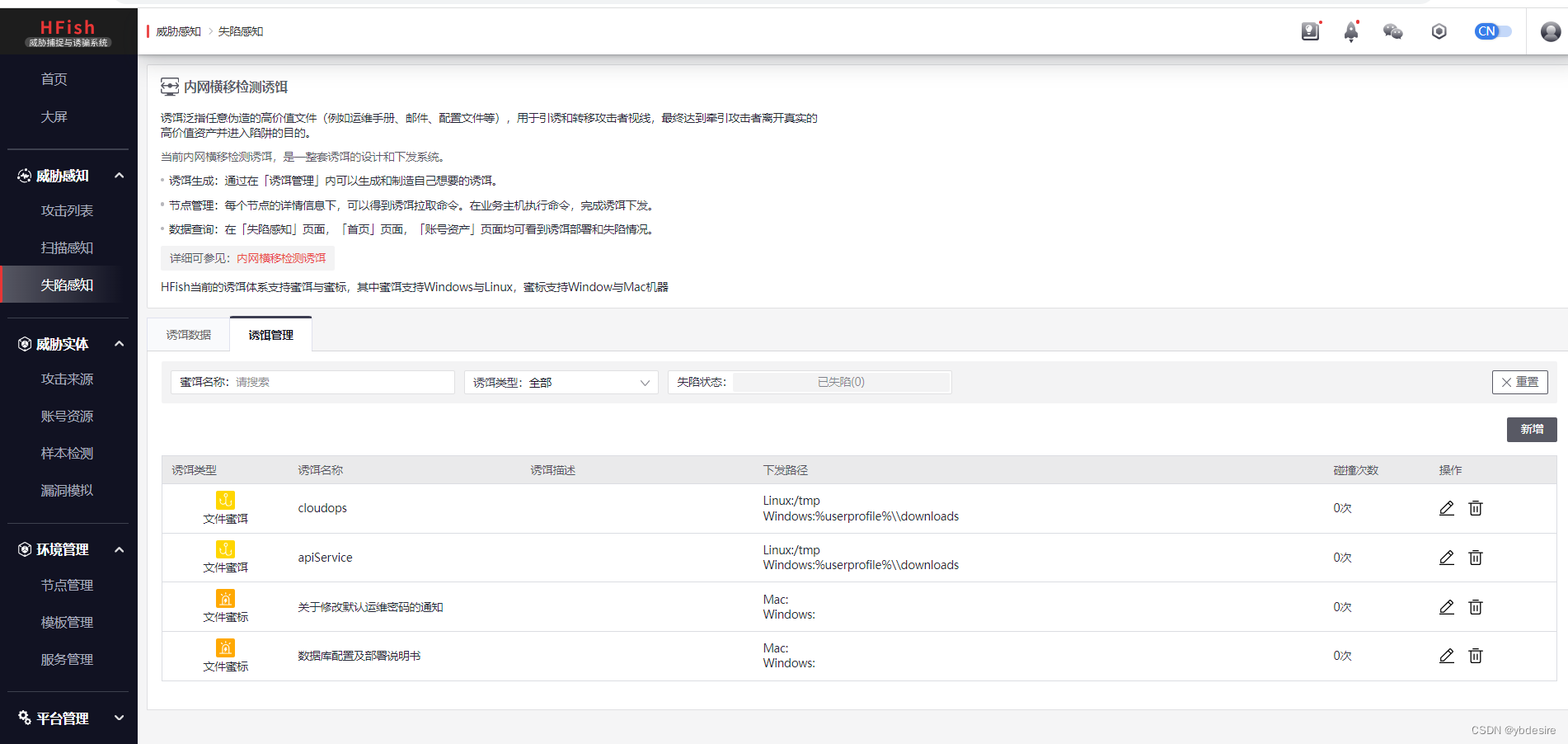

- 失陷感知页面

这需要配置诱饵才可能有效果,关于诱饵的配置,详见参考5.

(1)什么是诱饵

诱饵泛指任意伪造的高价值文件(例如运维手册、邮件、配置文件等),用于引诱和转移攻击者视线,最终达到牵引攻击者离开真实的高价值资产并进入陷阱的目的。

(2)蜜饵使用场景

HFish的蜜饵在 牵引 攻击者的功能上增加了 精确定位失陷 能力,即每个蜜饵都是 唯一的,攻击者入侵用户主机后,如果盗取蜜饵文件中的数据并从任意主机发起攻击,防守者仍能知道失陷源头在哪里。

(3)举个例子:

攻击者侵入企业内部某台服务器,在其目录中找到一个payment_config.ini文件,文件中包含数据库主机IP地址和账号密码,

攻击者为隐藏自己真实入侵路径,通过第三台主机访问数据库主机

从笔者部署访问的页面中可以看到

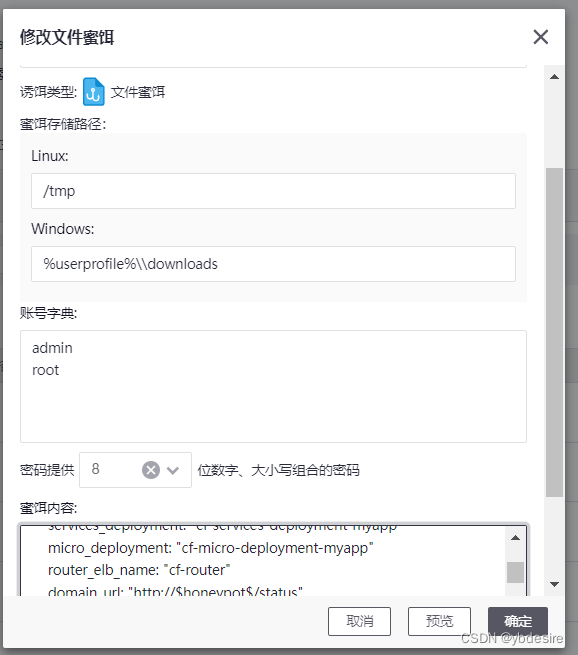

HFish默认给定了四个文件蜜饵,还可以人工修改文件的内容。

-

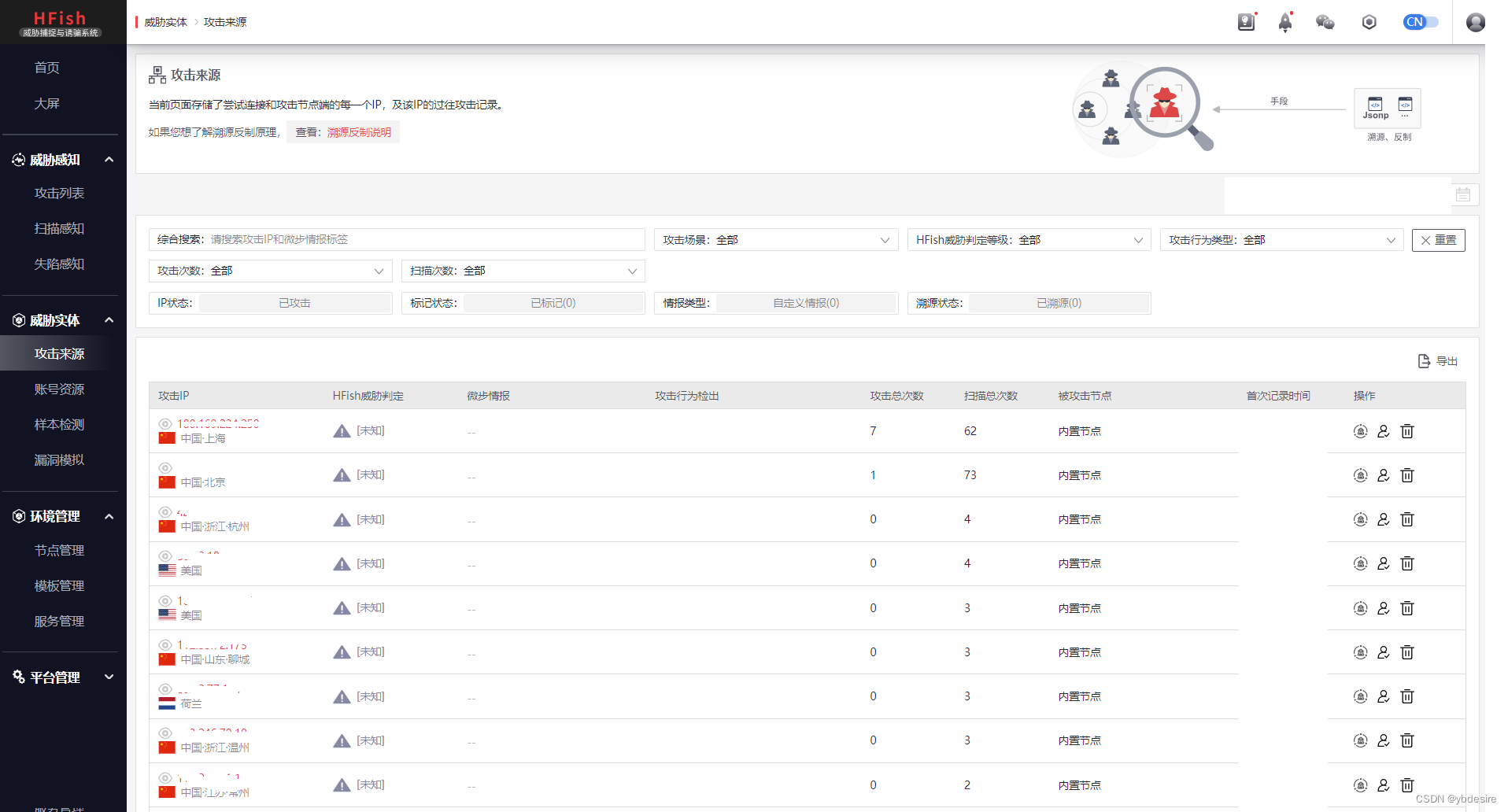

攻击来源

当前页面存储了尝试连接和攻击节点端的每一个IP,及该IP的过往攻击记录。

-

账号资产

攻击者在所有HFish蜜罐登录界面中输入的账号、密码都将被记录和整理,可用于:统计当前被攻击的账号密码,用于内部自查;使用「企业信息监控」功能,填写企业域名、邮件、员工姓名等敏感信息,实时监控外部失陷账户。 -

样本检测

样本检测能力由微步在线云沙箱免费提供支持。其能提供完整的多维检测服务,通过模拟文件执行环境来分析和收集文件的静态和动态行为数据,结合微步威胁情报云,分钟级发现未知威胁。 -

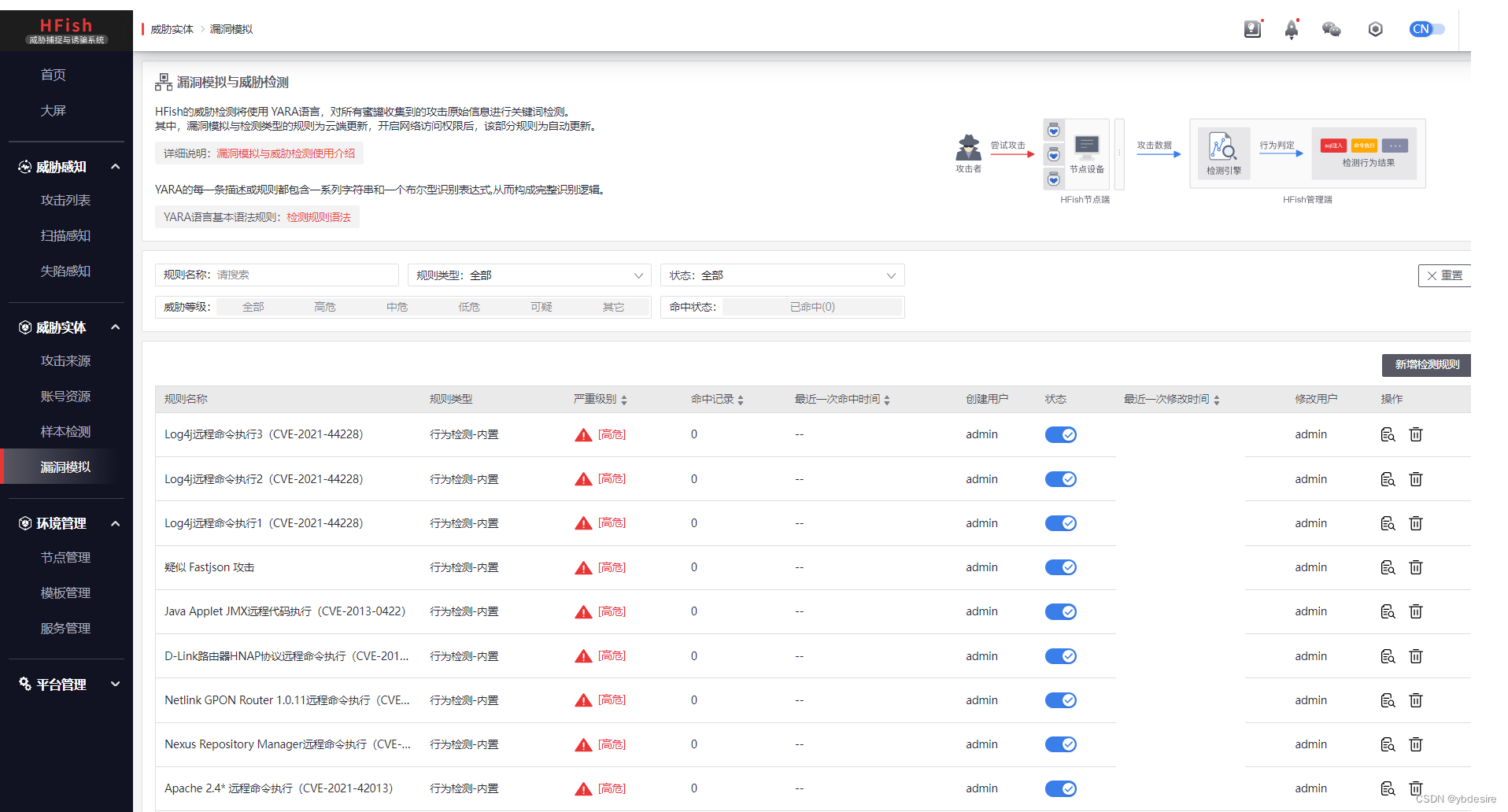

漏洞模拟与威胁检测

HFish的威胁检测将使用 YARA语言,对所有蜜罐收集到的攻击原始信息进行关键词检测。其中,漏洞模拟与检测类型的规则为云端更新,开启网络访问权限后,该部分规则为自动更新。

详细说明:漏洞模拟与威胁检测使用介绍见参考6.

如下是部署后默认提供的漏洞检测:

也可以查看各个漏洞检测的YARA细节,比如“Java Applet JMX远程代码执行(CVE-2013-0422)”是这样写的:

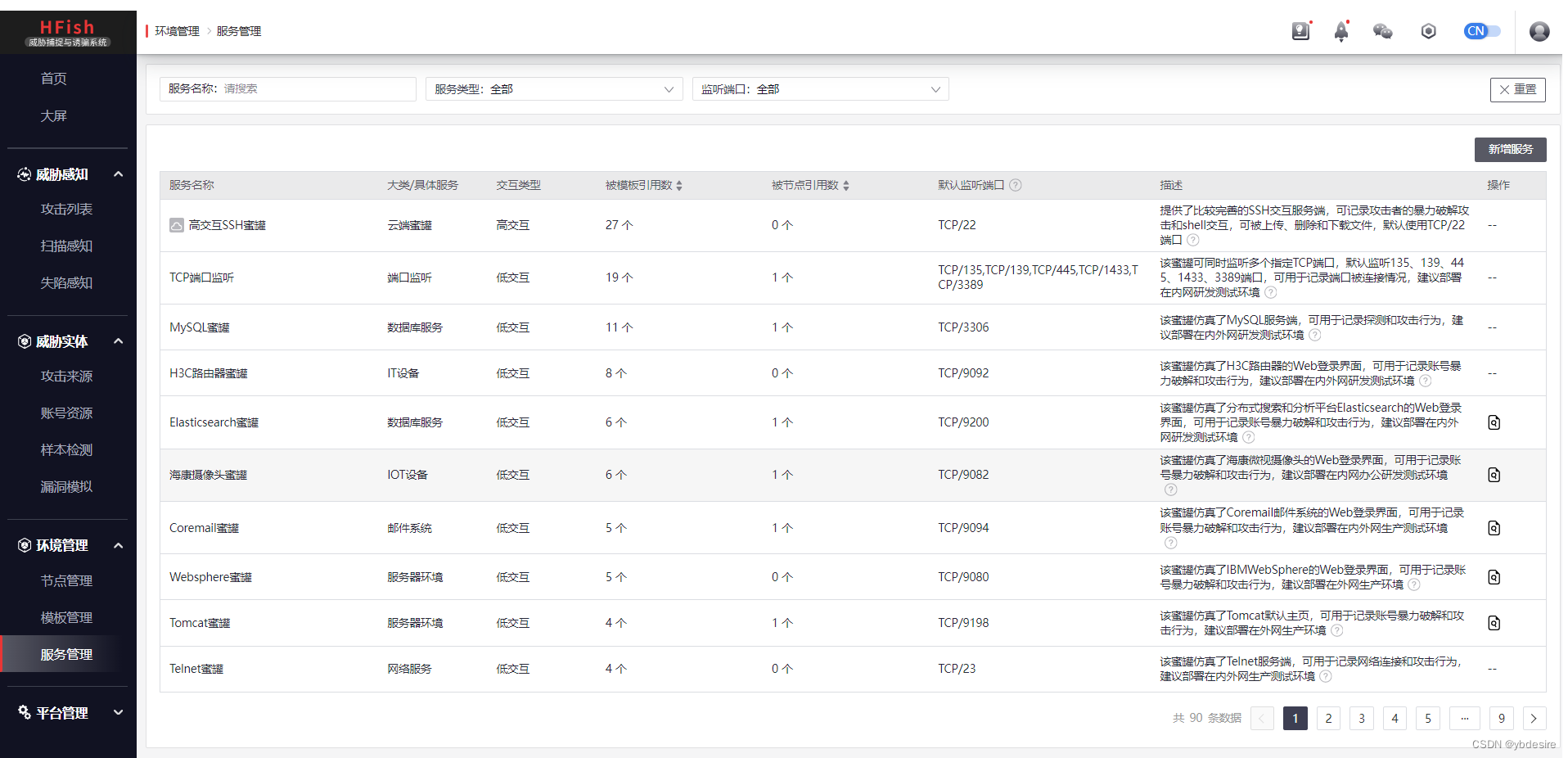

- 服务管理

这是默认给定的蜜罐服务,还可以新增服务,这开源的功能就已经很强大了。

- 大屏

大屏显示很漂亮。

5. 卸载

参考7给出了卸载步骤。下面是ubuntu上卸载的步骤:

root@abababa:~# ps aux | grep hfish

root 499442 0.2 0.2 711436 12012 pts/0 Sl 21:23 0:02 /opt/hfish/hfish

root 499453 2.0 7.7 1088160 312768 ? Ssl 21:23 0:16 /opt/hfish/hfish-server -d /opt/hfish/3.3.3

root 499713 0.0 0.0 8900 724 pts/4 S+ 21:37 0:00 grep --color=auto hfish

root@abababa:~# kill 499442

root@abababa:~# kill 499453

root@abababa:~#

root@abababa:~#

root@abababa:~# ps aux | grep hfish

root 499719 0.0 0.0 8900 724 pts/4 S+ 21:38 0:00 grep --color=auto hfish

root@abababa:~# rm -rf /opt/hfish

root@abababa:~# rm -rf /usr/share/hfish

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

先kill掉hfish,然后rm两个位置即可。

6. 总结

本文从蜜罐的定义,到如何安装部署一个真实的蜜罐系统,再到蜜罐系统的细节功能进行讲解。

7. 参考

- https://zh.wikipedia.org/zh-hans/%E8%9C%9C%E7%BD%90_(%E9%9B%BB%E8%85%A6%E7%A7%91%E5%AD%B8)

- https://websec.readthedocs.io/zh/latest/defense/honeypot.html

- https://github.com/hacklcx/HFish

- https://hfish.net/#/2-2-linux

- https://hfish.net/#/4-4-internetdecoy

- https://hfish.net/#/4-3-detection

- https://hfish.net/#/5-7-uninstall