热门标签

热门文章

- 1软件测试用例的八大步骤你都知道吗?_app测试八大测试流程

- 2单选按钮RadioButton_radiobuttonfor 单选框不信啊是

- 3分支管理及标签管理_分支管理 tag管理

- 4老母鸡教学 在本地Windows 11电脑上运行本地大模型【千问】_如何配置本地运行大模型

- 5个人技术总结——使用Blender进行植物建模并导入Unity

- 6CentOS7下操作iptables防火墙和firewalld防火墙_centos7安装iptable

- 75-1输入/输出管理-I/O管理概述

- 8数据结构 — 链表

- 9深入理解消息队列:如何实现高性能的异步网络传输?_统计队列 网络传输

- 10AIGC发展史_aigc的发展历程

当前位置: article > 正文

Android中的APK打包与安全_android打包命令

作者:花生_TL007 | 2024-06-05 15:25:20

赞

踩

android打包命令

aapt2命令行实现apk打包

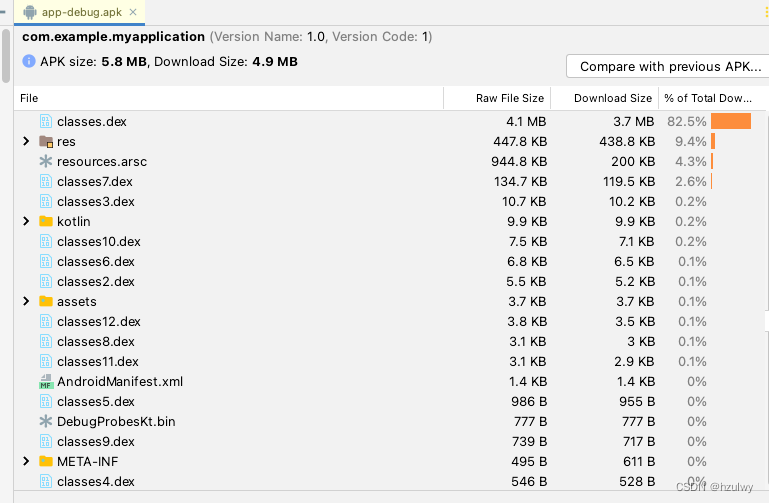

apk文件结构

-

classes.dex:Dex,即Android Dalvik执行文件

-

AndroidManifest.xml:工程中AndroidManifest.xml编译后得到的二进制xml文件

-

META-INF:主要保存各个资源文件的SHA1 hash值,用于校验资源文件是否被篡改,防止二次打包时资源文件被替换,该目录下主要包括下面三个文件:

- MANIFEST.MF:保存版本号以及对每个文件(包括资源文件)整体的SHA1 hash

- CERT.SF:保存对每个文件头3行的SHA1 hash

- CERT.RSA:保存签名和公钥证书

-

res:res目录下资源文件编译后得到的二进制xml文件

-

resources.arsc:包含了所有资源文件的映射,可以理解为资源索引,通过该文件能找到对应的资源文件信息

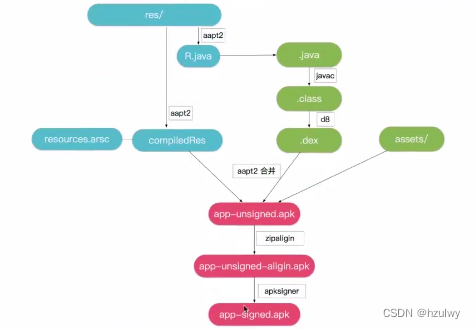

aapt2打包流程

- 通过aapt2打包res资源文件:生成R.java、resoucres.arsc和res文件

- 通过Javac编译R.java、Java源文件:生成class文件

- 通过d8命令:将class文件和第三方库中的class文件处理生成classes.dex

- 通过aapt2工具:将aapt生成的resoucres.arsc和res文件、未编译的资源assets文件和classes.dex一起打包生成apk

- 通过zipalign工具:将未签名的apk进行对齐处理

- 通过apksigner工具:对上面的apk进行debug或release签名

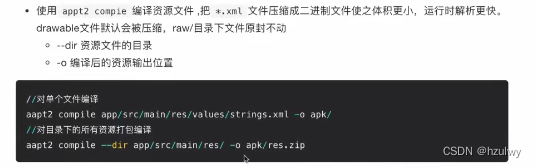

aapt2命令行实现打包

按照上面的顺序使用各个命令便可以打包生成一个apk包了。

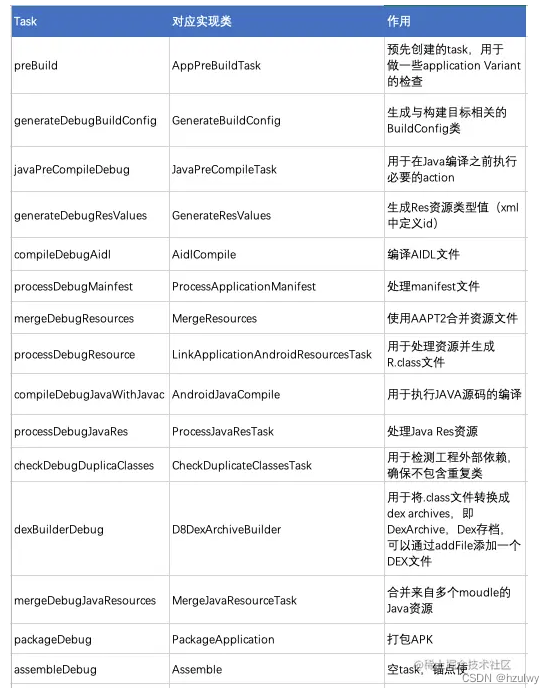

Gradle构建工具打包

如果使用传统的aapt2的方式打包,在多模块的情况下将会十分的麻烦。幸好,gradle已经将上述的命令集成了在了各个task中。

APK安全攻守道

| 风险种类 | 风险描述 | 解决方案 |

|---|---|---|

| App防止反编译 | 被反编译会暴露客户端逻辑,加密算法,密钥等等 | I加密,邦邦加固,360加固包等 |

| 资源文件泄漏风险 | 获取图片,js等文件 | 资源混淆(AndResGuard),加固等 |

| so文件破解风险 | 导致核心代码逻辑泄漏 | so加固 |

| 测试开关的代码被打包发布 | 通过测试的url,测试账号等对正式服务器进行攻击 | 正式服务器与测试服务器不要使用同一个 |

| Root设备运行风险 | 已经root的手机通过获取应用的敏感信息等 | root手机禁止应用启动 |

| 模拟器运行风险 | 刷单,模拟虚拟位置等 | 禁止在虚拟器上运行 |

| 截屏攻击风险 | 对app运行中的界面进行截图或录制来获取用户信息 | |

| 添加属性getWindow().setFlags(FLAG_SECURE,FLAG_SECURE)不让用户截图和录屏 | ||

| 输入监听风险 | 用户输入的信息被监听 | 自定义键盘 |

学习计划安排

我一共划分了六个阶段,但并不是说你得学完全部才能上手工作,对于一些初级岗位,学到第三四个阶段就足矣~

这里我整合并且整理成了一份【282G】的网络安全从零基础入门到进阶资料包,需要的小伙伴可以扫描下方CSDN官方合作二维码免费领取哦,无偿分享!!!

如果你对网络安全入门感兴趣,那么你需要的话可以

点击这里声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/花生_TL007/article/detail/677062

推荐阅读

相关标签

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。