- 1LangChain 核心模块学习 模型输入 Prompts_langchian中怎么构建llama的prompt

- 2蓝桥杯嵌入式G4-按键(单击双击长按)定时器扫描_蓝桥杯嵌入式长按按键

- 3Transformers 中原生支持的量化方案概述_transformers quantize

- 4绝对受用的求职经验分享_绝对受用的求职经历及经验分享

- 5队列的顺序实现(用顺序存储实现队列)_实现顺序存储队列的判断队空,判断队满,进队,出队,取队顶元素等相关操作。

- 6php_mt_seed - PHP mt_rand() 随机数种子破解使用

- 7Centos 6 安装PPTP服务,实现内网穿透_pptp内网穿透

- 8探秘智能对话:ChatBotCourse - 开源你的AI助手

- 9Ubuntu20.04双系统 无线网卡驱动(未发现wifi适配器)、Nvidia显卡驱动安装一条龙教程+疑难杂症修复【多坑预警】_ubuntu20.04安装无线网卡驱动

- 10第五章C语言程序设计实训教程2_c语言程序设计实训教程实验二

等保2.0|密码技术测评(等保测评过程中的完整性和保密性)_数据保密性 等保测评

赞

踩

0x00 概述

在等保测评过程中,不免要遇到密码技术,以三级系统为例,在安全计算环境中,主要涉及到三个控制点,6个测评指标,详细内容如下:

身份鉴别:

c)当进行远程管理时,应采取必要措施防止鉴别信息在网络传输过程中被窃听;

d)应采用口令、密码技术、生物技术等两种或两种以上组合的鉴别技术对用户进行身份鉴别,且其中一种鉴别技术至少应使用密码技术来实现。

数据完整性:

a)应采用校验技术或密码技术保证重要数据在传输过程中的完整性,包括但不限于鉴别数据、重要业务数据、重要审计数据、重要配置数据、重要视频数据和重要个人信息等;

b)应采用校验技术或密码技术保证重要数据在存储过程中的完整性,包括但不限于鉴别数据、重要业务数据、重要审计数据、重要配置数据、重要视频数据和重要个人信息等。

数据保密性:

a)应采用密码技术保证重要数据在传输过程中的保密性,包括但不限于鉴别数据、重要业务数据和重要个人信息等;

b)应采用密码技术保证重要数据在存储过程中的保密性,包括但不限于鉴别数据、重要业务数据和重要个人信息等

在讨论具体的测评指标之前,我们要先知道密码技术是如何是实现数据保密性和完整性的,在传输过程中和存储过程中又是否是一样的。

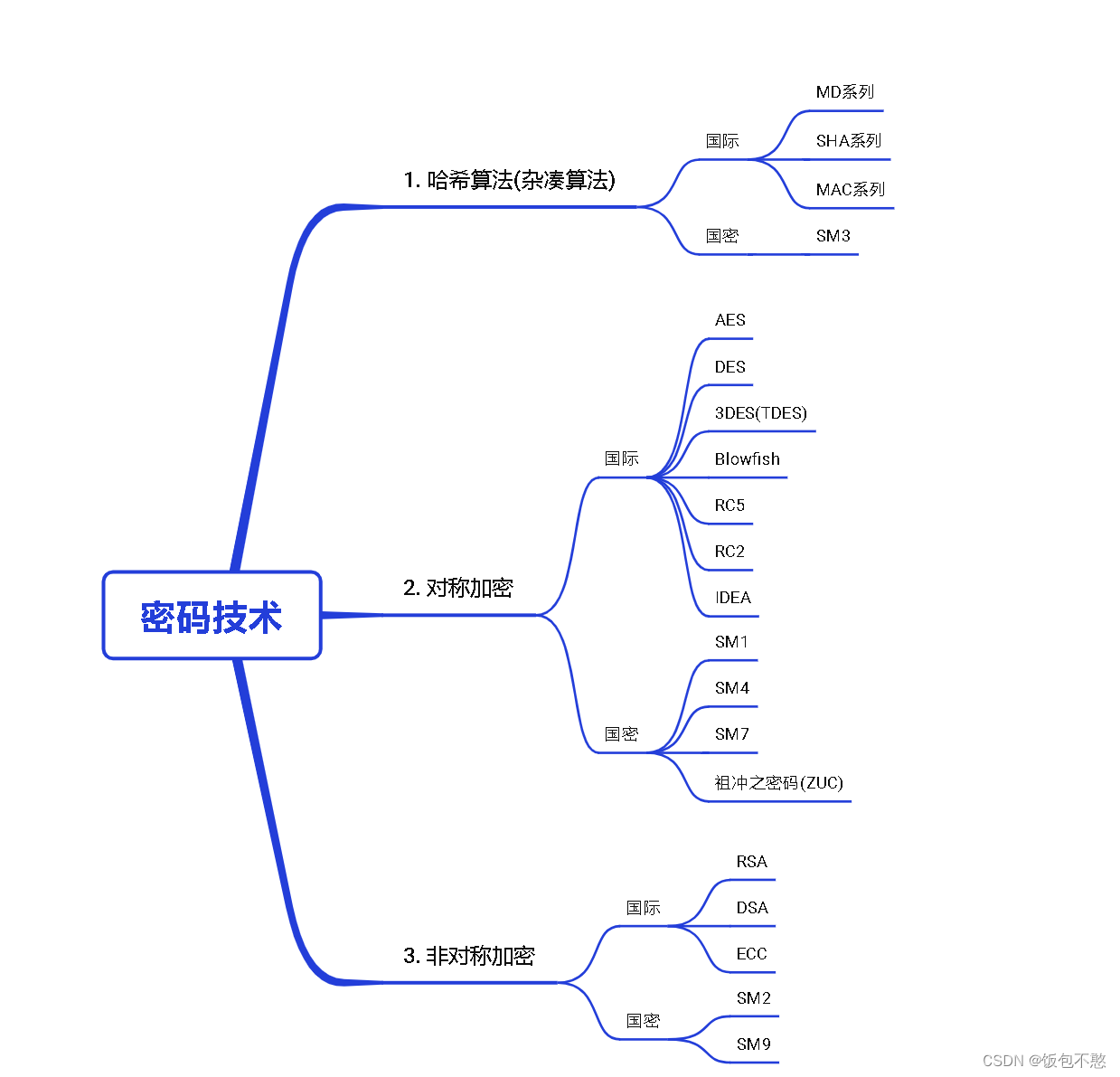

0x01 等保测评中的常见算法

虽然市场上的加密算法很多,但是最基础的主要分为三类,对称加密、非对称加密和哈希算法

备注: 哈希算法有很多别名,例如:杂凑算法、摘要算法、散列算法

在测评过程中常见的算法如下:

0x02 现场测评

- 首先测评人员要有一种意识,现场测评实际没有想象中那么复杂,别给自己那么大的压力

- 一般来说,大部分都是使用已经封装好的加密协议,像https、ssl、ssh等这类加密协议的

- 遇到https,ssl,ssh这类协议,那么传输中的完整性和保密性就是符合,除非他没有使用此类协议,再去问问运维人员

- 存储中的完整性和保密性这就的问问管理员了,但是大部分软件对敏感信息都是做了一定的处理的,可能没法同时满足这两条,但是多少是一些,像linux采用sha512加密(/etc/login.defs),这就满足了存储的完整性(SHA512是哈希算法)

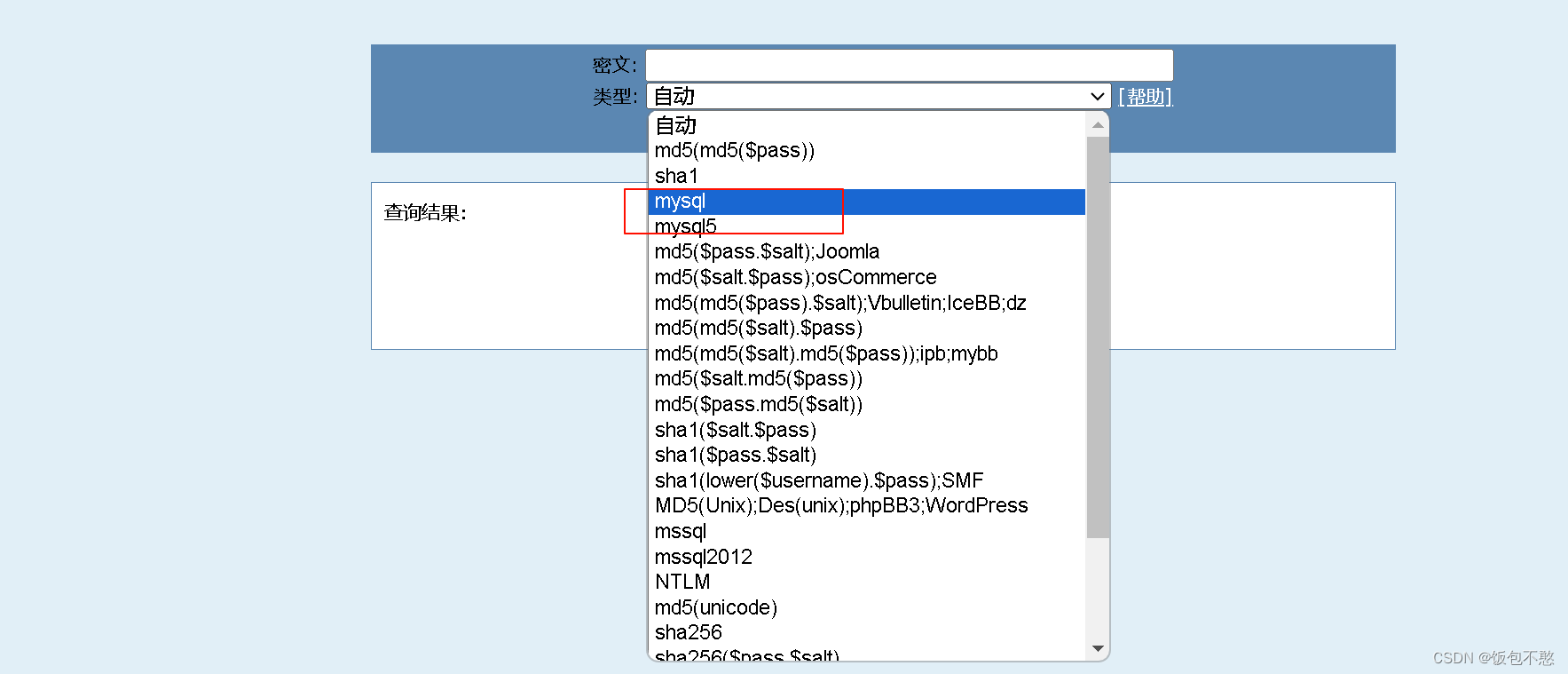

- MySQL数据库,老版本的采用md5和sha1来加密,这两算法都是不安全算法,具体如何判定,咨询自己的项目经理;新版本的采用SHA-256 或 caching_sha2_password来加密,可以给符合,可以把密码拿到https://www.cmd5.com/去尝试解密

0x03 常见误区

- base64不是密码技术,他只是一种编码技术

- 做身份认证只能使用非对称加密算法(区别于测评,等保考试可能会考)

- 测评中有的密码是不符合的,例如:MD5,SHA-1、DES、RC2等算法是不符合要求的

- 3DES(TDES)算法在部分机构是不符合的,具体看机构或者问项目经理

- 区别完整性和保密性,区别传输过程中和存储过程中

题外话

这篇文章本来构思了很久,草稿箱存了4个月,打算写个2w+字的,详细为各位朋友阐述在实际等保测评中遇到的各种问题,针对各个测评指标,各个指标对应的设备,以及如何在现场开展测评,但是没想到会草草的结束 ,这将会是博主的最后一篇等保的文章了,如果以后有机会会将文章重写,届时会拓展个更多的知识

等保的朋友们有缘再见!!!

参考资料:常见的密码学算法分类总结

- 1.饼状图 [详细] -->

赞

踩